NEWS

[Anleitung] WireGuard mit WireGuard-UI auf Proxmox

-

@crunkfx

ich habe zu danken. -

Moin Moin zusammen, aktuell gerade ein wenig im Streß wegen Sanierung des Hauses, aber ich muss bald mal ein VPN aufbauen können, damit ich unterwegs weiter am KNX basteln kann. Aktuell habe ich ein Unifi Dream Machnine pro SE im Einsatz, suche nun einen Möglichkeit ein VPN aufzubauen.

Früher in der Wohnung damals hatte ich es mit einen kleinen Vserver gemacht, der mir die IPv4 in IPv6 getunnelt hat. Zum Einsatz kam dann Openvpn per tcp.

Nun dachte ich, da gibts bestimmt schon was neues, also Wireguard entdeckt. Das scheint auch mit IPv6 UDP klarzukommen. IPv6 hätte ich soweit bei allen Endgeräten zur Verfügung.

Kurz gefragt, geht das auch mit deinen Script, dass ich mich per IPv6 verbinden kann ohne Portmapper oder sonstiges?

Für das USG gibts wohl nativ kein Wireguard, daher muss wohl ein Container herhalten.Gruß und Danke

-

@ple Also nochmal:

Du hast einen IPV6 only Internetanschluss(DS-Lite)?

Du hast ein Endgerät(Handy etc.) welches mit einem IPV6 fähigen Internetanschluss ausgestattet ist?Wenn nicht brauchst du einen Relay Server, da die verfügbaren Portmapper nur TCP unterstützen. Dieser Relay Server müsste dann auf einem VServer bei einem Hoster oder bei einem von dir gehosteten Standort mit nativer IPV4 UND IPV6 Adresse laufen.

-

@crunkfx Müsste ein DS-Lite sein, die IPv6 ist auf jedenfall erreichbar, die ipv4 ist nicht öffentlich, schön wärs

Deutsche Glasfaser halt.

Also cool wäre es, wenn ich mich direkt per IPv6 verbinden könnte ohne zu tunneln, dann könnte der kleine Vserver auch gekündigt werden.Besten Dank für deine Unterstützung.

-

@ple Dann kommt es darauf an wie du darauf zugreifen möchtest. Wenn du z.b. via Handy(Mobilfunk) darauf zugreifen möchtest musst du wissen ob dein Mobilfunkanbieter IPV6 unterstützt, was in der Regel nicht der Fall ist. Eine alternative hierbei wäre der o.g. Relay Server. Du könntest hierzu bespielsweise die kostenlose Lösung von Tailscale nutzen

-

@crunkfx

Doch doch, eine IPv6 mobil ist vorhanden, die kam wohl irgendwann die Tage mal dazu, hatte mich auch gewundert, dass die doch mal in die puschen kommen.

Ist eine 2A02.

Eigentlich schade das Unifi das nicht direkt unterstützt. -

@ple sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

2A02

Verstanden, du musst zunächst zusehen, dass dein Proxmox Container eine öffentliche IPV6 bekommt damit du von dort aus Raustelefonieren kannst

-

@crunkfx Na das krieg ich hin:-) die restlichen Geräte im Netzwerk haben ja schon eine öffentliche IPv6 Adresse.

Hoffe das mein provisorischer Server bald kommt, sonst muss ich erst ne Pi dranhängen.

Aber grundsätzlich, wenn ich mal soweit bin, dann müsste ich doch nur auf die IPv6 Geräte verweisen statt IPv4 oder?

Oder tunnelt wireguard die Verbindung wieder von extern ipv6 auf intern ipv4. -

@ple sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Oder tunnelt wireguard die Verbindung wieder von extern ipv6 auf intern ipv4.

Nein, Wireguard ist egal ob IPV4 oder 6 Hauptsache die UDP Pakete kommen von A nach B und zurück. Sobald du in Proxmox eine Öffentliche IPV6 Adresse Vergeben hast musst du noch eine Portfreigabe auf den Server zulassen(wenn die UDM das kann)

-

@crunkfx Ja das sollte die können, klappte ja in der Wohnung auch, wo ich mit IPv6 reinkam. ich richte mal so schnell wie möglich den Server ein, loslegen kann. Bin gespannt und melde mich wieder.

Gruß und Besten Dank für deine Mühe.

-

Gute Anleitung, danke dafür.

-

Hallo Zusammen,

Ist hier Jemand der auch die pfSense im Einsatz hat?

Kann mir bitte Jemand helfen wie ich die pfSense konfigurieren muss damit der Port zum LXC weitergeleitet wirdDanke im Voraus

Gruß

Marcel -

Moin @CrunkFX

Der Fehler wurde gefunden

Es liegt bei mir an der GUI Installation

Wenn ich über die GUI einen Client anlege dann kann ich mich zwar verbinden aber es kommt kein Handshake zustande

Installiere ich WG ohne GUI also nur sowget git.io/wireguard -O wireguard-install.sh && bash wireguard-install.shdann kann ich mich verbinden und alles funktioniert

Gruß

Marcel -

@wszene Die GUI nutzt einen Service um die Erstellte Konfiguration in Wireguard zu übernehmen.

Kannst du schauen wassystemctl status wguider Befehl ausgibt.

Wichtig: Nach Änderungen im UI oben rechts auf Apply Config klicken! -

@crunkfx

Guten Morgen

Ja der Service scheint nicht zu laufenroot@WS-VPN:~# systemctl status wgui ● wgui.service - Restart WireGuard Loaded: loaded (/etc/systemd/system/wgui.service; enabled; vendor preset: enabled) Active: failed (Result: exit-code) since Tue 2022-01-18 05:36:37 CET; 20s ago TriggeredBy: ● wgui.path Process: 1699 ExecStart=/usr/bin/systemctl restart wg-quick@wg0.service (code=exited, status=203/EXEC) Main PID: 1699 (code=exited, status=203/EXEC) CPU: 817us Jan 18 05:36:37 WS-VPN systemd[1]: Starting Restart WireGuard... Jan 18 05:36:37 WS-VPN systemd[1699]: wgui.service: Failed to locate executable /usr/bin/systemctl: No such file or directory Jan 18 05:36:37 WS-VPN systemd[1699]: wgui.service: Failed at step EXEC spawning /usr/bin/systemctl: No such file or directory Jan 18 05:36:37 WS-VPN systemd[1]: wgui.service: Main process exited, code=exited, status=203/EXEC Jan 18 05:36:37 WS-VPN systemd[1]: wgui.service: Failed with result 'exit-code'. Jan 18 05:36:37 WS-VPN systemd[1]: Failed to start Restart WireGuard.Wenn ich den Service starten will kommt das

root@WS-VPN:~# systemctl start wgui Job for wgui.service failed because the control process exited with error code. See "systemctl status wgui.service" and "journalctl -xe" for details. -

-

@wszene Welches Betriebssystem nutzt du?

-

@wszene Ich habe einen Fehler im Skript gefunden. Je nach Distribution befindet sich systemctl im Ordner /bin/systemctl oder /usr/bin/systemctl . Eigentlich sollte es überall (zumindest auf Debian basierenden Distros) mittlerweile im Ordner /usr/bin/systemctl liegen. Dem ist aber leider nicht immer so, weshalb ich auf vorhandensein der systemctl Datei prüfe, darin war allerdings ein Fehler.

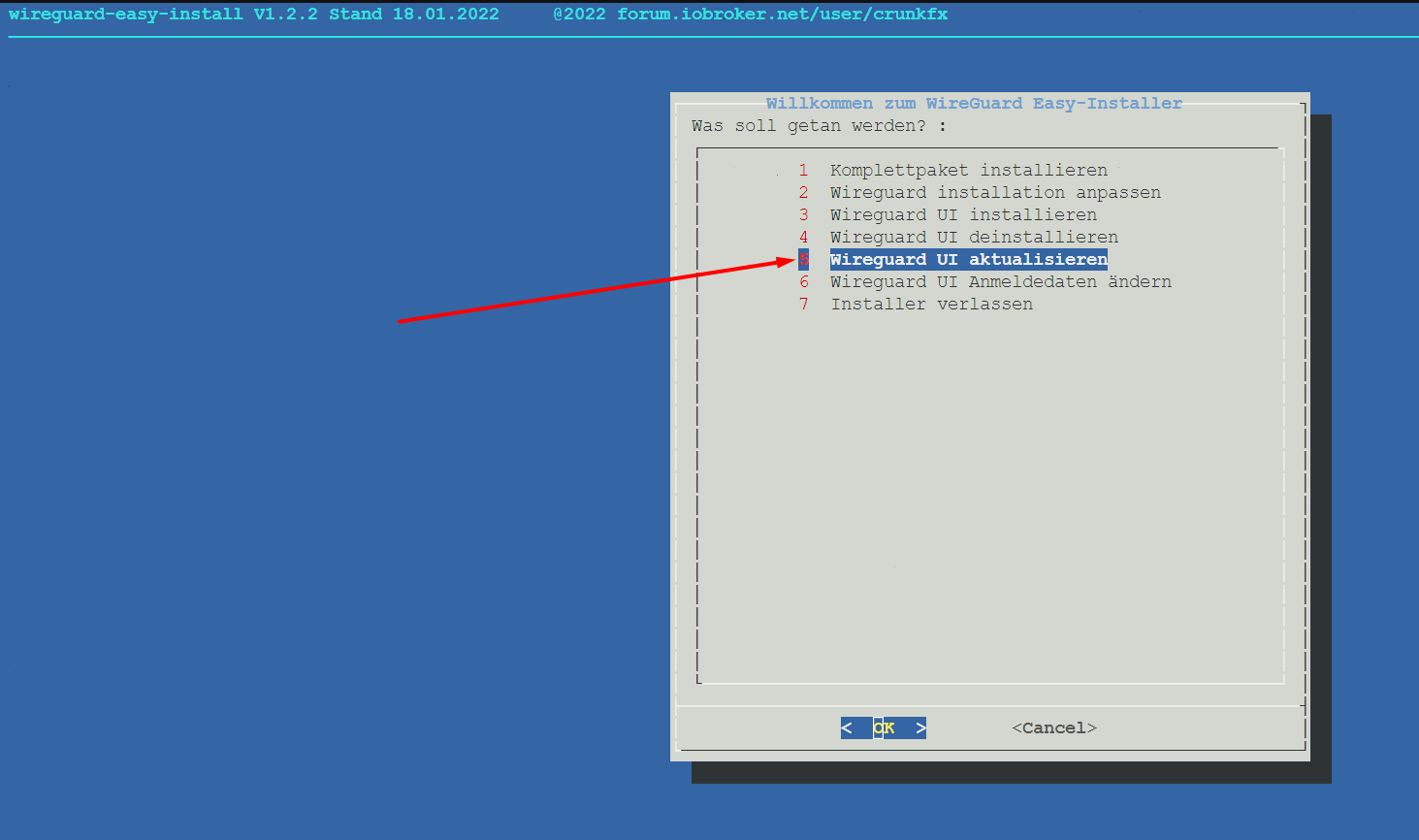

Um den Patch einzuspielen musst du folgendes tun:

wget https://raw.githubusercontent.com/KleSecGmbH/ioBroker/main/wireguard/installer-pve.sh -O installer-pve.sh && bash installer-pve.sh

LG

-

@crunkfx

Vielen Dank für die Anleitung bzw. den Installer. Will mittelfristig das VPN in der Fritte ablösen, in der Hoffnung wireguard ist schneller unterwegs. An zwei Standorten je einen Container in Proxmox 7.x eingerichtet, Testclients hinzugefügt, läuft einwandfrei.

Falls du noch ne narrensichere Anleitung hast wie ich alle Geräte aus NetzA auf NetzB zugreifen lassen kann und du dafür nen Tester suchst, immer her damit

Hab mich bis jetzt nur oberflächlich mit Wireguard beschäftigt. Kann man mit der GUI auch IPv6 nutzen? -

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

@wszene Welches Betriebssystem nutzt du?

Ich nutze Debian 11 als LXCLeider kann ich noch immer nicht auf ein Gerät in meinem Netz zugreifen

Hier die Ausgabe vom Status

root@WS-VPN:~# systemctl status wgui ● wgui.service - Restart WireGuard Loaded: loaded (/etc/systemd/system/wgui.service; enabled; vendor preset: enabled) Active: inactive (dead) since Tue 2022-01-18 17:46:08 CET; 1min 11s ago TriggeredBy: ● wgui.path Process: 386 ExecStart=/bin/systemctl restart wg-quick@wg0.service (code=exited, status=0/SUCCESS) Main PID: 386 (code=exited, status=0/SUCCESS) CPU: 2ms Jan 18 17:46:08 WS-VPN systemd[1]: Starting Restart WireGuard... Jan 18 17:46:08 WS-VPN systemd[1]: wgui.service: Succeeded. Jan 18 17:46:08 WS-VPN systemd[1]: Finished Restart WireGuard.