NEWS

Tester für WireGuard Adapter gesucht

-

@thomas-braun sagte in Tester für WireGuard Adapter gesucht:

Schau dir setuid an. Damit kann man erweiterte Rechte auch an einfache User weitergeben.

Mache ich. Danke für den Tipp.

@Negalein

Ich habe mal schnell gegoogelt und habe das hier gefunden: https://linuxize.com/post/how-to-enable-ssh-on-ubuntu-20-04/

Dort steht, dass Ubuntu standartmäßig die Firewall ufw aktiv hat. Dort musst du den Zugriff über ssh noch zulassen:$ sudo ufw allow sshSchau bitte ggf. mal in den Artikel rein. Aber der timeout deutet schon stark auf die firewall hin.

-

@grizzelbee sagte in Tester für WireGuard Adapter gesucht:

Dort steht, dass Ubuntu standartmäßig die Firewall ufw aktiv hat.

Merci, das wars!!

Läuft und ist grün

-

@thomas-braun sagte in Tester für WireGuard Adapter gesucht:

@grizzelbee sagte in Tester für WireGuard Adapter gesucht:

Am besten dürfte es wahrscheinlich sein das wg kommando in eine eigene Gruppe zu packen und das dann alles wasserdicht zu machen.

Schau dir setuid an. Damit kann man erweiterte Rechte auch an einfache User weitergeben.

Ich habe mal für setuid Google bemüht und habe das hier gefunden und gemacht

chmod u+s /usr/bin/wgDanach konnte ich mich als User im Adapter anmelden und es funktioniert. Das ist ein "sudo User". Ist damit alles okay, oder muss ich das anders machen, oder ist da jetzt was bedenklich was die Sicherheit angeht ?

-

@grizzelbee sagte in Tester für WireGuard Adapter gesucht:

Ja - Ich nutze (genau wie Du) aus bequemlichkeit auch noch root.

Ich nutze keinen root. Hab ich nicht genug Ahnung für.

-

@thomas-braun sagte in Tester für WireGuard Adapter gesucht:

Ich nutze keinen root.

Hab ich nicht genug Ahnung für.

oha, und das sagst gerade Du...

-

@Grizzelbee Sau geil, hat alles geklappt - Darauf haben viele gewartet

-

@dslraser sagte in Tester für WireGuard Adapter gesucht:

chmod u+s /usr/bin/wgDanach konnte ich mich als User im Adapter anmelden und es funktioniert. Das ist ein "sudo User". Ist damit alles okay, oder muss ich das anders machen, oder ist da jetzt was bedenklich was die Sicherheit angeht ?

Soweit ich das verstehe darf damit jetzt jeder beliebige User

wgausführen. Das ist aus meiner Sicht für die Sicherheit von WireGuard etwas bedenklich, nicht aber für den ganzen Server. Denn das wg Kommando ist durchaus mächtig:~$ wg --help Usage: wg <cmd> [<args>] Available subcommands: show: Shows the current configuration and device information showconf: Shows the current configuration of a given WireGuard interface, for use with `setconf' set: Change the current configuration, add peers, remove peers, or change peers setconf: Applies a configuration file to a WireGuard interface addconf: Appends a configuration file to a WireGuard interface syncconf: Synchronizes a configuration file to a WireGuard interface genkey: Generates a new private key and writes it to stdout genpsk: Generates a new preshared key and writes it to stdout pubkey: Reads a private key from stdin and writes a public key to stdout You may pass `--help' to any of these subcommands to view usage.Ich gebe aber zu, das ich weder in WireGuard (und dem wg Kommando) noch in Linux tief genug drin bin um wirklich die komplette Tragweite beurteilen zu können. Die Frage muss wahrscheinlich am ehesten lauten: Wird der aktuelle Sicherheitslevel des Servers dadurch gravierend beeinträchtigt? Ich persönlich empfinde es aber durchaus als Gewinn, das ich jetzt die Anzahl der Peers überwachen kann und überhaupt merke, wenn da plötzlich eins hinzu kommt.

-

@grizzelbee

ich habe es mal rückgängig gemacht und bin im Adapter nun erstmal wieder auf root.

(Ich hatte zum testen mal einen einfachen User angelegt, der durfte dann tatsächlich wg ausführen....) -

Hallo @dslraser,

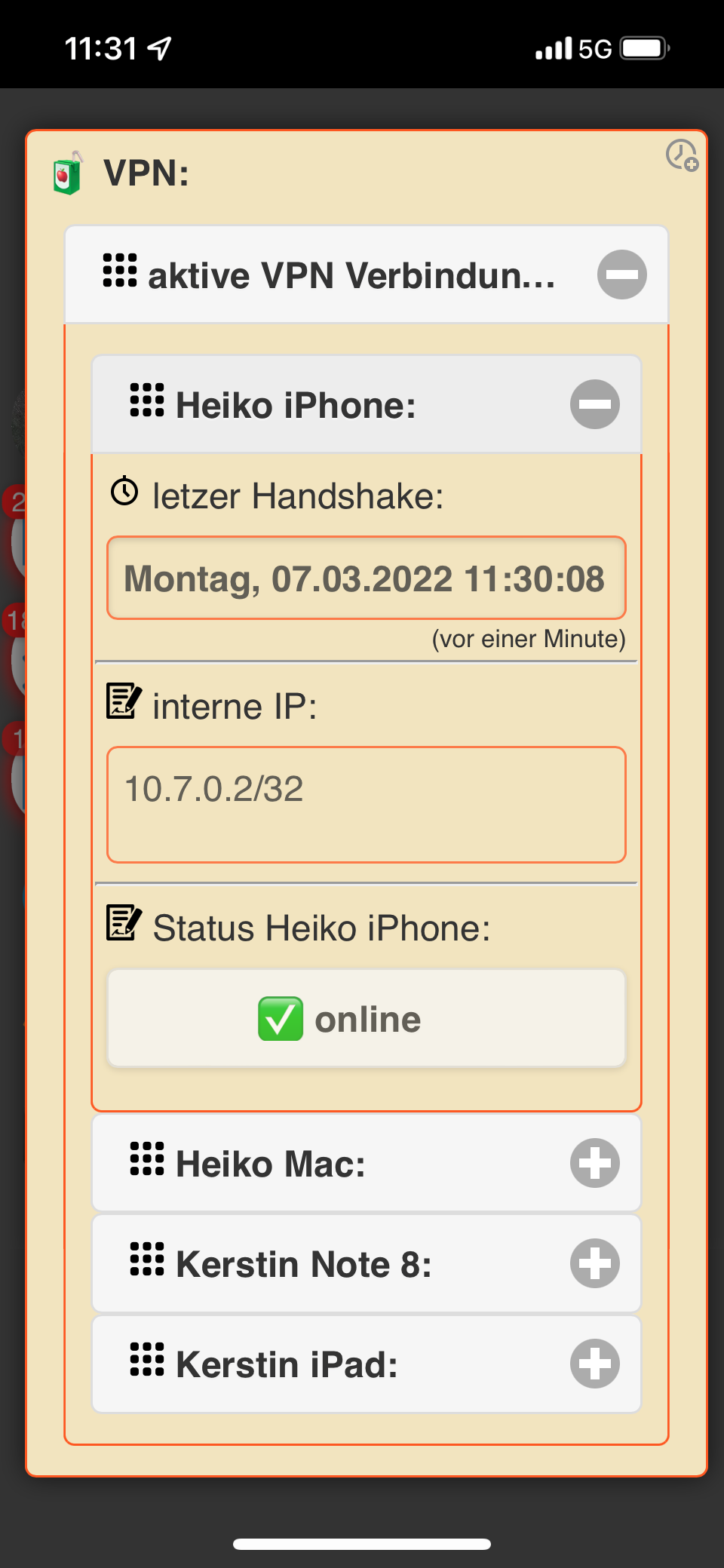

cool, kannst Du bitte erklären, wie Du das in Iqontrol gemacht hast.

Danke. -

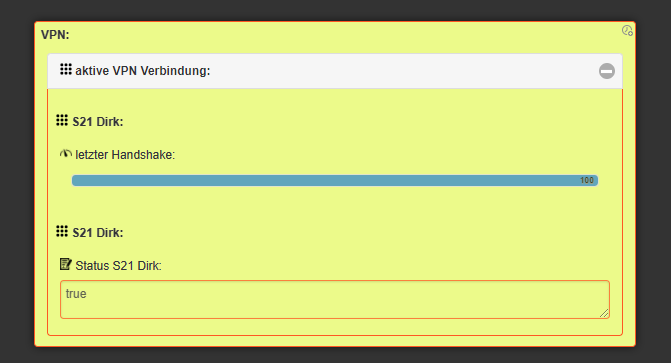

@dirk1962 sagte in Tester für WireGuard Adapter gesucht:

Hallo @dslraser,

cool, kannst Du bitte erklären, wie Du das in Iqontrol gemacht hast.

Danke.Hm, was soll ich da erklären ? Ich habe über den Adapter meine VPN User. Für diese habe ich mir dann jeweils einen alias gemacht und über Additional_Control in iQontrol eingebunden. (alias ist eigentlich auch nicht nötig, der Adapter bietet ja alle Datenpunkte)

-

Ich habe mir mal zu den Sicherheitsaspekten Gedanken gemacht und bin zu folgender Lösung gekommen: Über eine simple sudoers Regel kann man den Monitoring-Befehl für genau einen User freigeben ohne gleich die ganze wg-Executable für alle freigeben zu müssen, was bei setUid ja der Fall ist. Das halte ich, nach aktuellem Kenntnisstand, für den sichersten Weg.

Details zur Konfig habe ich mal in den ersten Post hier ganz oben und (etwas ausführlicher) in die readme geschrieben. -

@grizzelbee sagte in Tester für WireGuard Adapter gesucht:

visudo als adminstrativer User zum editieren der sudoers Datei aufrufen. Es wird dringend davon abgeraten sudoers auf einem anderen Wege zu editieren.

Am Ende der Datei folgende Zeile hinzufügen: <name-des-monitoring-users> ALL=NOPASSWD:/usr/bin/wg show all dump (<name-des-monitoring-users> muss natürlich durch euren User ersetzt werden unnd /usr/binggf durch einen anderen Pfad falls wg irgendwo anders bei euch liegt. )

Datei speichernNach Eingabe dieser Regel kann in der Konfig das Häkchen bei sudogesetzt werden.

Danke, läuft bei mir mit der sudo Config

-

Hallo @dslraser,

da habe ich wohl nicht genau genug gefragt.

Ich bekomme die Ansicht nicht so hin, wie Du sie hast. Bei mir sieht das ziemlich bescheiden aus.

Ich habe auch keine Idee, wo Du die interne IP her bekommst. Der WireGuard Adapter zeigt die nicht an.

Und wie Du in den Additional Controls die vier Geräte separat anzeigst, ist mir auch nicht klar.

Wäre super, wenn Du mir dabei helfen würdest. -

@dirk1962

hier geht es dann weiter

https://forum.iobroker.net/post/773459 -

auch gerade mal installiert

-

Edit: Ich habe das Problem dass der WireGuard Handshake im LXC Container sehr lange bis zu 30 Sekunden dauert bis er ausgehandelt ist, hat noch wer das Problem oder gar eine Lösung?

-

@stephan-schleich sagte in Tester für WireGuard Adapter gesucht:

WireGuard Handshake im LXC Container sehr lange bis zu 30 Sekunden dauert bis er ausgehandelt ist, hat noch wer das Problem oder gar eine Lösung?

Da ich kaum ein Wort davon verstehe, gehe ich davon aus, das das nicht direkt Adapter-bezogen ist??

-

Mein WireGuard läuft auch im lxc container, Verbindung ist sofort da.

Was genau dauert bei dir 30sek?? Vielleicht wird da was nur alle 30 sek aktualisiert??

-

@ilovegym Versuch mal bitte mit aktiver Verbindung einen Ping und schau ob er nach 3 Minuten öfters abgebrochen ist.

-

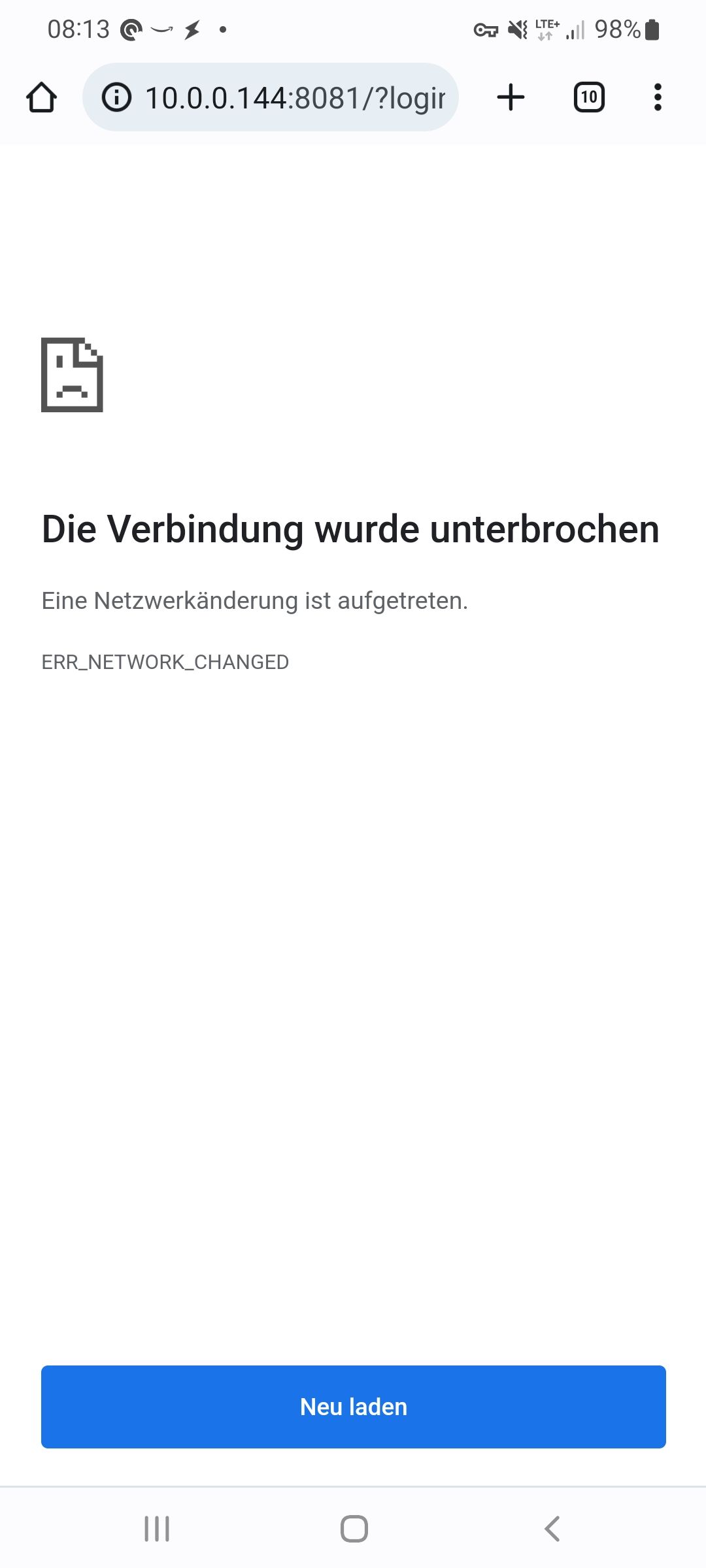

Ich habe die letzte Zeit sehr oft, dass er iobroker über die IP von wireguard nicht aufgerufen werden kann.

Irgendwann geht es wieder, ein System erkenne ich nicht.

Ein Ping funktioniert jedoch.Chrome meckert immer, dass sich das Netzwerk geändert hat.

Liegt das an der Konfiguration des vpn oder an Sachen am Smartphone (wireguard App, DNS, etc...)?