NEWS

Tester für WireGuard Adapter gesucht

-

@thomas-braun sagte in Tester für WireGuard Adapter gesucht:

Da musst du mal schauen welche Rechte erforderlich sind.

Ja - Ich nutze (genau wie Du) aus bequemlichkeit auch noch root.

Bei mir (Debian 11) liegtwgunter /usr/bin und erfordert root:root.

Das muss ich jetzt auch mal ändern - habe da aber noch keinen Plan in der Tasche. da muss ich mich auch noch reinarbeiten. Am besten dürfte es wahrscheinlich sein das wg kommando in eine eigene Gruppe zu packen und das dann alles wasserdicht zu machen. Aber wg braucht halt aufgrund seiner Natur sehr hohe Rechte.@thomas-braun sagte in Tester für WireGuard Adapter gesucht:

@grizzelbee

root ist im Regelfall nicht von außen via ssh erreichbar.

Bei *buntu ist der nicht mal von innen aktiv.Da kenne ich mich tatsächlich nicht mit aus. Ich bin debian-user. ;)

@grizzelbee sagte in Tester für WireGuard Adapter gesucht:

Ja - Ich nutze (genau wie Du) aus bequemlichkeit auch noch root.

Ich nutze keinen root. Hab ich nicht genug Ahnung für.

-

@grizzelbee sagte in Tester für WireGuard Adapter gesucht:

Ja - Ich nutze (genau wie Du) aus bequemlichkeit auch noch root.

Ich nutze keinen root. Hab ich nicht genug Ahnung für.

@thomas-braun sagte in Tester für WireGuard Adapter gesucht:

Ich nutze keinen root.

Hab ich nicht genug Ahnung für.

oha, und das sagst gerade Du...:blush:

-

@thomas-braun sagte in Tester für WireGuard Adapter gesucht:

Ich nutze keinen root.

Hab ich nicht genug Ahnung für.

oha, und das sagst gerade Du...:blush:

@Grizzelbee Sau geil, hat alles geklappt - Darauf haben viele gewartet :)

-

@thomas-braun sagte in Tester für WireGuard Adapter gesucht:

@grizzelbee sagte in Tester für WireGuard Adapter gesucht:

Am besten dürfte es wahrscheinlich sein das wg kommando in eine eigene Gruppe zu packen und das dann alles wasserdicht zu machen.

Schau dir setuid an. Damit kann man erweiterte Rechte auch an einfache User weitergeben.

Ich habe mal für setuid Google bemüht und habe das hier gefunden und gemacht

chmod u+s /usr/bin/wgDanach konnte ich mich als User im Adapter anmelden und es funktioniert. Das ist ein "sudo User". Ist damit alles okay, oder muss ich das anders machen, oder ist da jetzt was bedenklich was die Sicherheit angeht ?

@dslraser sagte in Tester für WireGuard Adapter gesucht:

chmod u+s /usr/bin/wgDanach konnte ich mich als User im Adapter anmelden und es funktioniert. Das ist ein "sudo User". Ist damit alles okay, oder muss ich das anders machen, oder ist da jetzt was bedenklich was die Sicherheit angeht ?

Soweit ich das verstehe darf damit jetzt jeder beliebige User

wgausführen. Das ist aus meiner Sicht für die Sicherheit von WireGuard etwas bedenklich, nicht aber für den ganzen Server. Denn das wg Kommando ist durchaus mächtig:~$ wg --help Usage: wg <cmd> [<args>] Available subcommands: show: Shows the current configuration and device information showconf: Shows the current configuration of a given WireGuard interface, for use with `setconf' set: Change the current configuration, add peers, remove peers, or change peers setconf: Applies a configuration file to a WireGuard interface addconf: Appends a configuration file to a WireGuard interface syncconf: Synchronizes a configuration file to a WireGuard interface genkey: Generates a new private key and writes it to stdout genpsk: Generates a new preshared key and writes it to stdout pubkey: Reads a private key from stdin and writes a public key to stdout You may pass `--help' to any of these subcommands to view usage.Ich gebe aber zu, das ich weder in WireGuard (und dem wg Kommando) noch in Linux tief genug drin bin um wirklich die komplette Tragweite beurteilen zu können. Die Frage muss wahrscheinlich am ehesten lauten: Wird der aktuelle Sicherheitslevel des Servers dadurch gravierend beeinträchtigt? Ich persönlich empfinde es aber durchaus als Gewinn, das ich jetzt die Anzahl der Peers überwachen kann und überhaupt merke, wenn da plötzlich eins hinzu kommt.

-

@dslraser sagte in Tester für WireGuard Adapter gesucht:

chmod u+s /usr/bin/wgDanach konnte ich mich als User im Adapter anmelden und es funktioniert. Das ist ein "sudo User". Ist damit alles okay, oder muss ich das anders machen, oder ist da jetzt was bedenklich was die Sicherheit angeht ?

Soweit ich das verstehe darf damit jetzt jeder beliebige User

wgausführen. Das ist aus meiner Sicht für die Sicherheit von WireGuard etwas bedenklich, nicht aber für den ganzen Server. Denn das wg Kommando ist durchaus mächtig:~$ wg --help Usage: wg <cmd> [<args>] Available subcommands: show: Shows the current configuration and device information showconf: Shows the current configuration of a given WireGuard interface, for use with `setconf' set: Change the current configuration, add peers, remove peers, or change peers setconf: Applies a configuration file to a WireGuard interface addconf: Appends a configuration file to a WireGuard interface syncconf: Synchronizes a configuration file to a WireGuard interface genkey: Generates a new private key and writes it to stdout genpsk: Generates a new preshared key and writes it to stdout pubkey: Reads a private key from stdin and writes a public key to stdout You may pass `--help' to any of these subcommands to view usage.Ich gebe aber zu, das ich weder in WireGuard (und dem wg Kommando) noch in Linux tief genug drin bin um wirklich die komplette Tragweite beurteilen zu können. Die Frage muss wahrscheinlich am ehesten lauten: Wird der aktuelle Sicherheitslevel des Servers dadurch gravierend beeinträchtigt? Ich persönlich empfinde es aber durchaus als Gewinn, das ich jetzt die Anzahl der Peers überwachen kann und überhaupt merke, wenn da plötzlich eins hinzu kommt.

@grizzelbee

ich habe es mal rückgängig gemacht und bin im Adapter nun erstmal wieder auf root.

(Ich hatte zum testen mal einen einfachen User angelegt, der durfte dann tatsächlich wg ausführen....) -

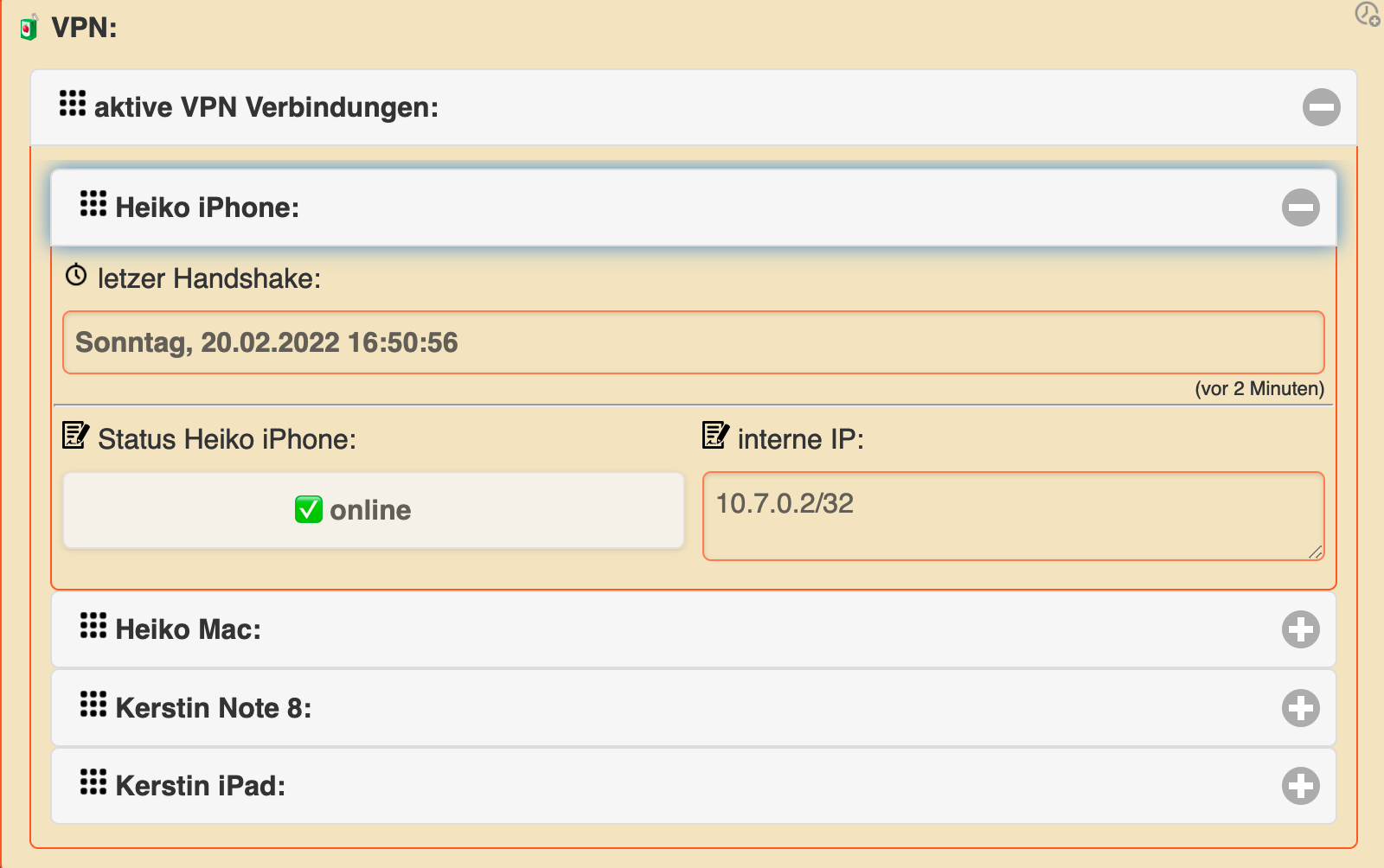

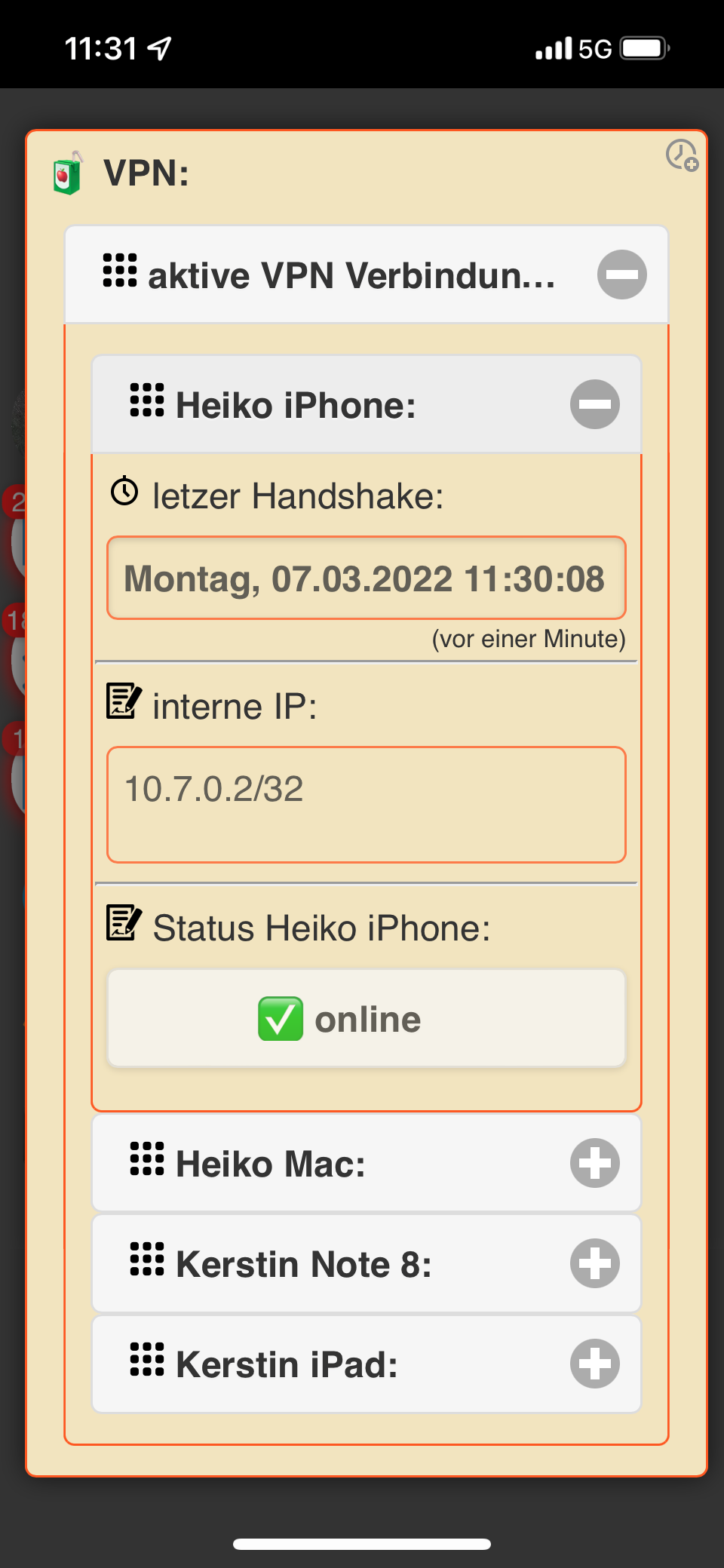

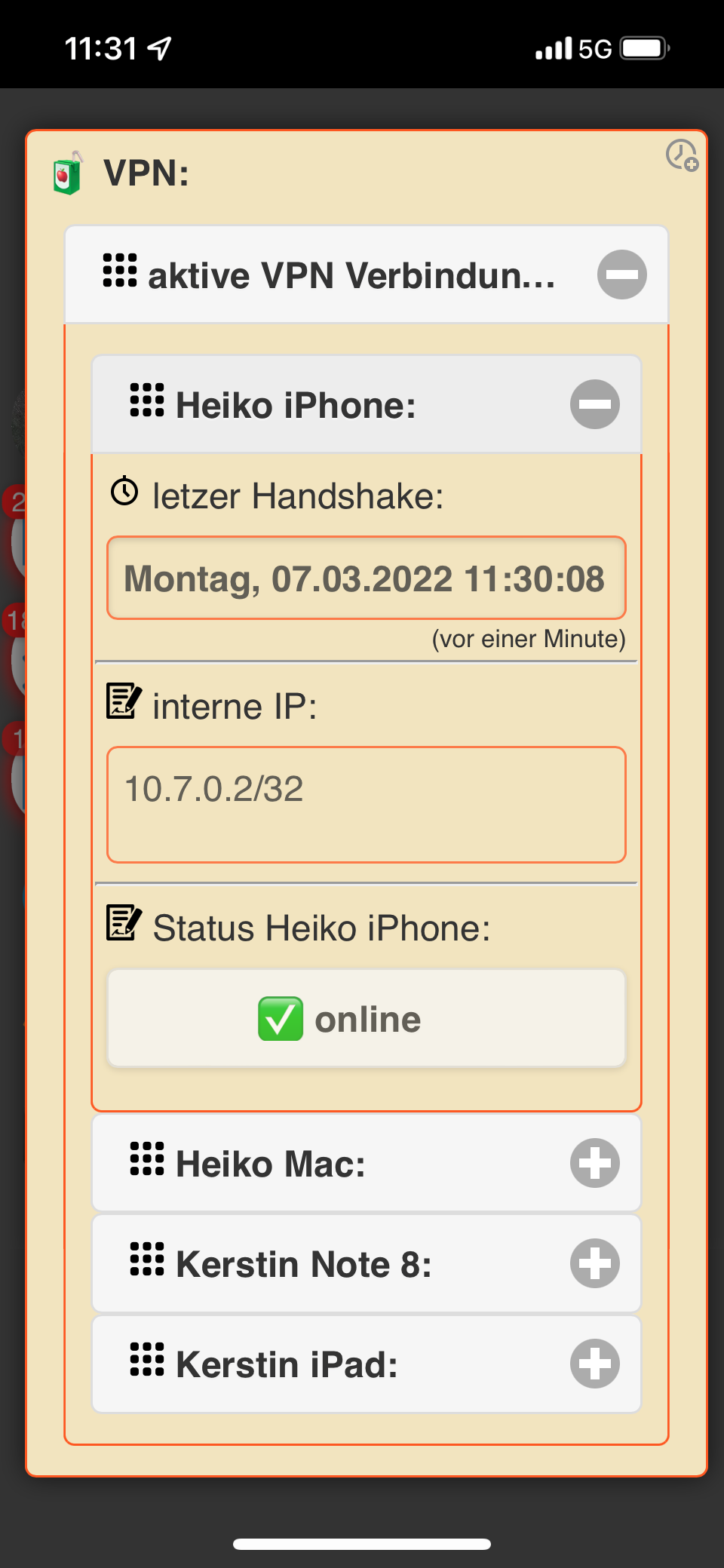

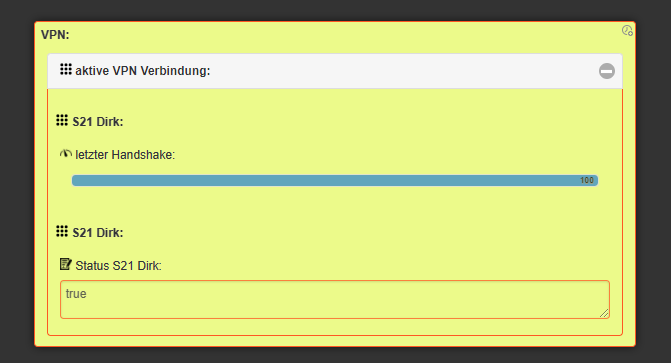

@negalein

ich habe mir den Status der möglichen Geräte, die per Wireguard VPN verbunden sein könnten auch mal in mein iQontrol eingebaut

-

Hallo @dslraser,

cool, kannst Du bitte erklären, wie Du das in Iqontrol gemacht hast.

Danke.@dirk1962 sagte in Tester für WireGuard Adapter gesucht:

Hallo @dslraser,

cool, kannst Du bitte erklären, wie Du das in Iqontrol gemacht hast.

Danke.Hm, was soll ich da erklären ? Ich habe über den Adapter meine VPN User. Für diese habe ich mir dann jeweils einen alias gemacht und über Additional_Control in iQontrol eingebunden. (alias ist eigentlich auch nicht nötig, der Adapter bietet ja alle Datenpunkte)

-

@thomas-braun sagte in Tester für WireGuard Adapter gesucht:

@grizzelbee sagte in Tester für WireGuard Adapter gesucht:

Am besten dürfte es wahrscheinlich sein das wg kommando in eine eigene Gruppe zu packen und das dann alles wasserdicht zu machen.

Schau dir setuid an. Damit kann man erweiterte Rechte auch an einfache User weitergeben.

Ich habe mal für setuid Google bemüht und habe das hier gefunden und gemacht

chmod u+s /usr/bin/wgDanach konnte ich mich als User im Adapter anmelden und es funktioniert. Das ist ein "sudo User". Ist damit alles okay, oder muss ich das anders machen, oder ist da jetzt was bedenklich was die Sicherheit angeht ?

Ich habe mir mal zu den Sicherheitsaspekten Gedanken gemacht und bin zu folgender Lösung gekommen: Über eine simple sudoers Regel kann man den Monitoring-Befehl für genau einen User freigeben ohne gleich die ganze wg-Executable für alle freigeben zu müssen, was bei setUid ja der Fall ist. Das halte ich, nach aktuellem Kenntnisstand, für den sichersten Weg.

Details zur Konfig habe ich mal in den ersten Post hier ganz oben und (etwas ausführlicher) in die readme geschrieben. -

Aktuelle Test Version 1.1.0 Veröffentlichungsdatum 07.03.2022 Github Link https://github.com/Grizzelbee/ioBroker.wireguard Hier Adapter Beschreibung, Changelog etc.

Hallo Zusammen,

ich habe mir mal den Spass gemacht und einen WireGuard Adapter geschrieben mit dem man seine WireGuard Hosts und Peers monitoren kann.

Vielleicht kann es ja jemand gebrauchen und mag testen:

Sicherheitshinweis - Wichtige Änderung in 1.1.0:

Nach aktuellem Kenntnisstand empfehle ich genau diese Konfig!

Ab v1.1.0 kann der notwendige monitoring Befehl auch über sudo abgesetzt werden, wenn vorher eine entsprechende sudoers Regel erstellt wurde. Das Gute daran ist, dass ausschließlich genau dieser Befehl (mit genau diesen Parametern) ohne passwort abgesetzt werden kann - NICHTS anderes. Mehr oder weniger oder andere Parameter führen sofort zur Abfrage des Passwortes. Ausführlich ist das in Englisch in der Readme dokumentiert. Zur Bequemlichkeit hier an dieser Stelle auch noch einmal in Deutsch:

Linux kann über sogenannte sudoers Regeln sehr genau steuern welcher User was alles darf. Wie das ganz genau geht hängt leider von der jeweiligen Linux Distro ab. Deshalb bitte im Zweifel und bei Unklarheitengoogle <name der distro> sudoersbemühen. Bei den meisten Distros läuft es aber auf folgendes heraus:visudoals adminstrativer User zum editieren der sudoers Datei aufrufen. Es wird dringend davon abgeraten sudoers auf einem anderen Wege zu editieren.- Am Ende der Datei folgende Zeile hinzufügen:

<name-des-monitoring-users> ALL=NOPASSWD:/usr/bin/wg show all dump(<name-des-monitoring-users> muss natürlich durch euren User ersetzt werden unnd/usr/binggf durch einen anderen Pfad falls wg irgendwo anders bei euch liegt. ) - Datei speichern

Nach Eingabe dieser Regel kann in der Konfig das Häkchen bei

sudogesetzt werden.Wichtige Änderung in 0.9.5:

Ich nutze das wg-json script nicht mehr. Dadurch funktioniert der Adapter jetzt einfach so ohne weitere Handgriffe auf dem Server - aber es haben sich auch ein paar Datenpunkte geändert. Ggf. also bitte den Tree mal löschen und neu anlegen lassen. Latesthandshake sollte ein Datum sein! Und so ganz nebenbei werden jetzt auch WireGuard-Installationen auf Windows unterstützt.v1.1.0 (2022-03-06)

- (grizzelbee) New: Added support for sudo when using a valid sudoers rule - refer to security hints in readme for more information

- (grizzelbee) Upd: Documentation update regarding security

- (grizzelbee) Upd: dependency update

v1.0.0 (2022-02-25)

- (grizzelbee) New: Added individual online state indicator for each interface

- (grizzelbee) fix: Improved some data roles

- (grizzelbee) fix: Improved documentation

v0.9.5 (2022-02-22)

- (grizzelbee) New: dropped use of wg-json script - not needed anymore

- (grizzelbee) New: making internal use of wg show all dump command and self parsing the result

- (grizzelbee) New: Added windows support by using the wg show all command

- (grizzelbee) Upd: moved dependency admin to globalDependency as requested during adapter review

v0.9.2 (2022-02-20)

- (grizzelbee) Fix: removed unnecessary secret from index_m.html file

- (grizzelbee) Fix: Using info.connection of adapter to indicate that at least one interface is online.

- (grizzelbee) Fix: Updated adapter icon

v0.9.1 (2022-02-19)

- (grizzelbee) New: Improved optical quality of admin page - no technical improvements

v0.9.0 (2022-02-18)

- (grizzelbee) New: Improved documentation

- (grizzelbee) New: Username and password for WireGuard hosts are getting encrypted now

v0.8.0 (2022-02-17)

- (grizzelbee) New: admin extended with second page

- (grizzelbee) New: data file is getting parsed

- (grizzelbee) New: data tree is getting populated

- (grizzelbee) New: entire basic functionality is implemented

- (grizzelbee) New: added plugin sentry

@grizzelbee sagte in Tester für WireGuard Adapter gesucht:

visudo als adminstrativer User zum editieren der sudoers Datei aufrufen. Es wird dringend davon abgeraten sudoers auf einem anderen Wege zu editieren.

Am Ende der Datei folgende Zeile hinzufügen: <name-des-monitoring-users> ALL=NOPASSWD:/usr/bin/wg show all dump (<name-des-monitoring-users> muss natürlich durch euren User ersetzt werden unnd /usr/binggf durch einen anderen Pfad falls wg irgendwo anders bei euch liegt. )

Datei speichernNach Eingabe dieser Regel kann in der Konfig das Häkchen bei sudogesetzt werden.

Danke, läuft bei mir mit der sudo Config :+1:

-

@dirk1962 sagte in Tester für WireGuard Adapter gesucht:

Hallo @dslraser,

cool, kannst Du bitte erklären, wie Du das in Iqontrol gemacht hast.

Danke.Hm, was soll ich da erklären ? Ich habe über den Adapter meine VPN User. Für diese habe ich mir dann jeweils einen alias gemacht und über Additional_Control in iQontrol eingebunden. (alias ist eigentlich auch nicht nötig, der Adapter bietet ja alle Datenpunkte)

Hallo @dslraser,

da habe ich wohl nicht genau genug gefragt.

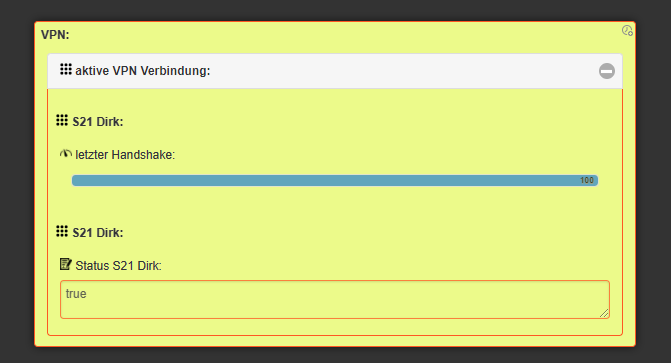

Ich bekomme die Ansicht nicht so hin, wie Du sie hast. Bei mir sieht das ziemlich bescheiden aus.

Ich habe auch keine Idee, wo Du die interne IP her bekommst. Der WireGuard Adapter zeigt die nicht an.

Und wie Du in den Additional Controls die vier Geräte separat anzeigst, ist mir auch nicht klar.

Wäre super, wenn Du mir dabei helfen würdest. -

Hallo @dslraser,

da habe ich wohl nicht genau genug gefragt.

Ich bekomme die Ansicht nicht so hin, wie Du sie hast. Bei mir sieht das ziemlich bescheiden aus.

Ich habe auch keine Idee, wo Du die interne IP her bekommst. Der WireGuard Adapter zeigt die nicht an.

Und wie Du in den Additional Controls die vier Geräte separat anzeigst, ist mir auch nicht klar.

Wäre super, wenn Du mir dabei helfen würdest.@dirk1962

hier geht es dann weiter

https://forum.iobroker.net/post/773459 -

auch gerade mal installiert:+1:

-

Edit: Ich habe das Problem dass der WireGuard Handshake im LXC Container sehr lange bis zu 30 Sekunden dauert bis er ausgehandelt ist, hat noch wer das Problem oder gar eine Lösung?

-

Edit: Ich habe das Problem dass der WireGuard Handshake im LXC Container sehr lange bis zu 30 Sekunden dauert bis er ausgehandelt ist, hat noch wer das Problem oder gar eine Lösung?

@stephan-schleich sagte in Tester für WireGuard Adapter gesucht:

WireGuard Handshake im LXC Container sehr lange bis zu 30 Sekunden dauert bis er ausgehandelt ist, hat noch wer das Problem oder gar eine Lösung?

Da ich kaum ein Wort davon verstehe, gehe ich davon aus, das das nicht direkt Adapter-bezogen ist??

-

Edit: Ich habe das Problem dass der WireGuard Handshake im LXC Container sehr lange bis zu 30 Sekunden dauert bis er ausgehandelt ist, hat noch wer das Problem oder gar eine Lösung?

Mein WireGuard läuft auch im lxc container, Verbindung ist sofort da.

Was genau dauert bei dir 30sek?? Vielleicht wird da was nur alle 30 sek aktualisiert??

-

Mein WireGuard läuft auch im lxc container, Verbindung ist sofort da.

Was genau dauert bei dir 30sek?? Vielleicht wird da was nur alle 30 sek aktualisiert??

@ilovegym Versuch mal bitte mit aktiver Verbindung einen Ping und schau ob er nach 3 Minuten öfters abgebrochen ist.

-

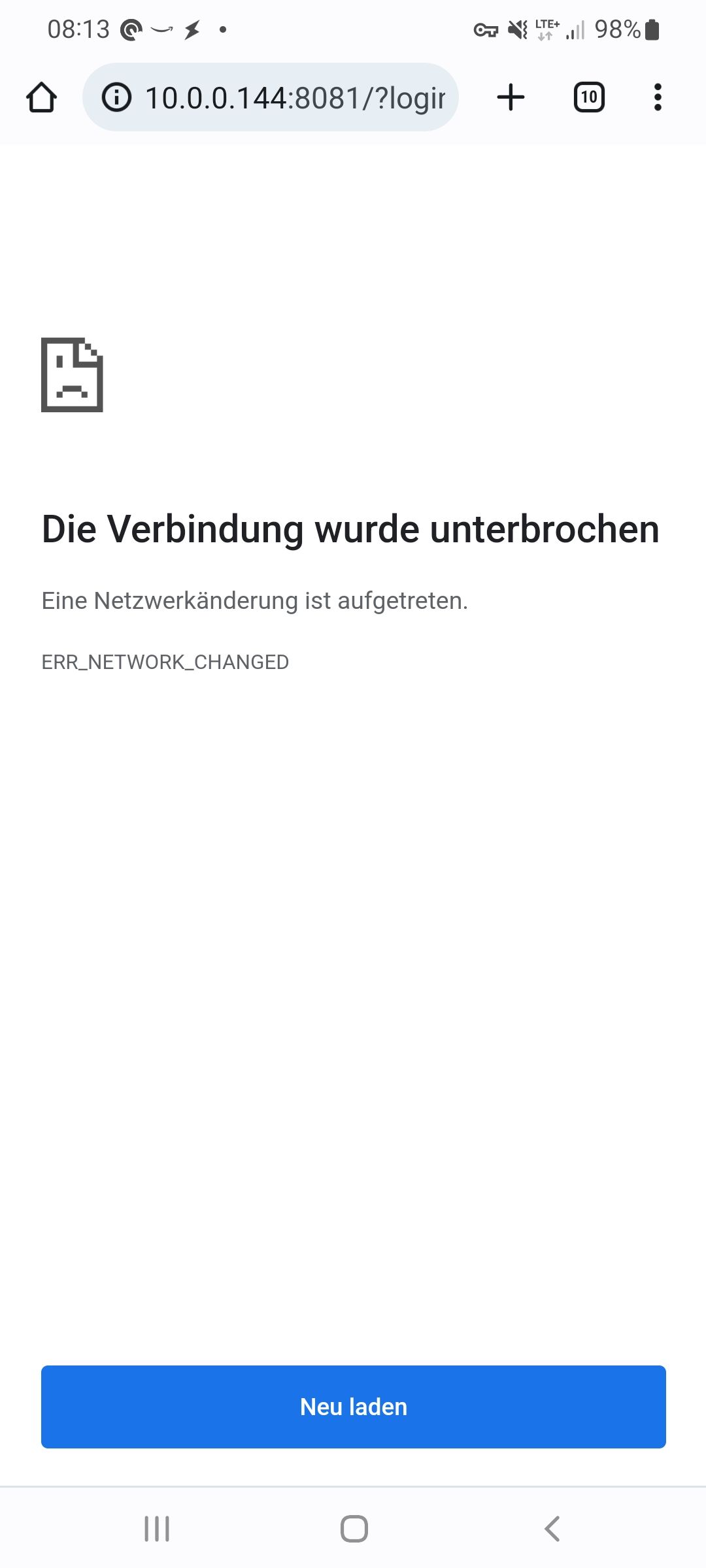

Ich habe die letzte Zeit sehr oft, dass er iobroker über die IP von wireguard nicht aufgerufen werden kann.

Irgendwann geht es wieder, ein System erkenne ich nicht.

Ein Ping funktioniert jedoch.Chrome meckert immer, dass sich das Netzwerk geändert hat.

Liegt das an der Konfiguration des vpn oder an Sachen am Smartphone (wireguard App, DNS, etc...)?

-

@david-g

hmm bei mir funktionierts ohne Probleme.

Konfig:

Fritzbox 7590, Unifi Dream Machine Pro ( doppel NAT ), 7 Unifi AP (3x LR, 1x HD, 3x HD Nano), 4 Unifi Switchs, 10 Netgear Switchs, Wireguard als Proxmox LXC, Pihole als LXC, iobroker als LXC, usw..

Proxmox ist ein Cluster mit 4 Nodes, einer davon spare und off, mehrere Vlan's. Insgesamt 330 Devices im Netzwerk, mehrere Subnetze.Vielleicht irgendwo ein Fehler eines Treibers der Netzwerkkarte oder im Routing.. schwer zu sagen.

Wireguard wird von 4 Devices / Usern genutzt und mir ist nichts auffaelliges berichtet worden.. ( und das waere es bestimmt.. :-) )

-

Aktuelle Test Version 1.1.0 Veröffentlichungsdatum 07.03.2022 Github Link https://github.com/Grizzelbee/ioBroker.wireguard Hier Adapter Beschreibung, Changelog etc.

Hallo Zusammen,

ich habe mir mal den Spass gemacht und einen WireGuard Adapter geschrieben mit dem man seine WireGuard Hosts und Peers monitoren kann.

Vielleicht kann es ja jemand gebrauchen und mag testen:

Sicherheitshinweis - Wichtige Änderung in 1.1.0:

Nach aktuellem Kenntnisstand empfehle ich genau diese Konfig!

Ab v1.1.0 kann der notwendige monitoring Befehl auch über sudo abgesetzt werden, wenn vorher eine entsprechende sudoers Regel erstellt wurde. Das Gute daran ist, dass ausschließlich genau dieser Befehl (mit genau diesen Parametern) ohne passwort abgesetzt werden kann - NICHTS anderes. Mehr oder weniger oder andere Parameter führen sofort zur Abfrage des Passwortes. Ausführlich ist das in Englisch in der Readme dokumentiert. Zur Bequemlichkeit hier an dieser Stelle auch noch einmal in Deutsch:

Linux kann über sogenannte sudoers Regeln sehr genau steuern welcher User was alles darf. Wie das ganz genau geht hängt leider von der jeweiligen Linux Distro ab. Deshalb bitte im Zweifel und bei Unklarheitengoogle <name der distro> sudoersbemühen. Bei den meisten Distros läuft es aber auf folgendes heraus:visudoals adminstrativer User zum editieren der sudoers Datei aufrufen. Es wird dringend davon abgeraten sudoers auf einem anderen Wege zu editieren.- Am Ende der Datei folgende Zeile hinzufügen:

<name-des-monitoring-users> ALL=NOPASSWD:/usr/bin/wg show all dump(<name-des-monitoring-users> muss natürlich durch euren User ersetzt werden unnd/usr/binggf durch einen anderen Pfad falls wg irgendwo anders bei euch liegt. ) - Datei speichern

Nach Eingabe dieser Regel kann in der Konfig das Häkchen bei

sudogesetzt werden.Wichtige Änderung in 0.9.5:

Ich nutze das wg-json script nicht mehr. Dadurch funktioniert der Adapter jetzt einfach so ohne weitere Handgriffe auf dem Server - aber es haben sich auch ein paar Datenpunkte geändert. Ggf. also bitte den Tree mal löschen und neu anlegen lassen. Latesthandshake sollte ein Datum sein! Und so ganz nebenbei werden jetzt auch WireGuard-Installationen auf Windows unterstützt.v1.1.0 (2022-03-06)

- (grizzelbee) New: Added support for sudo when using a valid sudoers rule - refer to security hints in readme for more information

- (grizzelbee) Upd: Documentation update regarding security

- (grizzelbee) Upd: dependency update

v1.0.0 (2022-02-25)

- (grizzelbee) New: Added individual online state indicator for each interface

- (grizzelbee) fix: Improved some data roles

- (grizzelbee) fix: Improved documentation

v0.9.5 (2022-02-22)

- (grizzelbee) New: dropped use of wg-json script - not needed anymore

- (grizzelbee) New: making internal use of wg show all dump command and self parsing the result

- (grizzelbee) New: Added windows support by using the wg show all command

- (grizzelbee) Upd: moved dependency admin to globalDependency as requested during adapter review

v0.9.2 (2022-02-20)

- (grizzelbee) Fix: removed unnecessary secret from index_m.html file

- (grizzelbee) Fix: Using info.connection of adapter to indicate that at least one interface is online.

- (grizzelbee) Fix: Updated adapter icon

v0.9.1 (2022-02-19)

- (grizzelbee) New: Improved optical quality of admin page - no technical improvements

v0.9.0 (2022-02-18)

- (grizzelbee) New: Improved documentation

- (grizzelbee) New: Username and password for WireGuard hosts are getting encrypted now

v0.8.0 (2022-02-17)

- (grizzelbee) New: admin extended with second page

- (grizzelbee) New: data file is getting parsed

- (grizzelbee) New: data tree is getting populated

- (grizzelbee) New: entire basic functionality is implemented

- (grizzelbee) New: added plugin sentry

@grizzelbee

Läuft mittlerweile (wer lesen kann ist klar im Vorteil^^) auch mit mehreren Hosts ziemlich geschmeidig.

Einzig (vermutlich) bei neuer IP durch den ISP hat er manchmal irgendwie Schluckauf.

Scope des Adpaters ist ja eigentlich "nur" das monitoren, aber vielleicht besteht ja das Interesse/die Möglichkeit noch ein Feature einzubauen. Die WireguardUI bietet die Möglichkeit einen Peer per Klick temporär zu pausieren. Ich hab noch nicht wirklich herausgefunden wie er das macht. Ob das ein Feature von Wireguard selber ist, oder ob die UI dann einfach die Peerskonfiguration ändert.

Drehe immer mal wieder einem Peer vorübergehend den Zugang ab und das als Datenpunk im ioBroker wäre das Tüpfelchen auf dem i. -

@grizzelbee

Läuft mittlerweile (wer lesen kann ist klar im Vorteil^^) auch mit mehreren Hosts ziemlich geschmeidig.

Einzig (vermutlich) bei neuer IP durch den ISP hat er manchmal irgendwie Schluckauf.

Scope des Adpaters ist ja eigentlich "nur" das monitoren, aber vielleicht besteht ja das Interesse/die Möglichkeit noch ein Feature einzubauen. Die WireguardUI bietet die Möglichkeit einen Peer per Klick temporär zu pausieren. Ich hab noch nicht wirklich herausgefunden wie er das macht. Ob das ein Feature von Wireguard selber ist, oder ob die UI dann einfach die Peerskonfiguration ändert.

Drehe immer mal wieder einem Peer vorübergehend den Zugang ab und das als Datenpunk im ioBroker wäre das Tüpfelchen auf dem i.@bommel_030 sagte in Tester für WireGuard Adapter gesucht:

Läuft mittlerweile (wer lesen kann ist klar im Vorteil^^) auch mit mehreren Hosts ziemlich geschmeidig.

Was war denn dein Problem? Vieleicht kann ich ja an der Doku oder am Handling etwas verbessern.

Einzig (vermutlich) bei neuer IP durch den ISP hat er manchmal irgendwie Schluckauf.

Hmmm. Ich bin bei der Entwicklung davon ausgegangen, dass sich die WG-Hosts im lokalen Netz befinden.

Vielleicht gibt es da tatsächlich etwas zu beachten, wenn sie extern sind. Oder verstehe ich dich da gerade falsch?Scope des Adpaters ist ja eigentlich "nur" das monitoren, aber vielleicht besteht ja das Interesse/die Möglichkeit noch ein Feature einzubauen.

Klar. Soweit sie sinnvoll sind, zum Thema des Adapters passen und machbar sind - baue ich gerne neue Features/Wünsche ein (siehe Docker-Unterstützung). ;)

Die WireguardUI bietet die Möglichkeit einen Peer per Klick temporär zu pausieren.

Das klingt tatsächlich interessant und die Idee gefällt mir!

Die Frage ist aber tatsächlich - wie wird das realisiert?- Ist das Pausieren von peers wirklich ein Feature von Wireguard (Habe dazu noch nichts gefunden)?

- Wird das vielleicht über eine Firewall gemacht?

- ...