NEWS

Frage zu unifi USG hinter fritzbox

-

@saeft_2003 hab jetzt das Thema nur ganz kurz überflogen. Richtige Reighenfolge wäre gewesen

- deiner Fritzbox eine andere IP geben damit kannst du dem USG die IP der eigentlichen Fritzbox IP vergeben

- Fritzbox auf exposed host stellen

- Dns in der Fritzbox....vom Provider

- Dns im USG trägst du die IP deiner Fritzbox ein( wenn später Pihole verwendet wird, trägst du die IP dann entsprechend im Usg ein, anstatt der Ip der Fritte), zusätzlich muss noch der ein oder andere Eintrag in der Fritzbox gemacht werden.

Hab das aber alles nicht mehr so genau im Kopf, da ich auch umgestiegen bin, und nutze das Vigor Modem und hab die Fritzbox hinter dem USG

@crunchip sagte in Frage zu unifi USG hinter fritzbox:

- deiner Fritzbox eine andere IP geben damit kannst du dem USG die IP der eigentlichen Fritzbox IP vergeben

Das ist wohl auch das Ziel und das wurde ihm meine ich von @Segway auch bereits geraten. So wie ich es verstehe, geht es ihm im Moment erstmal um das grundsätzliche Zusammenspiel von USG und Fritte, bzw. genau das erstmal zum Laufen zu bekommen und es vor allem dann auch zu verstehen. Daran hapert es in meinen Augen noch.

-

@crunchip sagte in Frage zu unifi USG hinter fritzbox:

- deiner Fritzbox eine andere IP geben damit kannst du dem USG die IP der eigentlichen Fritzbox IP vergeben

Das ist wohl auch das Ziel und das wurde ihm meine ich von @Segway auch bereits geraten. So wie ich es verstehe, geht es ihm im Moment erstmal um das grundsätzliche Zusammenspiel von USG und Fritte, bzw. genau das erstmal zum Laufen zu bekommen und es vor allem dann auch zu verstehen. Daran hapert es in meinen Augen noch.

@Samson71 sagte in Frage zu unifi USG hinter fritzbox:

@crunchip sagte in Frage zu unifi USG hinter fritzbox:

- deiner Fritzbox eine andere IP geben damit kannst du dem USG die IP der eigentlichen Fritzbox IP vergeben

Das ist wohl auch das Ziel und das wurde ihm meine ich von @Segway auch bereits geraten. So wie ich es verstehe, geht es ihm im Moment erstmal um das grundsätzliche Zusammenspiel von USG und Fritte, bzw. genau das erstmal zum Laufen zu bekommen und es vor allem dann auch zu verstehen. Daran hapert es in meinen Augen noch.

Da hast du vollkommend Recht. Weil bevor ich groß Anfang in meinem funktionierenden Netzwerk IP zu ändern, wollte ich erstmal schauen das die fritzbox und der usg miteinander klar kommen, aber irgendwo hakt es immer noch :-(

-

@Samson71 sagte in Frage zu unifi USG hinter fritzbox:

@crunchip sagte in Frage zu unifi USG hinter fritzbox:

- deiner Fritzbox eine andere IP geben damit kannst du dem USG die IP der eigentlichen Fritzbox IP vergeben

Das ist wohl auch das Ziel und das wurde ihm meine ich von @Segway auch bereits geraten. So wie ich es verstehe, geht es ihm im Moment erstmal um das grundsätzliche Zusammenspiel von USG und Fritte, bzw. genau das erstmal zum Laufen zu bekommen und es vor allem dann auch zu verstehen. Daran hapert es in meinen Augen noch.

Da hast du vollkommend Recht. Weil bevor ich groß Anfang in meinem funktionierenden Netzwerk IP zu ändern, wollte ich erstmal schauen das die fritzbox und der usg miteinander klar kommen, aber irgendwo hakt es immer noch :-(

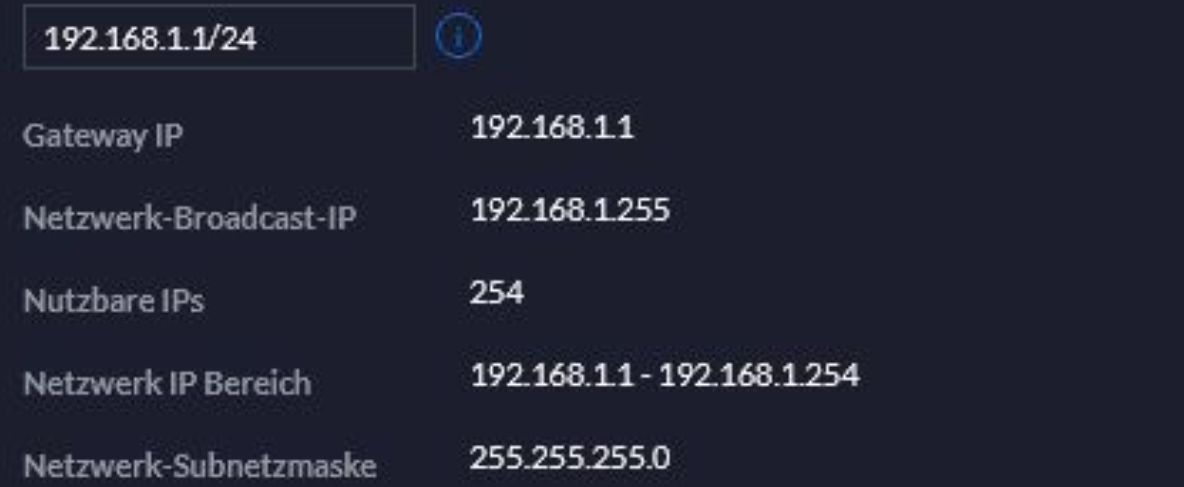

Dann Sieh Dir bitte nochmal die Einstellungen an. Im USG hast Du ein Netzwerk 192.168.1.1 kreiert. In der Fritte gibst Du beim Routing aber als Netzwerk 192.168.1.0 an, in das geroutet werden soll.

-

Dann Sieh Dir bitte nochmal die Einstellungen an. Im USG hast Du ein Netzwerk 192.168.1.1 kreiert. In der Fritte gibst Du beim Routing aber als Netzwerk 192.168.1.0 an, in das geroutet werden soll.

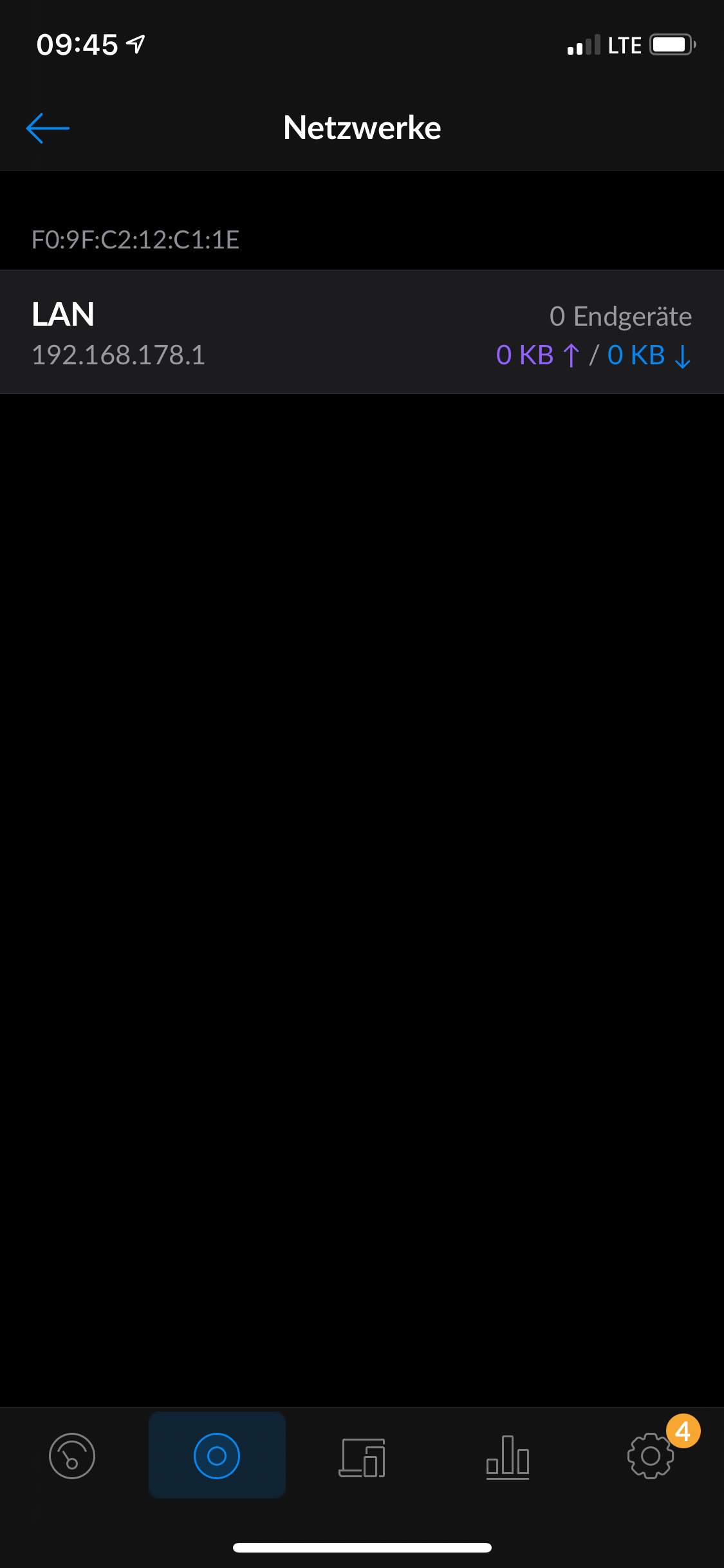

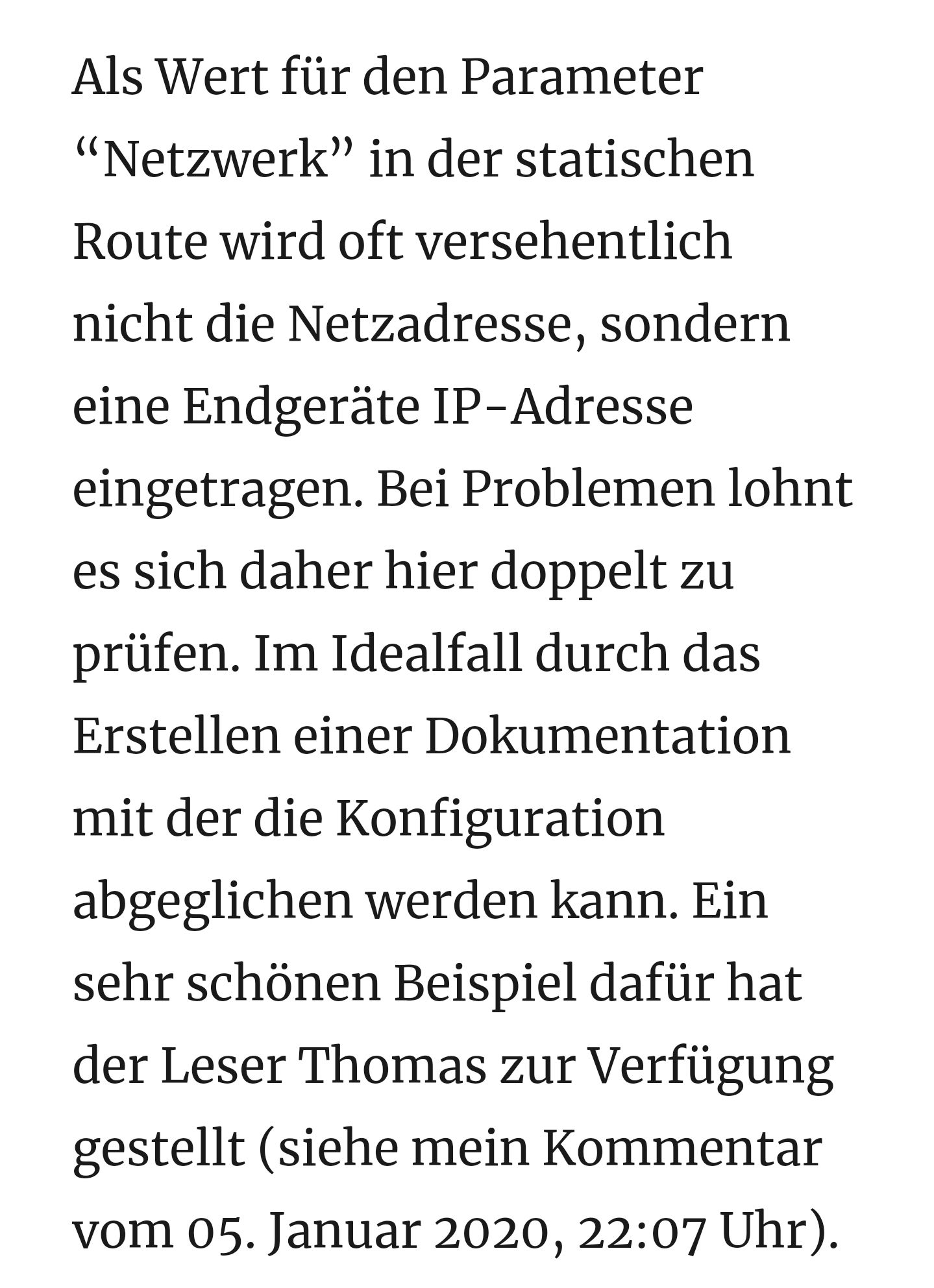

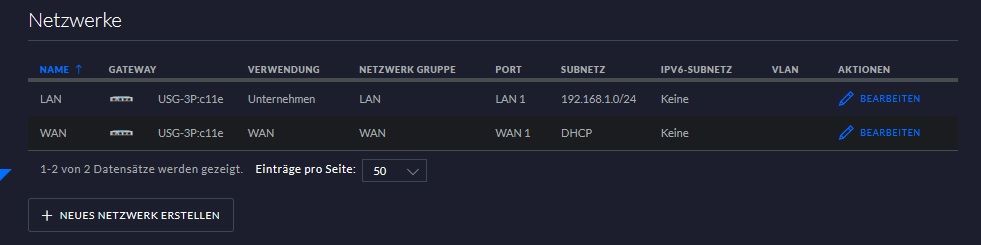

Da muss ich dir glaube ich widersprechen. Keine Ahnung warum in den Einstellungen am schluss die 1 steht man kann die auch nicht auf 0 ändern. Aber hier in der Übersicht passt es?!

-

Da muss ich dir glaube ich widersprechen. Keine Ahnung warum in den Einstellungen am schluss die 1 steht man kann die auch nicht auf 0 ändern. Aber hier in der Übersicht passt es?!

Ich schreibe auch schon Quatsch zusammen...

-

-

@dslraser

Ja, das hat mich irgendwie aus dem Tritt gebracht.

Trotzdem müsste das eigentlich passen. Netzwerk 192.168.1.0/24 und als Gateway eben die 192.168.1.1@saeft_2003

Hast Du mal zusätzlich Routings für 80/443 gemacht? Wenn ich das richtig verstehe bekommst Du hinter dem USG aktuell keine Kommunikation nach außen hin? Ggf. mal unter WAN im USG die Einstellungen bewusst manuell vergeben (kein DHCP). Ich bin immer ein Freund von klaren Vorgaben. -

@dslraser

Ja, das hat mich irgendwie aus dem Tritt gebracht.

Trotzdem müsste das eigentlich passen. Netzwerk 192.168.1.0/24 und als Gateway eben die 192.168.1.1@saeft_2003

Hast Du mal zusätzlich Routings für 80/443 gemacht? Wenn ich das richtig verstehe bekommst Du hinter dem USG aktuell keine Kommunikation nach außen hin? Ggf. mal unter WAN im USG die Einstellungen bewusst manuell vergeben (kein DHCP). Ich bin immer ein Freund von klaren Vorgaben.@Samson71

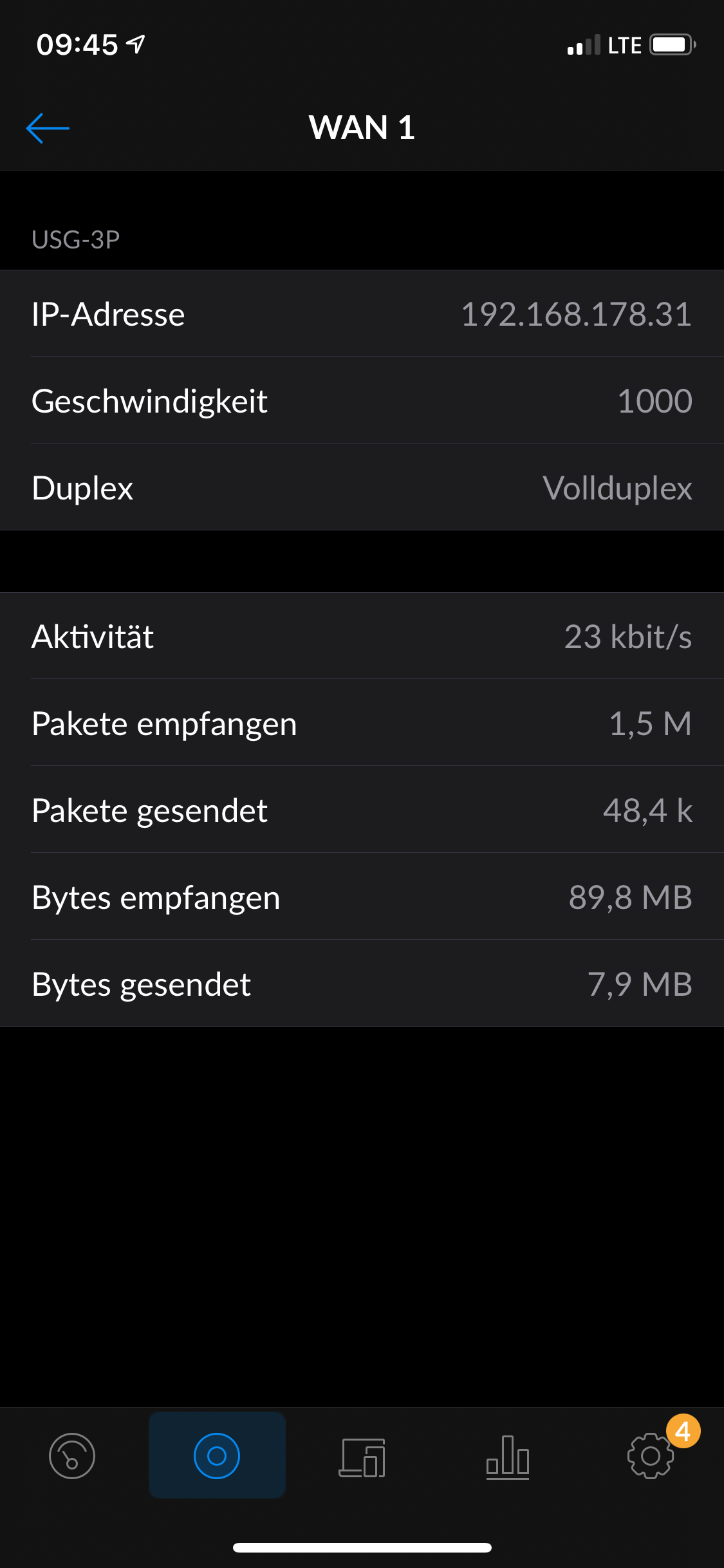

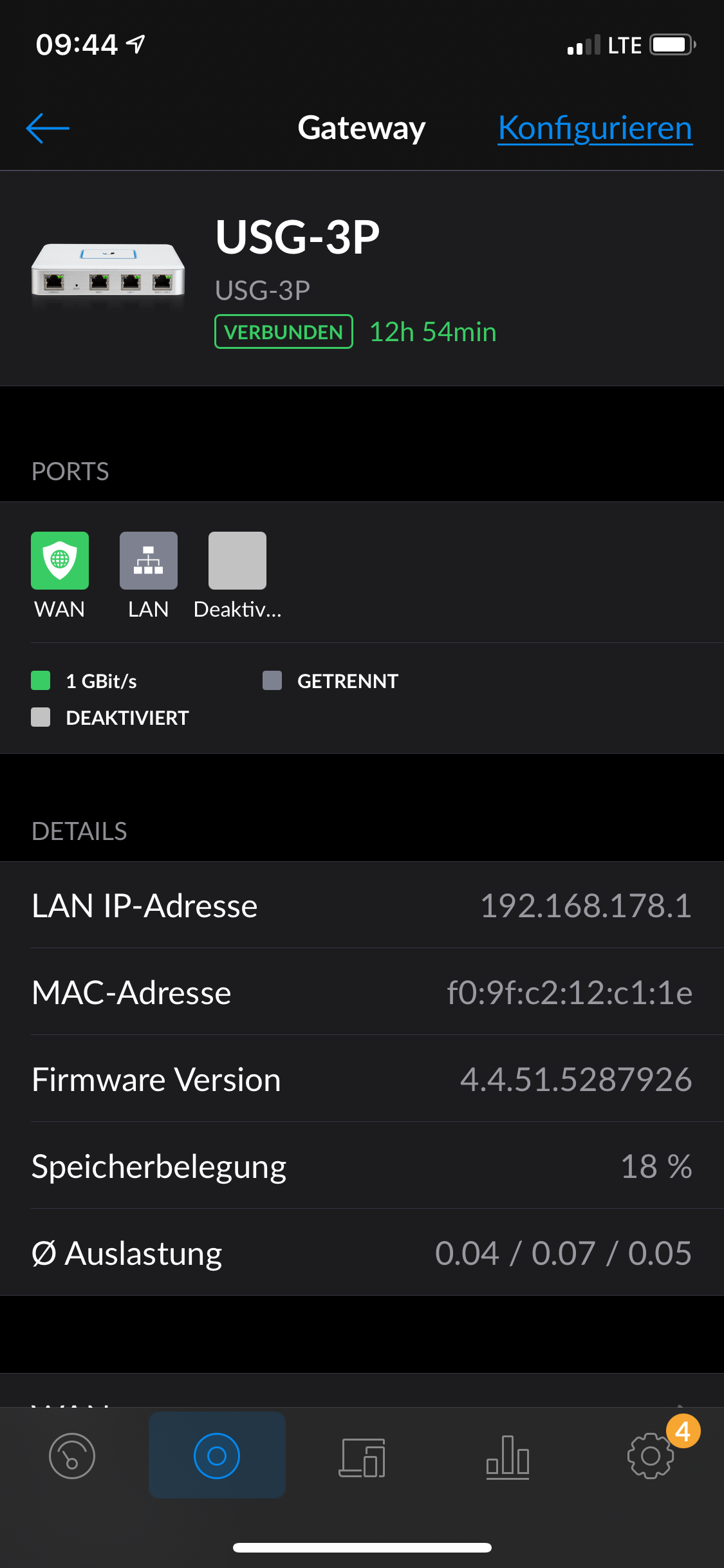

schau mal

Edit: also anders herum gedacht, Exposed Host reicht alles durch, wenn sonst keine Portweiterleitungen aktiv sind, oder ?

-

@Samson71

schau mal

Edit: also anders herum gedacht, Exposed Host reicht alles durch, wenn sonst keine Portweiterleitungen aktiv sind, oder ?

@dslraser

Ja, sehe ich auch so. Die Unbekannte für mich ist hier das lt. Aussage von @saeft_2003 im USG abgeschaltete NAT. Ob da der Exposed host noch genau so funktioniert weis ich eben nicht. Eigentlich ist Exposed Host (meiner Erinnerung nach) die "quick and dirty" Variante wenn man nichts weiter macht als Fritte und USG zusammenzupappen. -

@dslraser

Ja, sehe ich auch so. Die Unbekannte für mich ist hier das lt. Aussage von @saeft_2003 im USG abgeschaltete NAT. Ob da der Exposed host noch genau so funktioniert weis ich eben nicht. Eigentlich ist Exposed Host (meiner Erinnerung nach) die "quick and dirty" Variante wenn man nichts weiter macht als Fritte und USG zusammenzupappen.@segway war so freundlich und hat mir per anydesk etwas auf die sprünge geholfen --> Danke!

Die gute Nachricht ist es geht :-) ich habe jetzt einen alten Laptop ausgekramt und den direkt am usg gehängt und dieser ist sofort im subnetz und hat internet.

Folgendes haben wir gemacht:

- exposed host gelöscht

- route aktiv

- nat aus

- dns server usg 192.168.178.1

in der fritte geht auch die pihole ip als dns-server. Für heute bin ich glücklich. wenn ich wieder Zeit hab gehts weiter... Erstmal vielen Dank an alle :+1:

-

@segway war so freundlich und hat mir per anydesk etwas auf die sprünge geholfen --> Danke!

Die gute Nachricht ist es geht :-) ich habe jetzt einen alten Laptop ausgekramt und den direkt am usg gehängt und dieser ist sofort im subnetz und hat internet.

Folgendes haben wir gemacht:

- exposed host gelöscht

- route aktiv

- nat aus

- dns server usg 192.168.178.1

in der fritte geht auch die pihole ip als dns-server. Für heute bin ich glücklich. wenn ich wieder Zeit hab gehts weiter... Erstmal vielen Dank an alle :+1:

@saeft_2003

Glückwunsch. Super dass es geht. In Teilen sehe ich, zumindest Deinen Beschreibungen nach, meinen Verdacht mit dem Exposed Host im Zusammenhang mit dem deaktivieren NAT bestätigt. -

Ich habe noch eine Frage an euch. Wenn ich mich per VPN an der fritzbox anmelde habe ich dann auch Zugriff auf das Subnetz vom USG?

-

Ich habe noch eine Frage an euch. Wenn ich mich per VPN an der fritzbox anmelde habe ich dann auch Zugriff auf das Subnetz vom USG?

Wenn die Routings auf das Ziel hinter dem USG richtig eingerichtet sind dann ja. Bei mir ist die FritzBox auch der Eingangspunkt und OpenVPN läuft auf der Syno, die hinter dem USG ist.

-

Wenn die Routings auf das Ziel hinter dem USG richtig eingerichtet sind dann ja. Bei mir ist die FritzBox auch der Eingangspunkt und OpenVPN läuft auf der Syno, die hinter dem USG ist.

OK Danke das ist schon mal gut zu wissen bzw ein Problem weniger ;-)

-

OK Danke das ist schon mal gut zu wissen bzw ein Problem weniger ;-)

@saeft_2003 sagte in Frage zu unifi USG hinter fritzbox:

OK Danke das ist schon mal gut zu wissen bzw ein Problem weniger ;-)

auch wenn VPN über die Fritte laufen soll ist in diesem Artikel beschrieben. Hatte ich damals so und ging.

EDIT: Zitat von der Seite:

Dafür habe ich im UniFi Controller unter “Einstellungen->Routing&Firewall->Firewall->IPv4 Regeln->WAN-Eingehend” eine neue Regel definiert:

Name: VPN Zugang über fritz.box

Aktiviert: EIN

Positionierung: vor den vordefinierten Regeln

Aktion: Akzeptieren

IPv4-Protokoll: Alle

Quell-Typ: IP-Adresse (im Beispiel 192.168.0.201, IP ist auf den Wert, den die FRITZ!Box für den jeweiligen VPN-Benutzer anzeigt anzupassen)

Ziel-Typ: Netzwerk (im Beispiel das im Gateway definierte “normale” LAN , in der Praxis könnte eine weniger großzügige Freigabe besser sein)

So klappt’s auch wieder mit dem Nachhausetelefonieren. -

Ich bin jetzt doch am überlegen ob ich mir noch einen unifi switch kaufe und mein Netzwerk dann in verschiedene IP Bereiche aufteile, weil teilweise ist es schon unübersichtlich geworden.

Würde das grob so gehen?

192.168.1.1 NUC

VMs

192.168.2.1 Technikgeräte LAN

Diskstation

Ccu

Powerline

Wired access point

Pi slave

Fritzbox 4040192.168.3.1 Unterhaltungsgeräte LAN

Tv Wohnzimmer

Volumio später192.168.4.1 Kameras

Carport

Garten192.168.5.1 Tasmota/Shelly/espeasy

Ca 40-50 Geräte

192.168.6.1 Technikgeräte WLAN

Boradlink

Echo

Echo dot

Cololight

Drucker

Robby

Nuc8 später lan192.168.7.1 unifi access points

Kameras wlan

Smartphones

Sonstiges wlan geräteHätte das ganze außer einer besseren Übersicht noch mehr Vorteile? Weiß einer von euch wie man unkompliziert bei tasmota die ip ändern kann? Ich habe beim flashen die immer fest vergeben kein dhcp!

-

Ich bin jetzt doch am überlegen ob ich mir noch einen unifi switch kaufe und mein Netzwerk dann in verschiedene IP Bereiche aufteile, weil teilweise ist es schon unübersichtlich geworden.

Würde das grob so gehen?

192.168.1.1 NUC

VMs

192.168.2.1 Technikgeräte LAN

Diskstation

Ccu

Powerline

Wired access point

Pi slave

Fritzbox 4040192.168.3.1 Unterhaltungsgeräte LAN

Tv Wohnzimmer

Volumio später192.168.4.1 Kameras

Carport

Garten192.168.5.1 Tasmota/Shelly/espeasy

Ca 40-50 Geräte

192.168.6.1 Technikgeräte WLAN

Boradlink

Echo

Echo dot

Cololight

Drucker

Robby

Nuc8 später lan192.168.7.1 unifi access points

Kameras wlan

Smartphones

Sonstiges wlan geräteHätte das ganze außer einer besseren Übersicht noch mehr Vorteile? Weiß einer von euch wie man unkompliziert bei tasmota die ip ändern kann? Ich habe beim flashen die immer fest vergeben kein dhcp!

@saeft_2003 ich habe in meinem Netz auch "Anwendungsgruppen" unterteilt und IP-Bereiche zugewiesen. Ob das über einer "besseren Übersichtlichkeit" hinaus Sinn macht, weis ich nicht.

bei mir schauts so aus:

FRITZ (192.168.254.1) <--> (192.168.254.3) USG3 (192.168.0.1/20) <--> zu den SwitchenMit meinen Einstellungen habe ich 16 Subnetze. Sollte der Übersichtlichkeit genügen.

(192.168.0.1 - 192.168.15.254) -

Ich bin jetzt doch am überlegen ob ich mir noch einen unifi switch kaufe und mein Netzwerk dann in verschiedene IP Bereiche aufteile, weil teilweise ist es schon unübersichtlich geworden.

Würde das grob so gehen?

192.168.1.1 NUC

VMs

192.168.2.1 Technikgeräte LAN

Diskstation

Ccu

Powerline

Wired access point

Pi slave

Fritzbox 4040192.168.3.1 Unterhaltungsgeräte LAN

Tv Wohnzimmer

Volumio später192.168.4.1 Kameras

Carport

Garten192.168.5.1 Tasmota/Shelly/espeasy

Ca 40-50 Geräte

192.168.6.1 Technikgeräte WLAN

Boradlink

Echo

Echo dot

Cololight

Drucker

Robby

Nuc8 später lan192.168.7.1 unifi access points

Kameras wlan

Smartphones

Sonstiges wlan geräteHätte das ganze außer einer besseren Übersicht noch mehr Vorteile? Weiß einer von euch wie man unkompliziert bei tasmota die ip ändern kann? Ich habe beim flashen die immer fest vergeben kein dhcp!

@saeft_2003

Die Frage ist doch was Du damit erreichen willst. Ich habe die Trennungen gemacht um vlan's einrichten zu können. Dazu braucht es dann auch entsprechende Switche.

Gewisse Geräte sollen halt nicht "nach Hause telefonieren" (IPCams) bzw. haben in meinem originären Netzwerk einfach nix zu suchen (Alexa's). Und natürlich das Gäste wlan mit entsprechenden Vouchers. Für weitere Aufteilung habe ich keine Gründe gesehen. Allerdings habe ich praktisch auch keine Smarthome-Geräte, bzw. -Aktoren auf wlan-Basis.

Denk dran, dass Du die Kommunikation zwischen Deinen verschiedenen IP-Bereichen dann auch über Regeln sauber definieren musst. -

@saeft_2003

Die Frage ist doch was Du damit erreichen willst. Ich habe die Trennungen gemacht um vlan's einrichten zu können. Dazu braucht es dann auch entsprechende Switche.

Gewisse Geräte sollen halt nicht "nach Hause telefonieren" (IPCams) bzw. haben in meinem originären Netzwerk einfach nix zu suchen (Alexa's). Und natürlich das Gäste wlan mit entsprechenden Vouchers. Für weitere Aufteilung habe ich keine Gründe gesehen. Allerdings habe ich praktisch auch keine Smarthome-Geräte, bzw. -Aktoren auf wlan-Basis.

Denk dran, dass Du die Kommunikation zwischen Deinen verschiedenen IP-Bereichen dann auch über Regeln sauber definieren musst.Dann noch angenommen ich gebe dem usg den ip Bereich 192.168.178.1 sodass meine jetzigen ip gleich bleiben muss ich ja den ip Bereich der Fritte ändern (z.b. 192.168.1.1)

Das Problem am wlan der fritte hängen im Moment 8 tasmota geräte und über einen fritz repeater nochmal 3 weiter. Diese kann ich nicht an die bestehenden zwei unifi aps hängen. Wenn ich bei den tasmota geräten die ip ändere (192.168.1.x) könnten die dann noch den mqtt broker (192.168.178.90)der im Netz des usg ist ohne weiteres ansprechen?

Edit: oder kann man einen fritz repeater an einen unifi ap hängen?

-

Dann noch angenommen ich gebe dem usg den ip Bereich 192.168.178.1 sodass meine jetzigen ip gleich bleiben muss ich ja den ip Bereich der Fritte ändern (z.b. 192.168.1.1)

Das Problem am wlan der fritte hängen im Moment 8 tasmota geräte und über einen fritz repeater nochmal 3 weiter. Diese kann ich nicht an die bestehenden zwei unifi aps hängen. Wenn ich bei den tasmota geräten die ip ändere (192.168.1.x) könnten die dann noch den mqtt broker (192.168.178.90)der im Netz des usg ist ohne weiteres ansprechen?

Edit: oder kann man einen fritz repeater an einen unifi ap hängen?

In meinen Augen hast Du den ersten Schritt noch gar nicht wirklich gemacht, bist aber schon mit dem übernächsten am Planen. Setz doch erst mal den Status quo sauber von der Fritte auf Unifi um. Ich würde wenn dann auch das wlan ausschließlich über Unifi machen und das der Fritte vollständig ablösen. Wenn man auf Unifi umstellt und dazu sogar ein USG hinter die FritzBox packt, dann kann doch nicht das Ziel ein Mischmasch aus Fritte und Unifi sein. Erst wenn das alles sauber über Unifi läuft, würde ich mir Gedanken um weitere Trennungen und Aufteilungen machen, die Du heute eh so nicht hast.