NEWS

[Anleitung] WireGuard mit WireGuard-UI auf Proxmox

-

@saeft_2003 sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

So wie ich @CrunkFX verstanden habe, war dass das einzige Problem.

Ja, also abschließend kann man sagen, dass es reicht eine Statische Route zum USG sowie eine Port Freigabe von der FritzBox zum USG sowie eine vom USG zum Wireguard Server einzurichten

-

@saeft_2003 sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Mit meiner Kombi hatte das wohl ehr weniger zu tun. Beim kopieren vom post up script ist irgendwie der letzte Buchstabe verloren gegangen

So wie ich @CrunkFX verstanden habe, war dass das einzige Problem.

Das mit dem Buchstaben ist dann eben zum Schluss passiert, aber das war ja neulich nicht das Problem.

Wir hatten ja den LXC eben neu eingerichtet, dann wirst Du wohl bei Deinen ersten eigenen Versuchen irgendwas von der Anleitung nicht oder irgendwie falsch eingerichtet gehabt haben bzw. irgendwas von der Anleitung fehlt bei Deiner Konfig.

Läuft auch Deine dyndns jetzt ? (die von der Synology, oder welche nutzt Du nun für den VPN) -

ich nutze jetzt die dyndns von der diskstation das funkioniert.

-

eine Frage habe ich noch und zwar wollte ich gerade eine Backup vom wiregurad lxc machen. Ich habe eine interene Backup SSD da geht ein Backup, aber nicht auf die Diskstation. Weißt du an was das liegt?

INFO: creating vzdump archive '/mnt/pve/Diskstation/dump/vzdump-lxc-1500-2022_02_11-22_28_36.tar.gz' INFO: tar: /mnt/pve/Diskstation/dump/vzdump-lxc-1500-2022_02_11-22_28_36.tmp: Cannot open: Permission denied INFO: tar: Error is not recoverable: exiting now INFO: cleanup temporary 'vzdump' snapshot Logical volume "snap_vm-1500-disk-0_vzdump" successfully removed ERROR: Backup of VM 1500 failed - command 'set -o pipefail && lxc-usernsexec -m u:0:100000:65536 -m g:0:100000:65536 -- tar cpf - --totals --one-file-system -p --sparse --numeric-owner --acls --xattrs '--xattrs-include=user.*' '--xattrs-include=security.capability' '--warning=no-file-ignored' '--warning=no-xattr-write' --one-file-system '--warning=no-file-ignored' '--directory=/mnt/pve/Diskstation/dump/vzdump-lxc-1500-2022_02_11-22_28_36.tmp' ./etc/vzdump/pct.conf ./etc/vzdump/pct.fw '--directory=/mnt/vzsnap0' --no-anchored '--exclude=lost+found' --anchored '--exclude=./tmp/?*' '--exclude=./var/tmp/?*' '--exclude=./var/run/?*.pid' ./ | gzip --rsyncable >/mnt/pve/Diskstation/dump/vzdump-lxc-1500-2022_02_11-22_28_36.tar.dat' failed: exit code 2 INFO: Failed at 2022-02-11 22:28:37 INFO: Backup job finished with errors TASK ERROR: job errors -

@saeft_2003 sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

tmp: Cannot open: Permission denied

Du hast keine Berechtigung um das Temporäre Abbild auf die Diskstation zu packen. Probier das mal auf dem Host:

grep -e "^tmpdir" /etc/vzdump.conf || \ cat <<EOF >> /etc/vzdump.conf tmpdir: /tmp EOF -

Cool danke das klappt

-

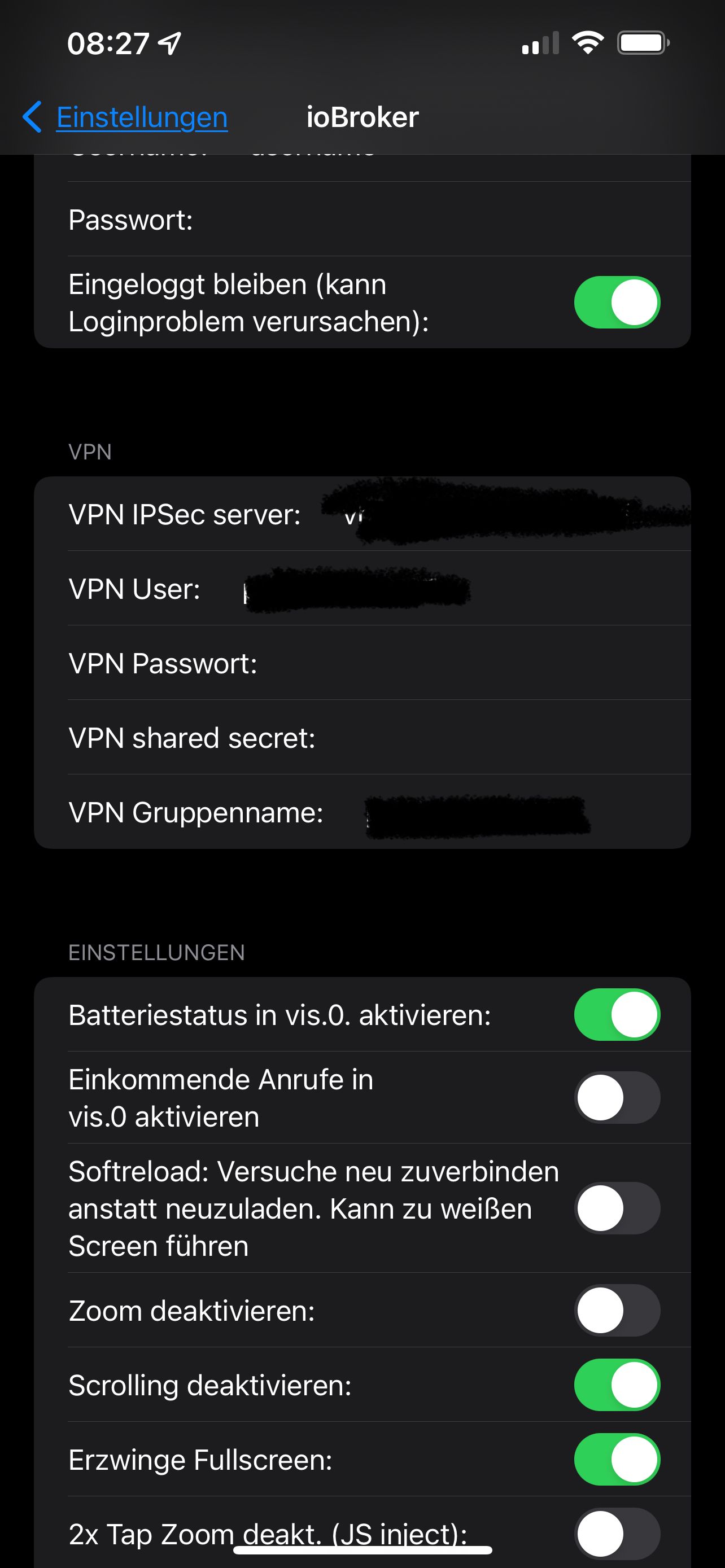

Kann man eigentlich den VPN direkt in die iobroker App eingeben?

Damit sich die App automatisch mit dem VPN verbindet wenn man sich nicht im heimischen WLAN befindet?!

-

@crunkfx ,

danke für die Anleitung die funktionierte ohne Probleme.

Habe aber eine Frage, ist es normal das sich die "TransmitBytes" erhöhen obwohl kein Client mehr verbunden ist oder telefoniert das Teil irgendwohin ?

Wenn noch kein Client verbunden war, kann ich das nicht beobachten. -

@CrunkFX wie wird dann WireGuard geupdatet? Kannst du das ggf mit aufnehmen?

-

Wenn man den installer öffnet kann man doch wireguard aktualisieren auswählen, oder?

-

im Installer ist aber die direkt GUI-Version von Github verlinkt (letztens die 0.3.5 statt der 0.3.6)

-

Soso,

nun bin ich mal soweit, dass mein Proxmox läuft. Schön im neuen Haus mal wieder den iobroker wieder im Einsatz zu haben.

Mit KNX freunde ich mich gerade noch an.

Nun muss Wireguard aber noch laufen, aktuell läuft Tailscale, das gib überraschend schnell und unkompliziert, aber ich möchte noch mal wireguard ausprobieren.

Wie Anfangs beschrieben habe ich nur eine IPV6, die ich öffentlich erreichen kann. Dürfte für mich erst mal reichen, da ich auch mobil eine IPv6 habe. Ansonsten müsste man 6tunnel auf ne kleinen Vserver packen, der läuft auch noch, aber den wollte ich kündigen.Nun zur Frage, wie konfiguriere ich Wireguard so, dass es mit IPv6 läuft, der Installer fragte nur nach IPv4 oder Hostname. Kann ich einfach den hostname von freedns nehmen, der auf die IPv6 verweist und gut is?

Gruß und Danke

-

@steimi Das Update hierzu ist bereits in der Mache, da ich aber mehrere Änderungen dort mit einbringen werde dauert das noch. Um Wireguard selbst zu updaten muss man im Installer den Menüpunkt Wireguard Installer starten Ausführen und anschließend Update auswählen.

-

Hallo, @crunkfx,

Habe jetzt die Installation nach Post 1 ausgeführt, alle Einstellungen gebaut, auch mit dem Mobiltelefon Zugriff getestet. Klappt alles, aber wenn ich das Telefon disconnecte, sehe ich das nicht im GUI, der bleibt auf Connected = true?

EDIT: Wer lesen kann ..., die LastHandShakeTime wird aktualisiert. OK, gerade gesehen, die Aktualisierung dauert etwas, jetzt ist alles ok. Danke für die Anleitung.

-

Hallo!

zunächst vielen Dank an die super Arbeit @CrunkFX - wirklich klasse!

Das Ganze läuft bei mir auch soweit, bis auf die Sache mit dem (lokalen) DNS. Ich würde aber gerne den kompletten Client Traffic über WG tunneln, inkl. Internet.

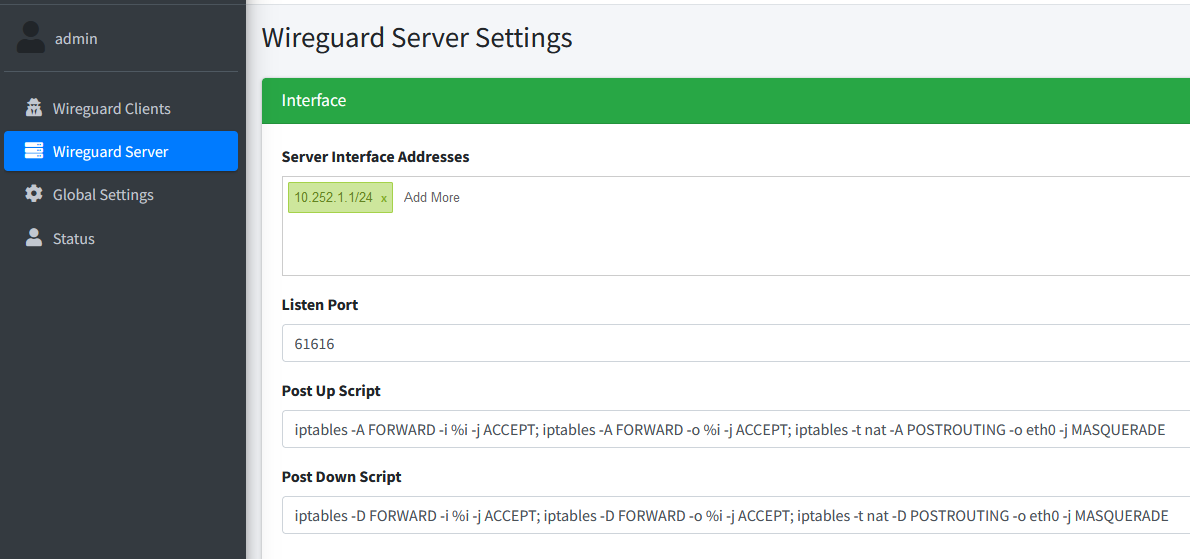

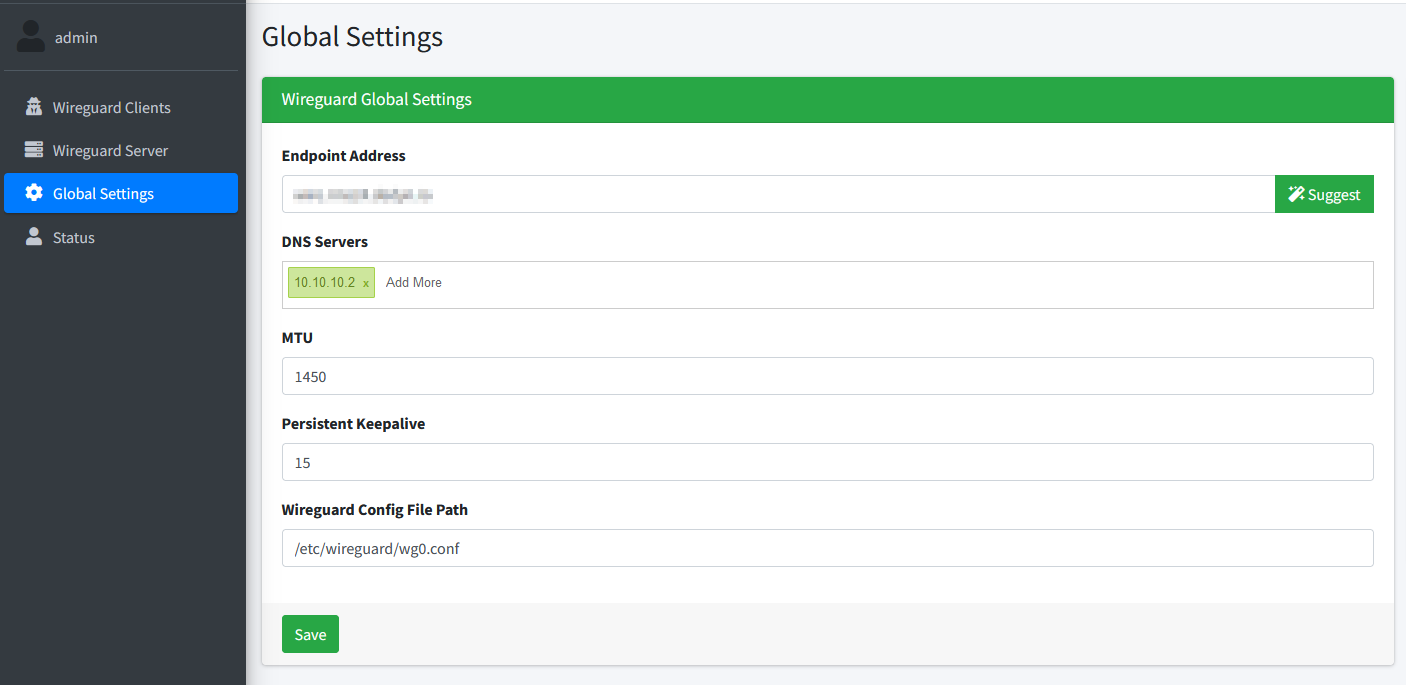

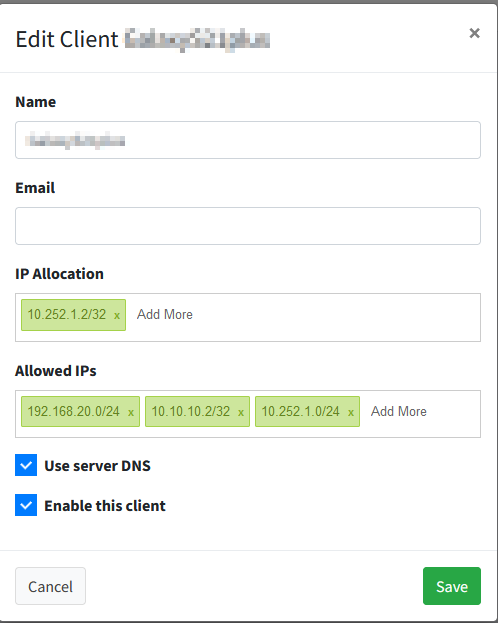

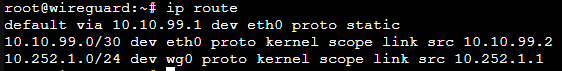

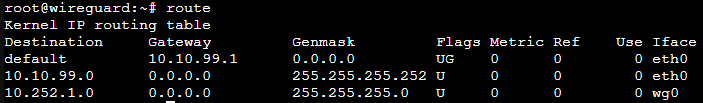

Mein Proxmox LXC für WG hat die IP 10.10.99.2 (eth0). WireGuard selbst hat die 10.252.1.1 (wg0).

Mein lokaler DNS, der sämtliche DNS Anfragen für sämtliche Clients im LAN handelt, hat die 10.10.10.2. Im Endeffekt handelt es sich hierbei um einen DNS Resolver (unbound), der auf meiner pfSense läuft.Der Proxmox LXC kann mit diesem DNS "sprechen", die Anfragen werden aufgelöst - bis hierhin alles OK.

Jedoch nicht so die WG Clients im 10.252.1.0/24er Netz. Gebe ich denen meinen DNS vor, haben sie keinen Internetzugriff mehr.Was sollte ich wo eintragen, damit ich aus dem WG Netz auf diesen DNS zugreifen kann?

Hier ein paar Screenshots der GUI Konfig:

Hier die Ausgabe von ip route:

und route

Bin für Tipps dankbar!

-

Hi,

kann man über die GUI auch eine Site to Site Verbindung einrichten?

-

Hallo zusammen,

für den Fall das es hier jemanden interessiert, ich hatte nie die Verbindung zwischen iobroker und wireguard hinbekommen.

Meine Konstellation wie folgt:

Proxmox Server

Wireguard im LXC Container

ioBroker im LXC Container

Das hat auch mit der Anleitung wunderbar geklappt.!! Bis auf die Tatsache, eine Abfrage unter ioBroker war nicht möglich.

Die Instanz hatte

True Verbunden mit Host

True Lebenszeichen

False Verbunden mit Gerät oder DienstDa ich die ganze Zeit immer über Proxmox auf die Konsole zugegriffen hatte war nicht aufgefallen, per SSH keine Verbindung!! Also auch keine Verbindung mit ioBroker.

Abhilfe:

Mit

adduser name

dann passwort

einen neuen Benutzer anlegen und den im ioBroker eintragenOhne dies keine Verbindung zum iobroker!!!!!

Jetzt tauchen auch im Ordner die Datenpunke auf und kann diese abfragen.Hoffe es bringt euch weiter.

Grüße

-

@einstein2002 sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

PermitRootLogin without-password in PermitRootLogin yes ändern.

Das ist natürlich eine Sicherheitslücke, die du dir selber aufreißt.

-

@thomas-braun

Okay, aber wie bekomme ich das sonst hin??

Habe schon einige Zeit daran verbracht -

@einstein2002 sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Okay, aber wie bekomme ich das sonst hin??

Ich setzte weder Wireguard (direkt) ein noch Proxmox.

Aber ein root login zu erlauben kann und darf nicht die Lösung sein.