NEWS

Tester für WireGuard Adapter gesucht

-

@grizzelbee sagte in Tester für WireGuard Adapter gesucht:

Benutzer, der für die Anmeldung benutzt wird

Ahh, also nicht Benutzer+Passwort für Wireguard UI, sondern für den SSH?

SSH ist installiert

* ssh.service - OpenBSD Secure Shell server Loaded: loaded (/lib/systemd/system/ssh.service; enabled; vendor preset: enabled) Active: active (running) since Mon 2022-01-03 10:25:26 CET; 1 months 19 days ago Docs: man:sshd(8) man:sshd_config(5) Main PID: 355 (sshd) Tasks: 1 (limit: 18984) Memory: 3.7M CPU: 17ms CGroup: /system.slice/ssh.service `-355 sshd: /usr/sbin/sshd -D [listener] 0 of 10-100 startups Jan 03 10:25:22 Wireguard-VPN systemd[1]: Starting OpenBSD Secure Shell server... Jan 03 10:25:26 Wireguard-VPN sshd[355]: Server listening on 0.0.0.0 port 22. Jan 03 10:25:26 Wireguard-VPN sshd[355]: Server listening on :: port 22. Jan 03 10:25:26 Wireguard-VPN systemd[1]: Started OpenBSD Secure Shell server.bekomme keine Verbindung

wireguard.0 2022-02-22 12:38:59.173 error Exception-Code: ENOTFOUND: getaddrinfo ENOTFOUND 10.0.1.204:5000 wireguard.0 2022-02-22 12:38:59.173 error Error: getaddrinfo ENOTFOUND 10.0.1.204:5000 at GetAddrInfoReqWrap.onlookup [as oncomplete] (dns.js:69:26) wireguard.0 2022-02-22 12:38:59.173 error uncaught exception: getaddrinfo ENOTFOUND 10.0.1.204:5000 wireguard.0 2022-02-22 12:38:59.166 info Connecting to host [Nega] on address [10.0.1.204:5000] wireguard.0 2022-02-22 12:38:29.166 info Started 30 seconds monitoring interval for host [Nega] wireguard.0 2022-02-22 12:38:29.165 debug {"name":"Nega","hostaddress":"10.0.1.204:5000","user":"A\f\t\u0016","password":"d\u0006\n\u0001]\u000eVS\u0001","pollInterval":"30"} wireguard.0 2022-02-22 12:38:29.165 info There is 1 wireguard host to monitor. wireguard.0 2022-02-22 12:38:29.148 info starting. Version 0.9.5 in /opt/iobroker/node_modules/iobroker.wireguard, node: v14.17.1, js-controller: 3.3.22Wireguard läuft auf einem standalone Server

@negalein sagte in Tester für WireGuard Adapter gesucht:

Ahh, also nicht Benutzer+Passwort für Wireguard UI,

Ich wusste nicht einmal das es eine WireGuard UI gibt! :laughing:

sondern für den SSH?

Richtig. Und der benutze user muss eben die Rechte haben das

wgKommando ohnesudoaufzurufen. Da sudo eine erneute passwort eingabe erfordern würde.Wireguard läuft auf einem standalone Server

Okay. Das ist ja durchaus so vorgesehen.

wireguard.0 2022-02-22 12:38:29.165 debug {"name":"Nega","hostaddress":"10.0.1.204:5000","user":"A\f\t\u0016","password":"d\u0006\n\u0001]\u000eVS\u0001","pollInterval":"30"}

Der Port 5000 muss dort weg. Der Adapter braucht nur die banke IP (10.0.1.204), da er selbst auf Port 22 (ssh) connected.

-

@negalein sagte in Tester für WireGuard Adapter gesucht:

Ahh, also nicht Benutzer+Passwort für Wireguard UI,

Ich wusste nicht einmal das es eine WireGuard UI gibt! :laughing:

sondern für den SSH?

Richtig. Und der benutze user muss eben die Rechte haben das

wgKommando ohnesudoaufzurufen. Da sudo eine erneute passwort eingabe erfordern würde.Wireguard läuft auf einem standalone Server

Okay. Das ist ja durchaus so vorgesehen.

wireguard.0 2022-02-22 12:38:29.165 debug {"name":"Nega","hostaddress":"10.0.1.204:5000","user":"A\f\t\u0016","password":"d\u0006\n\u0001]\u000eVS\u0001","pollInterval":"30"}

Der Port 5000 muss dort weg. Der Adapter braucht nur die banke IP (10.0.1.204), da er selbst auf Port 22 (ssh) connected.

@grizzelbee sagte in Tester für WireGuard Adapter gesucht:

Richtig. Und der benutze user muss eben die Rechte haben das wg Kommando ohne sudo aufzurufen.

mein User hat das scheinbar nicht, deshalb habe ich root im Adapter benutzt. Wie gebe ich denn einem User (ist schon angelegt) unter Debian11 die Rechte diese Kommandos auszuführen? (Konsole kenn ich mich nicht aus...)

-

@negalein sagte in Tester für WireGuard Adapter gesucht:

Ahh, also nicht Benutzer+Passwort für Wireguard UI,

Ich wusste nicht einmal das es eine WireGuard UI gibt! :laughing:

sondern für den SSH?

Richtig. Und der benutze user muss eben die Rechte haben das

wgKommando ohnesudoaufzurufen. Da sudo eine erneute passwort eingabe erfordern würde.Wireguard läuft auf einem standalone Server

Okay. Das ist ja durchaus so vorgesehen.

wireguard.0 2022-02-22 12:38:29.165 debug {"name":"Nega","hostaddress":"10.0.1.204:5000","user":"A\f\t\u0016","password":"d\u0006\n\u0001]\u000eVS\u0001","pollInterval":"30"}

Der Port 5000 muss dort weg. Der Adapter braucht nur die banke IP (10.0.1.204), da er selbst auf Port 22 (ssh) connected.

@grizzelbee sagte in Tester für WireGuard Adapter gesucht:

da er selbst auf Port 22 (ssh) connected.

Ok, jetzt müsste mir wer weiterhelfen.

SSH ist aktiv (gehe hier über die Konsole von Proxmox drauf)

* ssh.service - OpenBSD Secure Shell server Loaded: loaded (/lib/systemd/system/ssh.service; enabled; vendor preset: enabled) Active: active (running) since Mon 2022-01-03 10:25:26 CET; 1 months 19 days ago Docs: man:sshd(8) man:sshd_config(5) Main PID: 355 (sshd) Tasks: 1 (limit: 18984) Memory: 3.7M CPU: 17ms CGroup: /system.slice/ssh.service `-355 sshd: /usr/sbin/sshd -D [listener] 0 of 10-100 startups Jan 03 10:25:22 Wireguard-VPN systemd[1]: Starting OpenBSD Secure Shell server... Jan 03 10:25:26 Wireguard-VPN sshd[355]: Server listening on 0.0.0.0 port 22. Jan 03 10:25:26 Wireguard-VPN sshd[355]: Server listening on :: port 22. Jan 03 10:25:26 Wireguard-VPN systemd[1]: Started OpenBSD Secure Shell server.Versuche ich mich mit Putty zu verbinden, funktionierts nicht.

Wo liegt da der Fehler? -

@grizzelbee sagte in Tester für WireGuard Adapter gesucht:

Richtig. Und der benutze user muss eben die Rechte haben das wg Kommando ohne sudo aufzurufen.

mein User hat das scheinbar nicht, deshalb habe ich root im Adapter benutzt. Wie gebe ich denn einem User (ist schon angelegt) unter Debian11 die Rechte diese Kommandos auszuführen? (Konsole kenn ich mich nicht aus...)

@dslraser sagte in Tester für WireGuard Adapter gesucht:

Wie gebe ich denn einem User (ist schon angelegt) unter Debian11 die Rechte diese Kommandos auszuführen?

Da musst du mal schauen welche Rechte erforderlich sind.

which wg ls -la /pfad/zu/wg -

@grizzelbee sagte in Tester für WireGuard Adapter gesucht:

da er selbst auf Port 22 (ssh) connected.

Ok, jetzt müsste mir wer weiterhelfen.

SSH ist aktiv (gehe hier über die Konsole von Proxmox drauf)

* ssh.service - OpenBSD Secure Shell server Loaded: loaded (/lib/systemd/system/ssh.service; enabled; vendor preset: enabled) Active: active (running) since Mon 2022-01-03 10:25:26 CET; 1 months 19 days ago Docs: man:sshd(8) man:sshd_config(5) Main PID: 355 (sshd) Tasks: 1 (limit: 18984) Memory: 3.7M CPU: 17ms CGroup: /system.slice/ssh.service `-355 sshd: /usr/sbin/sshd -D [listener] 0 of 10-100 startups Jan 03 10:25:22 Wireguard-VPN systemd[1]: Starting OpenBSD Secure Shell server... Jan 03 10:25:26 Wireguard-VPN sshd[355]: Server listening on 0.0.0.0 port 22. Jan 03 10:25:26 Wireguard-VPN sshd[355]: Server listening on :: port 22. Jan 03 10:25:26 Wireguard-VPN systemd[1]: Started OpenBSD Secure Shell server.Versuche ich mich mit Putty zu verbinden, funktionierts nicht.

Wo liegt da der Fehler?@negalein sagte in Tester für WireGuard Adapter gesucht:

Ok, jetzt müsste mir wer weiterhelfen.

okay. Fangen wir vorne an:

Du hast einen Server (Ubuntu) und eine Workstation (Windows oder Linux)?

Wenn du auf der Workstation Linux oder Windows >= 10 hast kannst du einfach eine Konsole (Linux=Terminal, Windows=cmd/Eingabeaufforderung) öffnen und>ssh root@10.0.1.204eingeben. Dann wird das root passwort abgefragt und du bist auf dem Ubuntu-Server.

dort kannst Du>wg showeingeben und bekommst den Status deines WireGuard angezeigt.

Bei älterem Windows musst du dich über putty als ssh client verbinden. Da gibt es noch keinen eingebauten Konsolen ssh-client.

-

@negalein sagte in Tester für WireGuard Adapter gesucht:

Ok, jetzt müsste mir wer weiterhelfen.

okay. Fangen wir vorne an:

Du hast einen Server (Ubuntu) und eine Workstation (Windows oder Linux)?

Wenn du auf der Workstation Linux oder Windows >= 10 hast kannst du einfach eine Konsole (Linux=Terminal, Windows=cmd/Eingabeaufforderung) öffnen und>ssh root@10.0.1.204eingeben. Dann wird das root passwort abgefragt und du bist auf dem Ubuntu-Server.

dort kannst Du>wg showeingeben und bekommst den Status deines WireGuard angezeigt.

Bei älterem Windows musst du dich über putty als ssh client verbinden. Da gibt es noch keinen eingebauten Konsolen ssh-client.

root ist im Regelfall nicht von außen via ssh erreichbar.

Bei *buntu ist der nicht mal von innen aktiv. -

@negalein sagte in Tester für WireGuard Adapter gesucht:

Ok, jetzt müsste mir wer weiterhelfen.

okay. Fangen wir vorne an:

Du hast einen Server (Ubuntu) und eine Workstation (Windows oder Linux)?

Wenn du auf der Workstation Linux oder Windows >= 10 hast kannst du einfach eine Konsole (Linux=Terminal, Windows=cmd/Eingabeaufforderung) öffnen und>ssh root@10.0.1.204eingeben. Dann wird das root passwort abgefragt und du bist auf dem Ubuntu-Server.

dort kannst Du>wg showeingeben und bekommst den Status deines WireGuard angezeigt.

Bei älterem Windows musst du dich über putty als ssh client verbinden. Da gibt es noch keinen eingebauten Konsolen ssh-client.

@grizzelbee sagte in Tester für WireGuard Adapter gesucht:

kannst du einfach eine Konsole (Linux=Terminal, Windows=cmd/Eingabeaufforderung) öffnen und

wie gesagt, das funktioniert leider nicht

ssh: connect to host 10.0.1.204 port 22: Connection timed outliegt es event. an der Config?

# $OpenBSD: sshd_config,v 1.103 2018/04/09 20:41:22 tj Exp $ # This is the sshd server system-wide configuration file. See # sshd_config(5) for more information. # This sshd was compiled with PATH=/usr/bin:/bin:/usr/sbin:/sbin # The strategy used for options in the default sshd_config shipped with # OpenSSH is to specify options with their default value where # possible, but leave them commented. Uncommented options override the # default value. Include /etc/ssh/sshd_config.d/*.conf #Port 22 #AddressFamily any #ListenAddress 0.0.0.0 #ListenAddress :: #HostKey /etc/ssh/ssh_host_rsa_key #HostKey /etc/ssh/ssh_host_ecdsa_key #HostKey /etc/ssh/ssh_host_ed25519_key # Ciphers and keying #RekeyLimit default none # Logging #SyslogFacility AUTH #LogLevel INFO # Authentication: #LoginGraceTime 2m #PermitRootLogin prohibit-password #StrictModes yes #MaxAuthTries 6 #MaxSessions 10 #PubkeyAuthentication yes # Expect .ssh/authorized_keys2 to be disregarded by default in future. #AuthorizedKeysFile .ssh/authorized_keys .ssh/authorized_keys2 #AuthorizedPrincipalsFile none #AuthorizedKeysCommand none #AuthorizedKeysCommandUser nobody # For this to work you will also need host keys in /etc/ssh/ssh_known_hosts #HostbasedAuthentication no # Change to yes if you don't trust ~/.ssh/known_hosts for # HostbasedAuthentication #IgnoreUserKnownHosts no # Don't read the user's ~/.rhosts and ~/.shosts files #IgnoreRhosts yes # To disable tunneled clear text passwords, change to no here! #PasswordAuthentication yes #PermitEmptyPasswords no # Change to yes to enable challenge-response passwords (beware issues with # some PAM modules and threads) ChallengeResponseAuthentication no # Kerberos options #KerberosAuthentication no #KerberosOrLocalPasswd yes #KerberosTicketCleanup yes #KerberosGetAFSToken no -

@dslraser sagte in Tester für WireGuard Adapter gesucht:

Wie gebe ich denn einem User (ist schon angelegt) unter Debian11 die Rechte diese Kommandos auszuführen?

Da musst du mal schauen welche Rechte erforderlich sind.

which wg ls -la /pfad/zu/wg@thomas-braun sagte in Tester für WireGuard Adapter gesucht:

/pfad/zu/wg

danke Dir. Wie bekomme ich den Pfad raus ?

/pfad/zu/wg -

@dslraser sagte in Tester für WireGuard Adapter gesucht:

Wie gebe ich denn einem User (ist schon angelegt) unter Debian11 die Rechte diese Kommandos auszuführen?

Da musst du mal schauen welche Rechte erforderlich sind.

which wg ls -la /pfad/zu/wg@thomas-braun sagte in Tester für WireGuard Adapter gesucht:

Da musst du mal schauen welche Rechte erforderlich sind.

Ja - Ich nutze (genau wie Du) aus bequemlichkeit auch noch root.

Bei mir (Debian 11) liegtwgunter /usr/bin und erfordert root:root.

Das muss ich jetzt auch mal ändern - habe da aber noch keinen Plan in der Tasche. da muss ich mich auch noch reinarbeiten. Am besten dürfte es wahrscheinlich sein das wg kommando in eine eigene Gruppe zu packen und das dann alles wasserdicht zu machen. Aber wg braucht halt aufgrund seiner Natur sehr hohe Rechte.@thomas-braun sagte in Tester für WireGuard Adapter gesucht:

@grizzelbee

root ist im Regelfall nicht von außen via ssh erreichbar.

Bei *buntu ist der nicht mal von innen aktiv.Da kenne ich mich tatsächlich nicht mit aus. Ich bin debian-user. ;)

-

@dslraser sagte in Tester für WireGuard Adapter gesucht:

Wie gebe ich denn einem User (ist schon angelegt) unter Debian11 die Rechte diese Kommandos auszuführen?

Da musst du mal schauen welche Rechte erforderlich sind.

which wg ls -la /pfad/zu/wg@thomas-braun sagte in Tester für WireGuard Adapter gesucht:

@dslraser sagte in Tester für WireGuard Adapter gesucht:

Wie gebe ich denn einem User (ist schon angelegt) unter Debian11 die Rechte diese Kommandos auszuführen?

Da musst du mal schauen welche Rechte erforderlich sind.

which wg ls -la /pfad/zu/wgdas stet dann da bei wg

-rwxr-xr-x 1 root root 97376 Feb 25 2021 wg -

@thomas-braun sagte in Tester für WireGuard Adapter gesucht:

Da musst du mal schauen welche Rechte erforderlich sind.

Ja - Ich nutze (genau wie Du) aus bequemlichkeit auch noch root.

Bei mir (Debian 11) liegtwgunter /usr/bin und erfordert root:root.

Das muss ich jetzt auch mal ändern - habe da aber noch keinen Plan in der Tasche. da muss ich mich auch noch reinarbeiten. Am besten dürfte es wahrscheinlich sein das wg kommando in eine eigene Gruppe zu packen und das dann alles wasserdicht zu machen. Aber wg braucht halt aufgrund seiner Natur sehr hohe Rechte.@thomas-braun sagte in Tester für WireGuard Adapter gesucht:

@grizzelbee

root ist im Regelfall nicht von außen via ssh erreichbar.

Bei *buntu ist der nicht mal von innen aktiv.Da kenne ich mich tatsächlich nicht mit aus. Ich bin debian-user. ;)

@grizzelbee sagte in Tester für WireGuard Adapter gesucht:

Am besten dürfte es wahrscheinlich sein das wg kommando in eine eigene Gruppe zu packen und das dann alles wasserdicht zu machen.

Schau dir setuid an. Damit kann man erweiterte Rechte auch an einfache User weitergeben.

-

@grizzelbee sagte in Tester für WireGuard Adapter gesucht:

Am besten dürfte es wahrscheinlich sein das wg kommando in eine eigene Gruppe zu packen und das dann alles wasserdicht zu machen.

Schau dir setuid an. Damit kann man erweiterte Rechte auch an einfache User weitergeben.

@thomas-braun sagte in Tester für WireGuard Adapter gesucht:

Schau dir setuid an. Damit kann man erweiterte Rechte auch an einfache User weitergeben.

Mache ich. Danke für den Tipp. :+1:

@Negalein

Ich habe mal schnell gegoogelt und habe das hier gefunden: https://linuxize.com/post/how-to-enable-ssh-on-ubuntu-20-04/

Dort steht, dass Ubuntu standartmäßig die Firewall ufw aktiv hat. Dort musst du den Zugriff über ssh noch zulassen:$ sudo ufw allow sshSchau bitte ggf. mal in den Artikel rein. Aber der timeout deutet schon stark auf die firewall hin.

-

@thomas-braun sagte in Tester für WireGuard Adapter gesucht:

Schau dir setuid an. Damit kann man erweiterte Rechte auch an einfache User weitergeben.

Mache ich. Danke für den Tipp. :+1:

@Negalein

Ich habe mal schnell gegoogelt und habe das hier gefunden: https://linuxize.com/post/how-to-enable-ssh-on-ubuntu-20-04/

Dort steht, dass Ubuntu standartmäßig die Firewall ufw aktiv hat. Dort musst du den Zugriff über ssh noch zulassen:$ sudo ufw allow sshSchau bitte ggf. mal in den Artikel rein. Aber der timeout deutet schon stark auf die firewall hin.

@grizzelbee sagte in Tester für WireGuard Adapter gesucht:

Dort steht, dass Ubuntu standartmäßig die Firewall ufw aktiv hat.

Merci, das wars!! :)

Läuft und ist grün :)

-

@grizzelbee sagte in Tester für WireGuard Adapter gesucht:

Am besten dürfte es wahrscheinlich sein das wg kommando in eine eigene Gruppe zu packen und das dann alles wasserdicht zu machen.

Schau dir setuid an. Damit kann man erweiterte Rechte auch an einfache User weitergeben.

@thomas-braun sagte in Tester für WireGuard Adapter gesucht:

@grizzelbee sagte in Tester für WireGuard Adapter gesucht:

Am besten dürfte es wahrscheinlich sein das wg kommando in eine eigene Gruppe zu packen und das dann alles wasserdicht zu machen.

Schau dir setuid an. Damit kann man erweiterte Rechte auch an einfache User weitergeben.

Ich habe mal für setuid Google bemüht und habe das hier gefunden und gemacht

chmod u+s /usr/bin/wgDanach konnte ich mich als User im Adapter anmelden und es funktioniert. Das ist ein "sudo User". Ist damit alles okay, oder muss ich das anders machen, oder ist da jetzt was bedenklich was die Sicherheit angeht ?

-

@thomas-braun sagte in Tester für WireGuard Adapter gesucht:

Da musst du mal schauen welche Rechte erforderlich sind.

Ja - Ich nutze (genau wie Du) aus bequemlichkeit auch noch root.

Bei mir (Debian 11) liegtwgunter /usr/bin und erfordert root:root.

Das muss ich jetzt auch mal ändern - habe da aber noch keinen Plan in der Tasche. da muss ich mich auch noch reinarbeiten. Am besten dürfte es wahrscheinlich sein das wg kommando in eine eigene Gruppe zu packen und das dann alles wasserdicht zu machen. Aber wg braucht halt aufgrund seiner Natur sehr hohe Rechte.@thomas-braun sagte in Tester für WireGuard Adapter gesucht:

@grizzelbee

root ist im Regelfall nicht von außen via ssh erreichbar.

Bei *buntu ist der nicht mal von innen aktiv.Da kenne ich mich tatsächlich nicht mit aus. Ich bin debian-user. ;)

@grizzelbee sagte in Tester für WireGuard Adapter gesucht:

Ja - Ich nutze (genau wie Du) aus bequemlichkeit auch noch root.

Ich nutze keinen root. Hab ich nicht genug Ahnung für.

-

@grizzelbee sagte in Tester für WireGuard Adapter gesucht:

Ja - Ich nutze (genau wie Du) aus bequemlichkeit auch noch root.

Ich nutze keinen root. Hab ich nicht genug Ahnung für.

@thomas-braun sagte in Tester für WireGuard Adapter gesucht:

Ich nutze keinen root.

Hab ich nicht genug Ahnung für.

oha, und das sagst gerade Du...:blush:

-

@thomas-braun sagte in Tester für WireGuard Adapter gesucht:

Ich nutze keinen root.

Hab ich nicht genug Ahnung für.

oha, und das sagst gerade Du...:blush:

@Grizzelbee Sau geil, hat alles geklappt - Darauf haben viele gewartet :)

-

@thomas-braun sagte in Tester für WireGuard Adapter gesucht:

@grizzelbee sagte in Tester für WireGuard Adapter gesucht:

Am besten dürfte es wahrscheinlich sein das wg kommando in eine eigene Gruppe zu packen und das dann alles wasserdicht zu machen.

Schau dir setuid an. Damit kann man erweiterte Rechte auch an einfache User weitergeben.

Ich habe mal für setuid Google bemüht und habe das hier gefunden und gemacht

chmod u+s /usr/bin/wgDanach konnte ich mich als User im Adapter anmelden und es funktioniert. Das ist ein "sudo User". Ist damit alles okay, oder muss ich das anders machen, oder ist da jetzt was bedenklich was die Sicherheit angeht ?

@dslraser sagte in Tester für WireGuard Adapter gesucht:

chmod u+s /usr/bin/wgDanach konnte ich mich als User im Adapter anmelden und es funktioniert. Das ist ein "sudo User". Ist damit alles okay, oder muss ich das anders machen, oder ist da jetzt was bedenklich was die Sicherheit angeht ?

Soweit ich das verstehe darf damit jetzt jeder beliebige User

wgausführen. Das ist aus meiner Sicht für die Sicherheit von WireGuard etwas bedenklich, nicht aber für den ganzen Server. Denn das wg Kommando ist durchaus mächtig:~$ wg --help Usage: wg <cmd> [<args>] Available subcommands: show: Shows the current configuration and device information showconf: Shows the current configuration of a given WireGuard interface, for use with `setconf' set: Change the current configuration, add peers, remove peers, or change peers setconf: Applies a configuration file to a WireGuard interface addconf: Appends a configuration file to a WireGuard interface syncconf: Synchronizes a configuration file to a WireGuard interface genkey: Generates a new private key and writes it to stdout genpsk: Generates a new preshared key and writes it to stdout pubkey: Reads a private key from stdin and writes a public key to stdout You may pass `--help' to any of these subcommands to view usage.Ich gebe aber zu, das ich weder in WireGuard (und dem wg Kommando) noch in Linux tief genug drin bin um wirklich die komplette Tragweite beurteilen zu können. Die Frage muss wahrscheinlich am ehesten lauten: Wird der aktuelle Sicherheitslevel des Servers dadurch gravierend beeinträchtigt? Ich persönlich empfinde es aber durchaus als Gewinn, das ich jetzt die Anzahl der Peers überwachen kann und überhaupt merke, wenn da plötzlich eins hinzu kommt.

-

@dslraser sagte in Tester für WireGuard Adapter gesucht:

chmod u+s /usr/bin/wgDanach konnte ich mich als User im Adapter anmelden und es funktioniert. Das ist ein "sudo User". Ist damit alles okay, oder muss ich das anders machen, oder ist da jetzt was bedenklich was die Sicherheit angeht ?

Soweit ich das verstehe darf damit jetzt jeder beliebige User

wgausführen. Das ist aus meiner Sicht für die Sicherheit von WireGuard etwas bedenklich, nicht aber für den ganzen Server. Denn das wg Kommando ist durchaus mächtig:~$ wg --help Usage: wg <cmd> [<args>] Available subcommands: show: Shows the current configuration and device information showconf: Shows the current configuration of a given WireGuard interface, for use with `setconf' set: Change the current configuration, add peers, remove peers, or change peers setconf: Applies a configuration file to a WireGuard interface addconf: Appends a configuration file to a WireGuard interface syncconf: Synchronizes a configuration file to a WireGuard interface genkey: Generates a new private key and writes it to stdout genpsk: Generates a new preshared key and writes it to stdout pubkey: Reads a private key from stdin and writes a public key to stdout You may pass `--help' to any of these subcommands to view usage.Ich gebe aber zu, das ich weder in WireGuard (und dem wg Kommando) noch in Linux tief genug drin bin um wirklich die komplette Tragweite beurteilen zu können. Die Frage muss wahrscheinlich am ehesten lauten: Wird der aktuelle Sicherheitslevel des Servers dadurch gravierend beeinträchtigt? Ich persönlich empfinde es aber durchaus als Gewinn, das ich jetzt die Anzahl der Peers überwachen kann und überhaupt merke, wenn da plötzlich eins hinzu kommt.

@grizzelbee

ich habe es mal rückgängig gemacht und bin im Adapter nun erstmal wieder auf root.

(Ich hatte zum testen mal einen einfachen User angelegt, der durfte dann tatsächlich wg ausführen....) -

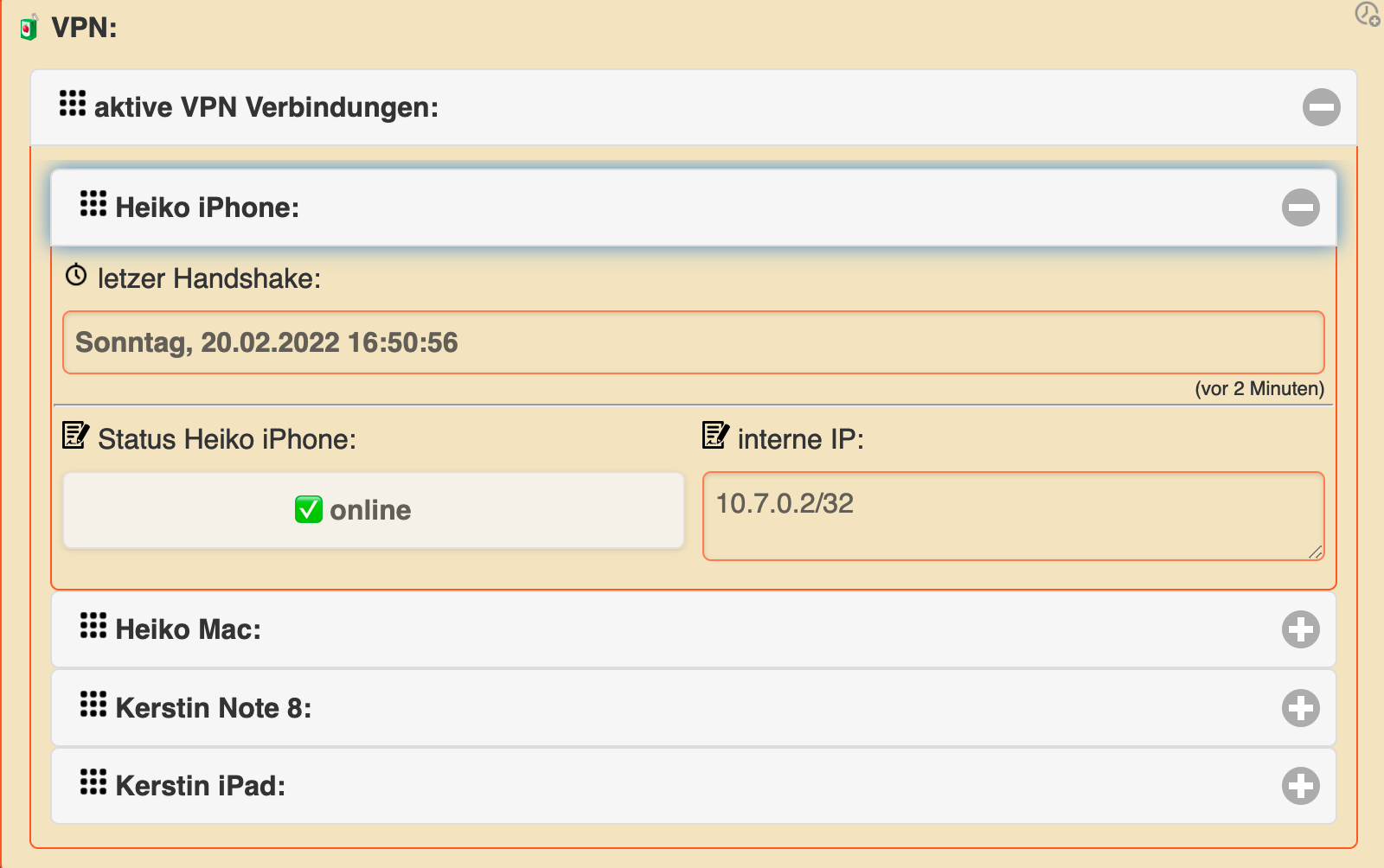

@negalein

ich habe mir den Status der möglichen Geräte, die per Wireguard VPN verbunden sein könnten auch mal in mein iQontrol eingebaut