NEWS

[Anleitung] WireGuard mit WireGuard-UI auf Proxmox

-

@dslraser Danke dafür, in der tat eine sehr schöne alternative zu WireGuard-UI.

Wer diese alternative nutzen möchte kann das ganze wie folgt installieren, nachdem er meine Anleitung oben befolgt hat:

wg-quick down wg0docker kill $(docker ps -q)docker system pruneMit Y bestätigen

rm -r /root/wireguard-ui && mkdir /root/wg-manager && cd /root/wg-manager && nano docker-compose.ymlIn die Datei folgendes einfügen:

version: "2.1" services: wireguard: container_name: wg-manager image: perara/wg-manager restart: always sysctls: net.ipv6.conf.all.disable_ipv6: 0 # Required for IPV6 cap_add: - NET_ADMIN #network_mode: host # Alternatively ports: - 51800-51900:51800-51900/udp - 8888:8888 volumes: - ./wg-manager:/config environment: HOST: 0.0.0.0 PORT: 8888 ADMIN_USERNAME: admin ADMIN_PASSWORD: admin WEB_CONCURRENCY: 1Mit STRG + Y Speichern und Beenden

danach

docker-compose up -dJetzt sollte unter dem Port 8888 das neue Interface verfügbar sein. Benutzer und Passwort wie gehabt admin admin

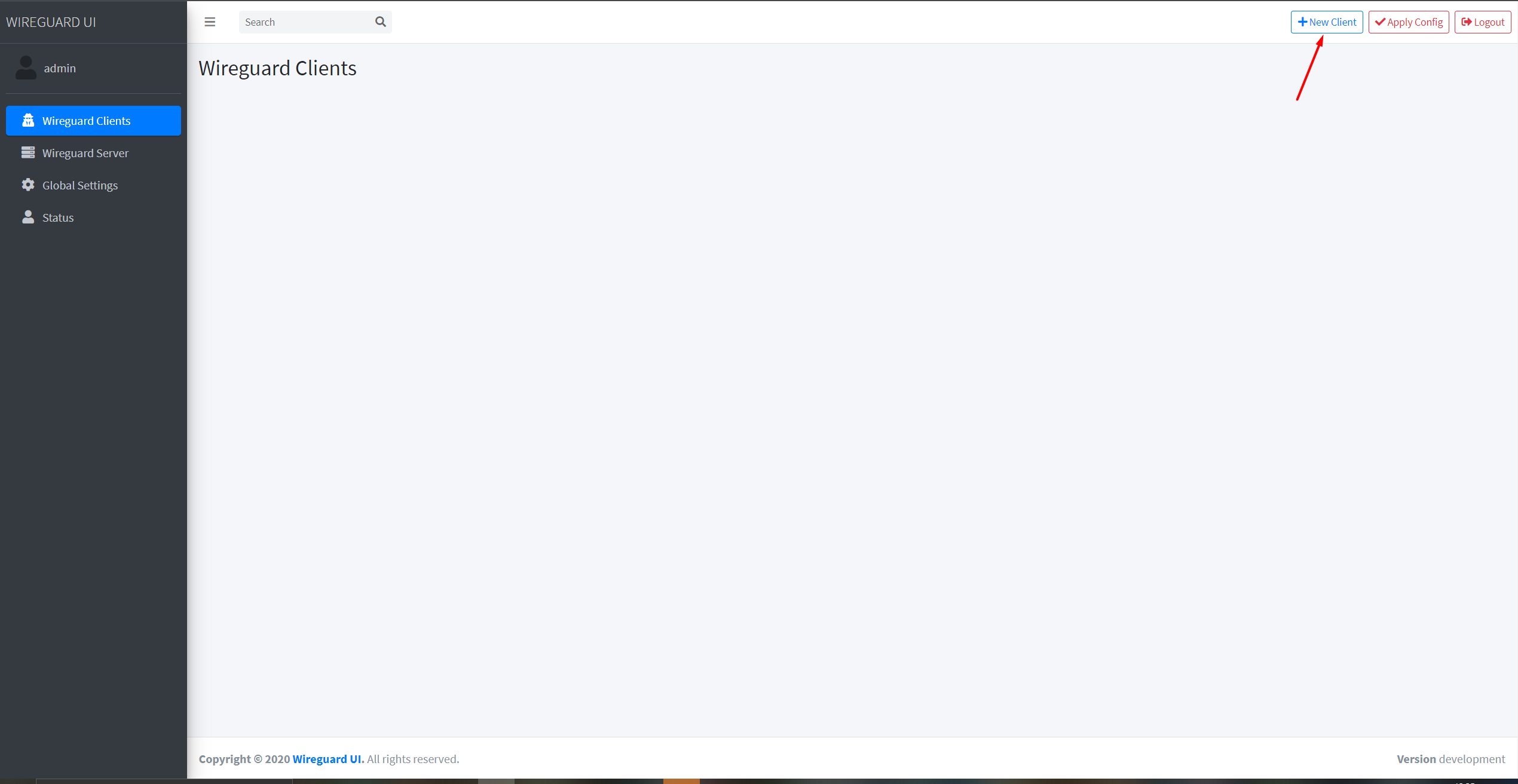

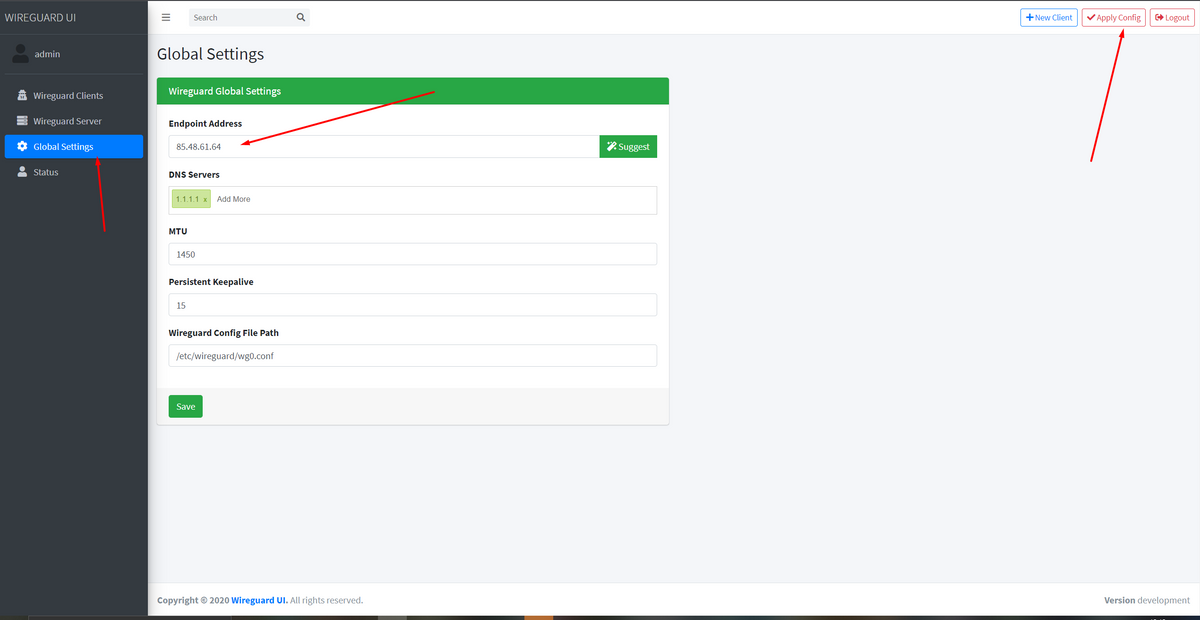

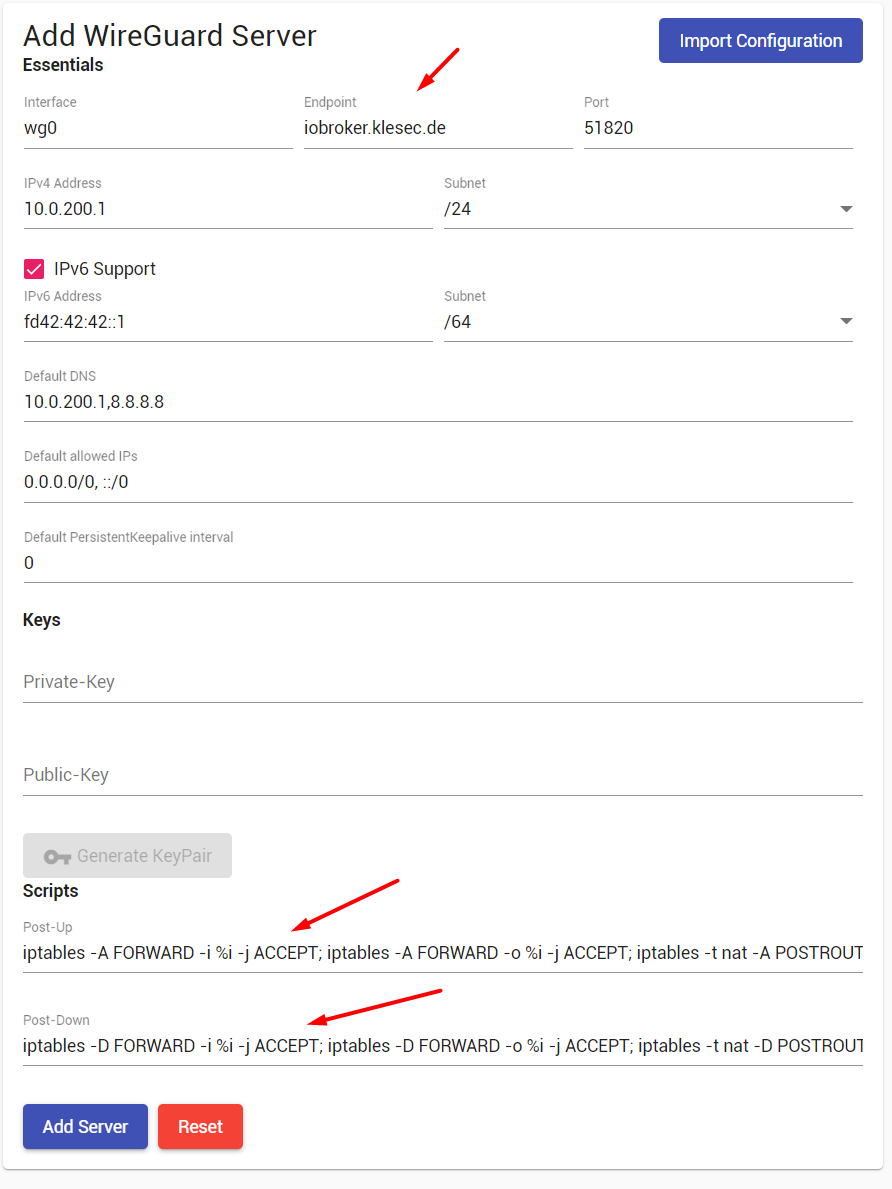

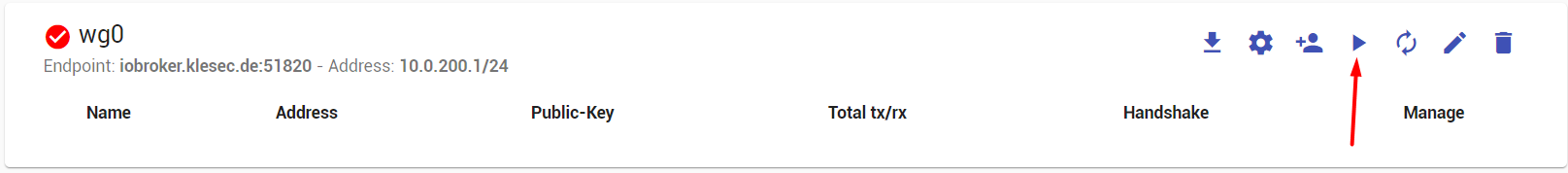

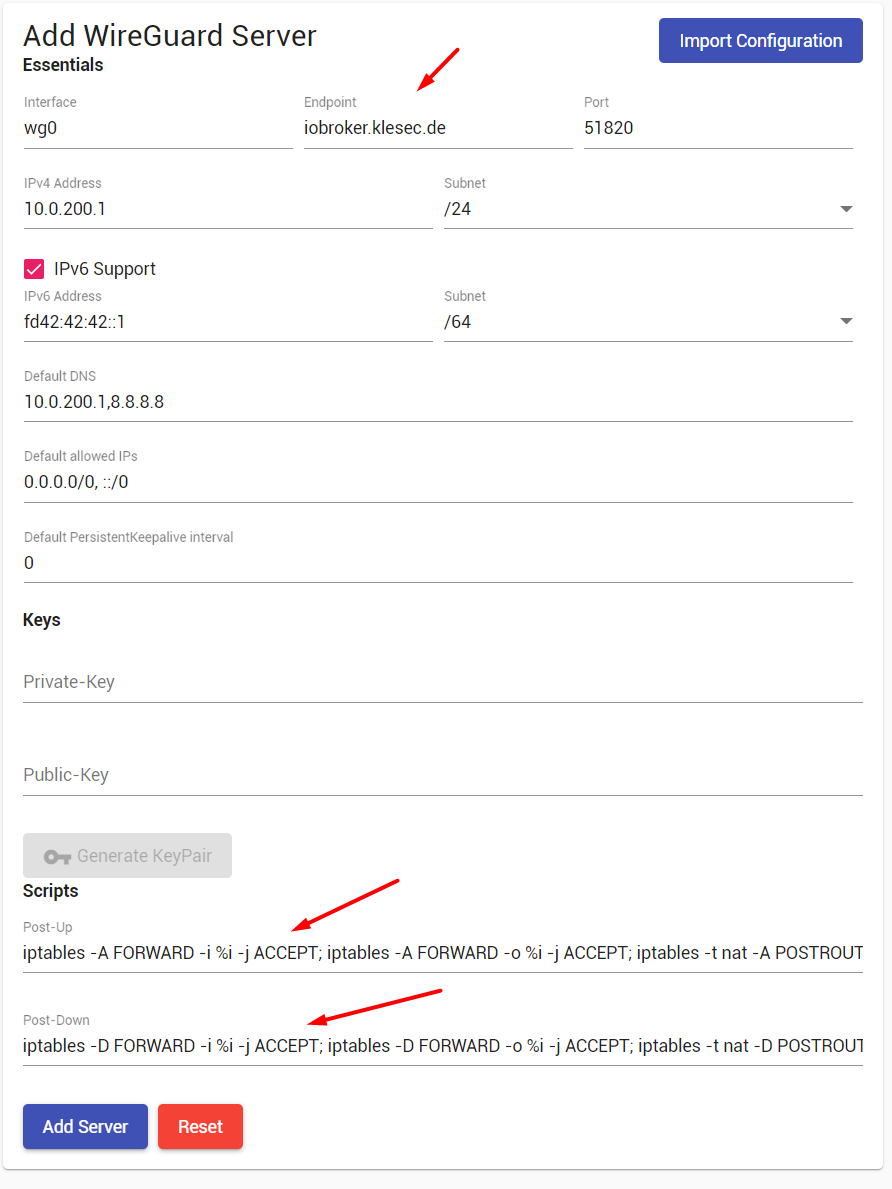

Wenn das Webinterface läuft, kann auf der rechten Seite ein neuer WireGuard Server angelegt werden.

Die einzigen Änderungen die hierbei notwendig sind ist die Eintragung eines Endpoints (also Hostname oder feste IP wie oben beschrieben)

und in die Felder:

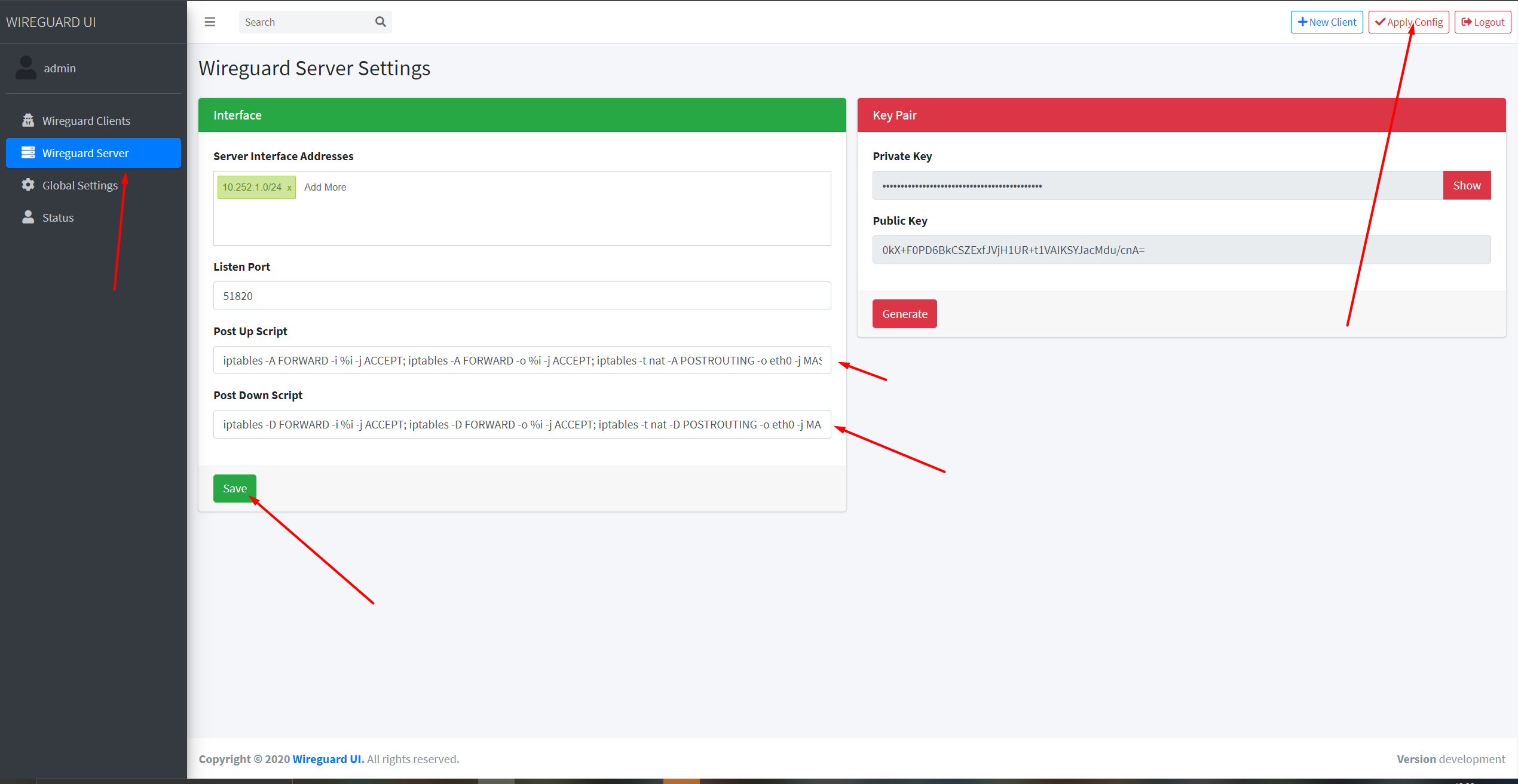

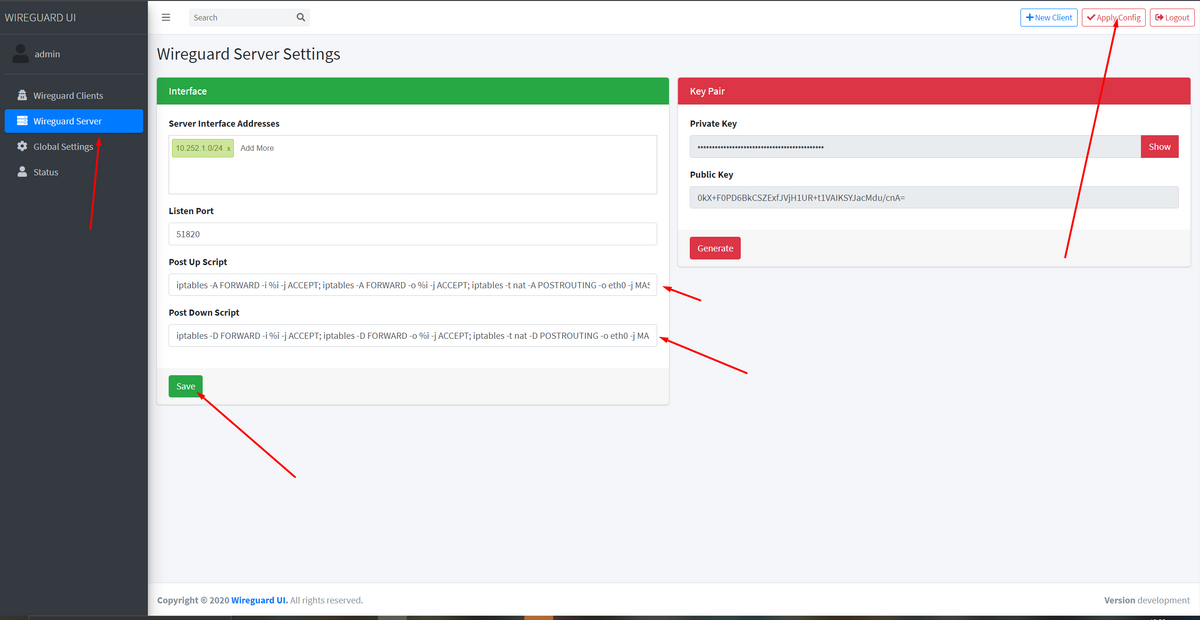

Post UP:iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADEPost Down:

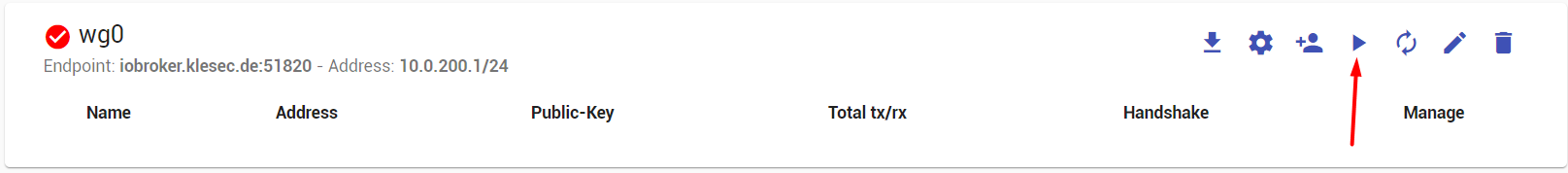

iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADEAnschließend den Server starten

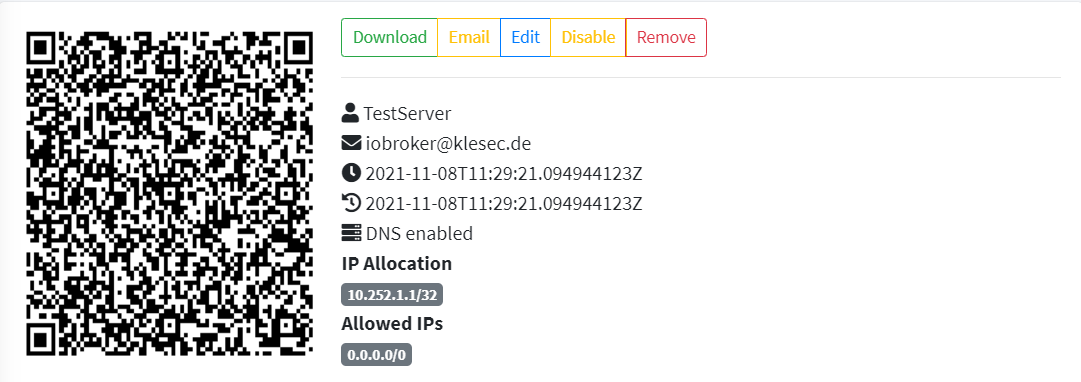

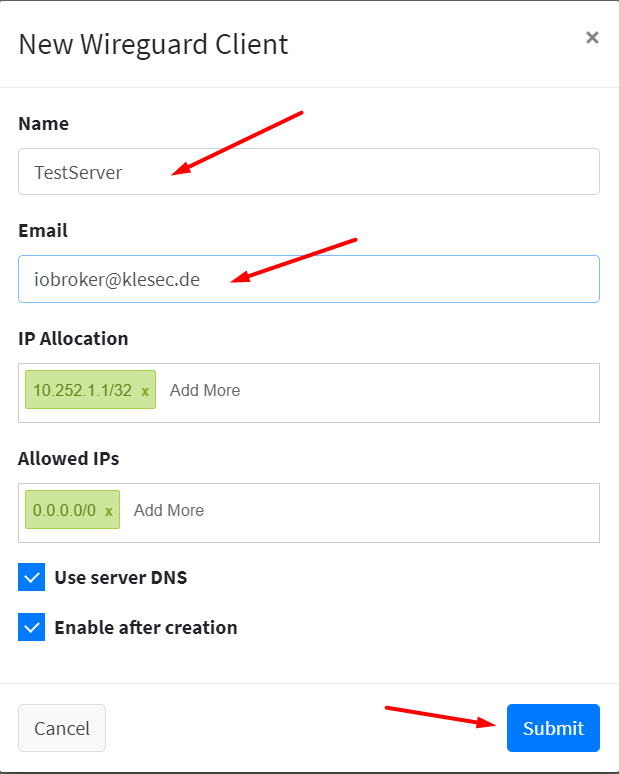

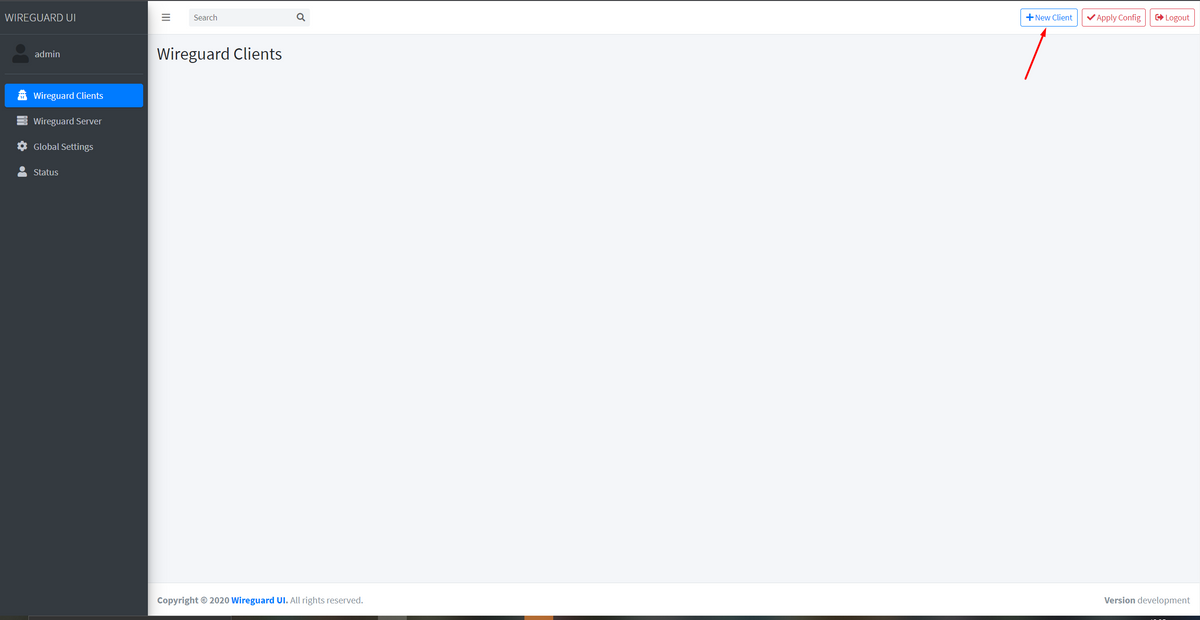

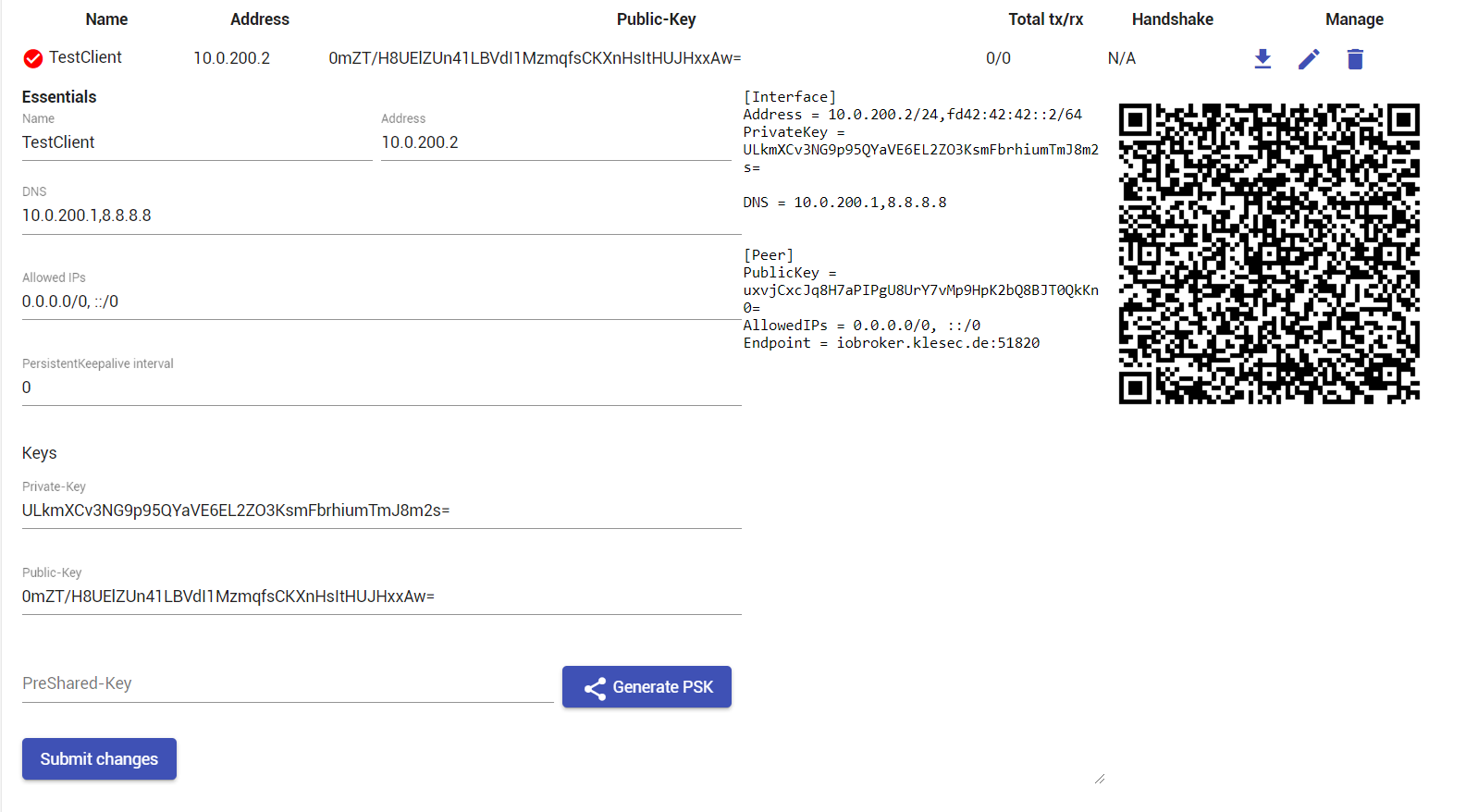

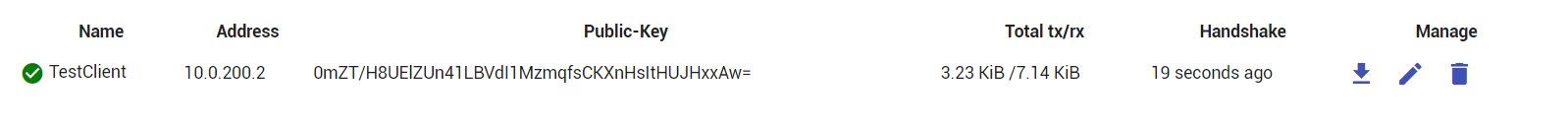

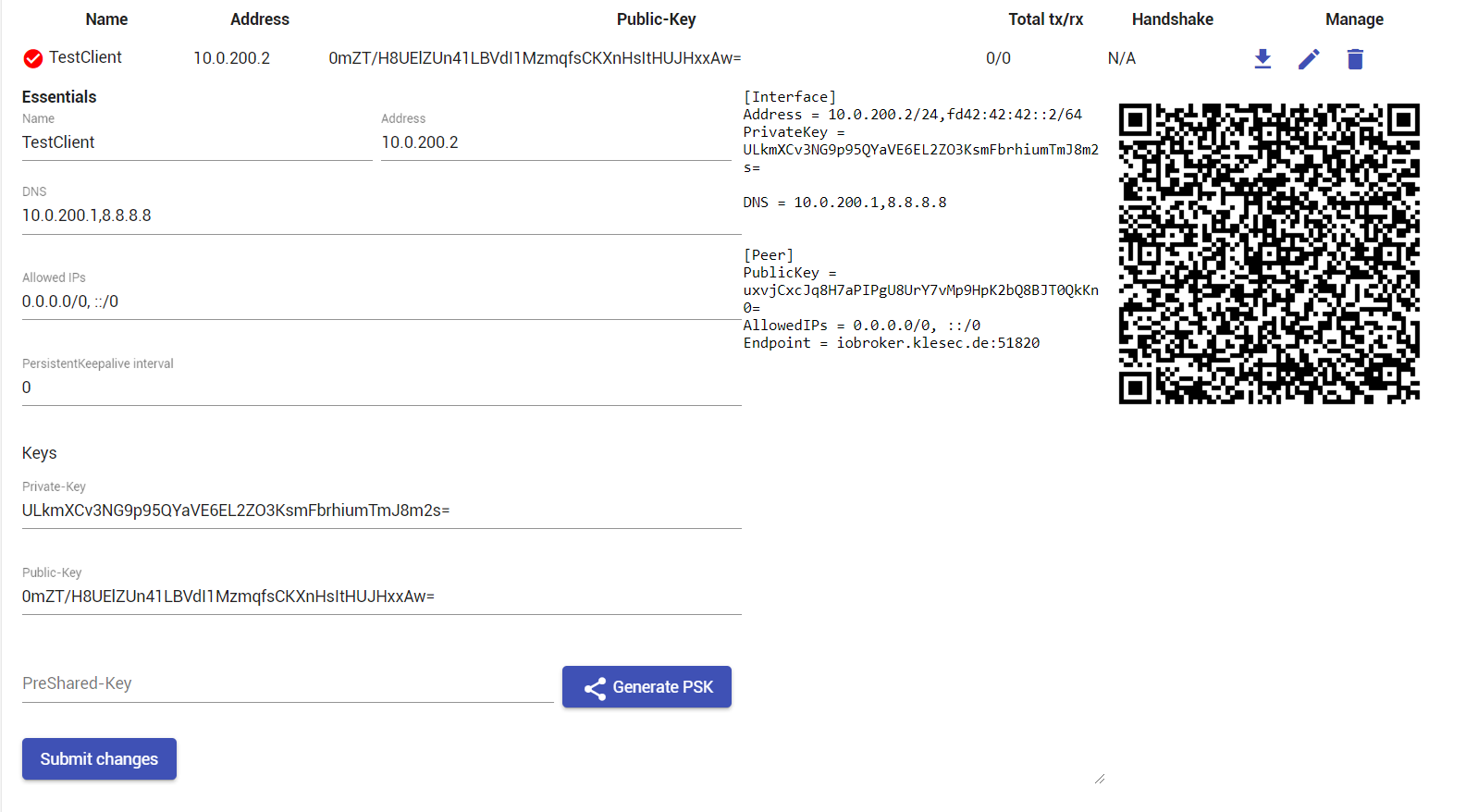

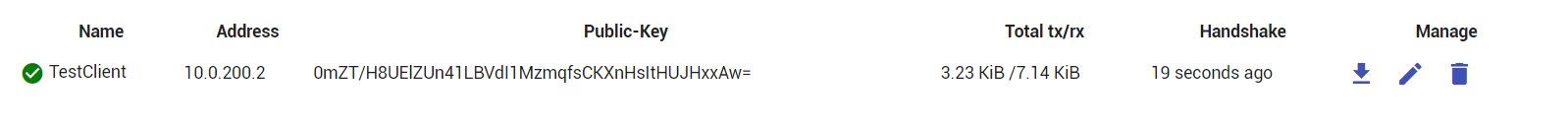

und Clients anlegen

Sollte machbar sein.

LG@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

hat auch funktioniert :+1:

mir gefällt der dark mode gut

-

@dslraser Danke dafür, in der tat eine sehr schöne alternative zu WireGuard-UI.

Wer diese alternative nutzen möchte kann das ganze wie folgt installieren, nachdem er meine Anleitung oben befolgt hat:

wg-quick down wg0docker kill $(docker ps -q)docker system pruneMit Y bestätigen

rm -r /root/wireguard-ui && mkdir /root/wg-manager && cd /root/wg-manager && nano docker-compose.ymlIn die Datei folgendes einfügen:

version: "2.1" services: wireguard: container_name: wg-manager image: perara/wg-manager restart: always sysctls: net.ipv6.conf.all.disable_ipv6: 0 # Required for IPV6 cap_add: - NET_ADMIN #network_mode: host # Alternatively ports: - 51800-51900:51800-51900/udp - 8888:8888 volumes: - ./wg-manager:/config environment: HOST: 0.0.0.0 PORT: 8888 ADMIN_USERNAME: admin ADMIN_PASSWORD: admin WEB_CONCURRENCY: 1Mit STRG + Y Speichern und Beenden

danach

docker-compose up -dJetzt sollte unter dem Port 8888 das neue Interface verfügbar sein. Benutzer und Passwort wie gehabt admin admin

Wenn das Webinterface läuft, kann auf der rechten Seite ein neuer WireGuard Server angelegt werden.

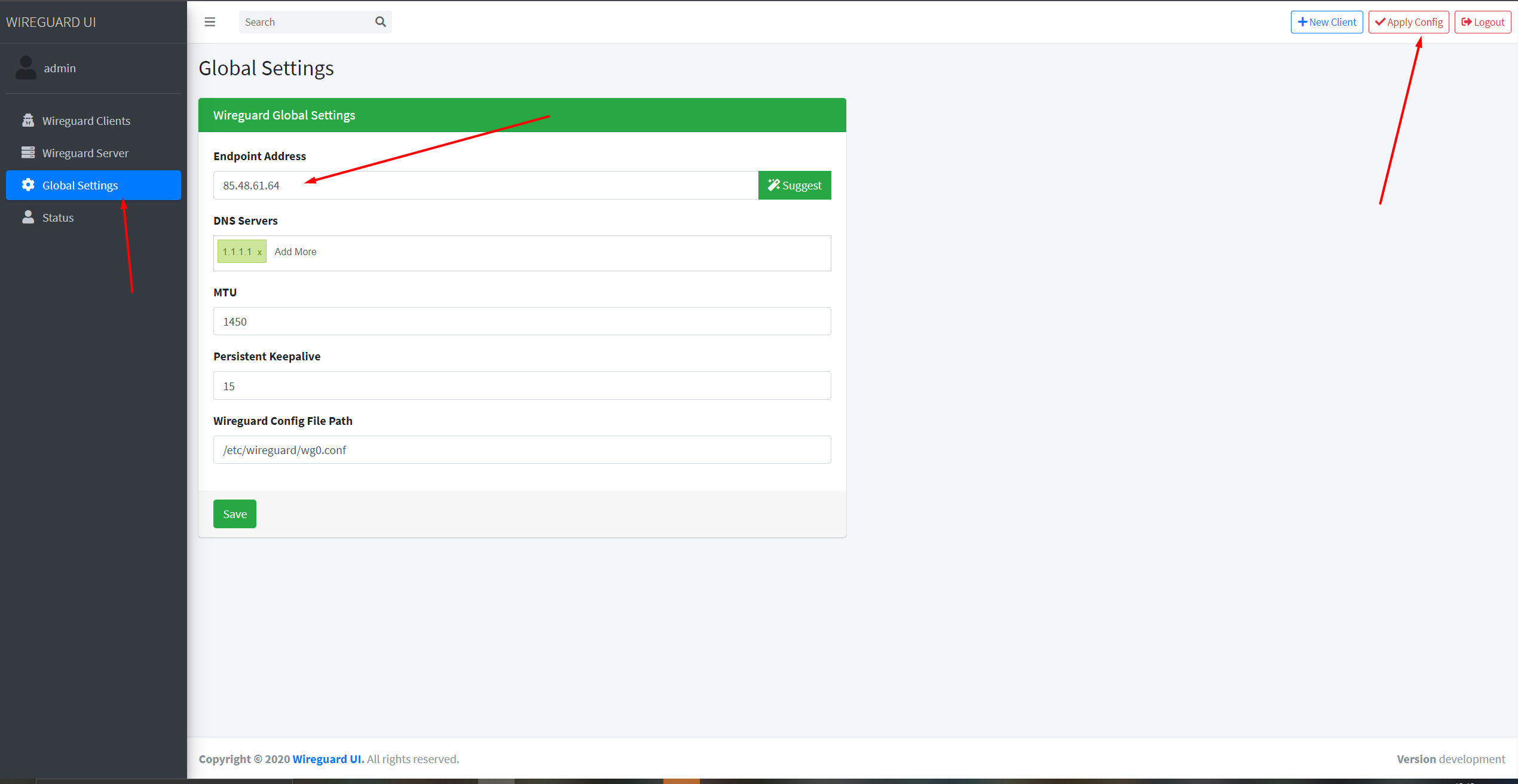

Die einzigen Änderungen die hierbei notwendig sind ist die Eintragung eines Endpoints (also Hostname oder feste IP wie oben beschrieben)

und in die Felder:

Post UP:iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADEPost Down:

iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADEAnschließend den Server starten

und Clients anlegen

Sollte machbar sein.

LG@crunkfx

Hm...nach einem Neustart des Containers ist die WEB UI nicht mehr erreichbar ? -

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

docker ps

nix

root@wireguard-server:~# docker ps CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES root@wireguard-server:~# -

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

docker ps

nix

root@wireguard-server:~# docker ps CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES root@wireguard-server:~# -

@crunkfx

ich muß jetzt leider erstmal los....(ich schaue nachher wieder rein)root@wireguard-server:~# cd /root/wireguard-ui && docker-compose up -d -bash: cd: /root/wireguard-ui: No such file or directory root@wireguard-server:~# -

@crunkfx

ich muß jetzt leider erstmal los....(ich schaue nachher wieder rein)root@wireguard-server:~# cd /root/wireguard-ui && docker-compose up -d -bash: cd: /root/wireguard-ui: No such file or directory root@wireguard-server:~# -

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

cd /root/wg-manager && docker-compose up -d

root@wireguard-server:~# cd /root/wg-manager && docker-compose up -d Starting wg-manager ... Starting wg-manager ... error ERROR: for wg-manager Cannot start service wireguard: driver failed programming external connectivity on endpoint wg-manager (a97cb6a8289280e3d30ed8206485f12cd2ee61f2c87e26671a6b2238e92d68c5): Error starting userland proxy: listen udp4 0.0.0.0:51820: bind: address already in use ERROR: for wireguard Cannot start service wireguard: driver failed programming external connectivity on endpoint wg-manager (a97cb6a8289280e3d30ed8206485f12cd2ee61f2c87e26671a6b2238e92d68c5): Error starting userland proxy: listen udp4 0.0.0.0:51820: bind: address already in use ERROR: Encountered errors while bringing up the project. root@wireguard-server:~/wg-manager# -

@dslraser OK ich überlege mir was.

Quickfix:wg-quick down wg0 && cd /root/wg-manager && docker-compose up -d@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

wg-quick down wg0 && cd /root/wg-manager && docker-compose up -d

GUI wieder da. Ich probiere gleich noch einen Containerneustart ob es auch wieder kommt

-

@dslraser OK ich überlege mir was.

Quickfix:wg-quick down wg0 && cd /root/wg-manager && docker-compose up -d@crunkfx

Nach dem Neustart wieder die GUI wech....EDIT:

Mit dem Befehl dann wieder dawg-quick down wg0 && cd /root/wg-manager && docker-compose up -dEdit:

ich habe nach der ersten Anleitung neu aufgesetzt. Läuft wieder. -

@crunkfx

Nach dem Neustart wieder die GUI wech....EDIT:

Mit dem Befehl dann wieder dawg-quick down wg0 && cd /root/wg-manager && docker-compose up -dEdit:

ich habe nach der ersten Anleitung neu aufgesetzt. Läuft wieder. -

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Auch beim neustart?

ja war immer nach dem Container Neustart wech..., aber ich habe jetzt einen neuen Container erstellt und bin wieder bei der GUI aus dem 1.Post, das funktioniert auch nach dem Neustart.

-

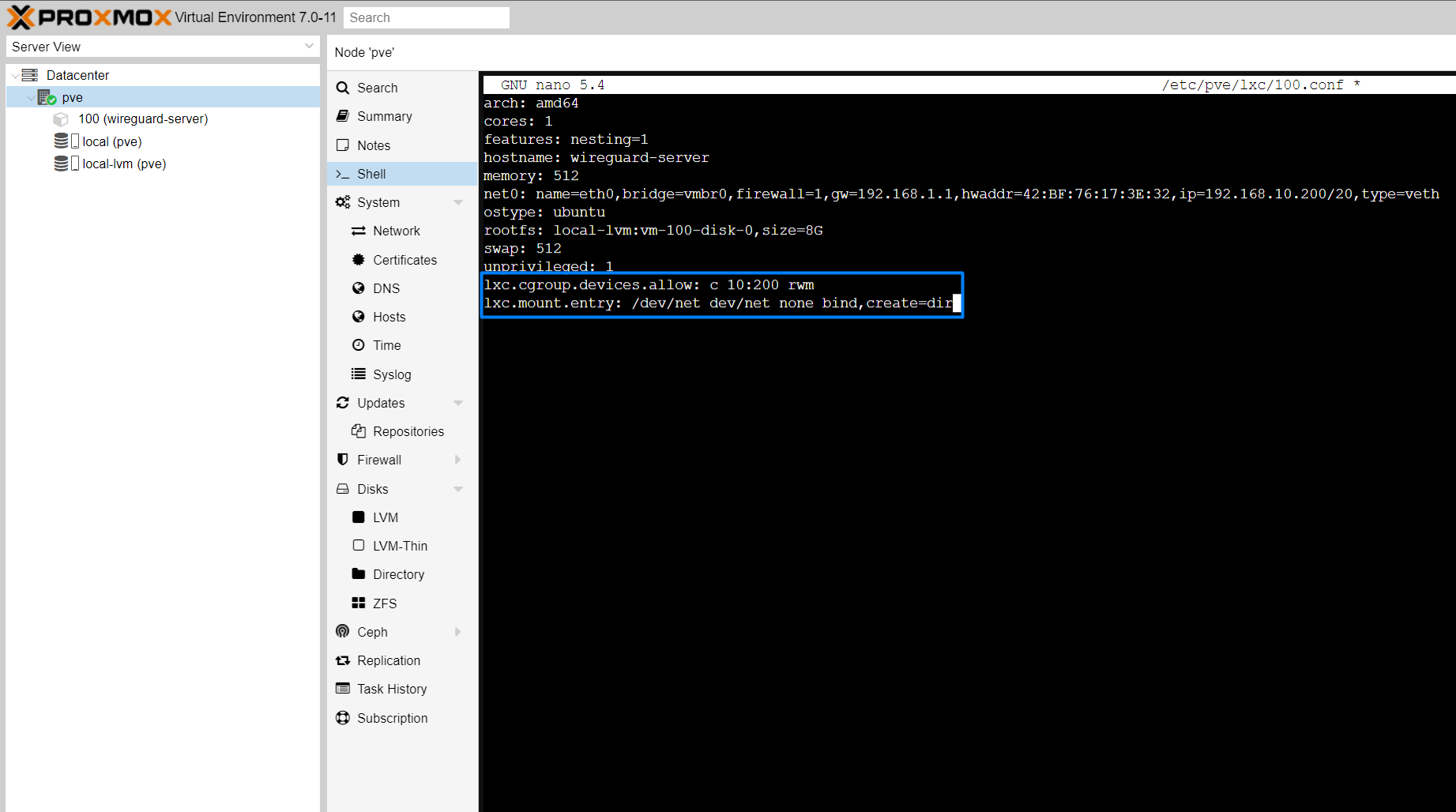

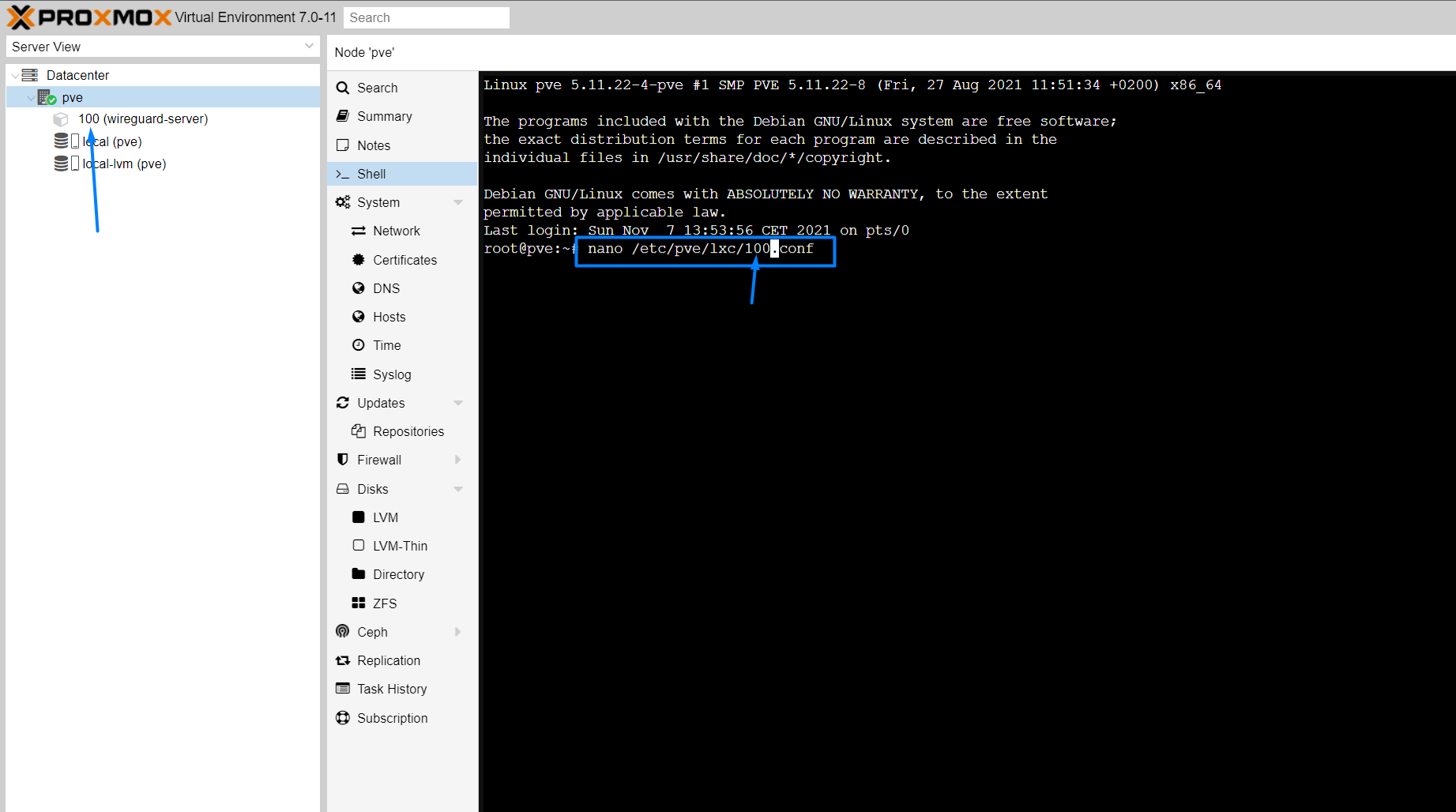

@mechanicalman Hi, kannst du bitte folgendes testen. Du hast auf dem Hostsystem ja zum beginn der Installation 2 Zeilen an die Konfiguration angehängt (hoffe ich, sonst einfügen und testen).

Hierbei musstest du dich ja entscheiden ob du Proxmox V7 oder kleiner hast. Entferne bitte die beiden Zeilen und nutze die beiden Zeilen für Proxmox V5.xx/V6.xxAußerdem:

Hast du Nesting und keyctl aktiviert? Wenn nicht dann bitte bei ausgeschaltetem container aktivieren und mitcd /root/wireguard-ui && docker-compose up -dTesten

LG

@crunkfx Ich danke dir für deine Hilfe!

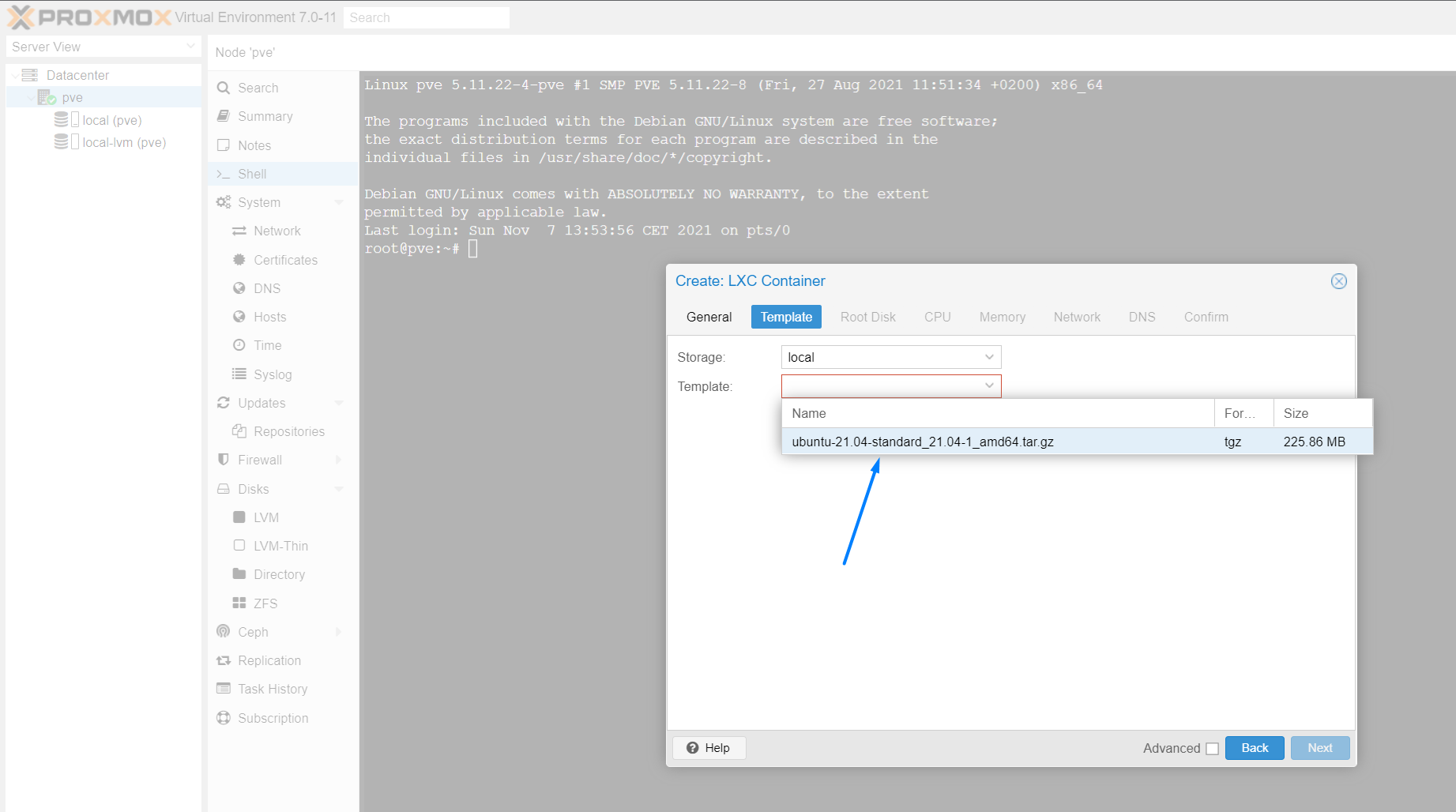

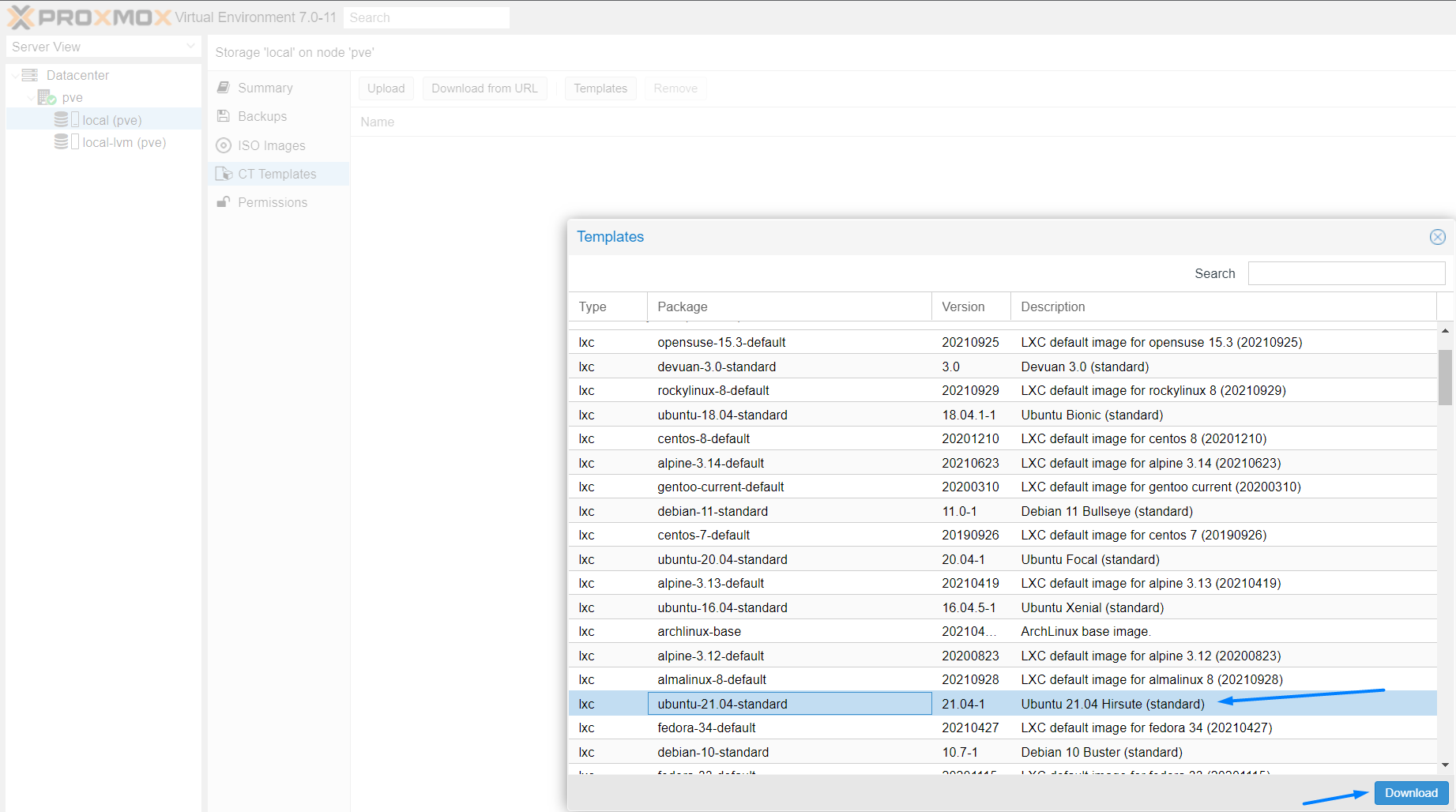

Aber Kommando zurück. In der Anleitung wird Ubuntu verwendet. Habe jetzt die LTS davon gewählt.

Es funktioniert aber nicht mit der Debian-LTS, und das war der Grund für mein Problem. Warum... das habe ich nicht rausgefunden.

-

@crunkfx Ich danke dir für deine Hilfe!

Aber Kommando zurück. In der Anleitung wird Ubuntu verwendet. Habe jetzt die LTS davon gewählt.

Es funktioniert aber nicht mit der Debian-LTS, und das war der Grund für mein Problem. Warum... das habe ich nicht rausgefunden.

@mechanicalman Ich werde mir das morgen anschauen, Debian sollte ebenfalls funktionieren. Die folgenden Anleitungen (mit Ausnahme von raspios) werden ohnehin mit CentOS oder Alpine kommen, da die versionierung bei den Debian Betriebssystemen ziemlich aufwendig ist.

-

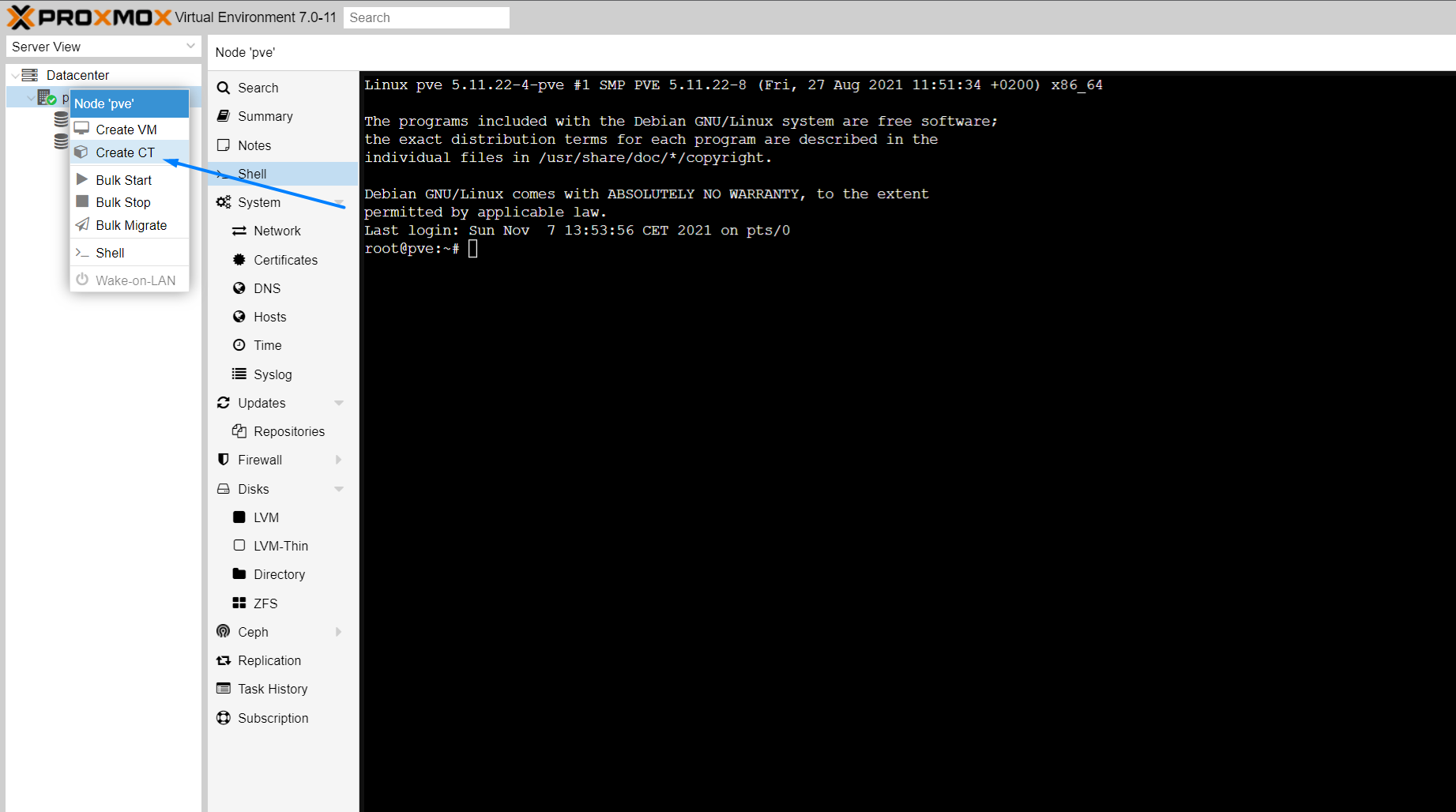

Hallöchen,

nachdem hier immer wieder Fragen bezüglich VPN etc. kommen, habe ich mich entschlossen eine kleine Anleitung zum Thema WireGuard zu erstellen. Ich habe versucht die Anleitung so einfach und kurz wie möglich zu halten.

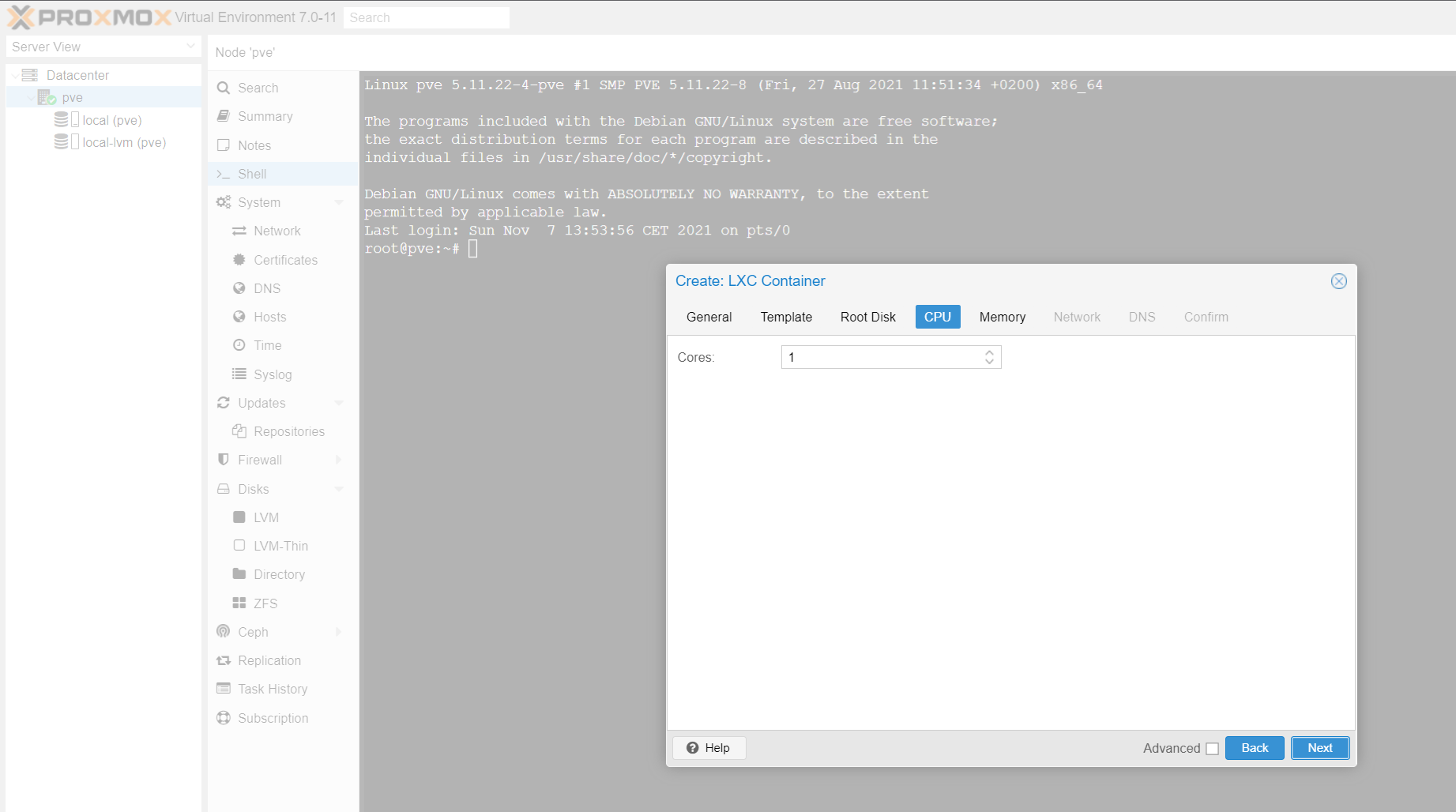

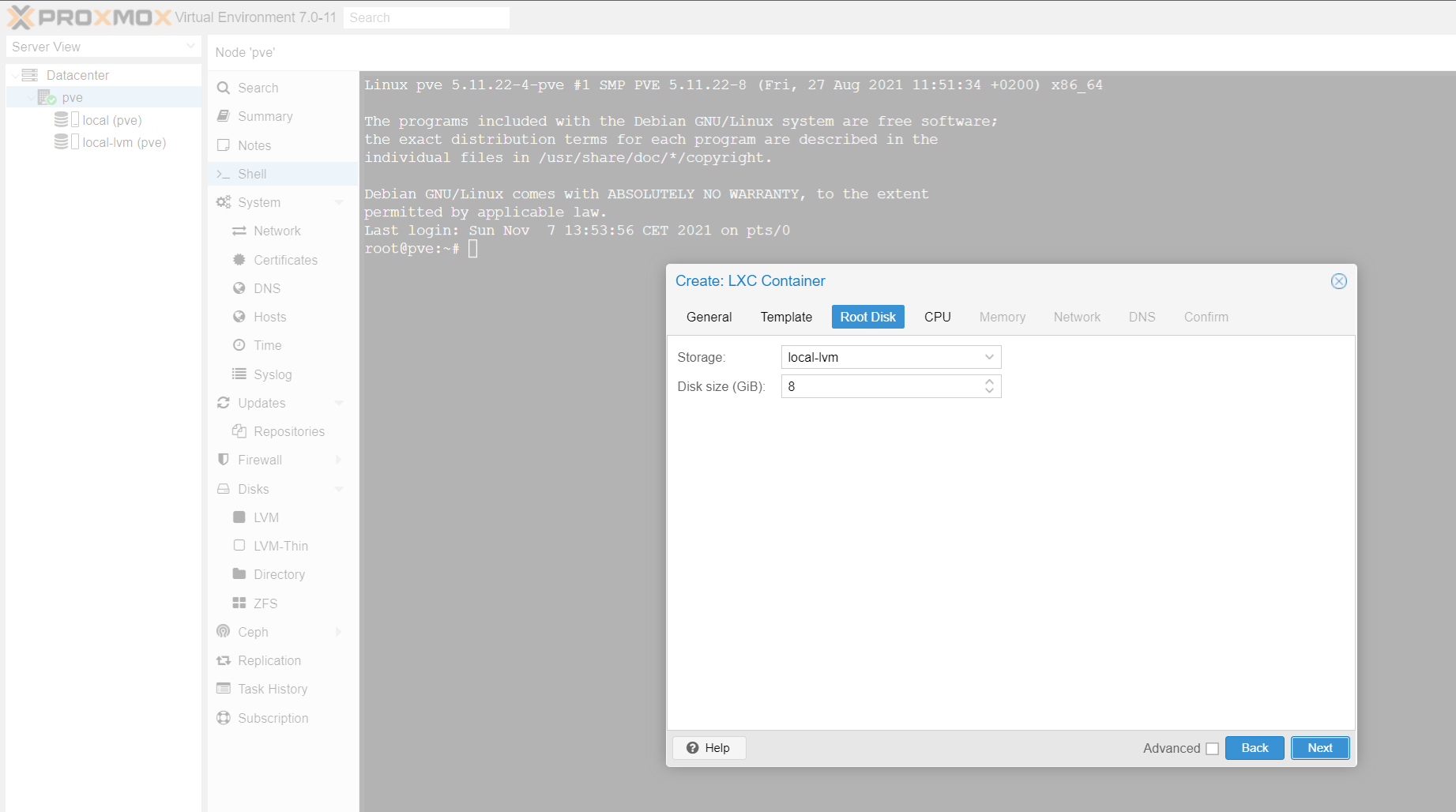

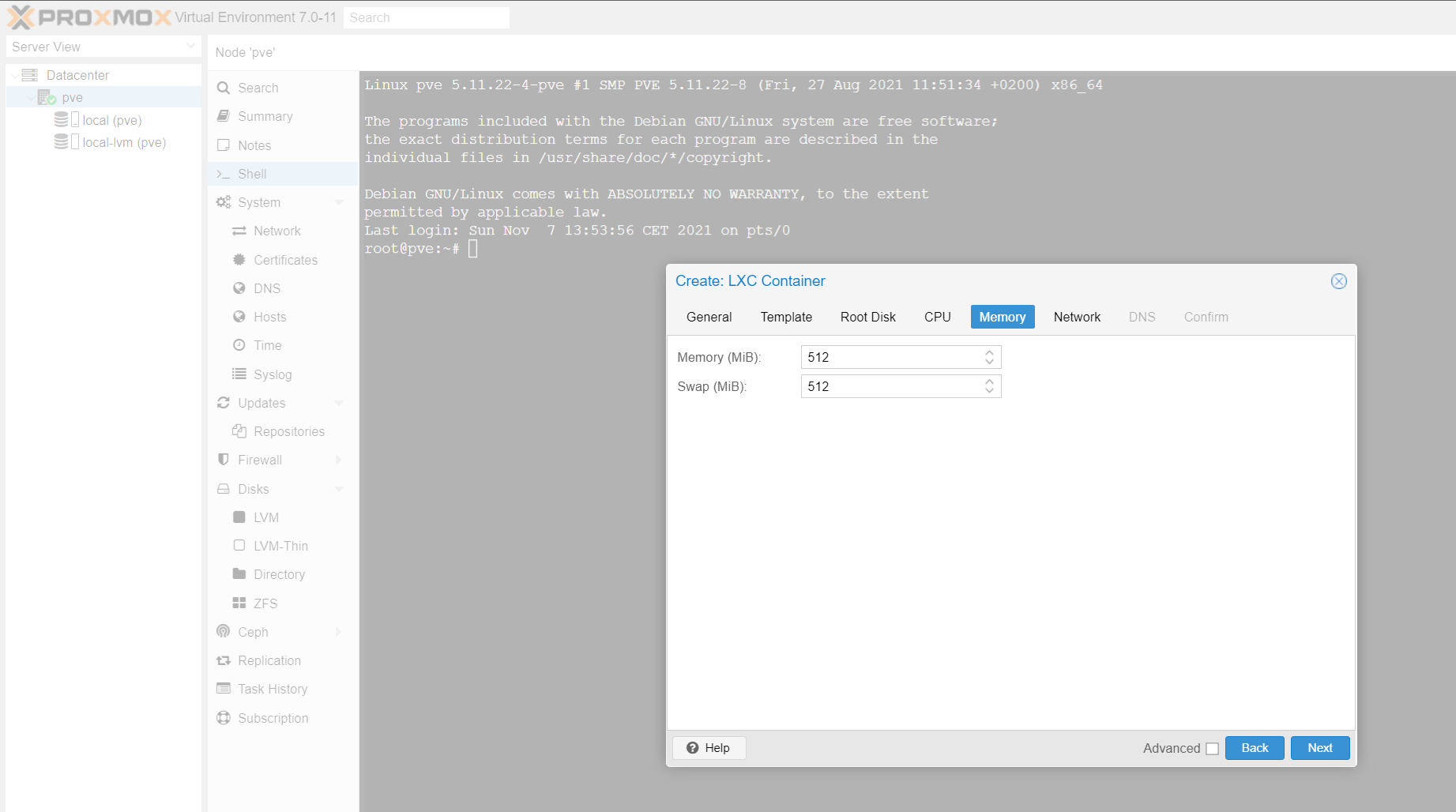

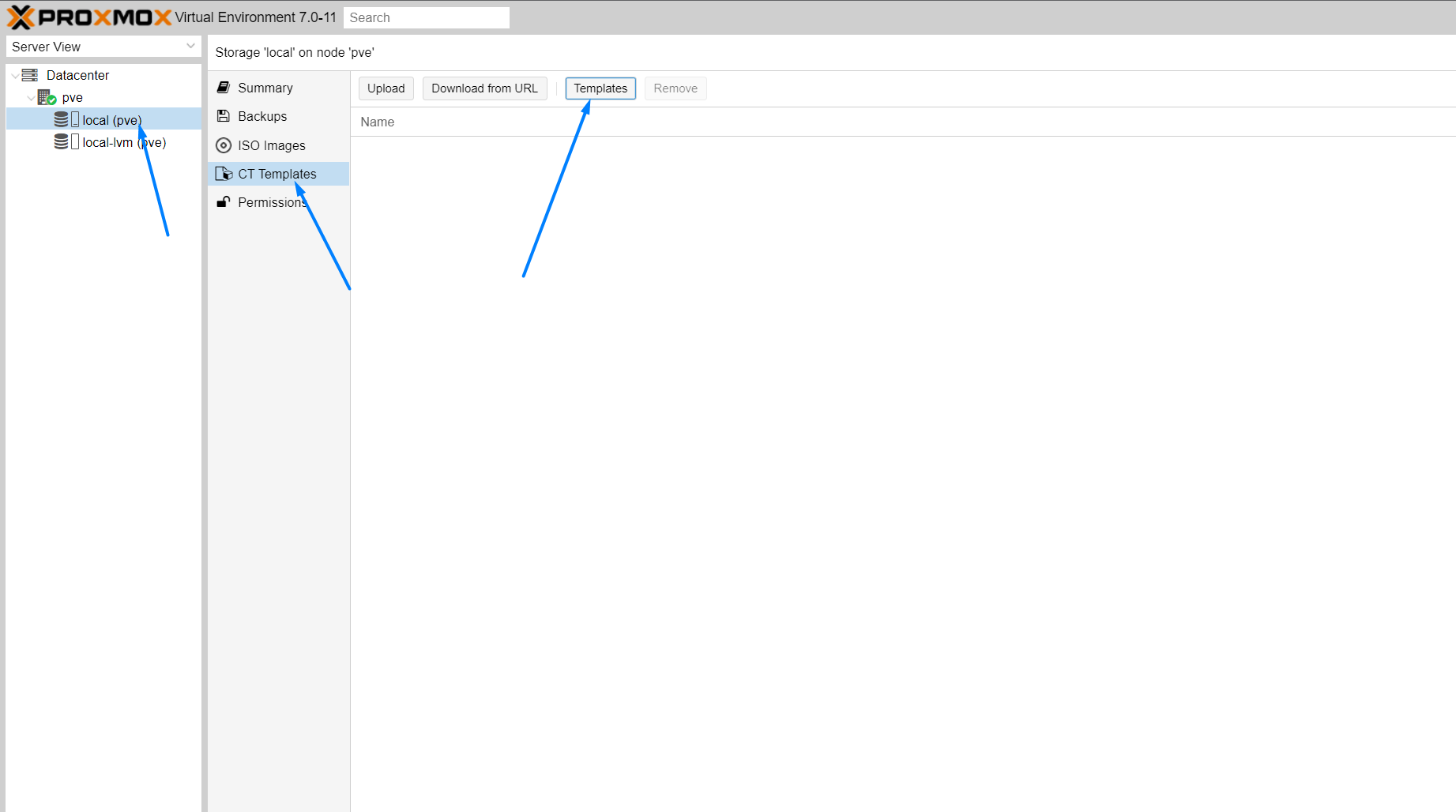

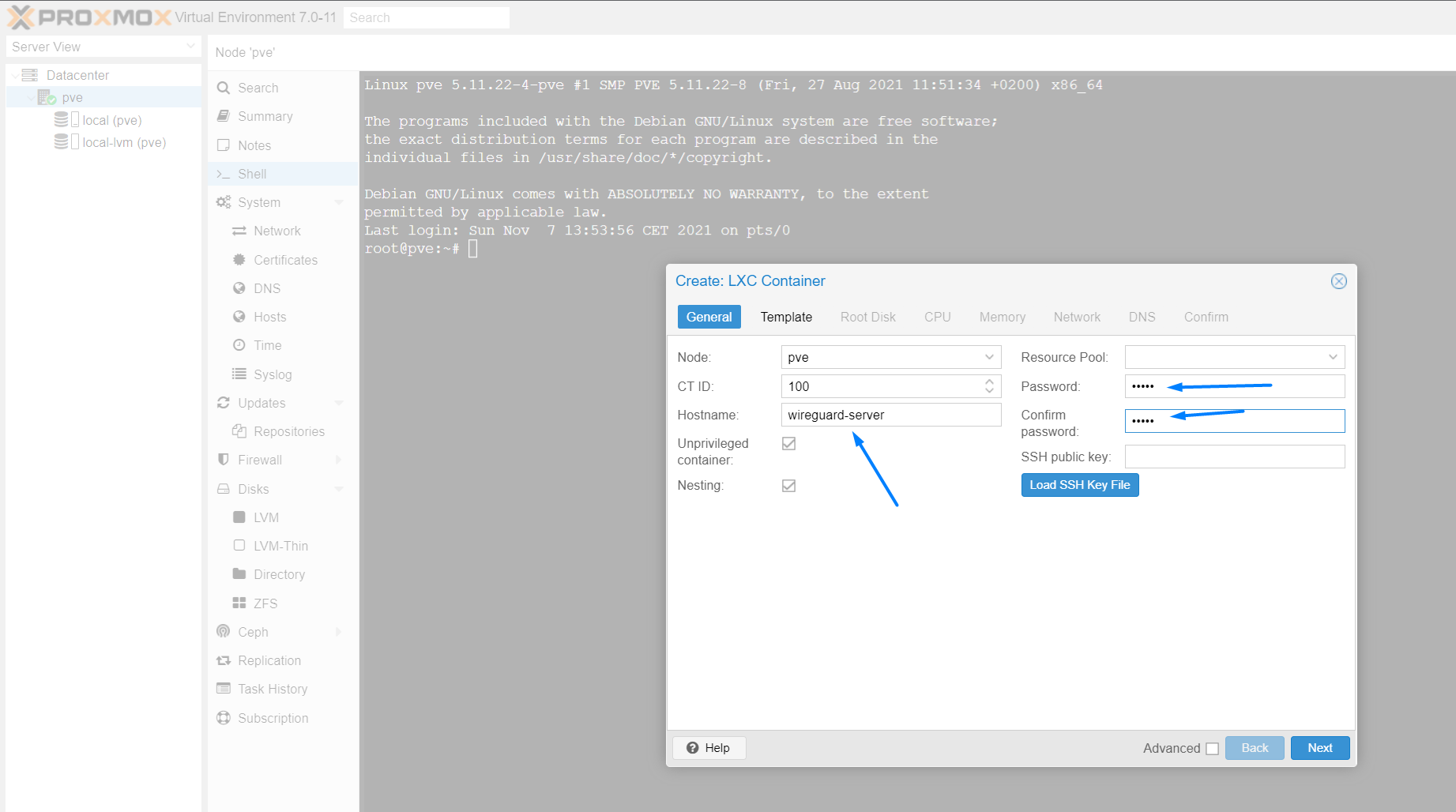

Installationszeit ca. 15 Minuten je nach Internetverbindung Stand V1.2.2 18.01.2022 Github Link https://github.com/KleSecGmbH/ioBroker/tree/main/wireguard Voraussetzungen:

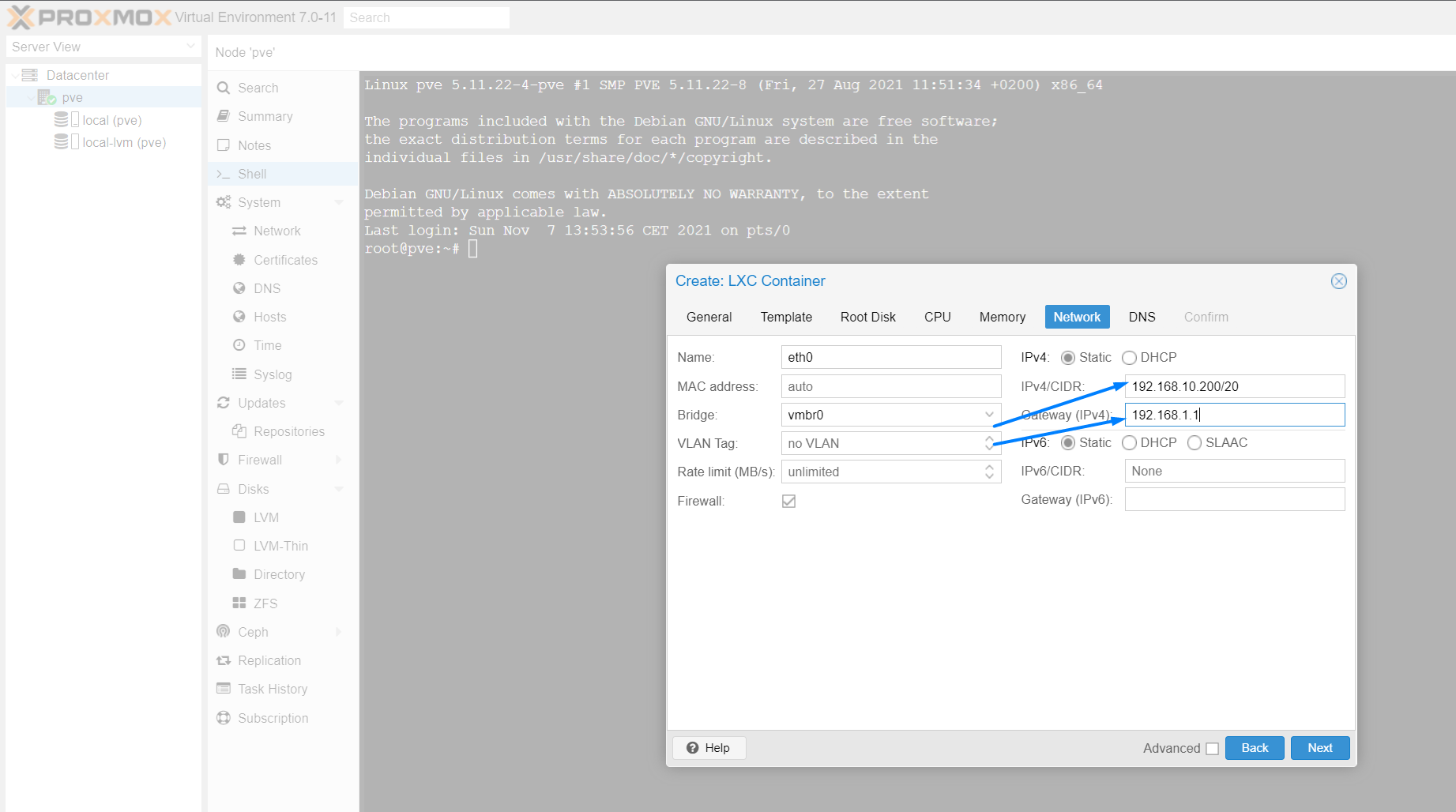

- Proxmox als Grundgerüst mit Kernel Version min.: 5.11 Ältere Version?

- Einen Dual-Stack Internetanschluss (also kein DS-Lite, hierzu kommt bei Bedarf eine gesonderte Anleitung)

- Portfreigabe im Router (Protokoll: UDP, Port: 51820 , auf die IP Adresse des neuen Linux Containers)

!!! Keine Portfreigabe auf den im späteren Verlauf erstellten Port 5000 setzen !!! - Falls keine feste IP vorhanden ist benötigt ihr einen Hostnamen. Das kann z.b. MyFritz sein oder DynDns, Hauptsache ein Dienst mit dem ihr auf eure aktuelle IP verweisen könnt.

Anleitung:

Sollten sich doch Fehler eingeschlichen haben, bitte melden. Getestet wurde auf Proxmox V7.0-11.

Bei Bedarf kann ich diese Anleitung gerne für RasPi und Konsorten ebenfalls erstellen.LG

CrunkFX@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Voraussetzungen:

Einen Dual-Stack Internetanschluss---> (also kein DS-Lite, hierzu kommt bei Bedarf eine gesonderte Anleitung)

Hey, das wäre super!!!

Als DS-Lite geplagter habe ich mich schon daran versucht. Bin dann aber am eigenen, externen Server mit Portmapper gescheitert. Ich hätte auch einen der allgemein bekannten Portmapper nutzen können, aus sicherheitsgründen wollte ich aber einen eigenen Server nutzen um nicht den gesamten Traffic über deren Server laufen zu lassen.

Eine Anleitung wie mann das mit einem "eigenen Server" realisiert wäre echt genial :+1: :slightly_smiling_face:

-

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Voraussetzungen:

Einen Dual-Stack Internetanschluss---> (also kein DS-Lite, hierzu kommt bei Bedarf eine gesonderte Anleitung)

Hey, das wäre super!!!

Als DS-Lite geplagter habe ich mich schon daran versucht. Bin dann aber am eigenen, externen Server mit Portmapper gescheitert. Ich hätte auch einen der allgemein bekannten Portmapper nutzen können, aus sicherheitsgründen wollte ich aber einen eigenen Server nutzen um nicht den gesamten Traffic über deren Server laufen zu lassen.

Eine Anleitung wie mann das mit einem "eigenen Server" realisiert wäre echt genial :+1: :slightly_smiling_face:

@w00dy Ich beiße mich da auch gerade durch. Habe herausgefunden, dass ein vServer mit 6tunnel funktionieren soll. Aber ich probiere, lese, google und komme nicht voran.

Ausgangspunkt war ein Hinweis von Facebookder zu https://web.andrejansen.de/6tunnel-immer-erreichbar/ führt.

Der vServer ist bereits online. 6tunnel ist installiert.

Ich hänge nun am Aufruf von 6tunnel. Ich versuche es so:

6tunnel 51820 2dfc:0000:0001:0000:0217:cbff:fe8c:0000 5182051820 ist der Port, auf den Wireguard hört.

Vermutlich ein Problem: 6tunnel macht wohl nur TCP, Wireguard will UDP.Welche IPv6 ich eingeben muss, ist mir aber ein totales Rätsel. Genau so, wie die gesamte Funktionsweise dieses Konstrukts. Ich studiere weiter...

-

@w00dy Ich beiße mich da auch gerade durch. Habe herausgefunden, dass ein vServer mit 6tunnel funktionieren soll. Aber ich probiere, lese, google und komme nicht voran.

Ausgangspunkt war ein Hinweis von Facebookder zu https://web.andrejansen.de/6tunnel-immer-erreichbar/ führt.

Der vServer ist bereits online. 6tunnel ist installiert.

Ich hänge nun am Aufruf von 6tunnel. Ich versuche es so:

6tunnel 51820 2dfc:0000:0001:0000:0217:cbff:fe8c:0000 5182051820 ist der Port, auf den Wireguard hört.

Vermutlich ein Problem: 6tunnel macht wohl nur TCP, Wireguard will UDP.Welche IPv6 ich eingeben muss, ist mir aber ein totales Rätsel. Genau so, wie die gesamte Funktionsweise dieses Konstrukts. Ich studiere weiter...

@mechanicalman Ich werde hierzu zeitnah eine Anleitung fertig machen. Der Key des ganzen ist, dass der VPN Server eine eigene IPV6 Adresse hat die aus dem Internet erreichbar ist.

-

@w00dy Ich beiße mich da auch gerade durch. Habe herausgefunden, dass ein vServer mit 6tunnel funktionieren soll. Aber ich probiere, lese, google und komme nicht voran.

Ausgangspunkt war ein Hinweis von Facebookder zu https://web.andrejansen.de/6tunnel-immer-erreichbar/ führt.

Der vServer ist bereits online. 6tunnel ist installiert.

Ich hänge nun am Aufruf von 6tunnel. Ich versuche es so:

6tunnel 51820 2dfc:0000:0001:0000:0217:cbff:fe8c:0000 5182051820 ist der Port, auf den Wireguard hört.

Vermutlich ein Problem: 6tunnel macht wohl nur TCP, Wireguard will UDP.Welche IPv6 ich eingeben muss, ist mir aber ein totales Rätsel. Genau so, wie die gesamte Funktionsweise dieses Konstrukts. Ich studiere weiter...

Hi, der Syntax von 6tunnel müsste so lauten:

6tunnel_IPV4 Freigabe-Port_globale IPV6 des VPN-SERVER_IPV6 Freigabe-PortDas mit dem TCP/UDP Problem habe ich auch gelesen und deshalb openVPN benutzt. 3 Tage hat es dann funktioniert, bis irgendein Rädchen in der Kette sich wieder verabschiedet hat. Ich vermute meine IPv6-Adresse hat sich geändert. Die sollte bei der Deutschen Glasfaser eigentlich fix sein, aber wer weiß das schon.

Es lief ja ein paar Tage, scheinbar bin ich auf dem richtigen Weg. Morgen oder übermorgen habe ich mehr Zeit und werde das Ganze noch einmal durchkauen.

-

@w00dy Ich beiße mich da auch gerade durch. Habe herausgefunden, dass ein vServer mit 6tunnel funktionieren soll. Aber ich probiere, lese, google und komme nicht voran.

Ausgangspunkt war ein Hinweis von Facebookder zu https://web.andrejansen.de/6tunnel-immer-erreichbar/ führt.

Der vServer ist bereits online. 6tunnel ist installiert.

Ich hänge nun am Aufruf von 6tunnel. Ich versuche es so:

6tunnel 51820 2dfc:0000:0001:0000:0217:cbff:fe8c:0000 5182051820 ist der Port, auf den Wireguard hört.

Vermutlich ein Problem: 6tunnel macht wohl nur TCP, Wireguard will UDP.Welche IPv6 ich eingeben muss, ist mir aber ein totales Rätsel. Genau so, wie die gesamte Funktionsweise dieses Konstrukts. Ich studiere weiter...

@mechanicalman

Müsste die IPv6 deines VPN-Servers nicht mit "2a00" beginnen damit er von extern erreicht werden kann?