NEWS

Frage zu unifi USG hinter fritzbox

-

Darf ich mal kurz was OT fragen? Ist schon länger her dass ich mit Unifi gearbeitet habe.

Kann man mit USG und APs VLANs einrichten oder braucht man da noch den USwitch dazu?

@Albert-K sagte in Frage zu unifi USG hinter fritzbox:

Darf ich mal kurz was OT fragen? Ist schon länger her dass ich mit Unifi gearbeitet habe.

Kann man mit USG und APs VLANs einrichten oder braucht man da noch den USwitch dazu?

Ja habe ich so ein halbes Jahr bei mir gehabt! Nur Usg und APs!

-

@Albert-K sagte in Frage zu unifi USG hinter fritzbox:

Darf ich mal kurz was OT fragen? Ist schon länger her dass ich mit Unifi gearbeitet habe.

Kann man mit USG und APs VLANs einrichten oder braucht man da noch den USwitch dazu?

Ja habe ich so ein halbes Jahr bei mir gehabt! Nur Usg und APs!

Jetzt muss ich mal selbst eine vielleicht "dumme" Frage an die Unifi-Nutzer stellen.

Bei mir hängt das USG auch hinter der Kabel-FritzBox. Doppel-NAT ist im USG deaktiviert und die Routings entsprechend in der Fritte und im USG eingetragen. Alles takko.

Ich spiele gerade etwas mit dem Thema Pi-Hole. Mir ist nämlich ein ungenutzter Pi B3+ in die Hände gefallen ;)

Wo setzt man den Pi-Hole wenn dann am sinnvollsten ein? Hinter dem USG (wie alle anderen Geräte auch) oder noch davor, also direkt an der FritzBox und den Pi-Hole dann als lokalen DNS-Server in der Fritte eintragen und im USG ganz normal die IP der Fritte als DNS-Server. -

Jetzt muss ich mal selbst eine vielleicht "dumme" Frage an die Unifi-Nutzer stellen.

Bei mir hängt das USG auch hinter der Kabel-FritzBox. Doppel-NAT ist im USG deaktiviert und die Routings entsprechend in der Fritte und im USG eingetragen. Alles takko.

Ich spiele gerade etwas mit dem Thema Pi-Hole. Mir ist nämlich ein ungenutzter Pi B3+ in die Hände gefallen ;)

Wo setzt man den Pi-Hole wenn dann am sinnvollsten ein? Hinter dem USG (wie alle anderen Geräte auch) oder noch davor, also direkt an der FritzBox und den Pi-Hole dann als lokalen DNS-Server in der Fritte eintragen und im USG ganz normal die IP der Fritte als DNS-Server.Ich habe den usg jetzt an der fritte hängen. Alles läuft soweit, bis auf den VPN. Ich komme zwar auf die fritte aber nicht ins Netzwerk vom usg.

Ich denke das ich das in der firewall vom usg freigeben muss. Könnt ihr mir sagen wie genau?

-

Ich habe den usg jetzt an der fritte hängen. Alles läuft soweit, bis auf den VPN. Ich komme zwar auf die fritte aber nicht ins Netzwerk vom usg.

Ich denke das ich das in der firewall vom usg freigeben muss. Könnt ihr mir sagen wie genau?

@saeft_2003

Wo willst Du denn "hin" (hinter dem USG)? Was sind denn bisher für Routen eingetragen? Mein VPN-Server ist die Syno, also bereits hinter dem USG. -

@saeft_2003

Wo willst Du denn "hin" (hinter dem USG)? Was sind denn bisher für Routen eingetragen? Mein VPN-Server ist die Syno, also bereits hinter dem USG.Naja hauptsächlich will ich auf meine VIS aber auch auf den Rest von iobroker zugreifen können. Es kommt aber auch vor das ich mal von unterwegs auf einen sonoff muss. Es wäre gut wenn ich wieder auf das ganze Netzwerk per VPN Zugriff hätte.

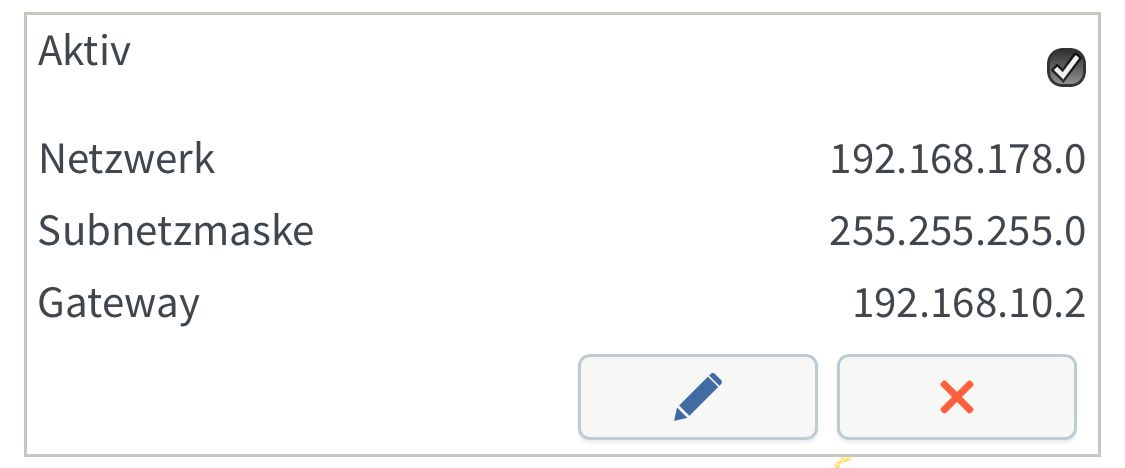

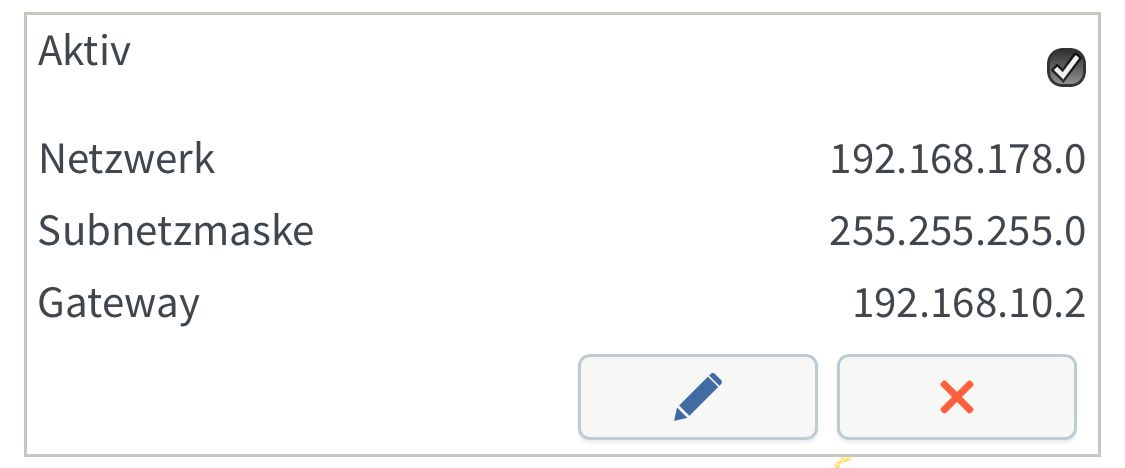

Bei Routen gibt es im Moment nur eine.

Wenn ich mich auf der fritte per VPN einlogge bekomme ich eine virtuelle ip 192.168.178.201

-

Naja hauptsächlich will ich auf meine VIS aber auch auf den Rest von iobroker zugreifen können. Es kommt aber auch vor das ich mal von unterwegs auf einen sonoff muss. Es wäre gut wenn ich wieder auf das ganze Netzwerk per VPN Zugriff hätte.

Bei Routen gibt es im Moment nur eine.

Wenn ich mich auf der fritte per VPN einlogge bekomme ich eine virtuelle ip 192.168.178.201

@saeft_2003

Ah ok. Mein VPN-Server ist ja quasi schon hinter dem USG. Daher kann ich mich nach dem Verbinden per VPN mit der gewohnten Kombi IP-Adresse:Port auf das gewollte Gerät verbinden. Ich habe dafür im Vorfeld, um an den VPN-Server zu gelangen, entsprechende Portweiterleitungen eingerichtet.

Ich nutze aber auch einen DynDNS Anbieter und nicht FritzVPN. -

Ich habe den usg jetzt an der fritte hängen. Alles läuft soweit, bis auf den VPN. Ich komme zwar auf die fritte aber nicht ins Netzwerk vom usg.

Ich denke das ich das in der firewall vom usg freigeben muss. Könnt ihr mir sagen wie genau?

@saeft_2003 sagte in Frage zu unifi USG hinter fritzbox:

Ich habe den usg jetzt an der fritte hängen. Alles läuft soweit, bis auf den VPN. Ich komme zwar auf die fritte aber nicht ins Netzwerk vom usg.

Ich denke das ich das in der firewall vom usg freigeben muss. Könnt ihr mir sagen wie genau?

wie oft brauchst Du den Link noch ? 🙄🤔😉

-

@saeft_2003 sagte in Frage zu unifi USG hinter fritzbox:

Ich habe den usg jetzt an der fritte hängen. Alles läuft soweit, bis auf den VPN. Ich komme zwar auf die fritte aber nicht ins Netzwerk vom usg.

Ich denke das ich das in der firewall vom usg freigeben muss. Könnt ihr mir sagen wie genau?

wie oft brauchst Du den Link noch ? 🙄🤔😉

mhh berechtigte Frage... :cold_sweat:

Aber Danke. Ich lese es mir nochmal durch. Und frag dann wieder ;-)

Ne aber im Ernst ein großes :+1: an euch, mit der etwas Vorbereitung war die Umstellung gar nicht so wild.

-

VPN geht jetzt, dass war etwas komisch, da die fritte meint meine virtuelle IP wäre 192.168.178.201 dabei ist die richtige 192.168.10.201. Nun habe ich das in der firewall angepasst und geht :-)

-

Eine Frage habe ich noch: Wie kann ich überprüfen ob die config Datei funktioniert und der USG kein NAT macht?

Ich habe folgenden Befehl im Netz gefunden:

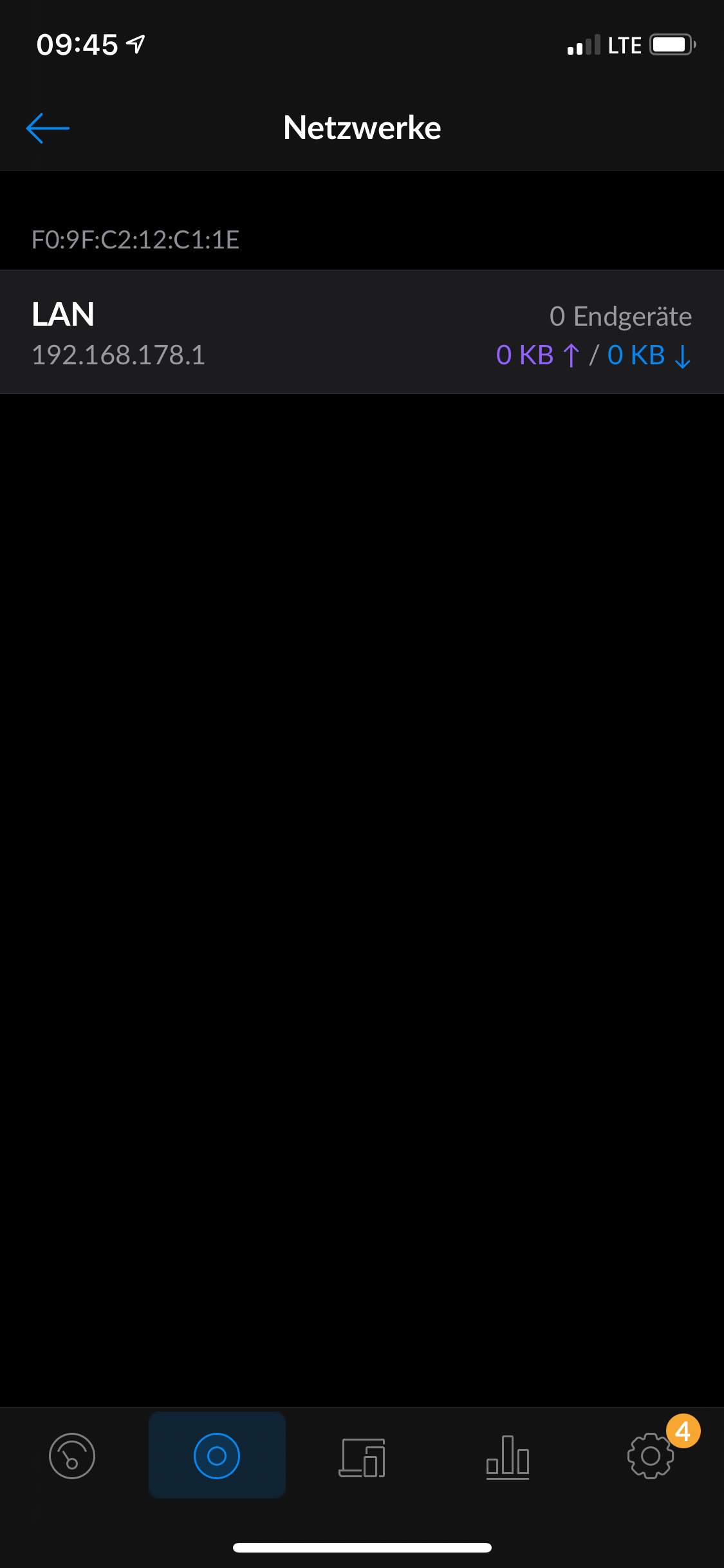

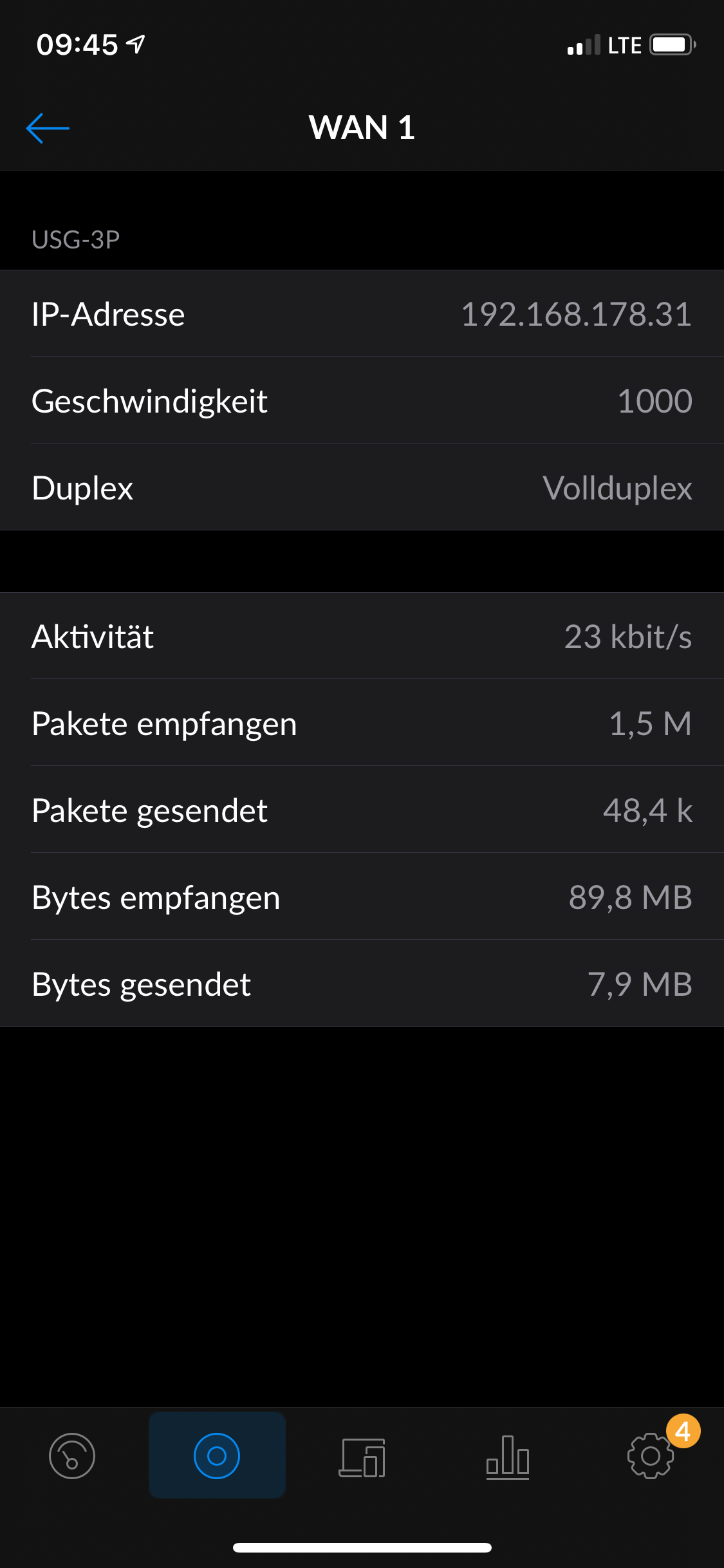

ip tables -t nat -L -n -vDann bekomme ich folgende Ausgabe (sorry für die Bilder). Man sieht das über Nacht sich die Werte leicht erhöht haben. Ist NAT jetzt aus oder nicht?

-

Eine Frage habe ich noch: Wie kann ich überprüfen ob die config Datei funktioniert und der USG kein NAT macht?

Ich habe folgenden Befehl im Netz gefunden:

ip tables -t nat -L -n -vDann bekomme ich folgende Ausgabe (sorry für die Bilder). Man sieht das über Nacht sich die Werte leicht erhöht haben. Ist NAT jetzt aus oder nicht?

@saeft_2003

Per SSH ins USG und folgendes eingeben:configure

show service nat -

@saeft_2003

Per SSH ins USG und folgendes eingeben:configure

show service natOk danke ich probiere es aus 👍

-

Ok danke ich probiere es aus 👍

@saeft_2003

Habe gerade den alten Post wiedergefunden, der mir damals sehr geholfen hat

https://community.ui.com/stories/b4330fae-4269-4e07-9438-7a070761d2e2#commentsInteressant wird es ab Seite 2/3. Insbesondere die Hilfestellung des Users "V42".

-

@saeft_2003

Per SSH ins USG und folgendes eingeben:configure

show service nat@Samson71 sagte in Frage zu unifi USG hinter fritzbox:

@saeft_2003

Per SSH ins USG und folgendes eingeben:configure

show service natHier die Ausgabe. Die rule 5999 die ich angelegt habe erscheint hier, heißt das dass alles passt?

saeft_2003@USG# show service nat rule 5999 { exclude outbound-interface eth0 type masquerade } rule 6001 { description "MASQ corporate_network to WAN" log disable outbound-interface eth0 protocol all source { group { network-group corporate_network } } type masquerade } rule 6002 { description "MASQ remote_user_vpn_network to WAN" log disable outbound-interface eth0 protocol all source { group { network-group remote_user_vpn_network } } type masquerade } rule 6003 { description "MASQ guest_network to WAN" log disable outbound-interface eth0 protocol all source { group { network-group guest_network } } type masquerade } [edit] -

@Samson71 sagte in Frage zu unifi USG hinter fritzbox:

@saeft_2003

Per SSH ins USG und folgendes eingeben:configure

show service natHier die Ausgabe. Die rule 5999 die ich angelegt habe erscheint hier, heißt das dass alles passt?

saeft_2003@USG# show service nat rule 5999 { exclude outbound-interface eth0 type masquerade } rule 6001 { description "MASQ corporate_network to WAN" log disable outbound-interface eth0 protocol all source { group { network-group corporate_network } } type masquerade } rule 6002 { description "MASQ remote_user_vpn_network to WAN" log disable outbound-interface eth0 protocol all source { group { network-group remote_user_vpn_network } } type masquerade } rule 6003 { description "MASQ guest_network to WAN" log disable outbound-interface eth0 protocol all source { group { network-group guest_network } } type masquerade } [edit]@saeft_2003 sagte in Frage zu unifi USG hinter fritzbox:

Die rule 5999 die ich angelegt habe erscheint hier, heißt das dass alles passt?

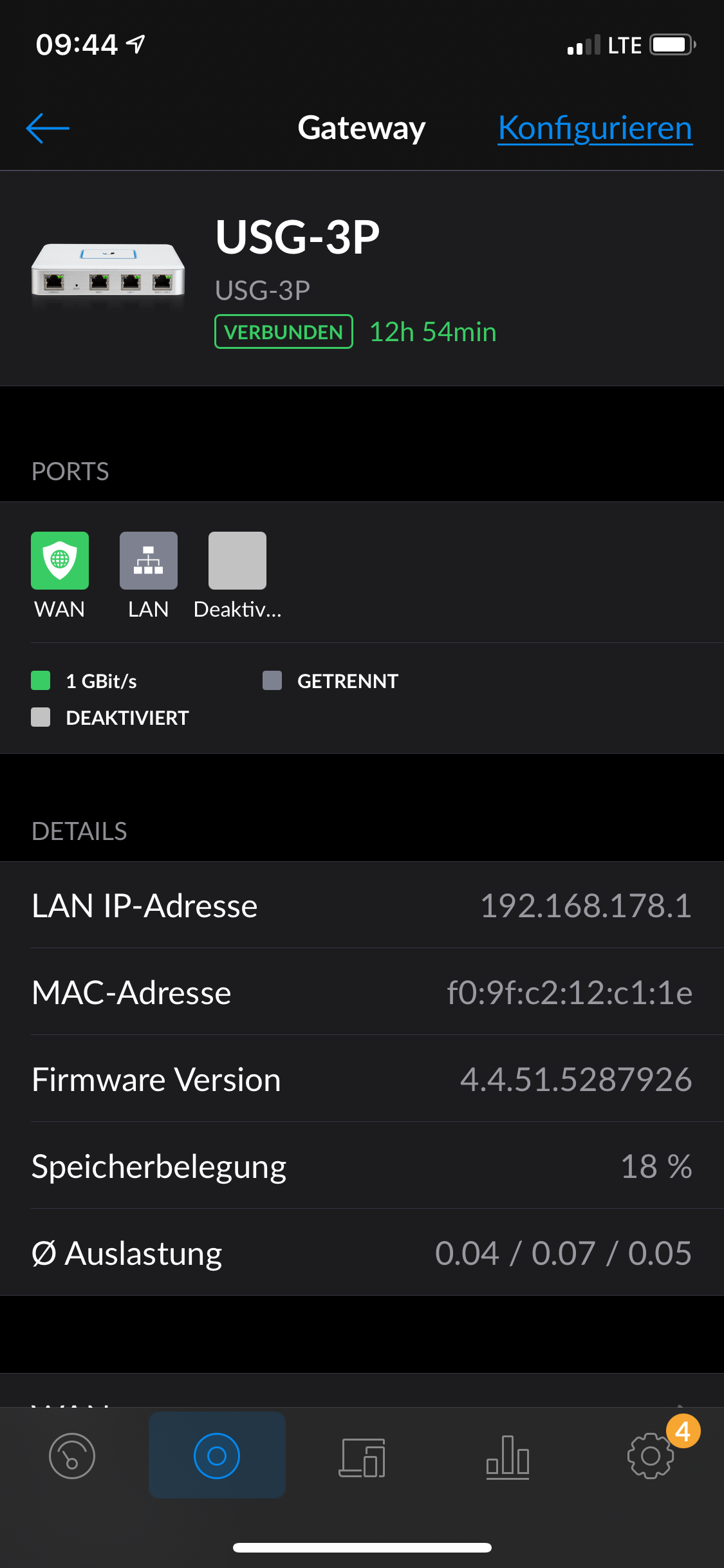

Korrekt. Ist ein USG 3P nehme ich an?

-

@saeft_2003 sagte in Frage zu unifi USG hinter fritzbox:

Die rule 5999 die ich angelegt habe erscheint hier, heißt das dass alles passt?

Korrekt. Ist ein USG 3P nehme ich an?

Ja

-

Ja

Dann sollte das passen. Beim USG 4Pro wäre es nämlich nicht eth0, daher die Nachfrage.

-

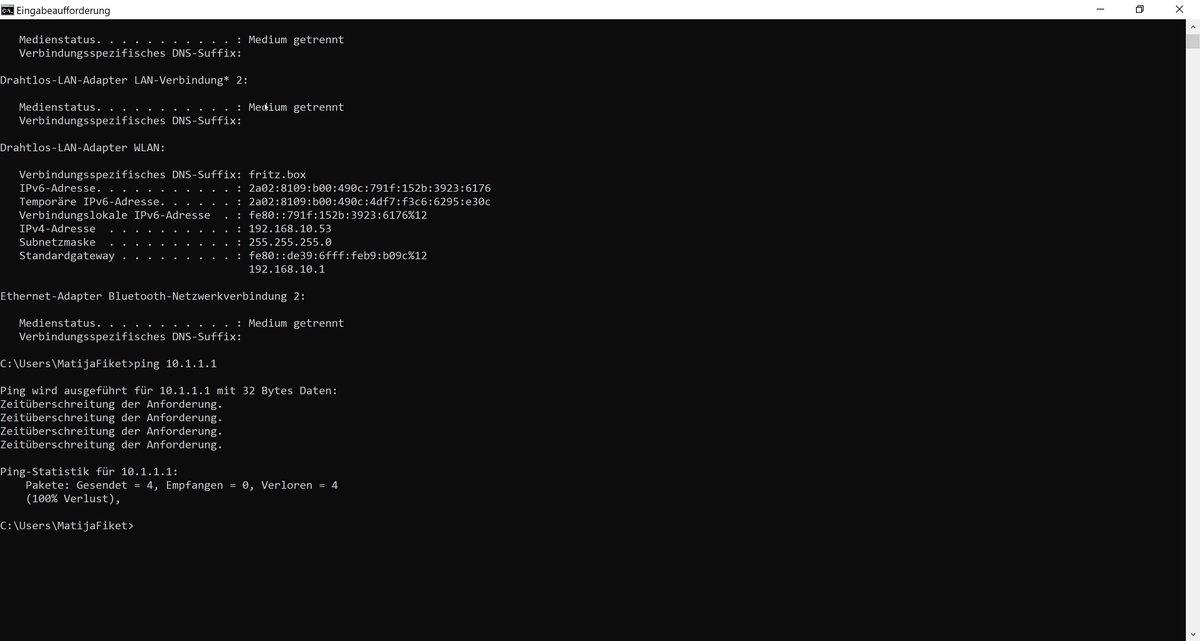

Hallo alles zusammen,

Ich habe jetzt seit ein paar Wochen mit dem VPN-Problem zu kämpfen: Der Client hinter UDM-Pro kann nicht gepingt werden, wenn eine Verbindung zu Site-to-Site-VPN zwischen 2 Fritzbox-Routern besteht.

Skizze:

Problem: Ich kann von zu Hause aus nicht über eine VPN-Verbindung auf Clients hinter UDM zugreifen.

Mit einer VPN-Verbindung zwischen zwei FritzBoxen ist alles in Ordnung (ich kann über eine VPN-Verbindung von zu Hause aus auf die Clients hinter der FritzBox im Büro zugreifen).

Hat jemand eine Lösung für mein Problem?

Ich habe versucht, das Problem (in den Unifi-Einstellungen) mit dem Festlegen von Firewall-Regeln zu lösen, aber es hat nicht geholfen.

Es muss mir möglich sein, über die VPN-Verbindung zwischen den beiden FritzBoxen auf die Clients hinter UDM-PRO zuzugreifen.

Danke,

Matija

-

Hallo alles zusammen,

Ich habe jetzt seit ein paar Wochen mit dem VPN-Problem zu kämpfen: Der Client hinter UDM-Pro kann nicht gepingt werden, wenn eine Verbindung zu Site-to-Site-VPN zwischen 2 Fritzbox-Routern besteht.

Skizze:

Problem: Ich kann von zu Hause aus nicht über eine VPN-Verbindung auf Clients hinter UDM zugreifen.

Mit einer VPN-Verbindung zwischen zwei FritzBoxen ist alles in Ordnung (ich kann über eine VPN-Verbindung von zu Hause aus auf die Clients hinter der FritzBox im Büro zugreifen).

Hat jemand eine Lösung für mein Problem?

Ich habe versucht, das Problem (in den Unifi-Einstellungen) mit dem Festlegen von Firewall-Regeln zu lösen, aber es hat nicht geholfen.

Es muss mir möglich sein, über die VPN-Verbindung zwischen den beiden FritzBoxen auf die Clients hinter UDM-PRO zuzugreifen.

Danke,

Matija