NEWS

Dockerinstallation auf Synology Firewalleinstellungen

-

Hallo zusammen,

ich habe ioBroker als Dockerinstallation auf meinem Synology NAS installiert. Ich habe Bridge als Netzwerkkonfiguration ausgewählt und den Port 8081/tcp gewählt. Die Installation hat soweit funktioniert.

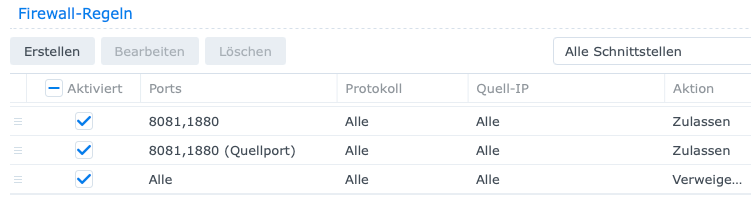

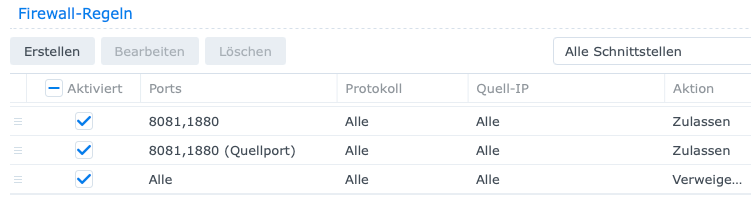

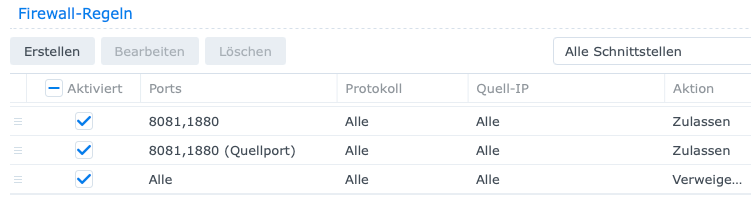

Jedoch habe ich ein Problem mit den Firewalleinstellungen auf dem NAS. Ich möchte es möglichst sicher haben und habe daher nur die nötigen Ports freigegeben. So sieht meine Firewalleinstellung aus:

Leider kann ich mit diesen Einstellungen keine Adapter installieren/aktualisieren. Schalte ich die letzte Regel aus, funktioniert es problemlos. Ich habe die Ports 8081 und 1880 freigegeben (ioBroker und Node-RED). Welche Einstellung muss ich noch setzen, damit ioBroker und Node-RED Daten aus dem Netz laden können?

Viele Grüße

Markus -

Hallo zusammen,

ich habe ioBroker als Dockerinstallation auf meinem Synology NAS installiert. Ich habe Bridge als Netzwerkkonfiguration ausgewählt und den Port 8081/tcp gewählt. Die Installation hat soweit funktioniert.

Jedoch habe ich ein Problem mit den Firewalleinstellungen auf dem NAS. Ich möchte es möglichst sicher haben und habe daher nur die nötigen Ports freigegeben. So sieht meine Firewalleinstellung aus:

Leider kann ich mit diesen Einstellungen keine Adapter installieren/aktualisieren. Schalte ich die letzte Regel aus, funktioniert es problemlos. Ich habe die Ports 8081 und 1880 freigegeben (ioBroker und Node-RED). Welche Einstellung muss ich noch setzen, damit ioBroker und Node-RED Daten aus dem Netz laden können?

Viele Grüße

MarkusHostest Du Websites oder bist 24/7 mit dem Internet über die Synology beschäftigt ?

Nein?

Wozu brauchst Du dann im Heimnetz ne oversized Firewall?

Die Synology hat schon werkseitig im OS ne Standard-Firewall , die völlig ausreicht .Damit Du nicht völlig verzweifelst, setz Deine Container als Host auf .

Dann hast Du mehr Freizeit , als sie für manuelle Portfreigaben einsetzen zu müssen 😉 -

Hostest Du Websites oder bist 24/7 mit dem Internet über die Synology beschäftigt ?

Nein?

Wozu brauchst Du dann im Heimnetz ne oversized Firewall?

Die Synology hat schon werkseitig im OS ne Standard-Firewall , die völlig ausreicht .Damit Du nicht völlig verzweifelst, setz Deine Container als Host auf .

Dann hast Du mehr Freizeit , als sie für manuelle Portfreigaben einsetzen zu müssen 😉Ich habe unter anderem Synology Photos eingerichtet, welches über das Internet erreichbar ist. Daher möchte ich kein Einfallstor öffnen und eine möglichst sichere Umgebung schaffen.

Ich muss zugeben, ich das Thema Docker ist noch ganz neu für mich.

-

Hallo zusammen,

ich habe ioBroker als Dockerinstallation auf meinem Synology NAS installiert. Ich habe Bridge als Netzwerkkonfiguration ausgewählt und den Port 8081/tcp gewählt. Die Installation hat soweit funktioniert.

Jedoch habe ich ein Problem mit den Firewalleinstellungen auf dem NAS. Ich möchte es möglichst sicher haben und habe daher nur die nötigen Ports freigegeben. So sieht meine Firewalleinstellung aus:

Leider kann ich mit diesen Einstellungen keine Adapter installieren/aktualisieren. Schalte ich die letzte Regel aus, funktioniert es problemlos. Ich habe die Ports 8081 und 1880 freigegeben (ioBroker und Node-RED). Welche Einstellung muss ich noch setzen, damit ioBroker und Node-RED Daten aus dem Netz laden können?

Viele Grüße

Markus@mkaiser96 sagte in Dockerinstallation auf Synology Firewalleinstellungen:

Schalte ich die letzte Regel aus, funktioniert es problemlos.

Logisch, der letzte Befehl block ja auch alles.

Welche Einstellung muss ich noch setzen, damit ioBroker und Node-RED Daten aus dem Netz laden können?

Keine, die Firewall (genauer: der Paketfilter) blockt EINGEHENDE Verbindugen.

-

@mkaiser96 sagte in Dockerinstallation auf Synology Firewalleinstellungen:

Schalte ich die letzte Regel aus, funktioniert es problemlos.

Logisch, der letzte Befehl block ja auch alles.

Welche Einstellung muss ich noch setzen, damit ioBroker und Node-RED Daten aus dem Netz laden können?

Keine, die Firewall (genauer: der Paketfilter) blockt EINGEHENDE Verbindugen.

Die letzte Einstellung soll ich also deaktivieren? Ich habe gedacht, wenn ich vorher die Ausnahmen zulasse, dass das Ganze funktionieren sollte.

Ich lasse doch alles eingehende zu den Ports 8081 und 1880 durch oder habe ich da ein Denkfehler?

Habe ich dadurch irgendwelche Sicherheitsrisiken, wenn ich den letzten Punkt deaktiviere?

-

Die letzte Einstellung soll ich also deaktivieren? Ich habe gedacht, wenn ich vorher die Ausnahmen zulasse, dass das Ganze funktionieren sollte.

Ich lasse doch alles eingehende zu den Ports 8081 und 1880 durch oder habe ich da ein Denkfehler?

Habe ich dadurch irgendwelche Sicherheitsrisiken, wenn ich den letzten Punkt deaktiviere?

@mkaiser96 sagte in Dockerinstallation auf Synology Firewalleinstellungen:

Ich habe gedacht, wenn ich vorher die Ausnahmen zulasse, dass das Ganze funktionieren sollte.

Nein, die Grundeinstellung auf Linux-artigem ist i.d.R. ohnehin, das keine Verbindungen zugelassen werden.

Man muss die Firewall gezielt durchlöchern. Deine Ausnahmen werden also direkt wieder einkassiert.Habe ich dadurch irgendwelche Sicherheitsrisiken?

Die dahinterliegenden Dienste müssen halt irgendwie abgesichert werden. Passwort oder sonst eine Authentizifierung. Keine Ahnung was und ob die synology da was anbietet.

Generell würde ich auch eher über ein VPN auf die Kiste zugreifen und gar keine Ports rauslegen.

-

Die letzte Einstellung soll ich also deaktivieren? Ich habe gedacht, wenn ich vorher die Ausnahmen zulasse, dass das Ganze funktionieren sollte.

Ich lasse doch alles eingehende zu den Ports 8081 und 1880 durch oder habe ich da ein Denkfehler?

Habe ich dadurch irgendwelche Sicherheitsrisiken, wenn ich den letzten Punkt deaktiviere?

Wie @Thomas-Braun schon schrieb , die Synology ist geschützt durch eine Authentifizierung und ansonsten gehst Du eh über VPN oder QuickConnect in Deine Syno.

Du solltest Dich definitiv erstmal in die Handhabung einer Syno einlesen.

Alleine beim Reiter Sicherheit,Netzwerk und externer Zugriff kannst Du das Teil Heimanwenderfreundlich absichern. -

Wie @Thomas-Braun schon schrieb , die Synology ist geschützt durch eine Authentifizierung und ansonsten gehst Du eh über VPN oder QuickConnect in Deine Syno.

Du solltest Dich definitiv erstmal in die Handhabung einer Syno einlesen.

Alleine beim Reiter Sicherheit,Netzwerk und externer Zugriff kannst Du das Teil Heimanwenderfreundlich absichern.Danke für euren Input. Ich denke, ich habe jetzt meine Einstellungen gefunden.

Generell bin ich bei Euch. Ich greife grundlegend via VPN auf mein Heimnetz zu. Jedoch habe ich für Synology Photos und Drive eine Portfreigabe eingerichtet. Da ist die Verwendung von VPN hinderlich bzw. bei Dateifreigabe an Dritte zu umständlich.

Ich habe den Docker jetzt im Host-Modus laufen und die Ports 8081 und 1880 in der Firewall freigegeben. Alle anderen Ports sind blockiert. Das funktioniert nun einwandfrei.

-

Danke für euren Input. Ich denke, ich habe jetzt meine Einstellungen gefunden.

Generell bin ich bei Euch. Ich greife grundlegend via VPN auf mein Heimnetz zu. Jedoch habe ich für Synology Photos und Drive eine Portfreigabe eingerichtet. Da ist die Verwendung von VPN hinderlich bzw. bei Dateifreigabe an Dritte zu umständlich.

Ich habe den Docker jetzt im Host-Modus laufen und die Ports 8081 und 1880 in der Firewall freigegeben. Alle anderen Ports sind blockiert. Das funktioniert nun einwandfrei.

@mkaiser96 sagte in Dockerinstallation auf Synology Firewalleinstellungen:

Jedoch habe ich für Synology Photos und Drive eine Portfreigabe eingerichtet

Na dann warte mal, bis sich der erste Besucher bei Dir reinschleicht.

Auch wenn's so schön einfach und "fancy" ist: Keine Portfreigaben im Router!

Gerade sowas verbreitetes wie Synology-Apps wird schneller angegriffen als einem lieb ist. -

@mkaiser96 sagte in Dockerinstallation auf Synology Firewalleinstellungen:

Jedoch habe ich für Synology Photos und Drive eine Portfreigabe eingerichtet

Na dann warte mal, bis sich der erste Besucher bei Dir reinschleicht.

Auch wenn's so schön einfach und "fancy" ist: Keine Portfreigaben im Router!

Gerade sowas verbreitetes wie Synology-Apps wird schneller angegriffen als einem lieb ist.Ich habe nur den Port für https freigegeben. Auf die Anwendungen greife ich über benutzerdefinierte Domains und Reverse Proxys zu. So sind also nicht die direkten Ports freigegeben. Alle Anmeldekonten verfügen über eine 2-Faktor-Authentifizierung. Und dann habe ich die Firewall auf das Notwendigste eingeschränkt.

Ich denke, dass das schon recht sicher sein sollte. Falls es da Bedenken geben sollte, wäre ich für jeden Hinweis dankbar. Aber das ganze driftet vom eigentlichen Thema ab.

-

Ich habe nur den Port für https freigegeben. Auf die Anwendungen greife ich über benutzerdefinierte Domains und Reverse Proxys zu. So sind also nicht die direkten Ports freigegeben. Alle Anmeldekonten verfügen über eine 2-Faktor-Authentifizierung. Und dann habe ich die Firewall auf das Notwendigste eingeschränkt.

Ich denke, dass das schon recht sicher sein sollte. Falls es da Bedenken geben sollte, wäre ich für jeden Hinweis dankbar. Aber das ganze driftet vom eigentlichen Thema ab.

Jede Software die frontal im Internet steht (auch über reverse Proxy) sollte dann sehr genau auf Updates geprüft und zeitnah installiert werden.

auch sollte man bei der Software prüfen ob sie dafür gedacht ist frontal im Internet zu stehen und in wie weit der Anbieter kurzfristig für Patches sorgt, falls irgendein Sicherheit Problem entsteht (so wie vor kurzem beim plesk media server)

Problem ist meist nicht, das jemand über die regulären Zugangsmöglichkeiten versucht einzubrechen, sondern über Sicherheitslücken/schwächen der eingesetzten Tools und Frameworks

nodejs würde ich bspw nur mit weiteren Sicherheitsmaßnahmen (fail2ban) im Internet stehen lassen.

https://www.cvedetails.com/cvss-score-charts.php?vendor=Nodejs&vendor_id=12113&fromform=1und wenn jemand dann mal in deinem Netz ist, ist kein Rechner mehr vertrauenswürdig.

klar kann man noch überlegen das man nicht so interessant ist. aber allein als Teilnehmer eines Botnetzwerks oder Mailrelay ist man da schon was wert -

Ich habe nur den Port für https freigegeben. Auf die Anwendungen greife ich über benutzerdefinierte Domains und Reverse Proxys zu. So sind also nicht die direkten Ports freigegeben. Alle Anmeldekonten verfügen über eine 2-Faktor-Authentifizierung. Und dann habe ich die Firewall auf das Notwendigste eingeschränkt.

Ich denke, dass das schon recht sicher sein sollte. Falls es da Bedenken geben sollte, wäre ich für jeden Hinweis dankbar. Aber das ganze driftet vom eigentlichen Thema ab.

Das was @OliverIO schreibt!

Bei Synology sehe ich zwei Probleme:

-

Das Zeug ist dermaßen beliebt und verbreitet, dass es sich für Angreifer lohnt nach Sicherheitslücken zu forschen. Hat der Angreifer eine Lücke gefunden, hat er eine Tür in eine große Anzahl an Systemen offen.

-

Synology ist "closed source". Was da wie programmiert ist, weiß nur Synology. Ob die die Lücken finden und dann auch zeitnah stopfen? Hmmm ... ich habe da so meine Bedenken.

Muss halt jeder selbst wissen, ob er den Salat mehr oder weniger offen im Netz stehen hat oder nicht.

-

-

@mkaiser96

Für sowas gibt es für kleines Geld Webhoster. Wenn da einer einbricht, ist das Netzwerk zuhause weiterhin sicher.Ich hatte vor Jahren eine Fotoalbum-Anwendung bei einem Hoster laufen. Das Sichten der Log-Dateien brachte weitere Erkenntnisse. Die Angreifer kommen nicht über die Haupttür, sondern testen alle möglichen Deeplinks aus. Das Absichern hat wohl mehr Zeit in Anspruch genommen, als das Einrichten und Pflegen der Inhalte. Ständig prüfen, ob es Updates gibt und diese einspielen. Zusätzlich regelmäßig in die Logs schauen, wo und wie die bösen Hacker / deren Skripte es aktuell versuchen. Tägliche Backups beim Hoster. Die Login-Seiten verändert, so dass eine IP nach vier Fehlversuchen automatisch geblockt wurde, die Anmeldeseite umgebogen, wer die originale aufgerufen hatte, wurde direkt geblock, und und und.

Da der Hauptgedanke, auch Fotos anderer zu bekommen, eh nicht klappte, da die anderen immer nur geholt, aber nix hochgeladen haben, habe ich das Projekt irgendwann eingestampft und lasse die Website aus Nostalgiegründen jetzt nur noch lokal laufen.

Zuhause sind nur die Ports für das VPN freigegeben, alles andere geschieht darüber.

-

Die letzte Einstellung soll ich also deaktivieren? Ich habe gedacht, wenn ich vorher die Ausnahmen zulasse, dass das Ganze funktionieren sollte.

Ich lasse doch alles eingehende zu den Ports 8081 und 1880 durch oder habe ich da ein Denkfehler?

Habe ich dadurch irgendwelche Sicherheitsrisiken, wenn ich den letzten Punkt deaktiviere?

@mkaiser96 sagte in Dockerinstallation auf Synology Firewalleinstellungen:

Die letzte Einstellung soll ich also deaktivieren? Ich habe gedacht, wenn ich vorher die Ausnahmen zulasse, dass das Ganze funktionieren sollte.

Ich lasse doch alles eingehende zu den Ports 8081 und 1880 durch oder habe ich da ein Denkfehler?

Habe ich dadurch irgendwelche Sicherheitsrisiken, wenn ich den letzten Punkt deaktiviere?

Uh ja Denkfehler … Deine Firewall blockiert den Verkehr in beiden Seiten, ioBroker brauch schon Internet und DNS um Adapter installieren zu können.

Ergo Port 80/443 und 53 (DNS) müssen von innen nach außen freigeschaltet werdenSind diese blockiert (was deine „alle“ rule macht) kommt halt nichts durch 😉