NEWS

[Anleitung] WireGuard mit WireGuard-UI auf Proxmox

-

@crunkfx hier der Output. Schon mal danke für die Hilfe.

Handshakes finden scheinbar statt. Aber ich kriege keine Verbindung ins VLAN oder auch sonst wo hin. Internet ist dadurch dann tot, sobald das VPN aktiviert ist aufm Handy.

Was mich aber zusätzlich irritiert an der wireguard app: Die kennt ja gar keine Fehlermeldungen. Selbst wenn ich den Wireguard server runterfahre... völlig egal. Der VPN-Schlüssel bei Android wird angezeigt.

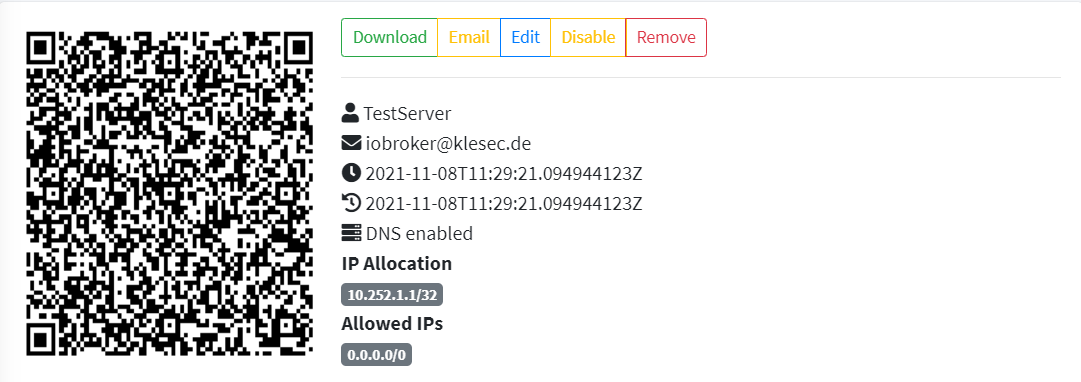

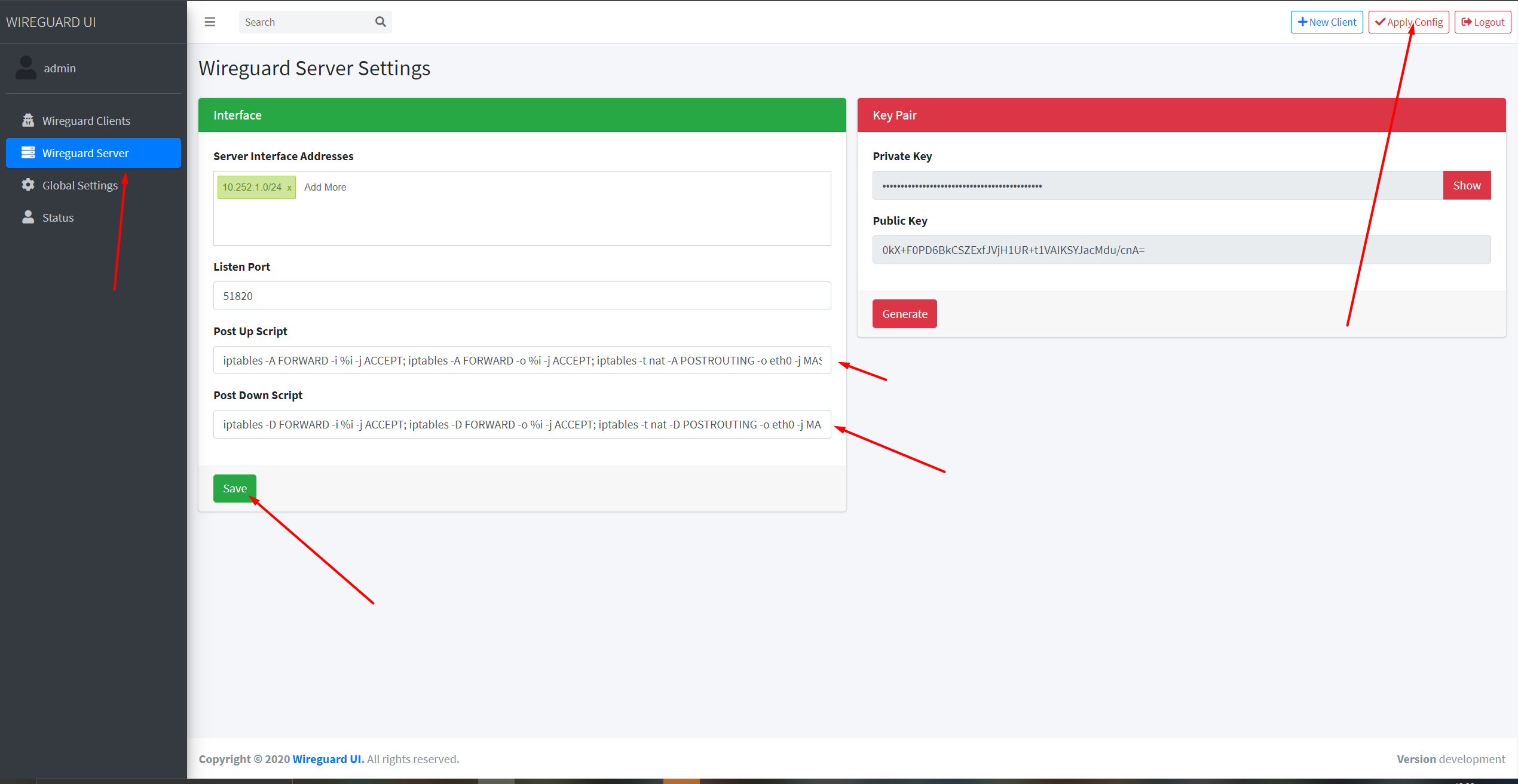

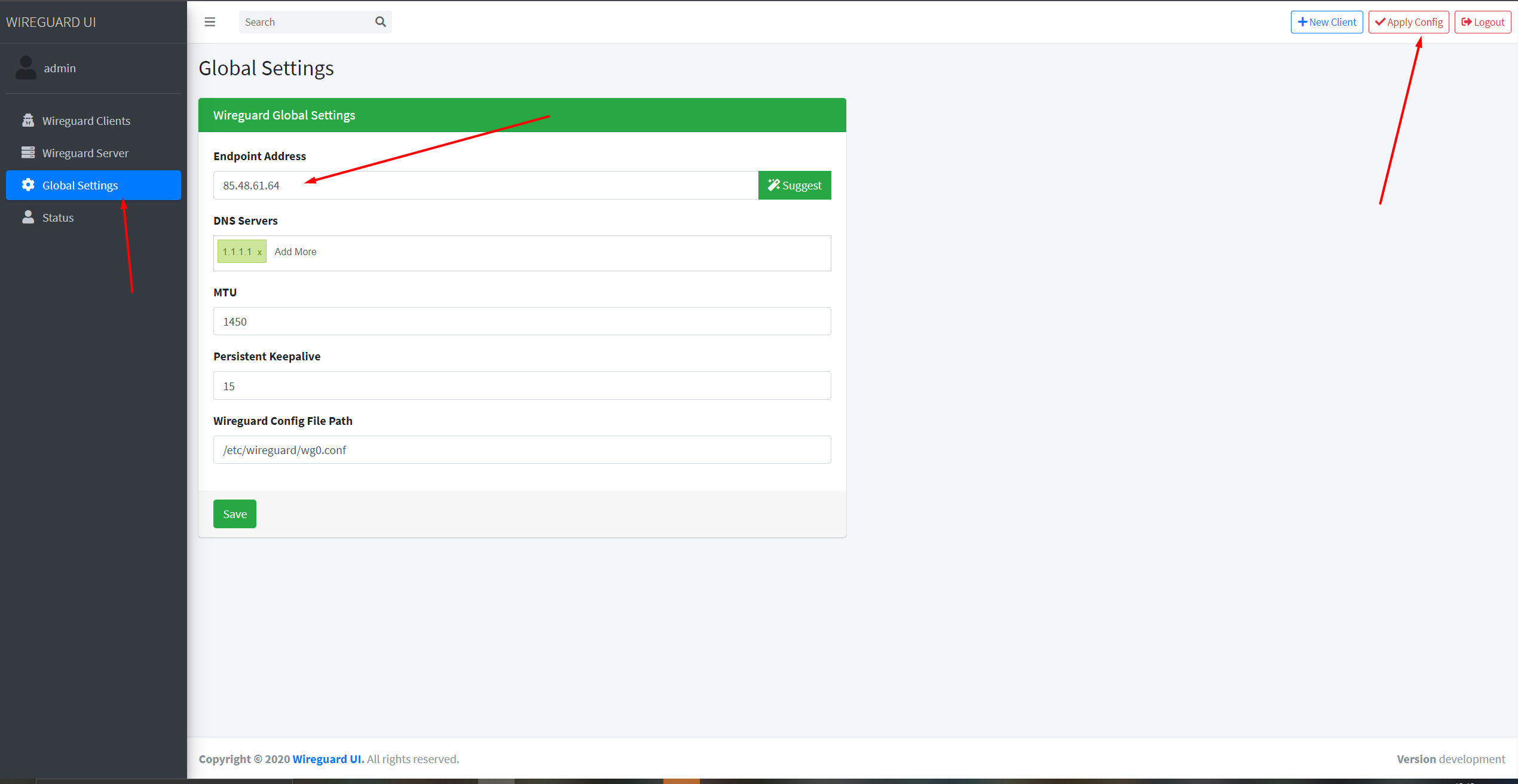

root@wireguard:~# wg interface: wg0 public key: 6gyqu3leMEw29fVpwxxx private key: (hidden) listening port: 51820 peer: 31kq2jZCX7cgJZxxx preshared key: (hidden) endpoint: 80.187.xx:31847 allowed ips: 10.252.1.1/32 transfer: 808.95 KiB received, 11.10 MiB sentnoch 3 Screenshots als Info:

-

@crunkfx hier der Output. Schon mal danke für die Hilfe.

Handshakes finden scheinbar statt. Aber ich kriege keine Verbindung ins VLAN oder auch sonst wo hin. Internet ist dadurch dann tot, sobald das VPN aktiviert ist aufm Handy.

Was mich aber zusätzlich irritiert an der wireguard app: Die kennt ja gar keine Fehlermeldungen. Selbst wenn ich den Wireguard server runterfahre... völlig egal. Der VPN-Schlüssel bei Android wird angezeigt.

root@wireguard:~# wg interface: wg0 public key: 6gyqu3leMEw29fVpwxxx private key: (hidden) listening port: 51820 peer: 31kq2jZCX7cgJZxxx preshared key: (hidden) endpoint: 80.187.xx:31847 allowed ips: 10.252.1.1/32 transfer: 808.95 KiB received, 11.10 MiB sentnoch 3 Screenshots als Info:

-

@nerg Du bist sicher das du den Port von außen erreichen kannst und keinen ipv6 only oder einen Anschluss hinter einem 2.NAT hast?

Nutzt du auch Proxmox?

@crunkfx ja zu allem. Hab definitiv eine ipv4. Doppeltes NAT hab ich nicht ,da die UDM direkt an einem Technisat Modem hängt. Und Proxmox nutze ich auch ;)

Port Scanning Results Port Type Status Service 51820 UDP Open|filtered unknownProxmox müsstest du mir erst mal so glauben ;-) Und während ich tippe merke ich meinen Fehler.... ich hab bei der Portweiterleitung den falschen WAN-Eingang gewählt.... f***********ck. Sorry!!!! Eine fantastische Anleitung für alle, die es richtig machen :D

-

@crunkfx ja zu allem. Hab definitiv eine ipv4. Doppeltes NAT hab ich nicht ,da die UDM direkt an einem Technisat Modem hängt. Und Proxmox nutze ich auch ;)

Port Scanning Results Port Type Status Service 51820 UDP Open|filtered unknownProxmox müsstest du mir erst mal so glauben ;-) Und während ich tippe merke ich meinen Fehler.... ich hab bei der Portweiterleitung den falschen WAN-Eingang gewählt.... f***********ck. Sorry!!!! Eine fantastische Anleitung für alle, die es richtig machen :D

-

Vielen Dank für diese geniale Anleitung und die Umsetzung. Funktioniert super und war wirklich schnell lauffähig.

Ich habe noch paar Fragen:

- kann ich das Passwort für das GUI ändern? (admin/admin)

- ich sehe keine Connected Peers in der GUI obwohl ein Client verbunden ist.

- sollte ich noch den "root" deaktivieren und einen User anlegen?

Danke und Gruss

-

Vielen Dank für diese geniale Anleitung und die Umsetzung. Funktioniert super und war wirklich schnell lauffähig.

Ich habe noch paar Fragen:

- kann ich das Passwort für das GUI ändern? (admin/admin)

- ich sehe keine Connected Peers in der GUI obwohl ein Client verbunden ist.

- sollte ich noch den "root" deaktivieren und einen User anlegen?

Danke und Gruss

@kilasat sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

kann ich das Passwort für das GUI ändern? (admin/admin)

Ja, dazu die folgende Datei anpassen:

nano /root/wireguard-ui/db/server/users.confich sehe keine Connected Peers in der GUI obwohl ein Client verbunden ist.

Was sagt:

wg-quick down wg0 && wg-quick up wg0sollte ich noch den "root" deaktivieren und einen User anlegen?

Nicht zwingend nötig da du ja ohnehin Containervirtualisierung betreibst.

-

@kilasat sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

kann ich das Passwort für das GUI ändern? (admin/admin)

Ja, dazu die folgende Datei anpassen:

nano /root/wireguard-ui/db/server/users.confich sehe keine Connected Peers in der GUI obwohl ein Client verbunden ist.

Was sagt:

wg-quick down wg0 && wg-quick up wg0sollte ich noch den "root" deaktivieren und einen User anlegen?

Nicht zwingend nötig da du ja ohnehin Containervirtualisierung betreibst.

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

wg-quick down wg0 && wg-quick up wg0

root@wireguard:~# wg-quick down wg0 && wg-quick up wg0 [#] ip link delete dev wg0 [#] iptables -D FORWARD -i wg0 -j ACCEPT; iptables -D FORWARD -o wg0 -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE [#] ip link add wg0 type wireguard Error: Unknown device type. [#] ip link delete dev wg0 Cannot find device "wg0" -

@kilasat sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

kann ich das Passwort für das GUI ändern? (admin/admin)

Ja, dazu die folgende Datei anpassen:

nano /root/wireguard-ui/db/server/users.confich sehe keine Connected Peers in der GUI obwohl ein Client verbunden ist.

Was sagt:

wg-quick down wg0 && wg-quick up wg0sollte ich noch den "root" deaktivieren und einen User anlegen?

Nicht zwingend nötig da du ja ohnehin Containervirtualisierung betreibst.

-

@kilasat sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

kann ich das Passwort für das GUI ändern? (admin/admin)

Ja, dazu die folgende Datei anpassen:

nano /root/wireguard-ui/db/server/users.confich sehe keine Connected Peers in der GUI obwohl ein Client verbunden ist.

Was sagt:

wg-quick down wg0 && wg-quick up wg0sollte ich noch den "root" deaktivieren und einen User anlegen?

Nicht zwingend nötig da du ja ohnehin Containervirtualisierung betreibst.

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

@kilasat sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

kann ich das Passwort für das GUI ändern? (admin/admin)

Ja, dazu die folgende Datei anpassen:

nano /root/wireguard-ui/db/server/users.confich sehe keine Connected Peers in der GUI obwohl ein Client verbunden ist.

Was sagt:

wg-quick down wg0 && wg-quick up wg0sollte ich noch den "root" deaktivieren und einen User anlegen?

Nicht zwingend nötig da du ja ohnehin Containervirtualisierung betreibst.

https://github.com/ngoduykhanh/wireguard-ui/issues/111

bin scheinbar nicht der einzige.

-

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

@kilasat sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

kann ich das Passwort für das GUI ändern? (admin/admin)

Ja, dazu die folgende Datei anpassen:

nano /root/wireguard-ui/db/server/users.confich sehe keine Connected Peers in der GUI obwohl ein Client verbunden ist.

Was sagt:

wg-quick down wg0 && wg-quick up wg0sollte ich noch den "root" deaktivieren und einen User anlegen?

Nicht zwingend nötig da du ja ohnehin Containervirtualisierung betreibst.

https://github.com/ngoduykhanh/wireguard-ui/issues/111

bin scheinbar nicht der einzige.

@kilasat Eins nach dem anderen:wink:

Zuerst solltest du Wireguard UI auf die aktuelle Version ohne Docker aktualisieren, dazu:docker stop wguidocker rm wguiwget https://raw.githubusercontent.com/KleSecGmbH/ioBroker/dev/wireguard/installer-wgui.sh -O installer-wgui.sh && bash installer-wgui.shDort kannst du auch nach der installaion die anmeldedaten ändern.

-

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

wg-quick down wg0 && wg-quick up wg0

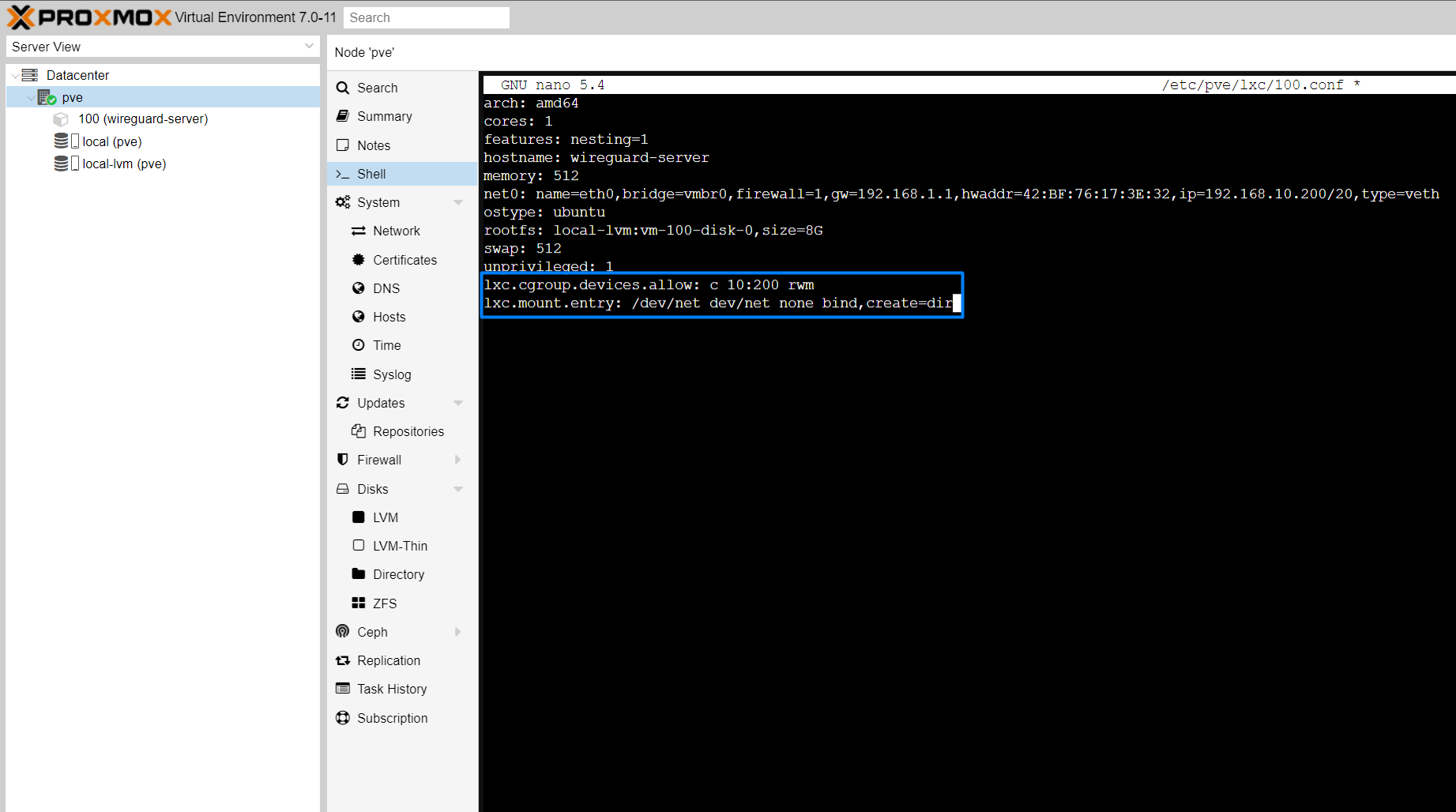

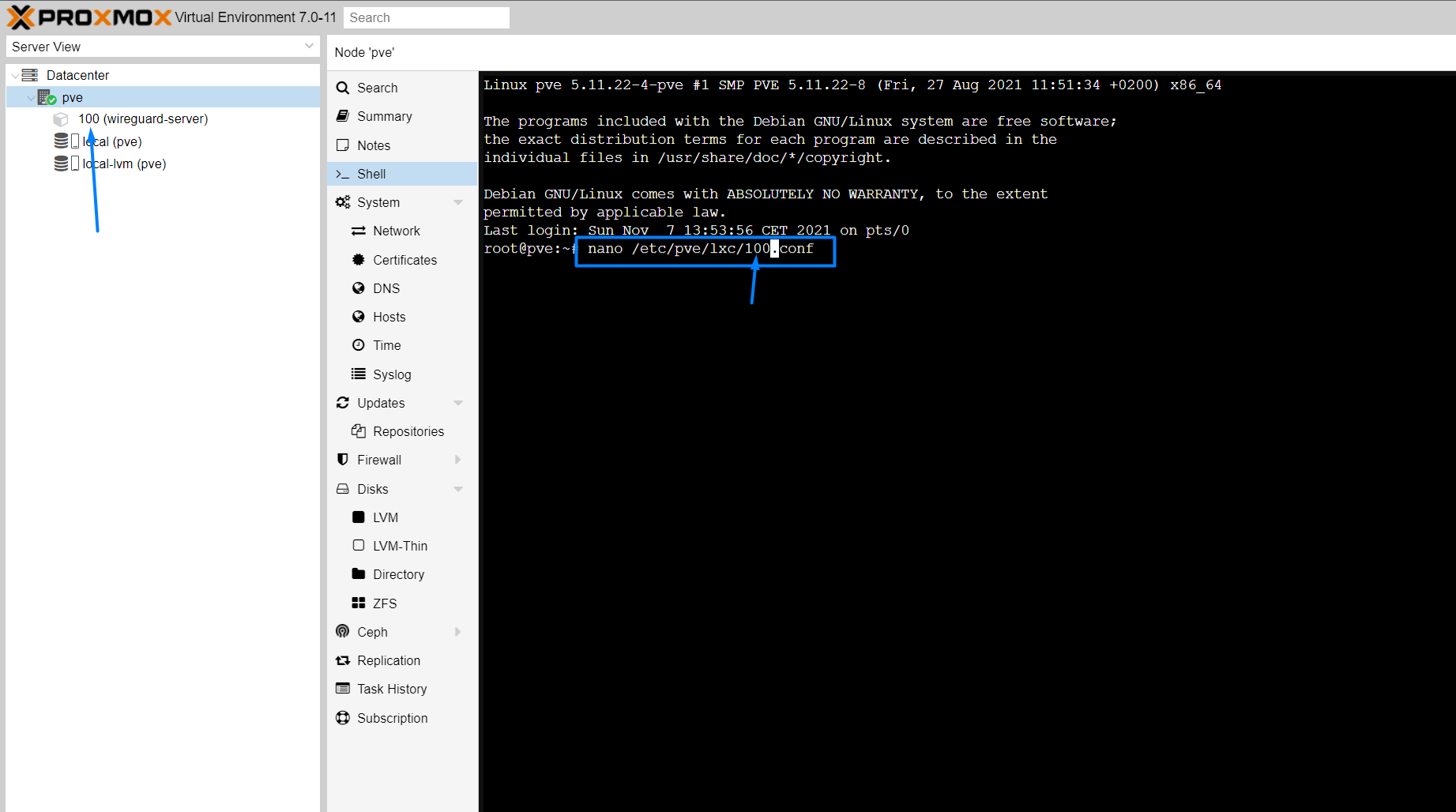

root@wireguard:~# wg-quick down wg0 && wg-quick up wg0 [#] ip link delete dev wg0 [#] iptables -D FORWARD -i wg0 -j ACCEPT; iptables -D FORWARD -o wg0 -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE [#] ip link add wg0 type wireguard Error: Unknown device type. [#] ip link delete dev wg0 Cannot find device "wg0"@kilasat Das Problem mit den Connected Peers wird mit hoher wahrscheinlichkeit an einer zu alten Kernelversion liegen:

Zeig mal bitte den Output von:pveversion -vNachzulesen hier: https://forum.iobroker.net/topic/49177/anleitung-wireguard-mit-wireguard-ui-auf-proxmox/2

-

@kilasat Eins nach dem anderen:wink:

Zuerst solltest du Wireguard UI auf die aktuelle Version ohne Docker aktualisieren, dazu:docker stop wguidocker rm wguiwget https://raw.githubusercontent.com/KleSecGmbH/ioBroker/dev/wireguard/installer-wgui.sh -O installer-wgui.sh && bash installer-wgui.shDort kannst du auch nach der installaion die anmeldedaten ändern.

-

Thema User/Pass

Ich hab jetzt mal wieder nachgeschaut, weil ich admin/admin nun ändern wollte.

Ich bin schon auf der neuen Version.

Finde aber/root/wireguard-ui/db/server/users.confnicht.root@Wireguard-VPN:~# cd /root/wireguard-ui/db/server/ -bash: cd: /root/wireguard-ui/db/server/: No such file or directory root@Wireguard-VPN:~# ls client.conf db installer-pve.sh installer-wgui.sh wireguard-install.sh root@Wireguard-VPN:~#Es gibt

/opt/wireguard-ui/db/server, aber dort gibt es keineuser.conf.root@Wireguard-VPN:/opt/wireguard-ui/db/server# ls global_settings.json interfaces.json keypair.json users.json root@Wireguard-VPN:/opt/wireguard-ui/db/server# -

Thema User/Pass

Ich hab jetzt mal wieder nachgeschaut, weil ich admin/admin nun ändern wollte.

Ich bin schon auf der neuen Version.

Finde aber/root/wireguard-ui/db/server/users.confnicht.root@Wireguard-VPN:~# cd /root/wireguard-ui/db/server/ -bash: cd: /root/wireguard-ui/db/server/: No such file or directory root@Wireguard-VPN:~# ls client.conf db installer-pve.sh installer-wgui.sh wireguard-install.sh root@Wireguard-VPN:~#Es gibt

/opt/wireguard-ui/db/server, aber dort gibt es keineuser.conf.root@Wireguard-VPN:/opt/wireguard-ui/db/server# ls global_settings.json interfaces.json keypair.json users.json root@Wireguard-VPN:/opt/wireguard-ui/db/server#@negalein sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

/opt/wireguard-ui/db/server

Entweder nutzt du zum ändern den Installer oder du schaust mal bei

/etc/wireguard-ui/db/server -

@negalein sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

/opt/wireguard-ui/db/server

Entweder nutzt du zum ändern den Installer oder du schaust mal bei

/etc/wireguard-ui/db/server@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Entweder nutzt du zum ändern den Installer oder du schaust mal bei

Ok, dann starte ich mal den Installer.

/etc/wireguard-ui/db/server/gibt es nicht.root@Wireguard-VPN:~# cd /etc/wireguard-ui/db/server -bash: cd: /etc/wireguard-ui/db/server: No such file or directory -

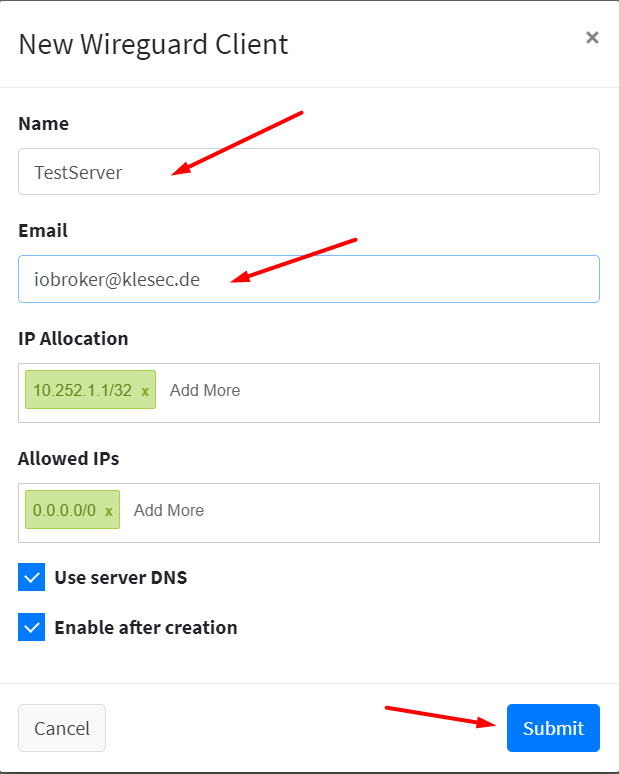

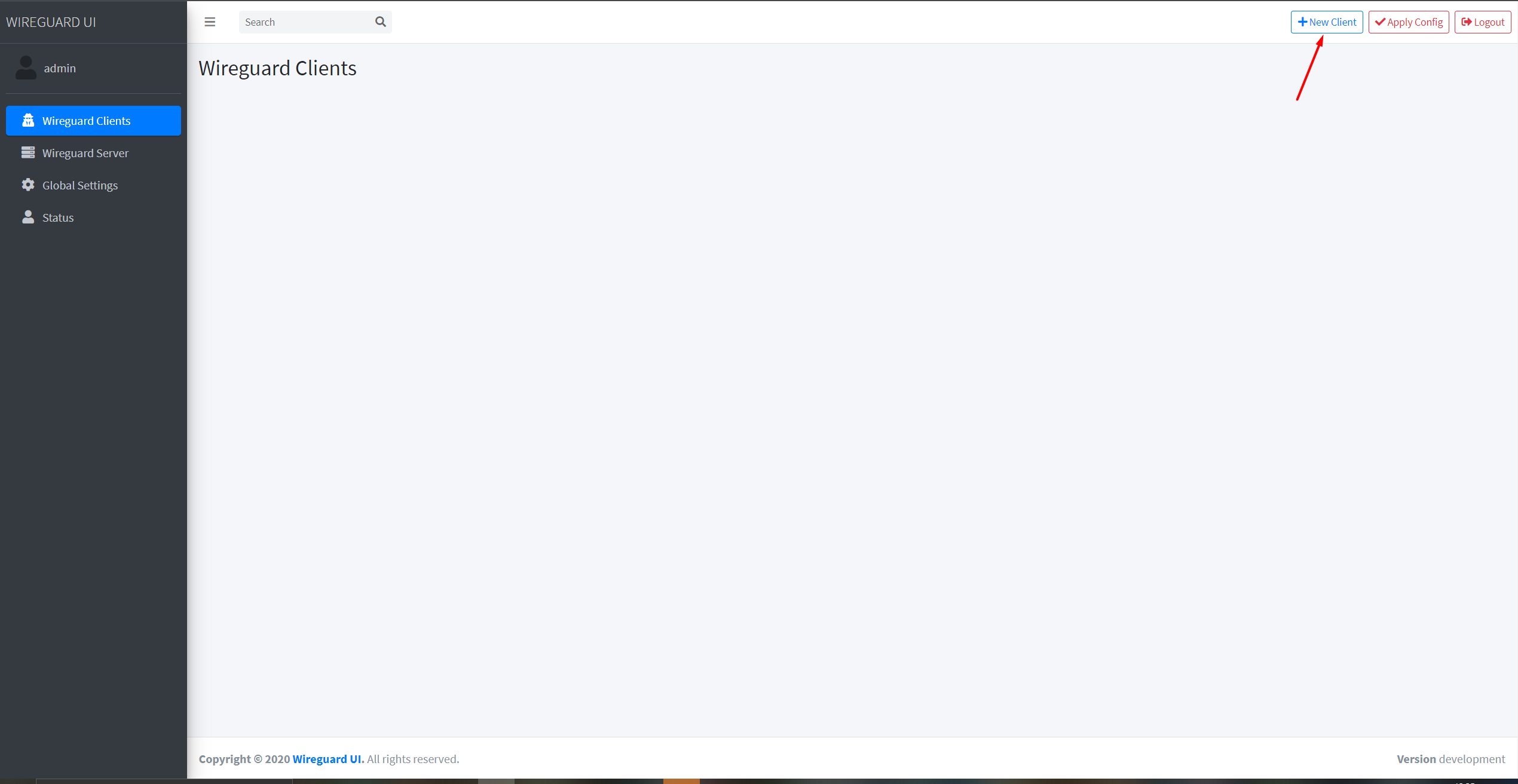

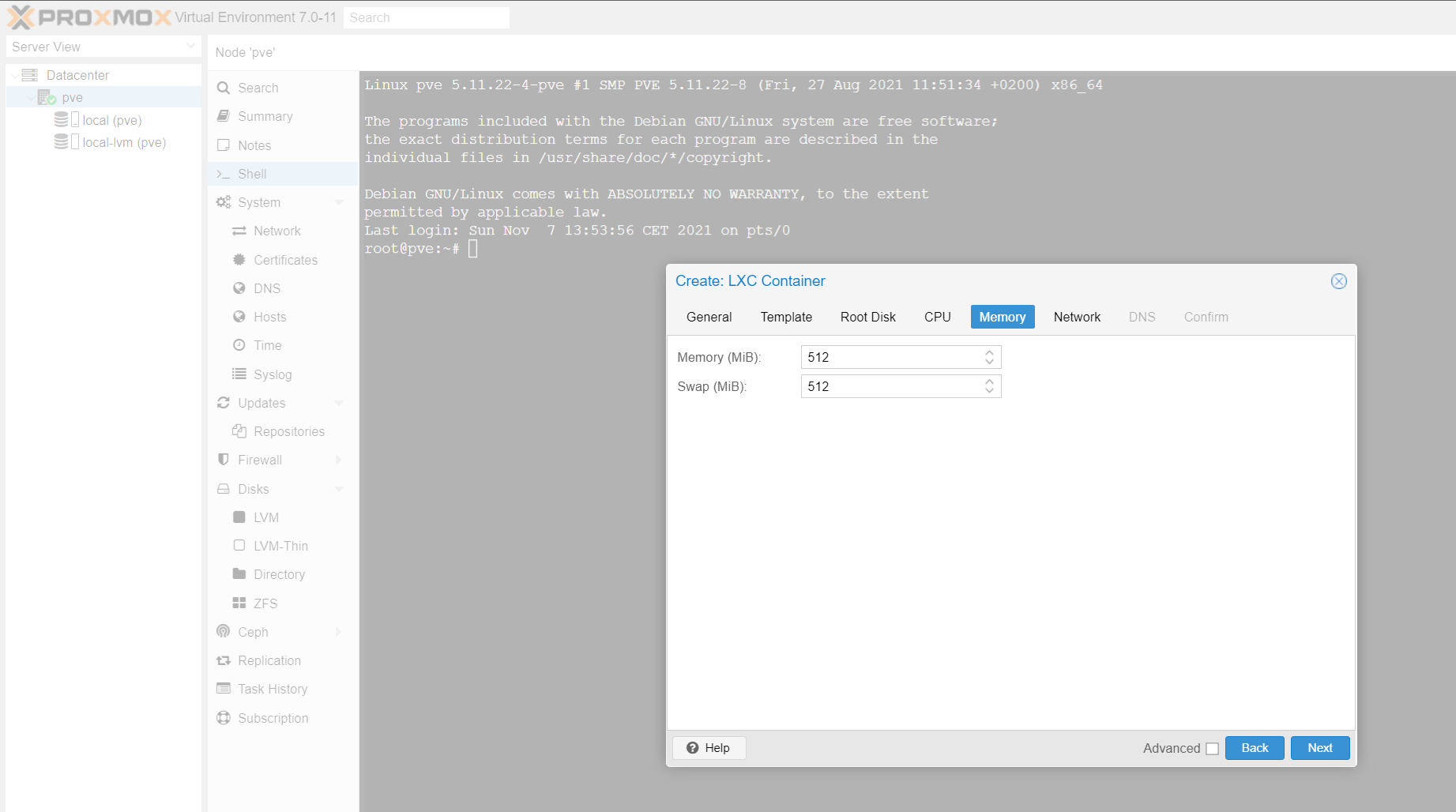

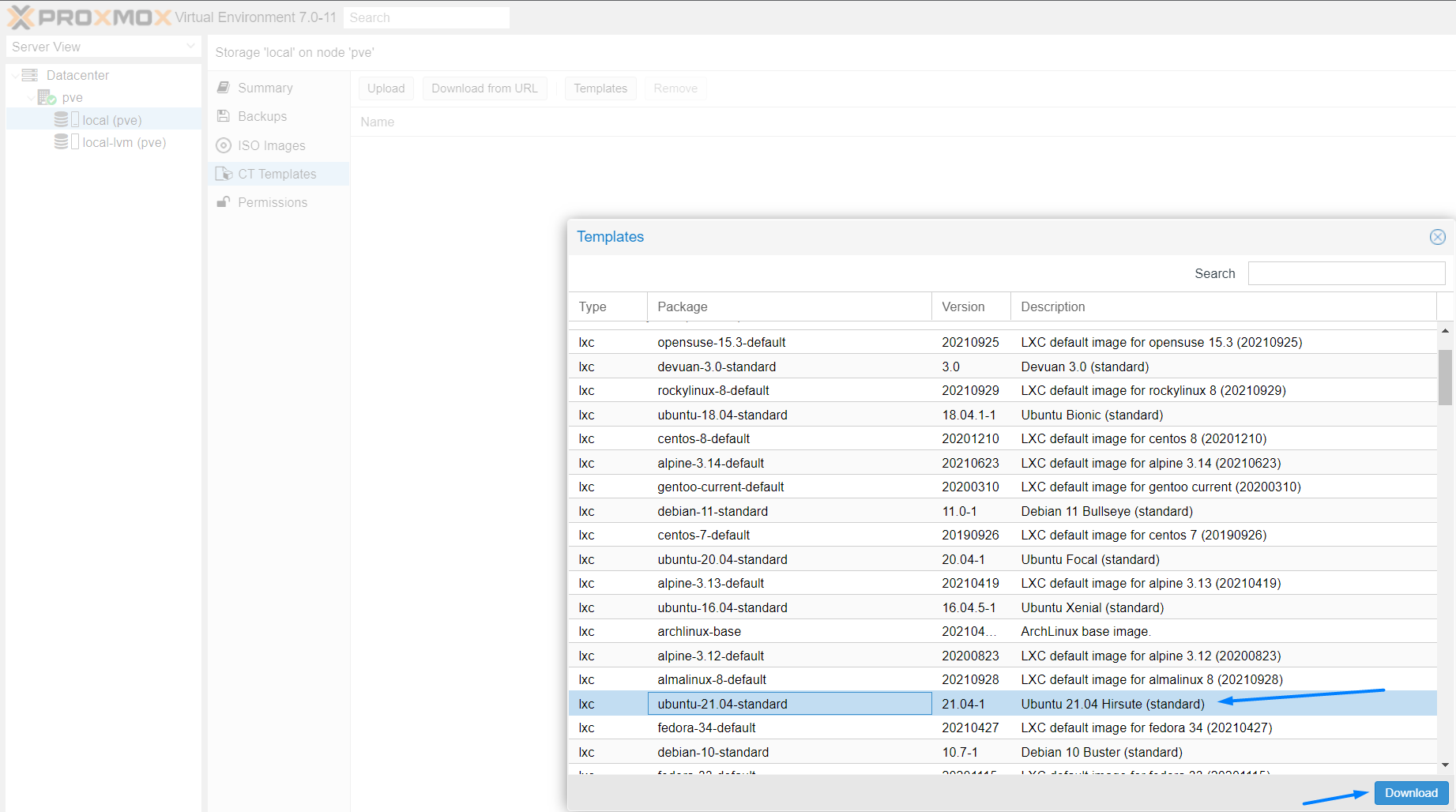

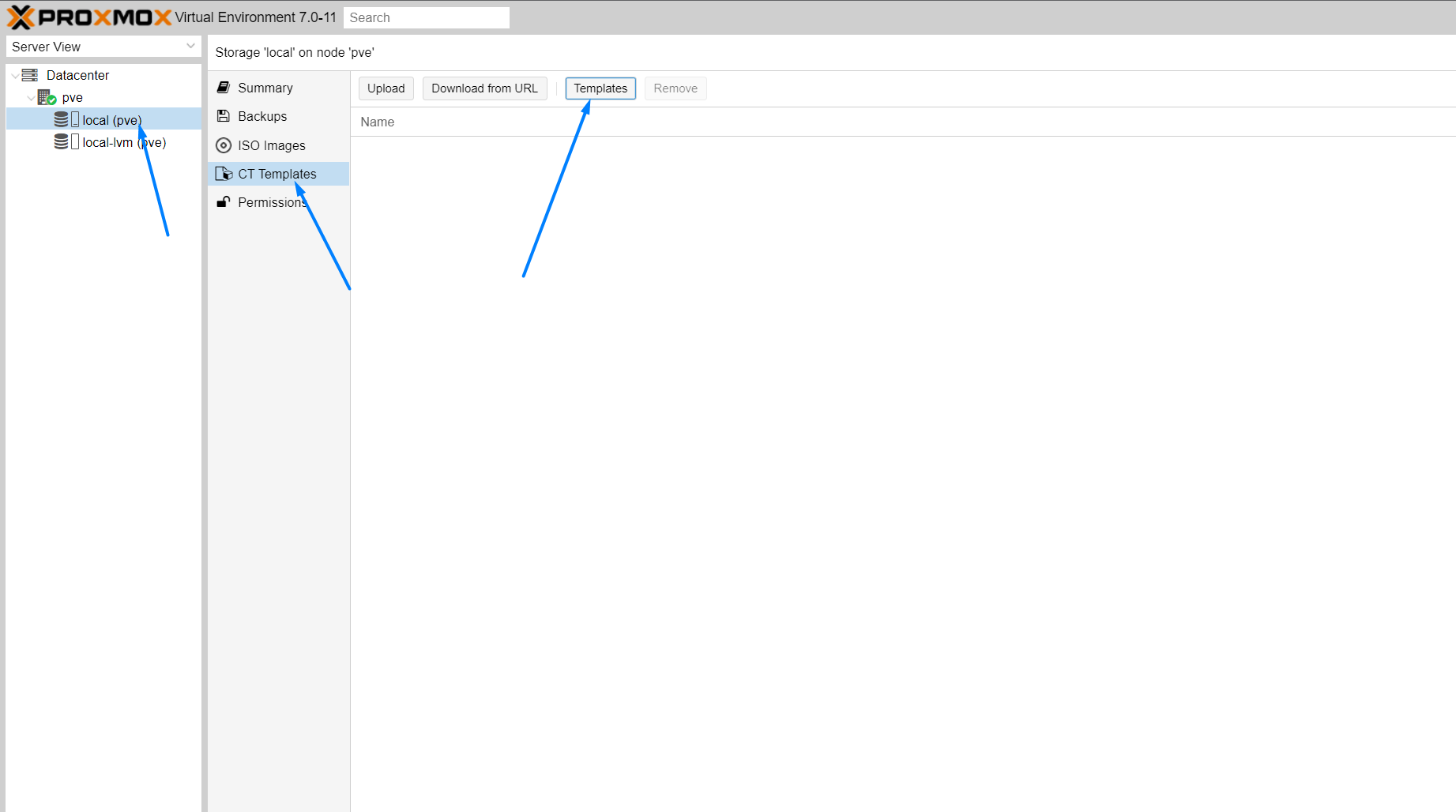

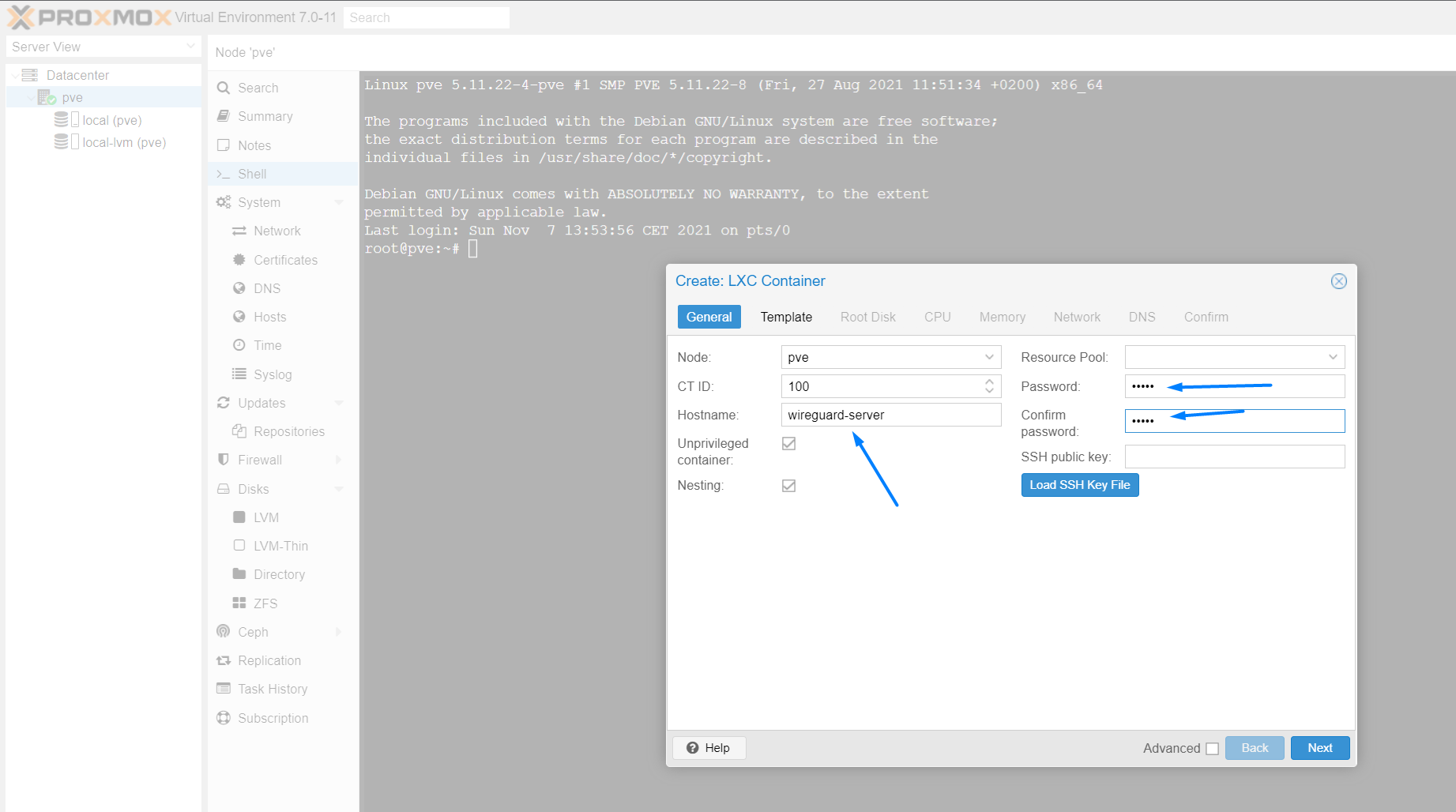

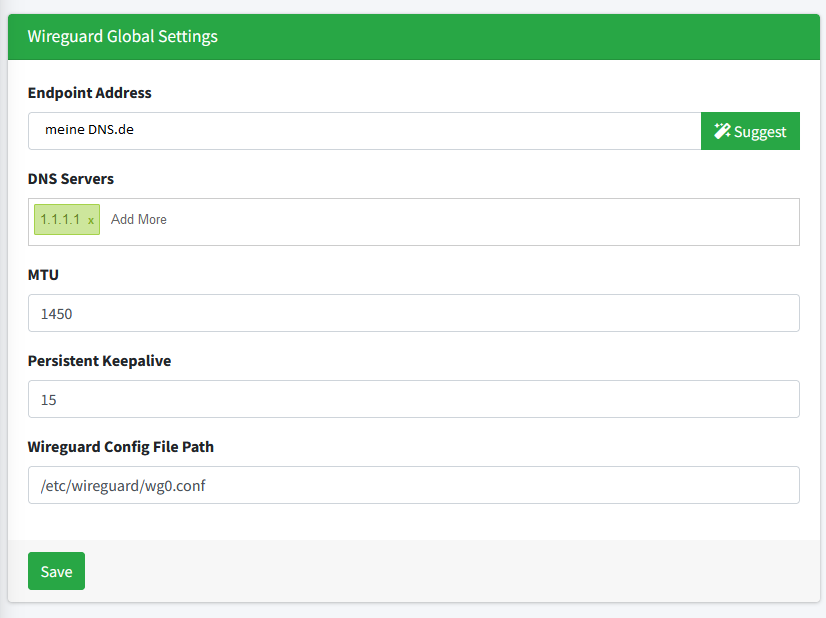

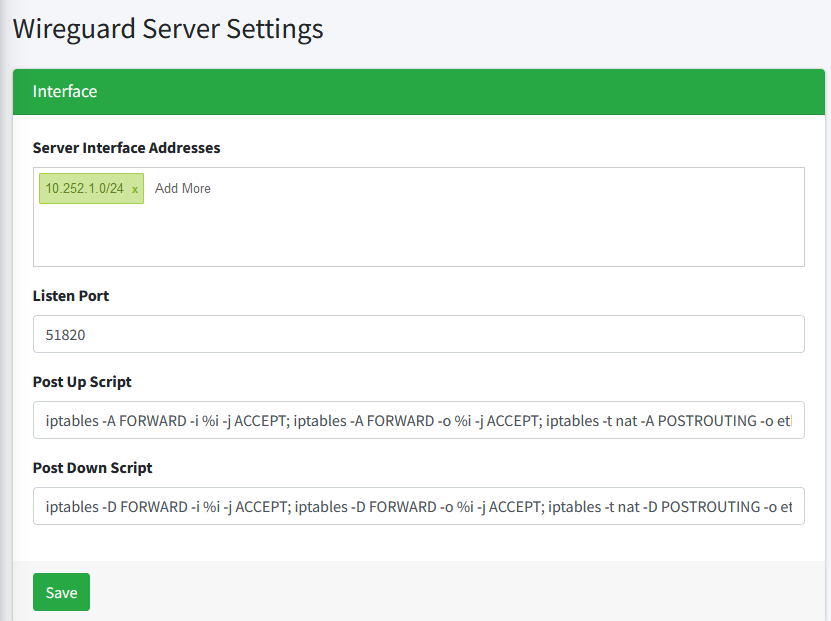

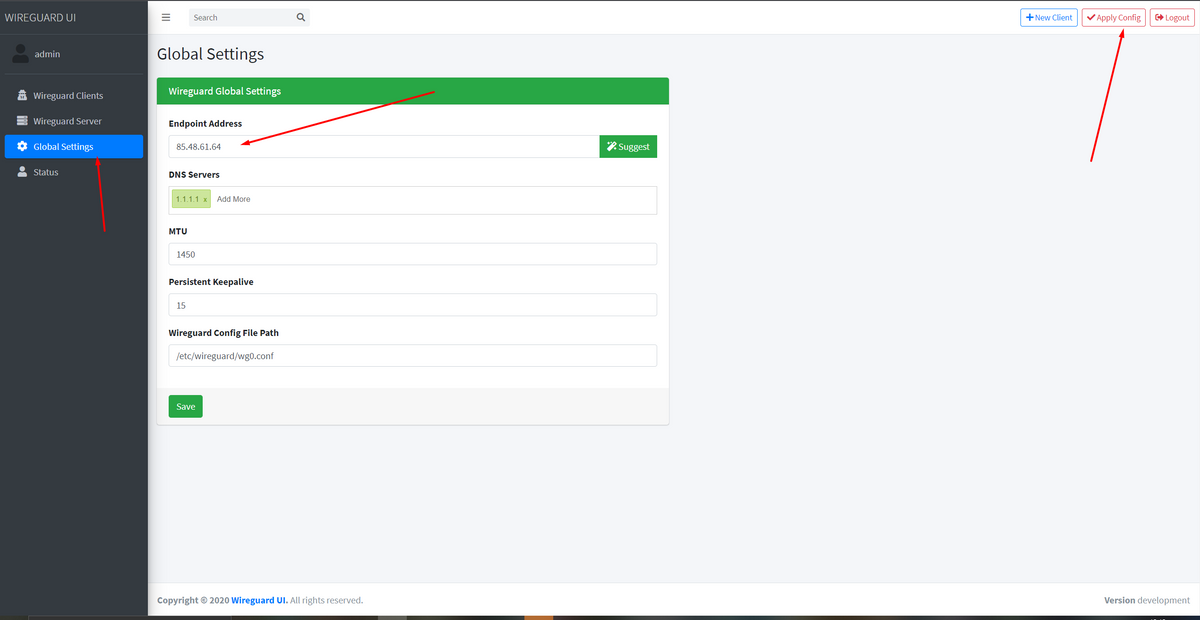

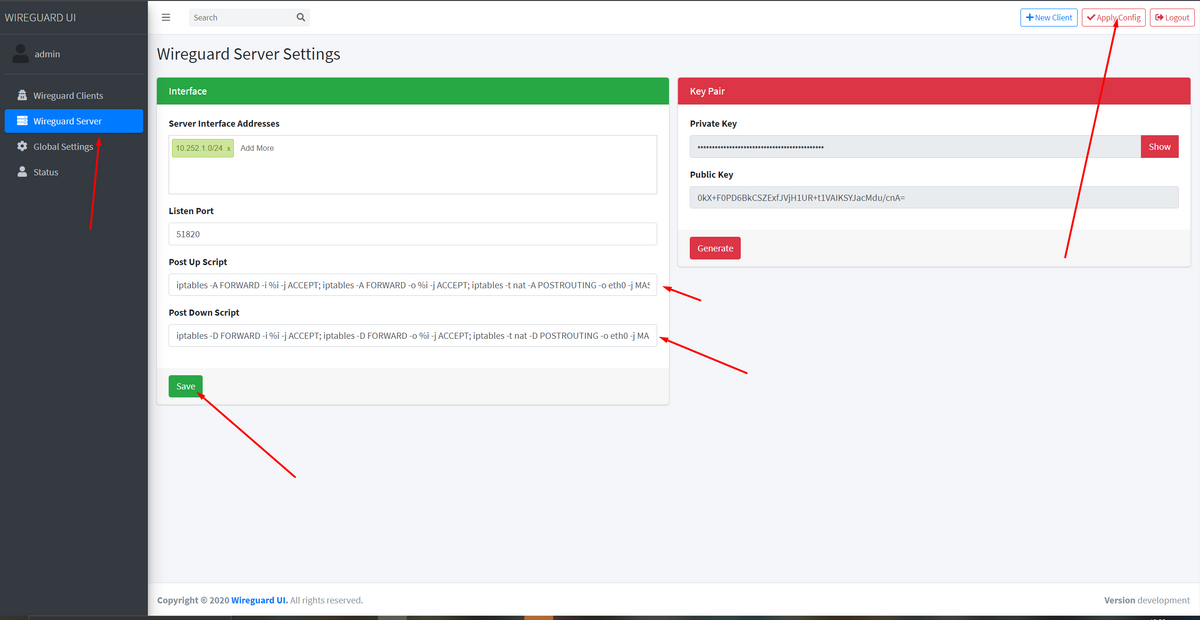

Hallöchen,

nachdem hier immer wieder Fragen bezüglich VPN etc. kommen, habe ich mich entschlossen eine kleine Anleitung zum Thema WireGuard zu erstellen. Ich habe versucht die Anleitung so einfach und kurz wie möglich zu halten.

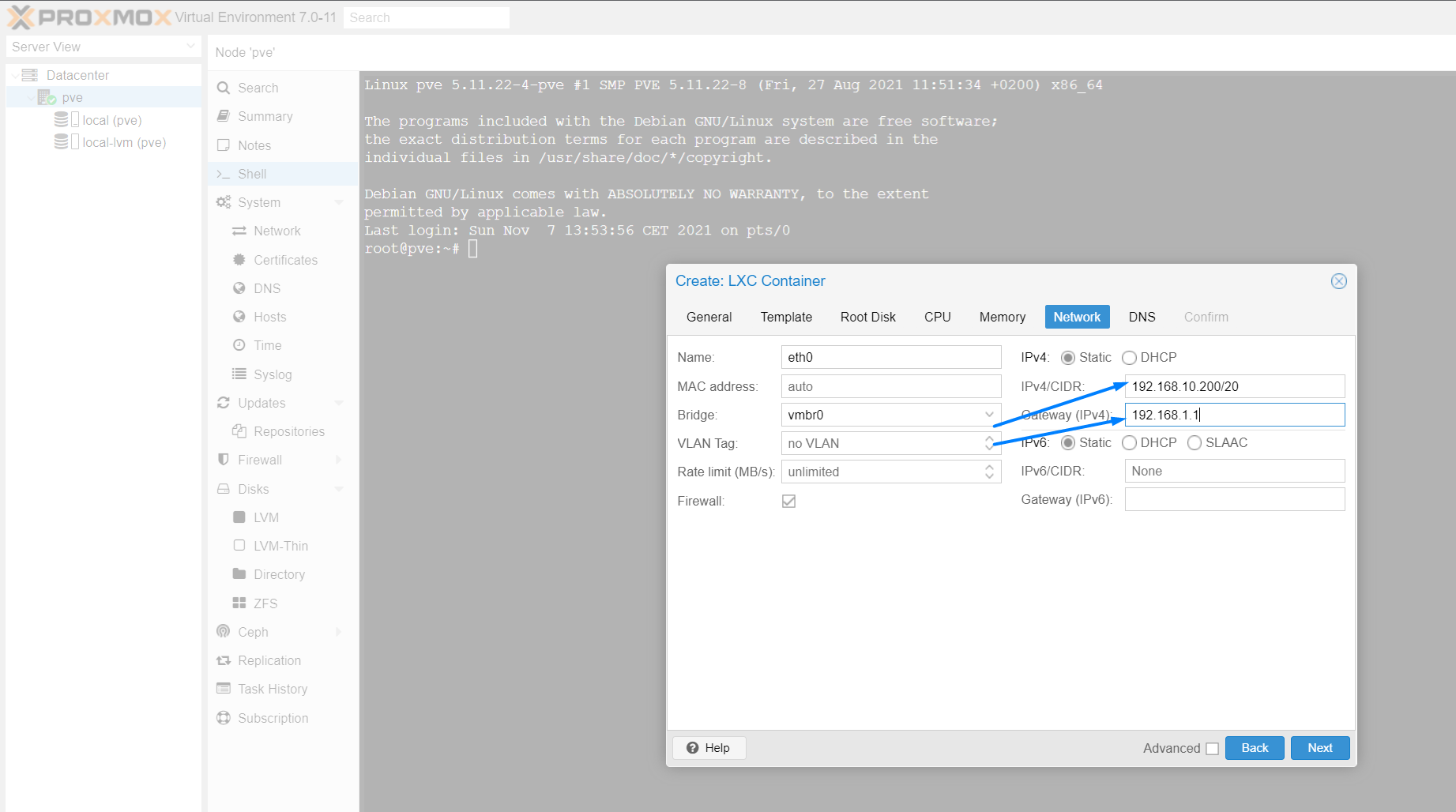

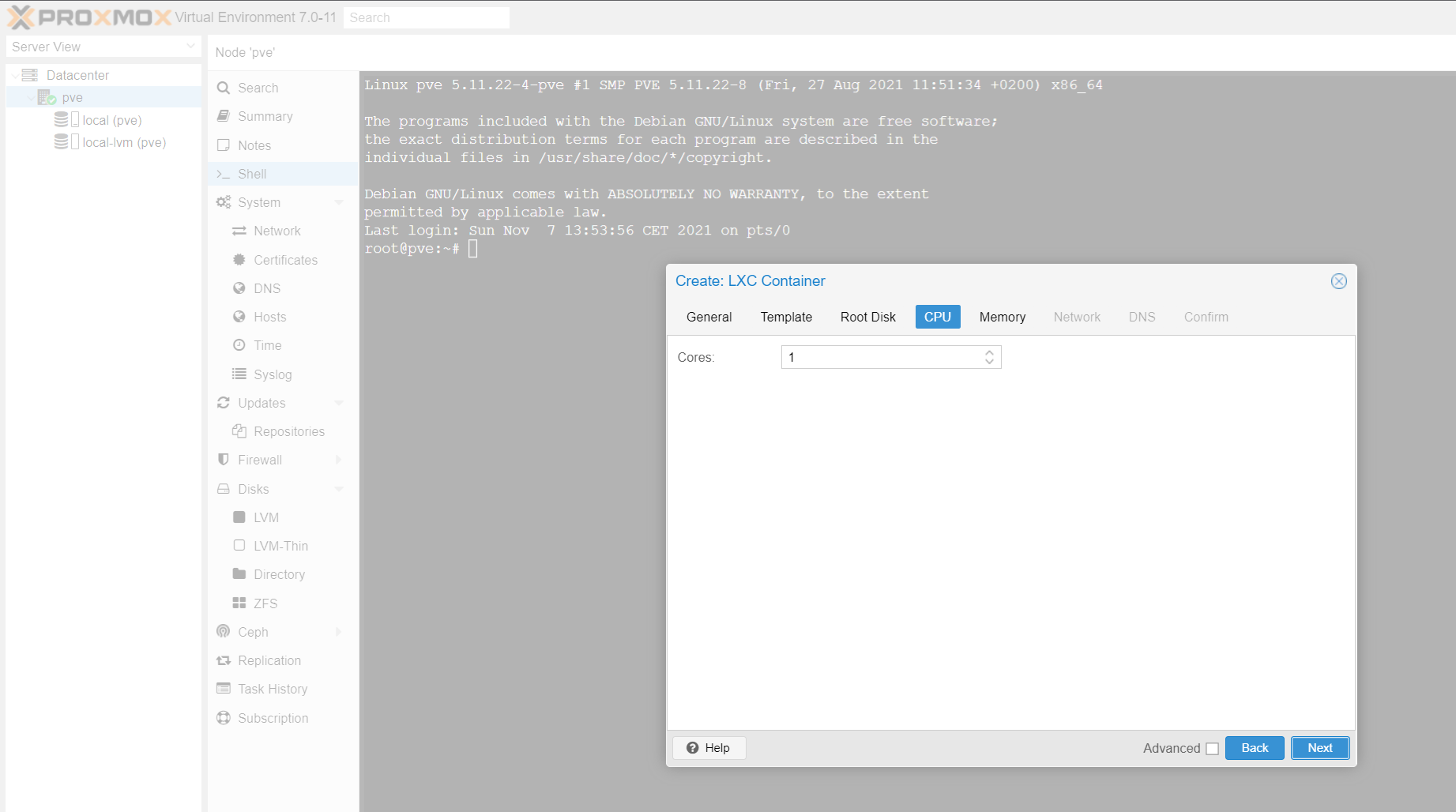

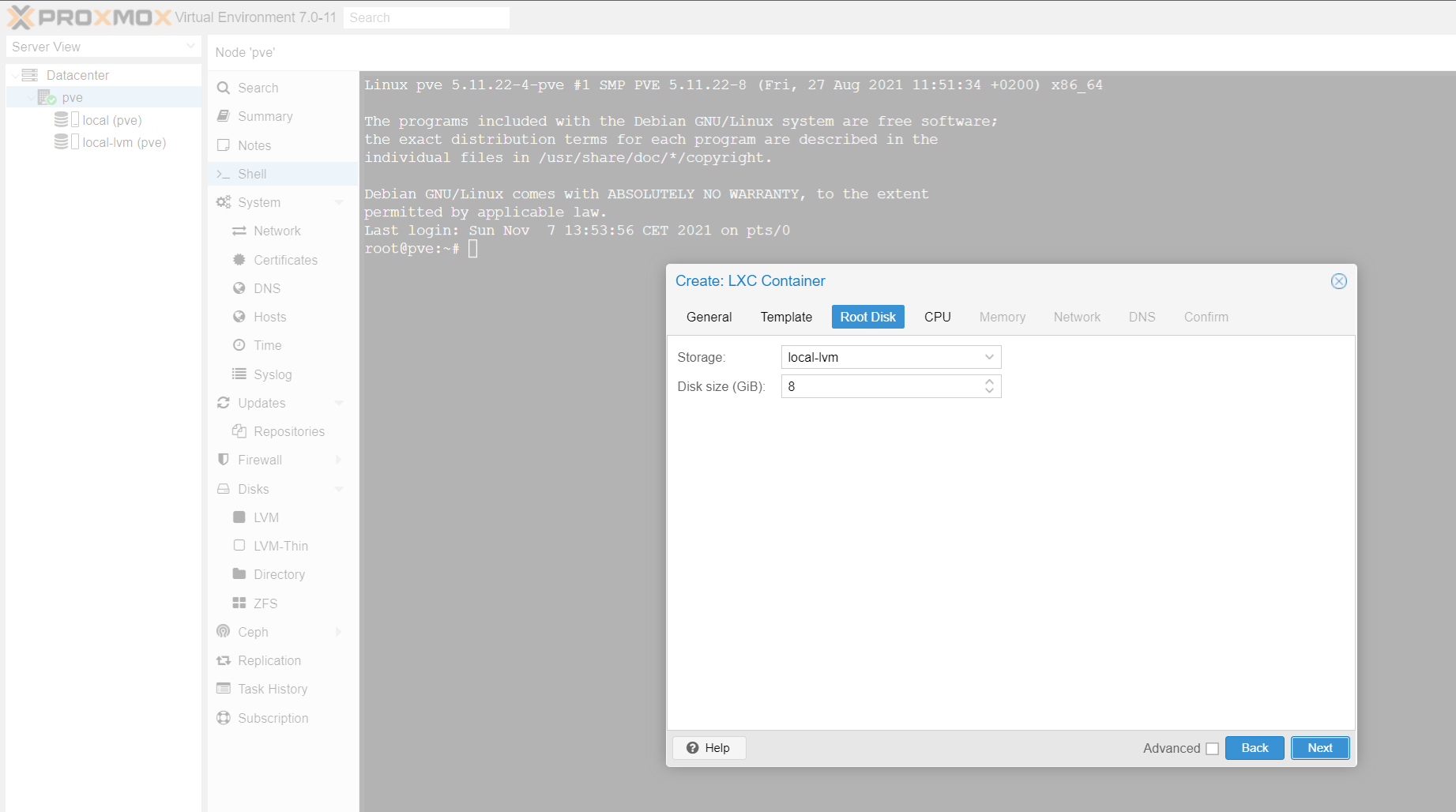

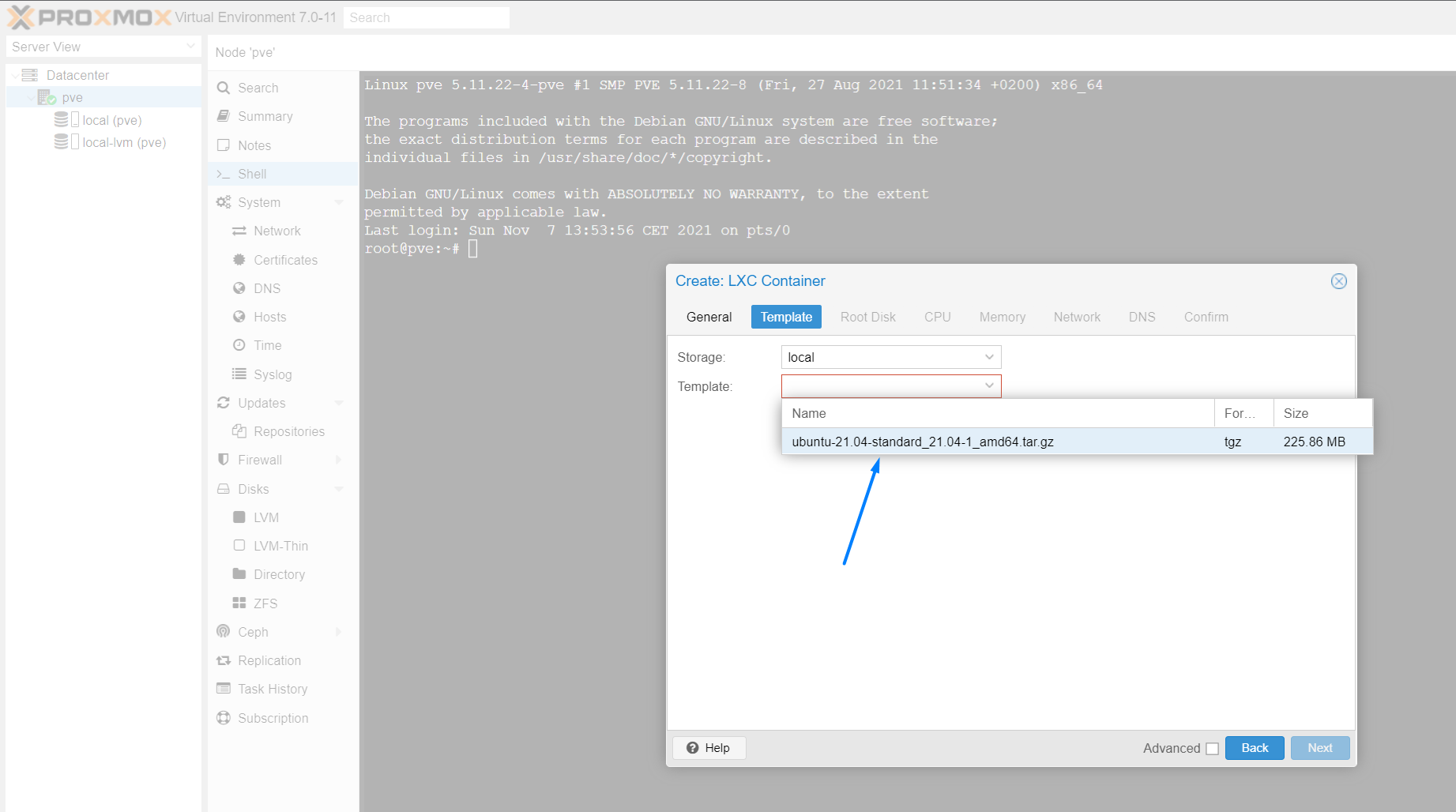

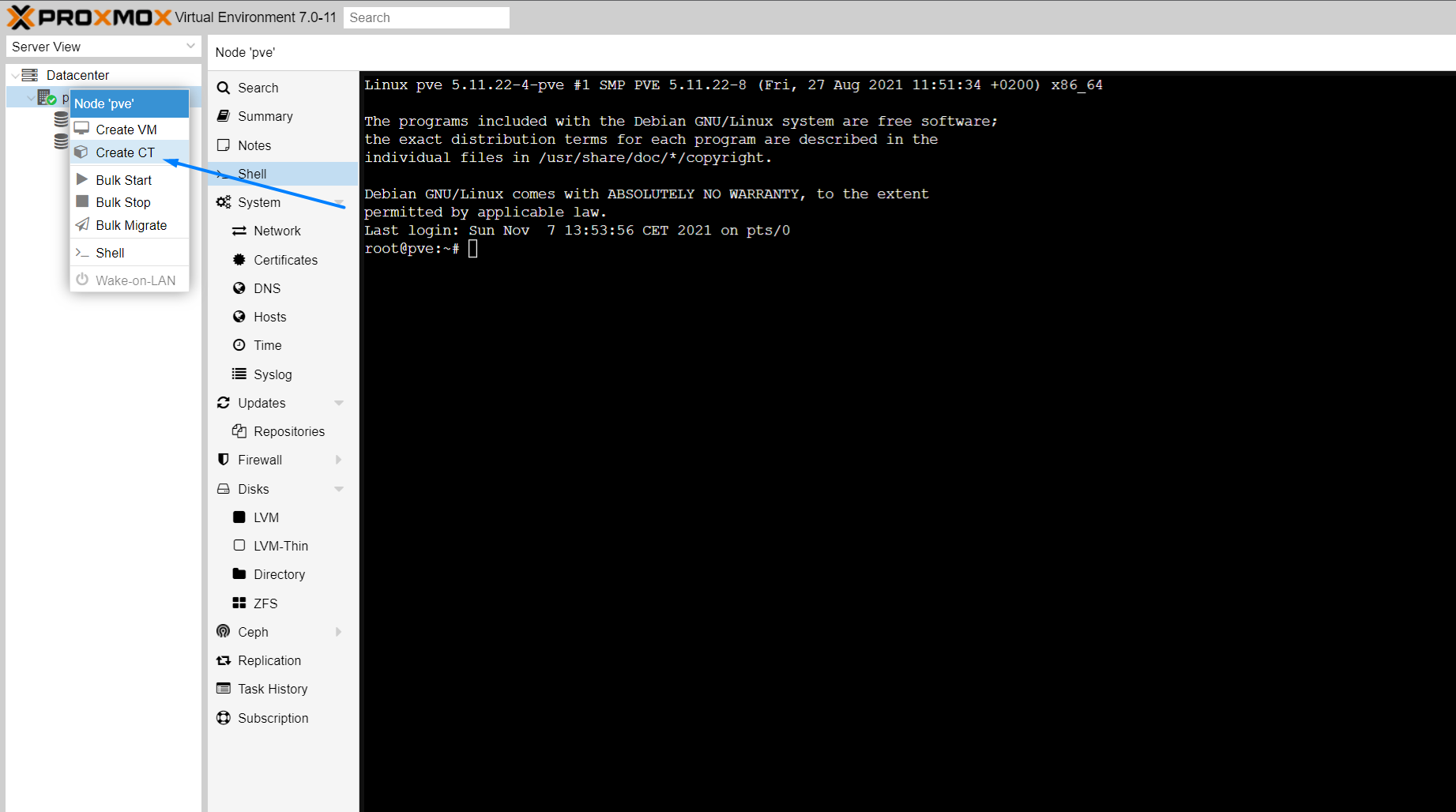

Installationszeit ca. 15 Minuten je nach Internetverbindung Stand V1.2.2 18.01.2022 Github Link https://github.com/KleSecGmbH/ioBroker/tree/main/wireguard Voraussetzungen:

- Proxmox als Grundgerüst mit Kernel Version min.: 5.11 Ältere Version?

- Einen Dual-Stack Internetanschluss (also kein DS-Lite, hierzu kommt bei Bedarf eine gesonderte Anleitung)

- Portfreigabe im Router (Protokoll: UDP, Port: 51820 , auf die IP Adresse des neuen Linux Containers)

!!! Keine Portfreigabe auf den im späteren Verlauf erstellten Port 5000 setzen !!! - Falls keine feste IP vorhanden ist benötigt ihr einen Hostnamen. Das kann z.b. MyFritz sein oder DynDns, Hauptsache ein Dienst mit dem ihr auf eure aktuelle IP verweisen könnt.

Anleitung:

Sollten sich doch Fehler eingeschlichen haben, bitte melden. Getestet wurde auf Proxmox V7.0-11.

Bei Bedarf kann ich diese Anleitung gerne für RasPi und Konsorten ebenfalls erstellen.LG

CrunkFX@crunkfx mein Problem ist, dass der Container keine DNS auflöst. Liegt wohl daran, dass meine Fritzbox (192.168.178.1) einen anderen IP-Bereich hat als die Unifi USG (192.168.1.x) dadrunter. Das ist wohl dieses doppelte NAT, nehme ich an. Geht das dann gar nicht oder kann man das einstellen?

root@wireguard:~# ping www.google.de ping: www.google.de: Temporary failure in name resolution

Zwischendurch hatte ich mal dhcp an um es installieren zu können. Danach wieder zurück auf die feste IP 192.168.10.200

root@wireguard:~# wg interface: wg0 public key: mAP+rq----------------------------------------2E= private key: (hidden) listening port: 51820 peer: fb---EN/OkO/r5---------------------------------------q/XI= preshared key: (hidden) allowed ips: 10.7.0.2/32 -

@crunkfx mein Problem ist, dass der Container keine DNS auflöst. Liegt wohl daran, dass meine Fritzbox (192.168.178.1) einen anderen IP-Bereich hat als die Unifi USG (192.168.1.x) dadrunter. Das ist wohl dieses doppelte NAT, nehme ich an. Geht das dann gar nicht oder kann man das einstellen?

root@wireguard:~# ping www.google.de ping: www.google.de: Temporary failure in name resolution

Zwischendurch hatte ich mal dhcp an um es installieren zu können. Danach wieder zurück auf die feste IP 192.168.10.200

root@wireguard:~# wg interface: wg0 public key: mAP+rq----------------------------------------2E= private key: (hidden) listening port: 51820 peer: fb---EN/OkO/r5---------------------------------------q/XI= preshared key: (hidden) allowed ips: 10.7.0.2/32@lobomau Dann hast du aber ein anderes Problem. DNS bzw. Ping funktioniert auch bei doppeltem NAT auch wenn das nicht zu empfehlen ist. Die Portfreigabe ist dahingehend schon schwieriger. Aber in deinem Fall musst du erstmal schauen, dass du den Container ins Internet bringst. Ich würde zuerst in Proxmox den default DNS auf 1.1.1.1 setzen und anschließend schauen ob im USG der richtige ip Bereich für den Client gewählt wurde. Also 192.168.10.1/24 oder 192.168.1.1/20

-

@crunkfx mein Problem ist, dass der Container keine DNS auflöst. Liegt wohl daran, dass meine Fritzbox (192.168.178.1) einen anderen IP-Bereich hat als die Unifi USG (192.168.1.x) dadrunter. Das ist wohl dieses doppelte NAT, nehme ich an. Geht das dann gar nicht oder kann man das einstellen?

root@wireguard:~# ping www.google.de ping: www.google.de: Temporary failure in name resolution

Zwischendurch hatte ich mal dhcp an um es installieren zu können. Danach wieder zurück auf die feste IP 192.168.10.200

root@wireguard:~# wg interface: wg0 public key: mAP+rq----------------------------------------2E= private key: (hidden) listening port: 51820 peer: fb---EN/OkO/r5---------------------------------------q/XI= preshared key: (hidden) allowed ips: 10.7.0.2/32@lobomau

Ich hatte das auch mal ne weile so, jetzt habe ich aber ein dsl Modem und kein doppeltes NAT mehr.Doppel NAT kann man aber auch im USG lösen. Ich kann Dir nicht mehr genau sagen wie ich das damals gelöst habe, aber vielleicht hilft Dir das weiter.

-

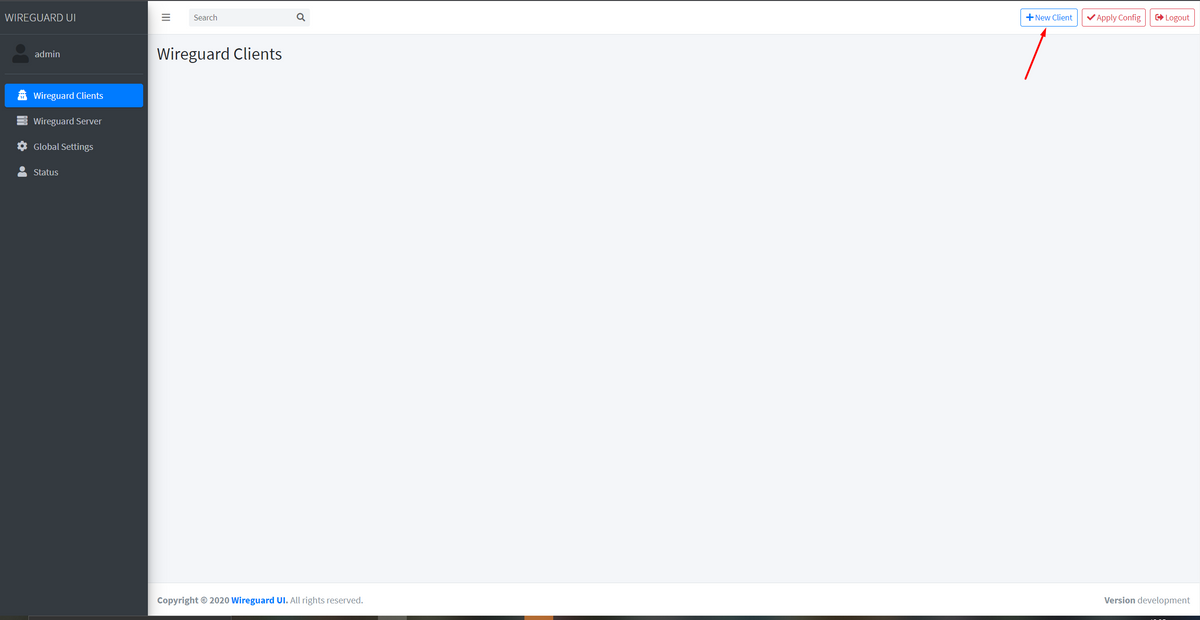

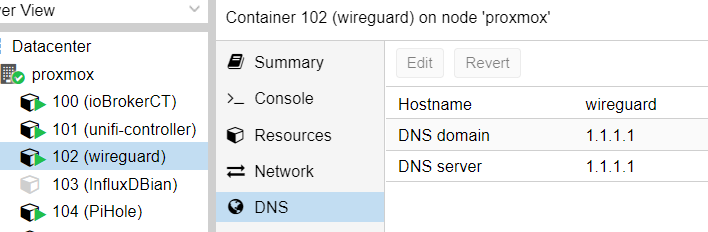

@lobomau Dann hast du aber ein anderes Problem. DNS bzw. Ping funktioniert auch bei doppeltem NAT auch wenn das nicht zu empfehlen ist. Die Portfreigabe ist dahingehend schon schwieriger. Aber in deinem Fall musst du erstmal schauen, dass du den Container ins Internet bringst. Ich würde zuerst in Proxmox den default DNS auf 1.1.1.1 setzen und anschließend schauen ob im USG der richtige ip Bereich für den Client gewählt wurde. Also 192.168.10.1/24 oder 192.168.1.1/20

@crunkfx das mit 1.1.1.1. hatte ich auch sofort gemacht. Habe ich es an der richtigen Stelle gemacht?

Ich probiere gleich weiter in den USG Einstellungen... vielleicht ein neues Netzwerk erstellen in dem IP-Bereich.@dslraser : ja, Danke. Die Geschichte mit dem DSL-Modem kenne ich. Bisher ging es gut ohne die zusätzliche Hardware. Ich teste erstmal weiter.