NEWS

[Anleitung] WireGuard mit WireGuard-UI auf Proxmox

-

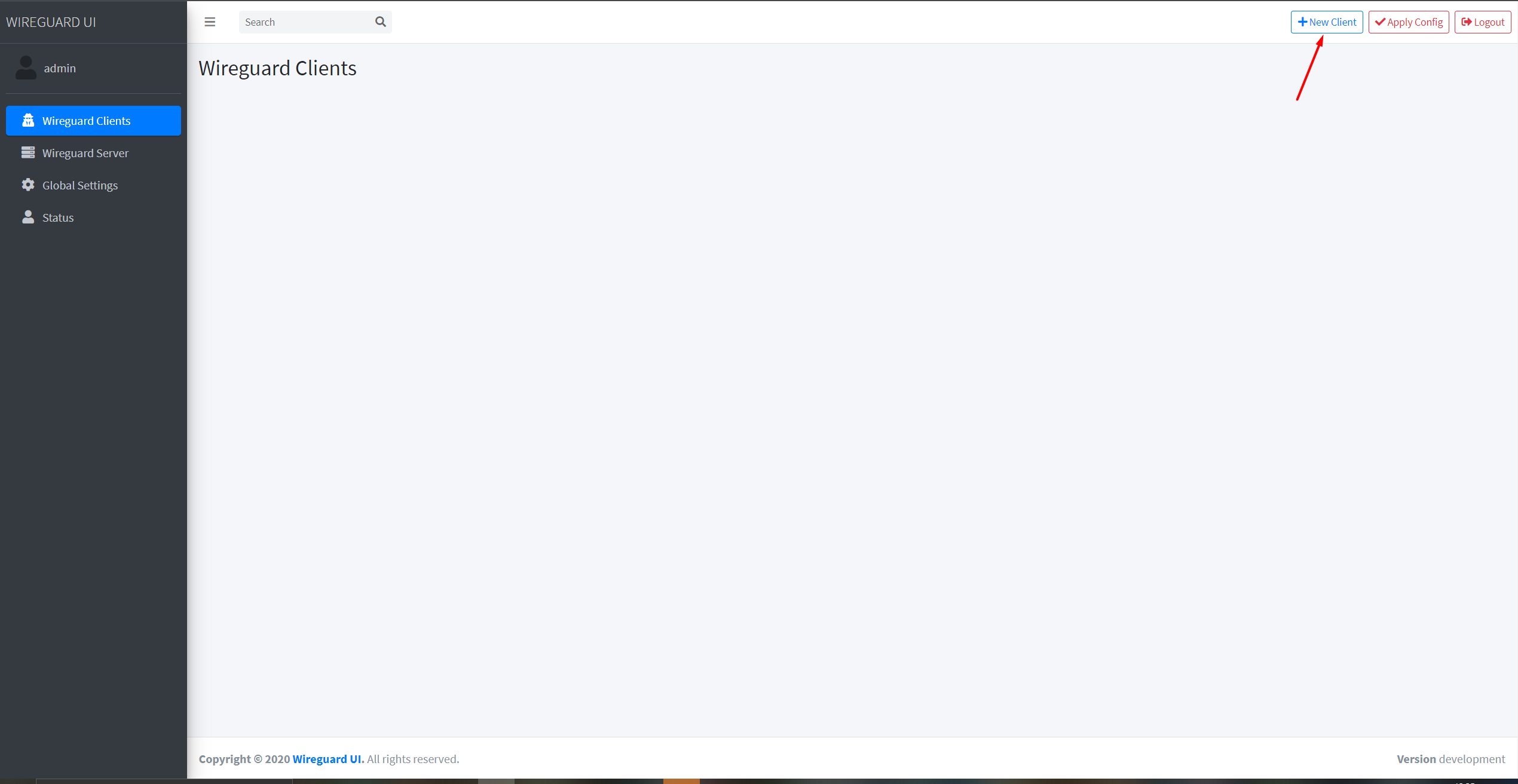

@yogi-0 Im Client gibt es oben rechts den Button Apply config, der übernimmt diese Funktion. Scheinbar funktioniert dieser Service bei dir nicht. Was sagt:

systemctl status wguiLG

-

Das könnte die Ursache sein, der Dienst failed:

Noch eine zusätzliche Frage am Rande: Mit welchem Befehl lässt sich das admin Passwort vom WireguardUI admin/admin festlegen?

Vielen Dank für die Unterstützung!

@yogi-0 Die Zugangsdaten können direkt mit dem Installer geändert werden, dazu nochmal den Befehl vom Installer starten und im Menü Anmeldedaten ändern auswählen.

Bei dir scheint WireGuard selbst ein Problem zu haben.

Was sagt:wgund

systemctl status wg-quick@wg0.service -

@yogi-0 Die Zugangsdaten können direkt mit dem Installer geändert werden, dazu nochmal den Befehl vom Installer starten und im Menü Anmeldedaten ändern auswählen.

Bei dir scheint WireGuard selbst ein Problem zu haben.

Was sagt:wgund

systemctl status wg-quick@wg0.service -

@yogi-0 Kannst du bitte einmal im Menü vom UI auf Apply Config klicken und danach den Output von:

systemctl status wguihier einstellen.

Danke

-

@yogi-0 Kannst du bitte einmal folgendes ausführen :

wget https://raw.githubusercontent.com/KleSecGmbH/ioBroker/main/wireguard/wgui-bin.service -O /etc/systemd/system/wgui.serviceund anschließend

systemctl daemon-reload systemctl stop wgui systemctl start wgui systemctl status wgui -

@yogi-0 Kannst du bitte einmal folgendes ausführen :

wget https://raw.githubusercontent.com/KleSecGmbH/ioBroker/main/wireguard/wgui-bin.service -O /etc/systemd/system/wgui.serviceund anschließend

systemctl daemon-reload systemctl stop wgui systemctl start wgui systemctl status wguiOkay ich habe den Dienst jetzt neu geladen und anschließend nochmal den Status ausgegeben, scheint jetzt zumindest vernünftig zu starten:

root@wireguard:~# systemctl status wgui * wgui.service - Restart WireGuard Loaded: loaded (/etc/systemd/system/wgui.service; enabled; vendor preset: enabled) Active: inactive (dead) since Tue 2022-01-04 12:03:46 CET; 6min ago TriggeredBy: * wgui.path Process: 7665 ExecStart=/bin/systemctl restart wg-quick@wg0.service (code=exited, status=0/SUCCESS) Main PID: 7665 (code=exited, status=0/SUCCESS) CPU: 1ms Jan 04 12:03:45 wireguard systemd[1]: Starting Restart WireGuard... Jan 04 12:03:46 wireguard systemd[1]: wgui.service: Succeeded. Jan 04 12:03:46 wireguard systemd[1]: Finished Restart WireGuard.Habe nochmal in der WireguardUI auf Apply Config geklickt, ich glaube da tut sich nach wie vor nichts, denn eigentlich müsste der Server ja neustarten, aber ich kann nach dem Klick in der UI unmittelbar weiter navigieren... ?

-

Okay ich habe den Dienst jetzt neu geladen und anschließend nochmal den Status ausgegeben, scheint jetzt zumindest vernünftig zu starten:

root@wireguard:~# systemctl status wgui * wgui.service - Restart WireGuard Loaded: loaded (/etc/systemd/system/wgui.service; enabled; vendor preset: enabled) Active: inactive (dead) since Tue 2022-01-04 12:03:46 CET; 6min ago TriggeredBy: * wgui.path Process: 7665 ExecStart=/bin/systemctl restart wg-quick@wg0.service (code=exited, status=0/SUCCESS) Main PID: 7665 (code=exited, status=0/SUCCESS) CPU: 1ms Jan 04 12:03:45 wireguard systemd[1]: Starting Restart WireGuard... Jan 04 12:03:46 wireguard systemd[1]: wgui.service: Succeeded. Jan 04 12:03:46 wireguard systemd[1]: Finished Restart WireGuard.Habe nochmal in der WireguardUI auf Apply Config geklickt, ich glaube da tut sich nach wie vor nichts, denn eigentlich müsste der Server ja neustarten, aber ich kann nach dem Klick in der UI unmittelbar weiter navigieren... ?

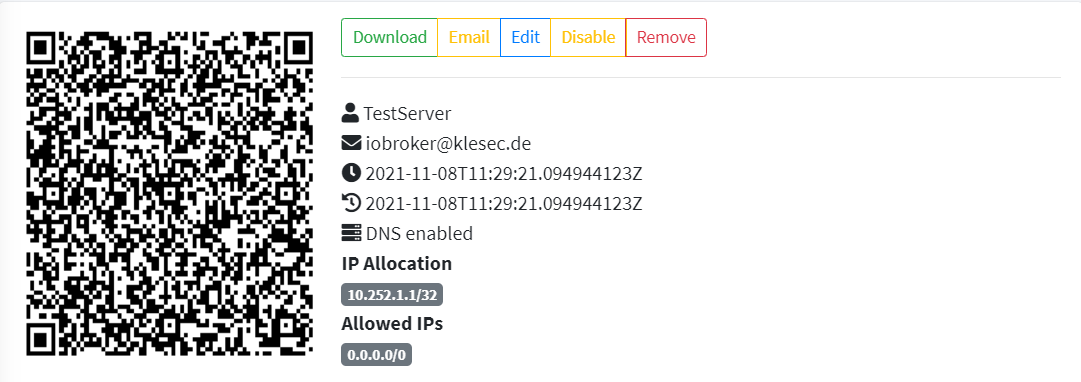

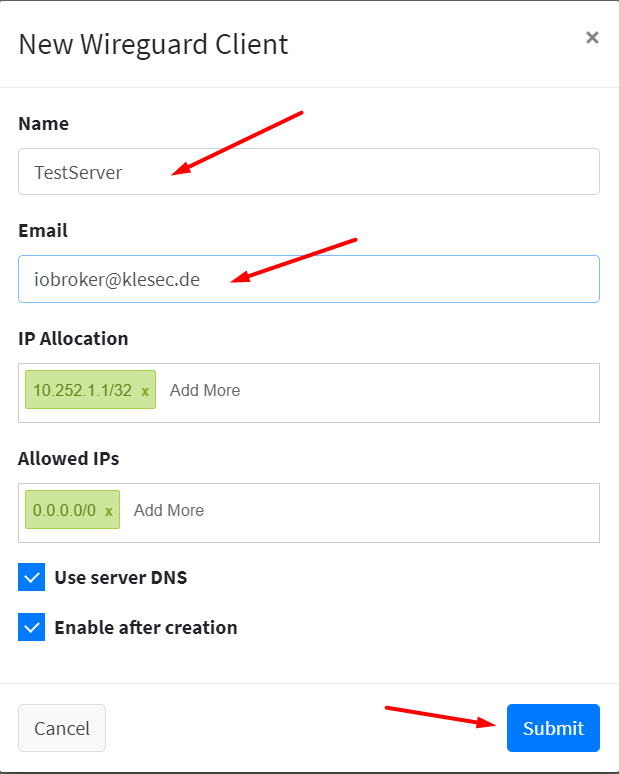

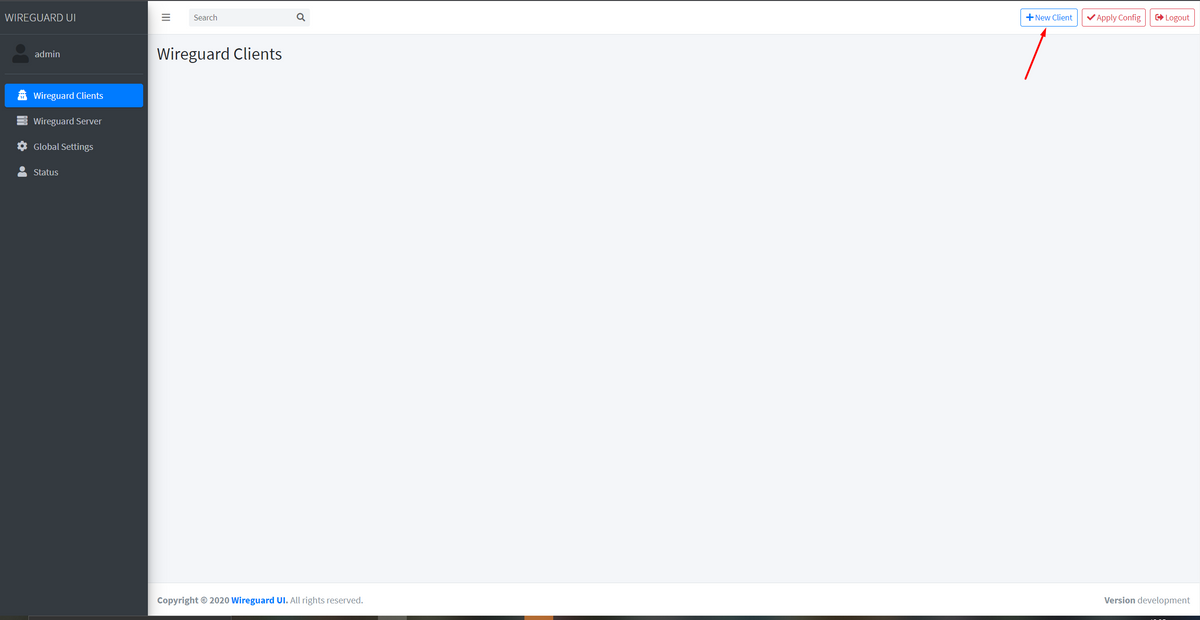

@yogi-0 Nein, der Server muss nicht Neustarten, nur der WireGuard Dienst um die neue Konfiguration anzunehmen. Du kannst das testen indem du einen neuen Client im UI anlegst und dieser direkt nach dem Klick auf Aplly Config funktioniert.

-

@yogi-0 Nein, der Server muss nicht Neustarten, nur der WireGuard Dienst um die neue Konfiguration anzunehmen. Du kannst das testen indem du einen neuen Client im UI anlegst und dieser direkt nach dem Klick auf Aplly Config funktioniert.

leider funktioniert der Neustart des Dienstes über den Apply Config Button immer noch nicht, die VPN Verbindung schmeißt wieder den Handshake Error

2022-01-04 12:18:00.964: [TUN] [test] Handshake for peer 1 ([...]:51820) did not complete after 5 seconds, retrying (try 2)

Nachdem manuellen Neustart über systemctl stop/start wgui funktioniert der Client entsprechend dann. Woran könnte es noch liegen, dass der Button den Befehl nicht vernünftig an den Container weiterleiten kann? :confused:

-

@nerg Du kannst auch eine vorhandene VM oder Container nutzen. Das Skript ist so angepasst, das alte Konfigurationsdateien vom "alten" Skript übernommen werden.

-

leider funktioniert der Neustart des Dienstes über den Apply Config Button immer noch nicht, die VPN Verbindung schmeißt wieder den Handshake Error

2022-01-04 12:18:00.964: [TUN] [test] Handshake for peer 1 ([...]:51820) did not complete after 5 seconds, retrying (try 2)

Nachdem manuellen Neustart über systemctl stop/start wgui funktioniert der Client entsprechend dann. Woran könnte es noch liegen, dass der Button den Befehl nicht vernünftig an den Container weiterleiten kann? :confused:

@yogi-0 Entschuldige bitte die verspätete Rückmeldung, es scheint hierbei ein Problem mit dem systemctl Dienst zu geben. Je nach Distribution befindet sich dieser in /usr/bin/systemctl oder /bin/systemctl . Bei dir sind beide vorhanden, weshalb mein Skript etwas verwirrt zu sein schien. Ich habe nun geupdated, allerdings erfordert es eine Neuinstallation von Wireguard und Wireguard UI.

Ansonsten nach einer Änderung

systemctl restart wgui -

@crunkfx Thema Container-recyceln: sollte ich denn nicht den docker Kram etc runter werfen? Welche apt Pakete wären das?

@nerg Je nachdem ob du noch mehrere Docker Container laufen hast, reicht es den Wireguard UI Container zu entfernen:

docker rm wguiMöchtest du Docker und ALLES was dazu gehört entfernen (Genieß das mit Vorsicht wenn du nicht sicher bist ob noch mehr auf Docker läuft!):

sudo apt-get purge -y docker.io docker-compose sudo apt-get autoremove -y --purge docker.io docker-compose sudo rm -rf /var/lib/docker /etc/docker sudo rm /etc/apparmor.d/docker sudo groupdel docker sudo rm -rf /var/run/docker.sock sudo rm /usr/local/bin/docker-compose -

@yogi-0 Entschuldige bitte die verspätete Rückmeldung, es scheint hierbei ein Problem mit dem systemctl Dienst zu geben. Je nach Distribution befindet sich dieser in /usr/bin/systemctl oder /bin/systemctl . Bei dir sind beide vorhanden, weshalb mein Skript etwas verwirrt zu sein schien. Ich habe nun geupdated, allerdings erfordert es eine Neuinstallation von Wireguard und Wireguard UI.

Ansonsten nach einer Änderung

systemctl restart wgui -

@crunkfx Ich hatte gestern die 1.20 auf einem neuen System installiert. Ich möchte jetzt ungern die 1.21 installieren. Was hat sich denn genau geändert? Kann ich ein Patch einspielen oder eine Datei austauschen?

-

@martybr Wenn bei dir alles so funktioniert wie es soll, ist es nicht nötig 1.2.1 zu installieren.

-

@yogi-0 Kannst du bitte einmal folgendes ausführen :

wget https://raw.githubusercontent.com/KleSecGmbH/ioBroker/main/wireguard/wgui-bin.service -O /etc/systemd/system/wgui.serviceund anschließend

systemctl daemon-reload systemctl stop wgui systemctl start wgui systemctl status wgui@crunkfx Herzlichen Dank für das Skript - ich habe es gerade in einem Ubuntu 20.04 LTS-LXC installiert und hatte zunächst ebenfalls das Problem, dass ich nach dem Anlegen eines Clients trotz "Apply Config" neustarten musste, bevor der Client connecten konnte. Mit den "Nacharbeiten" aus diesem Post (und einem Reboot), kann der neue Client jetzt wie gewünscht nach dem "Apply Config" direkt connecten.

Dann werde ich mal meinen priviligierten OpenVPN-Container abschalten... Wenn ich bedenke, was das für ein Gefrickel war, bevor OpenVPN auch über meine VLANs hinweg funktioniert hat, kann ich Dir gar nicht genug danken :)

Edit: Und auf Port 80 läuft es auch super :)

-

Hallöchen,

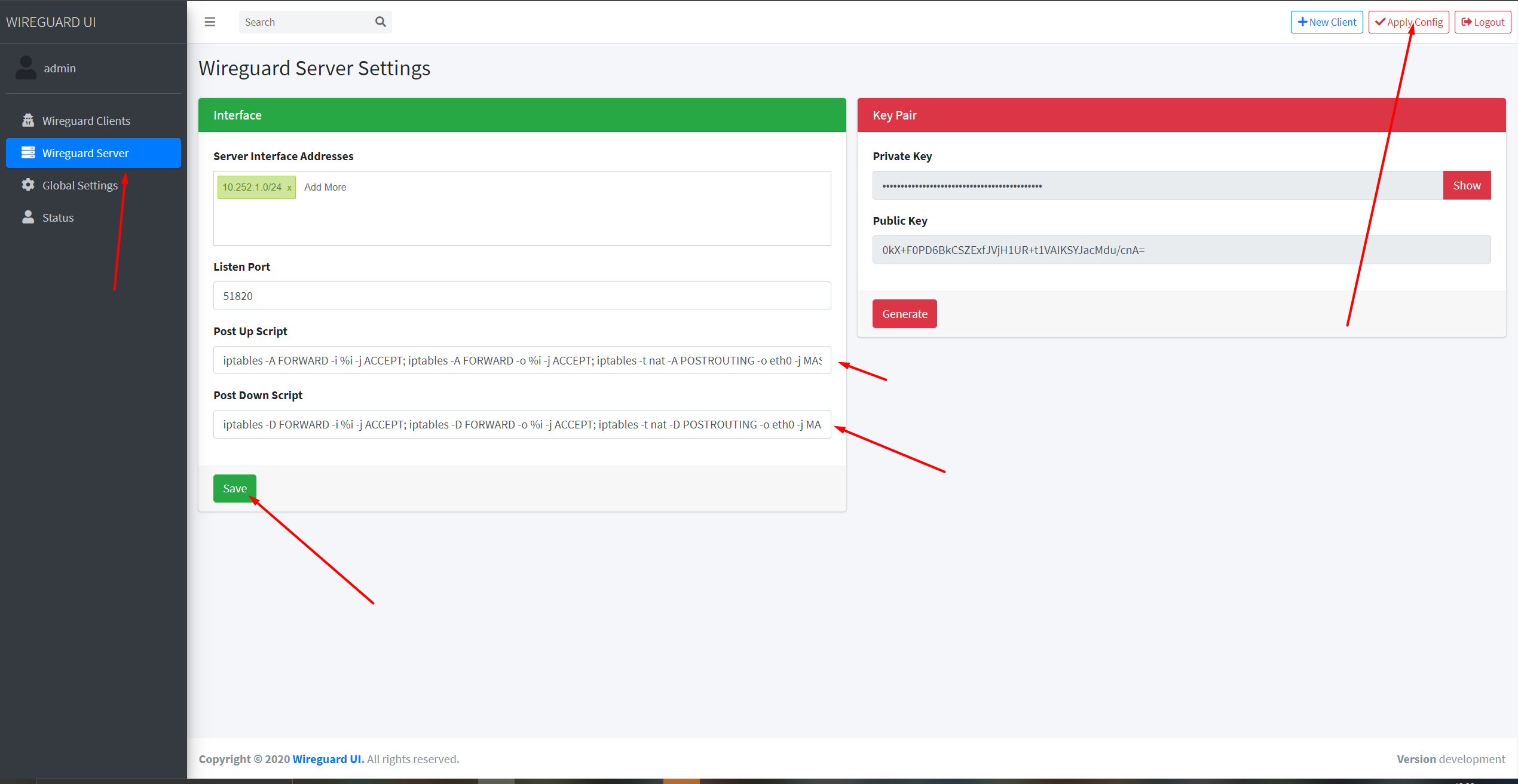

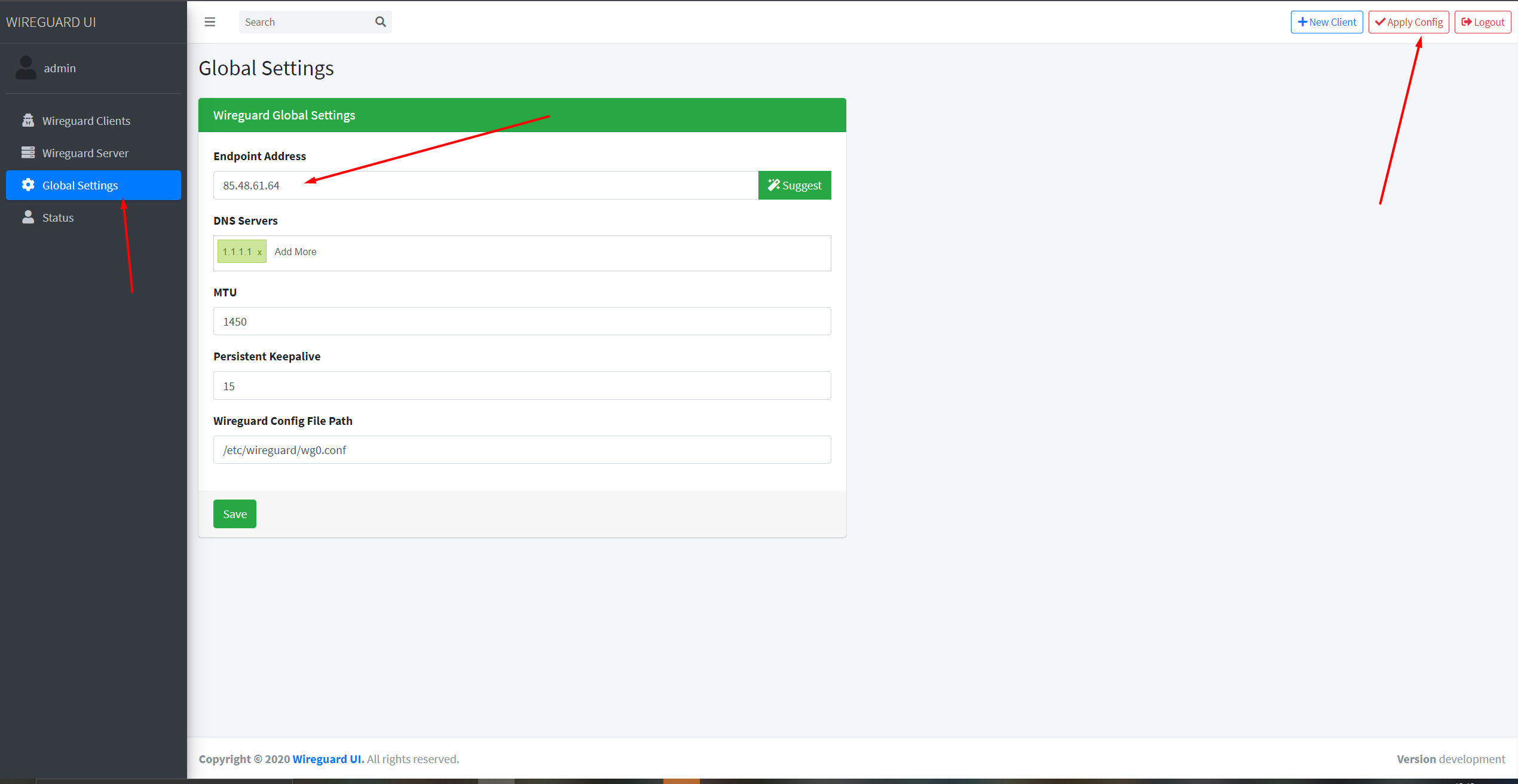

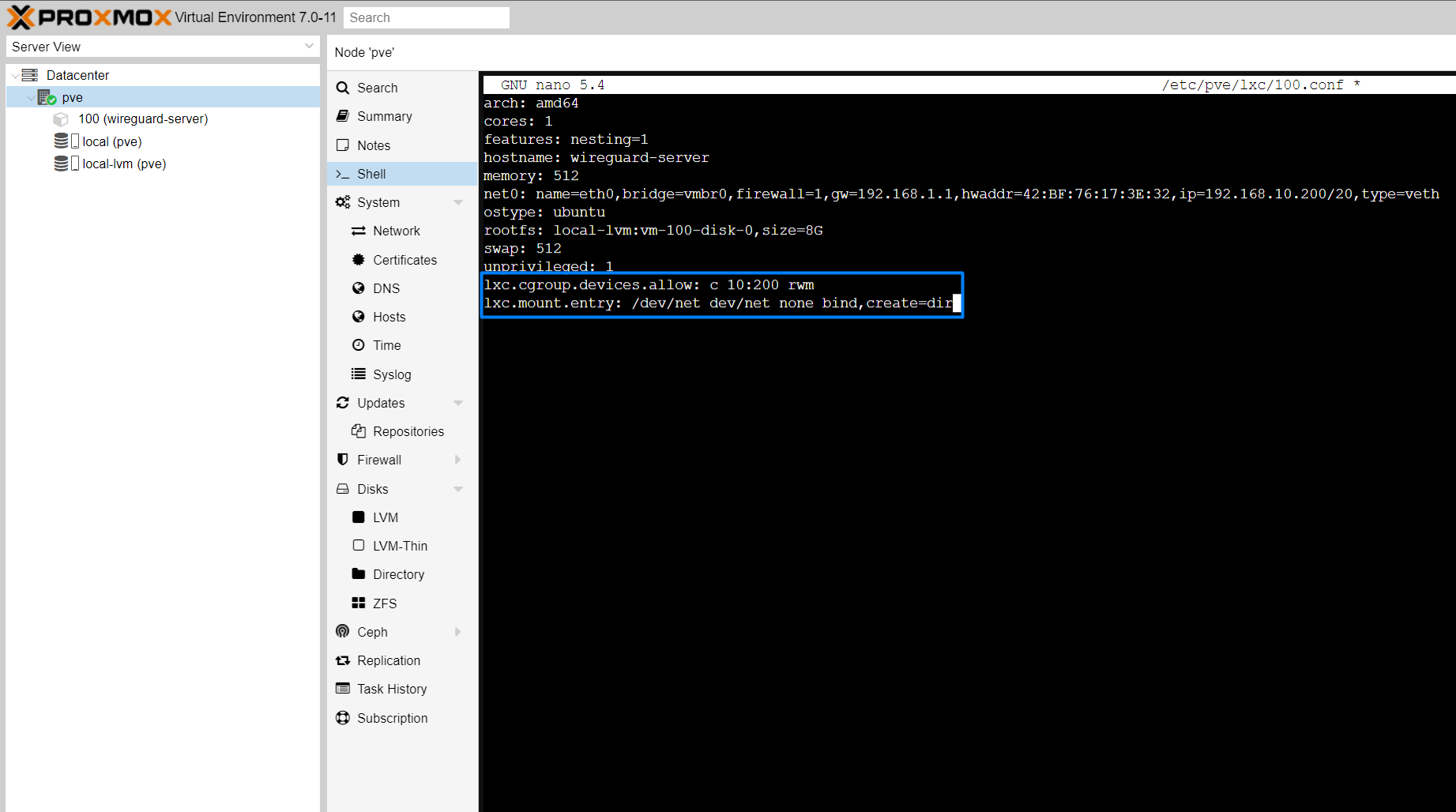

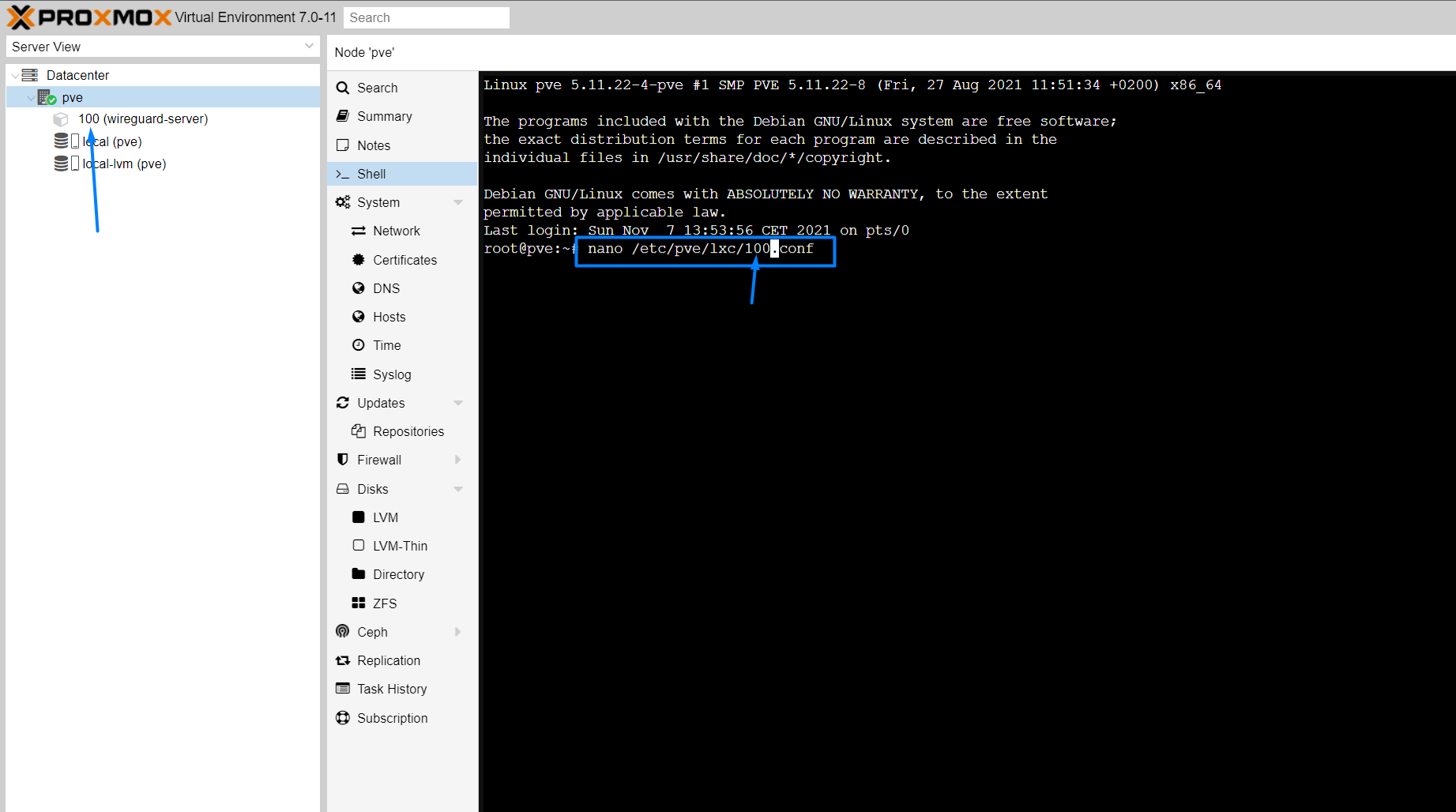

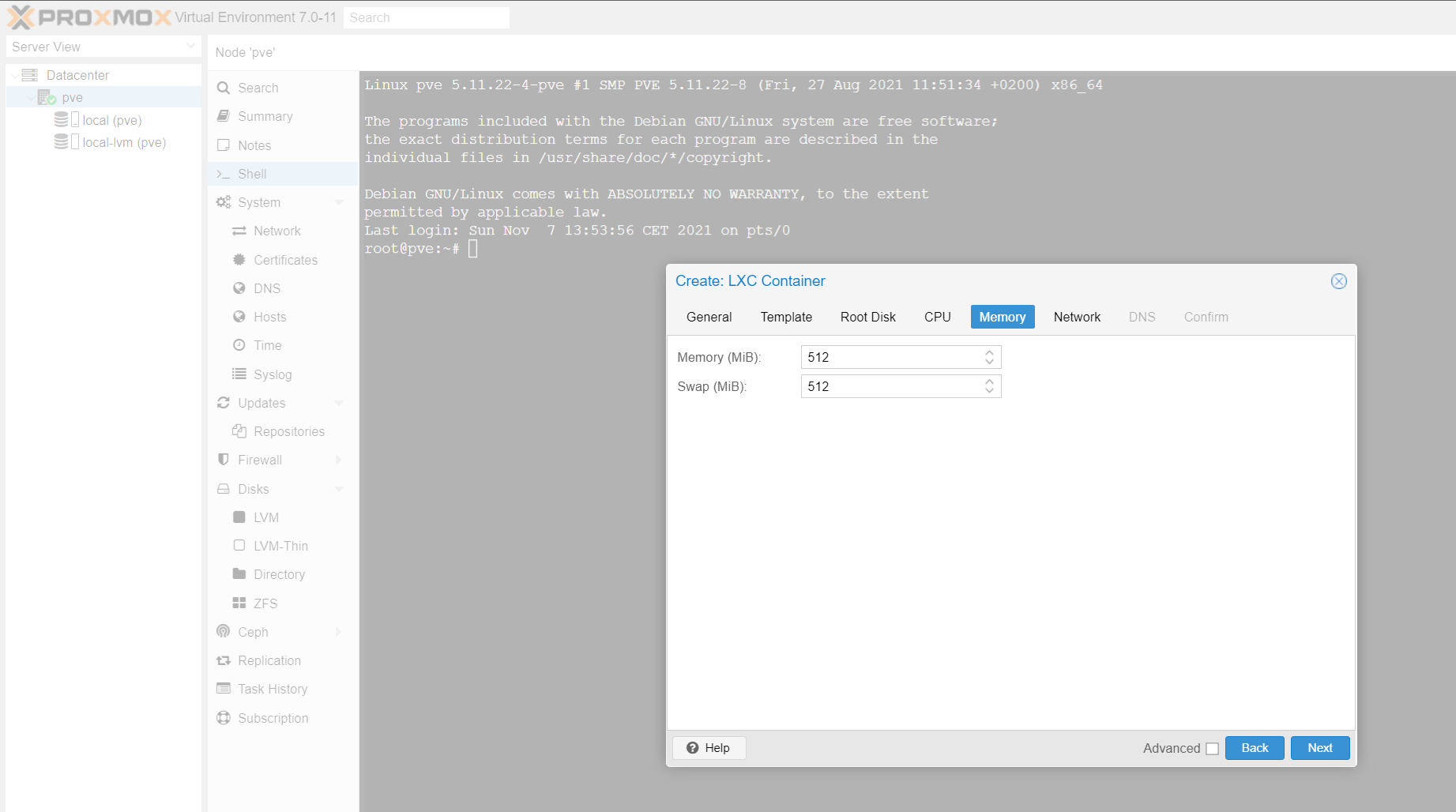

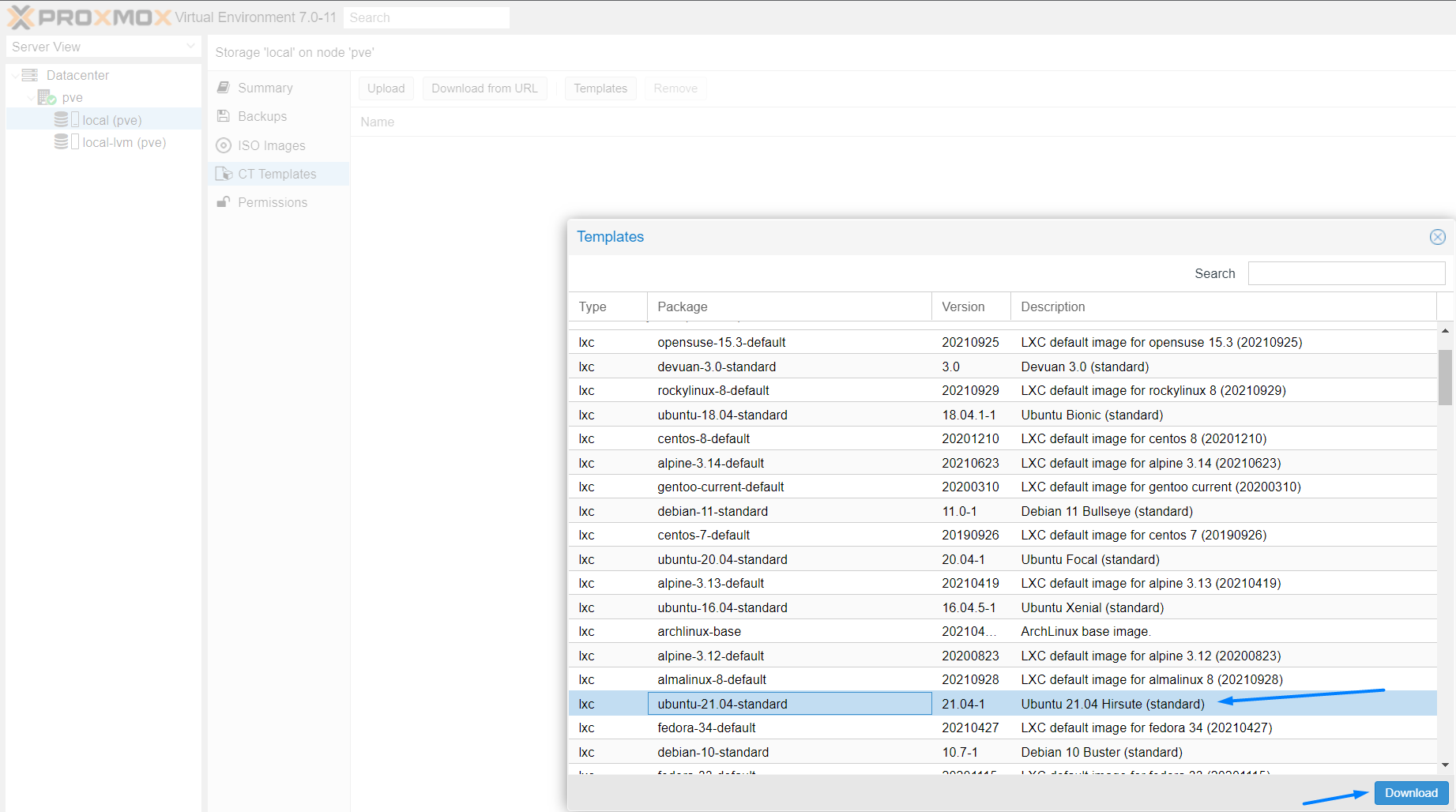

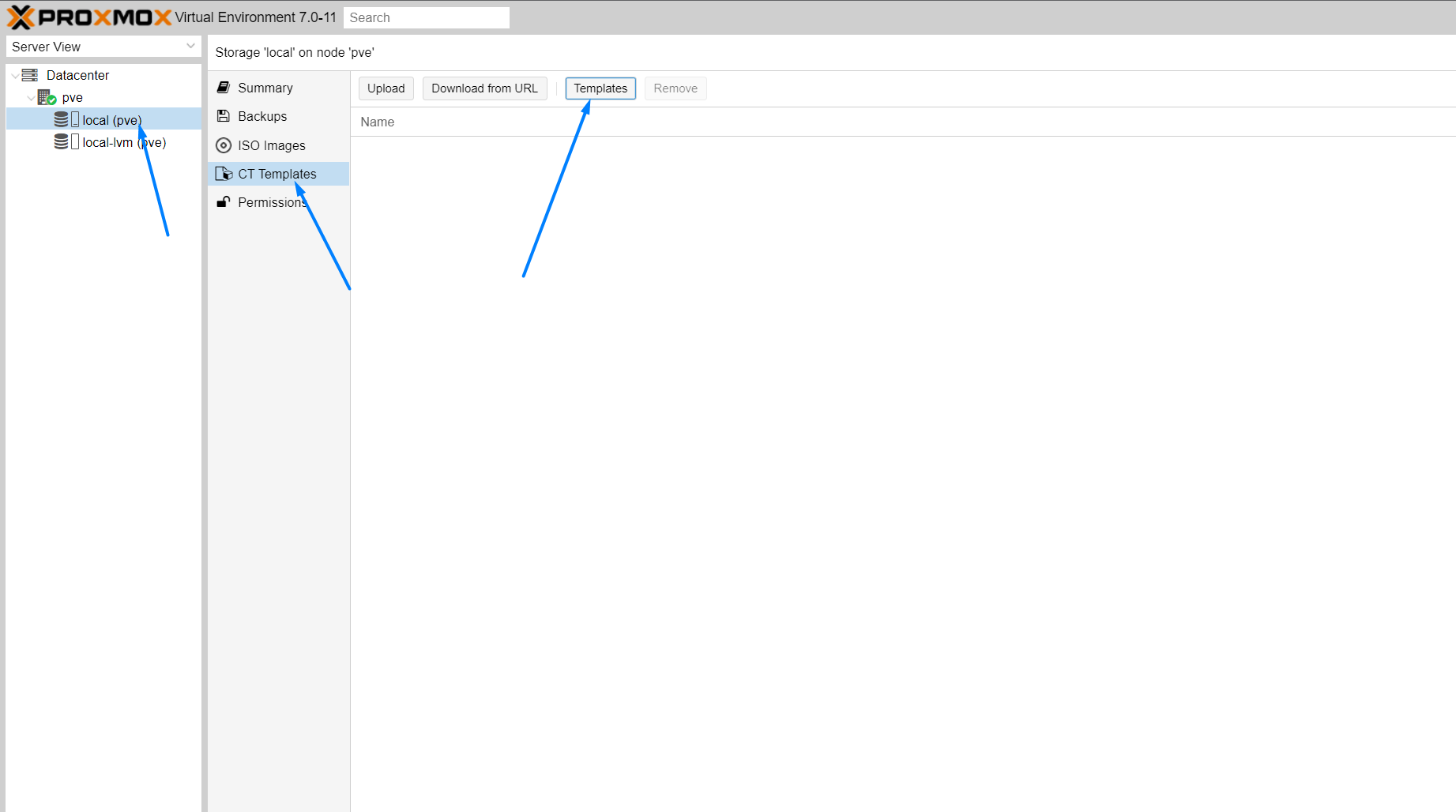

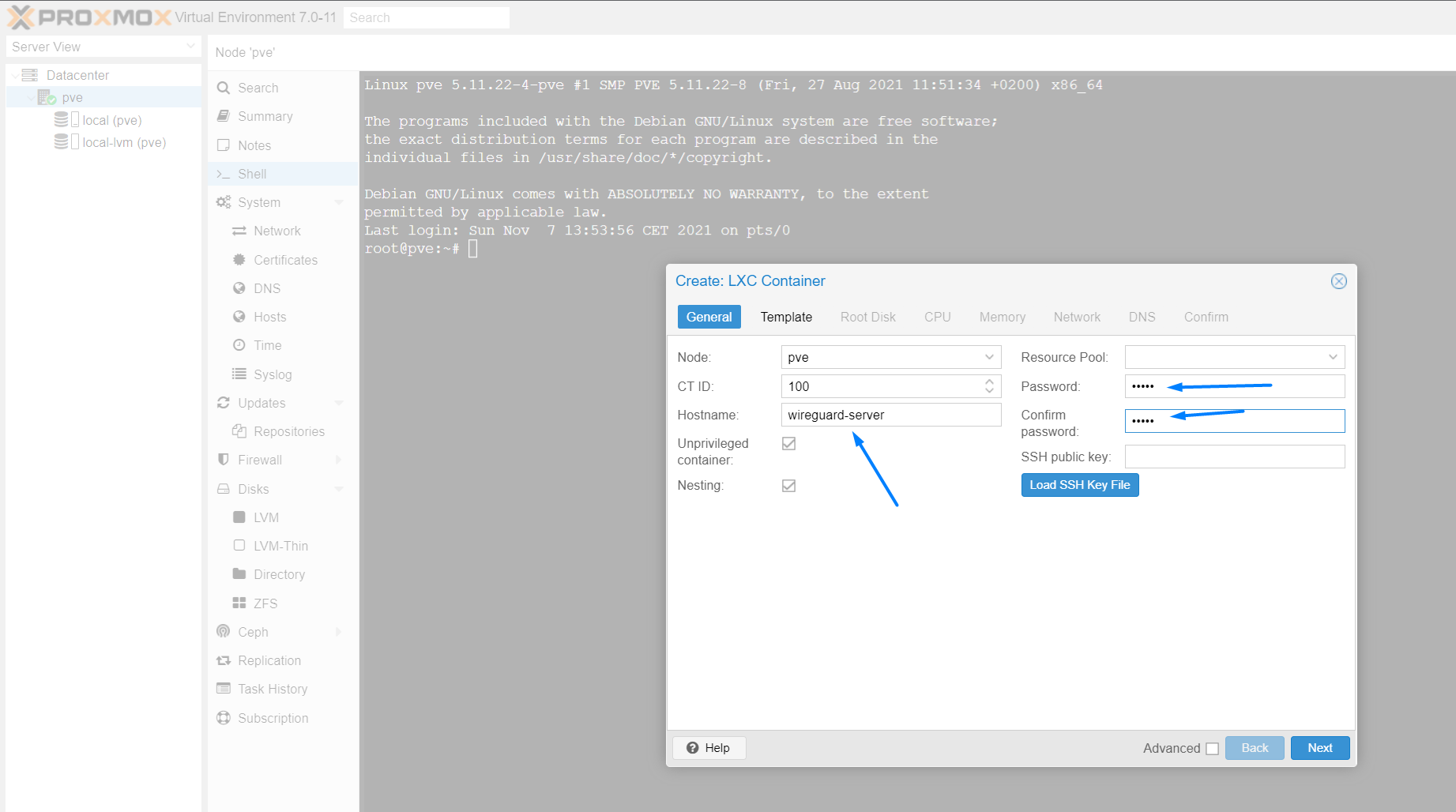

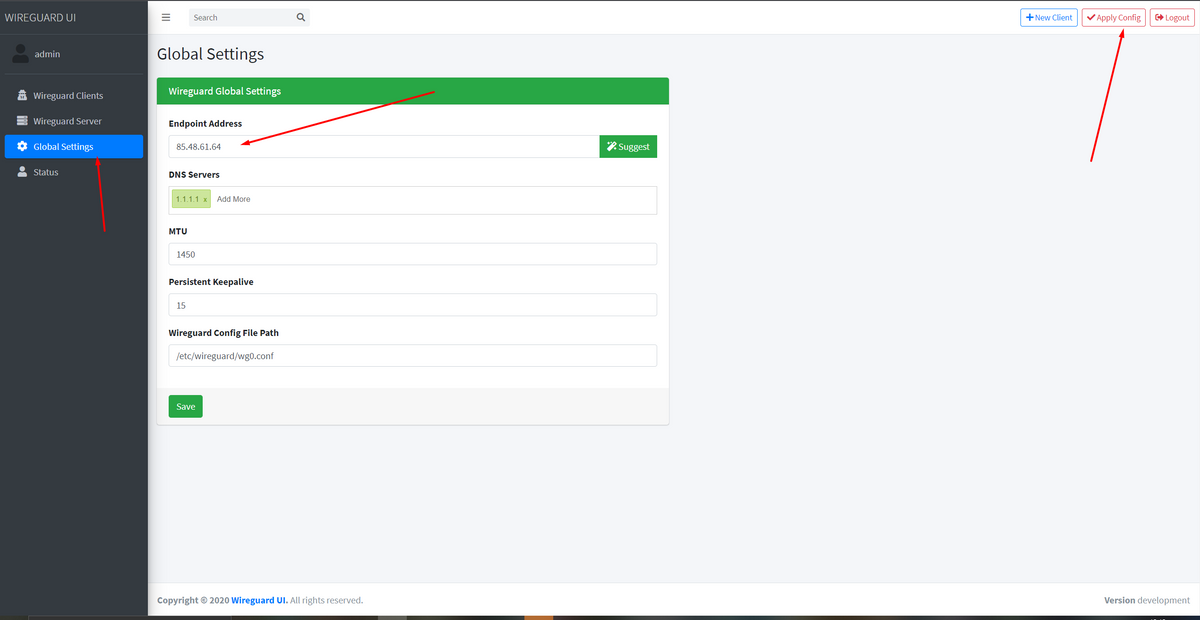

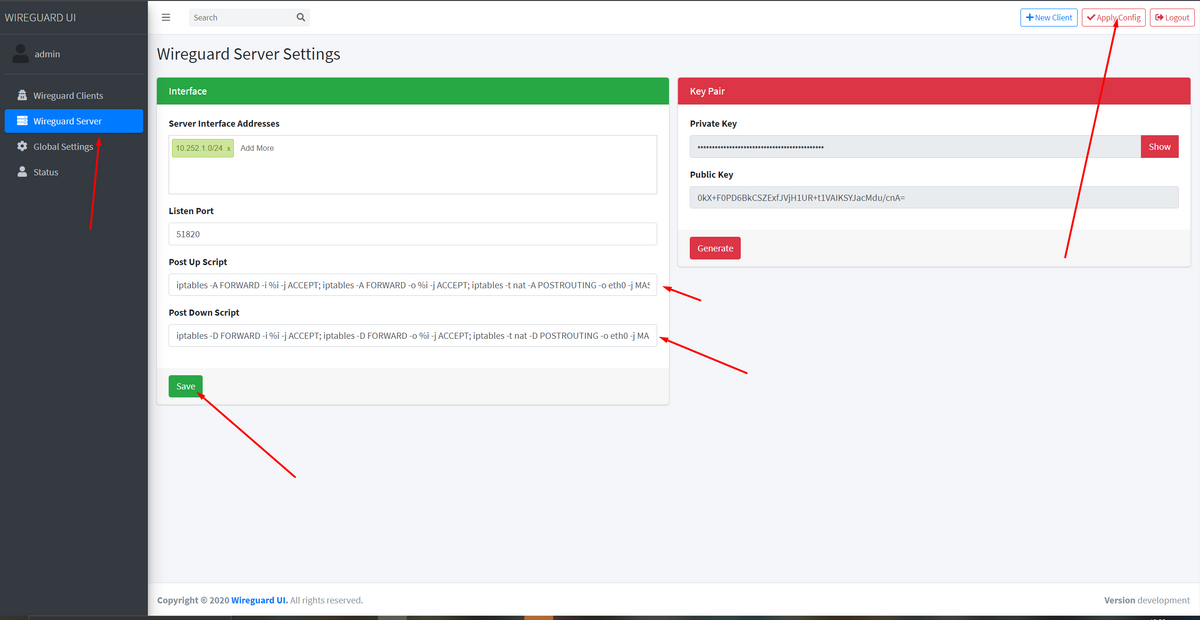

nachdem hier immer wieder Fragen bezüglich VPN etc. kommen, habe ich mich entschlossen eine kleine Anleitung zum Thema WireGuard zu erstellen. Ich habe versucht die Anleitung so einfach und kurz wie möglich zu halten.

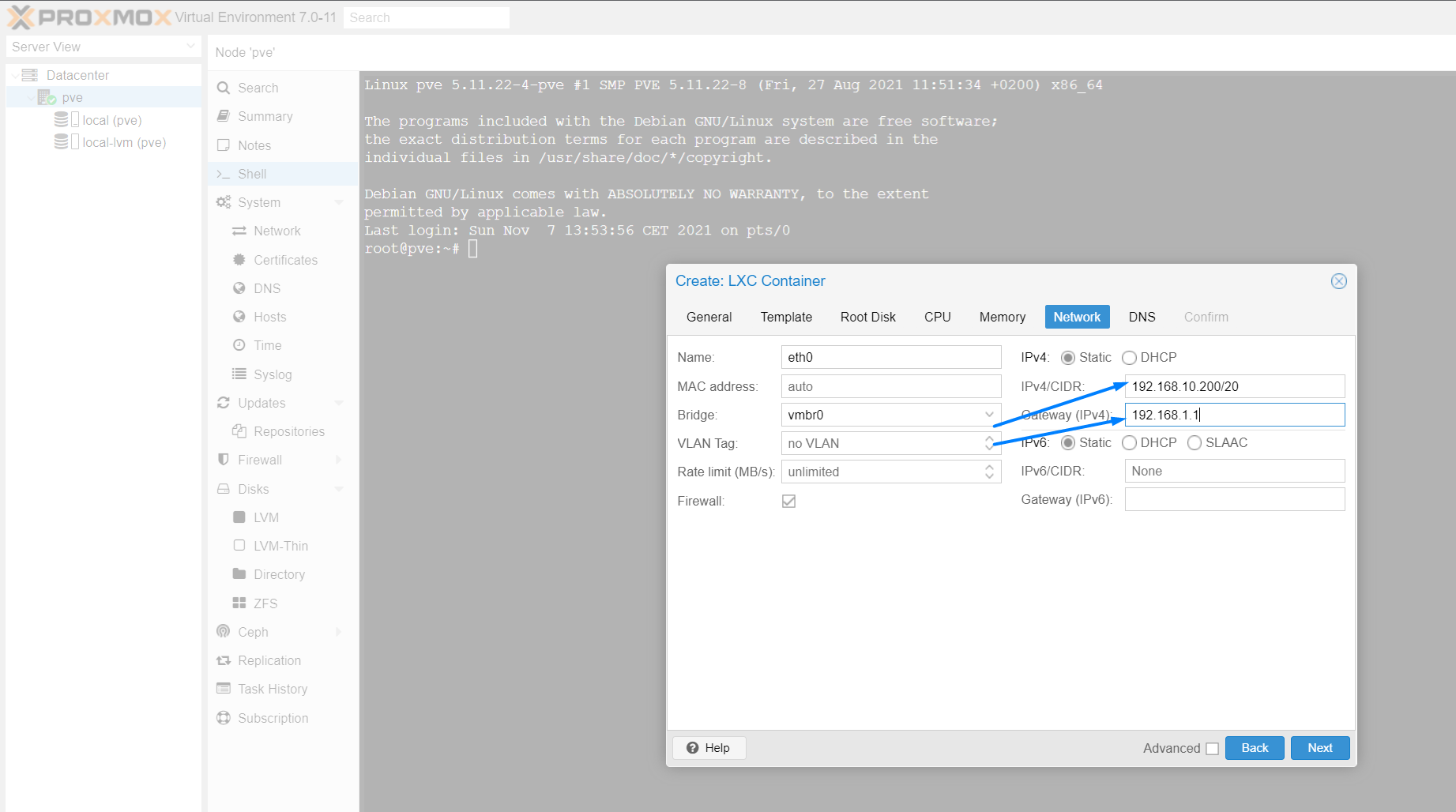

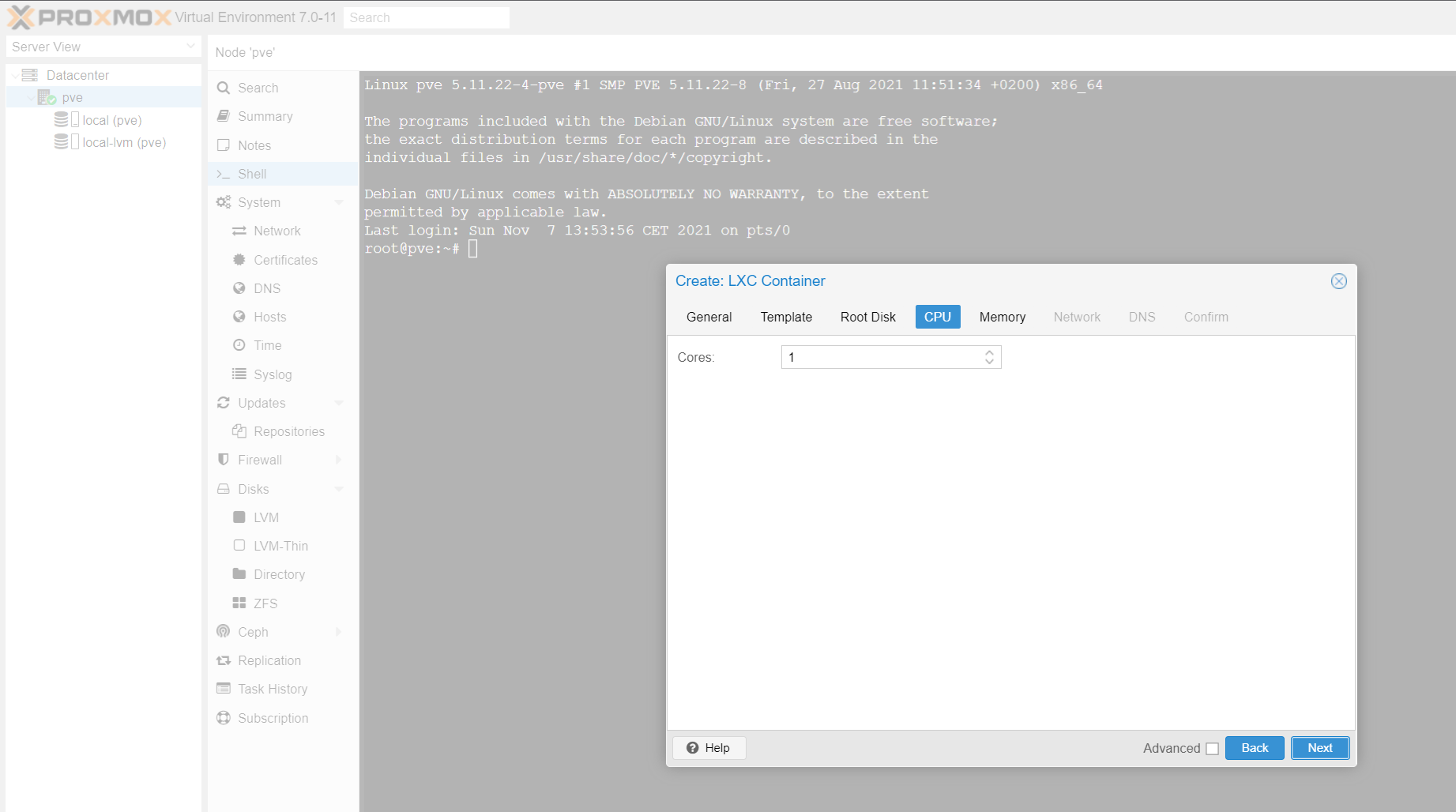

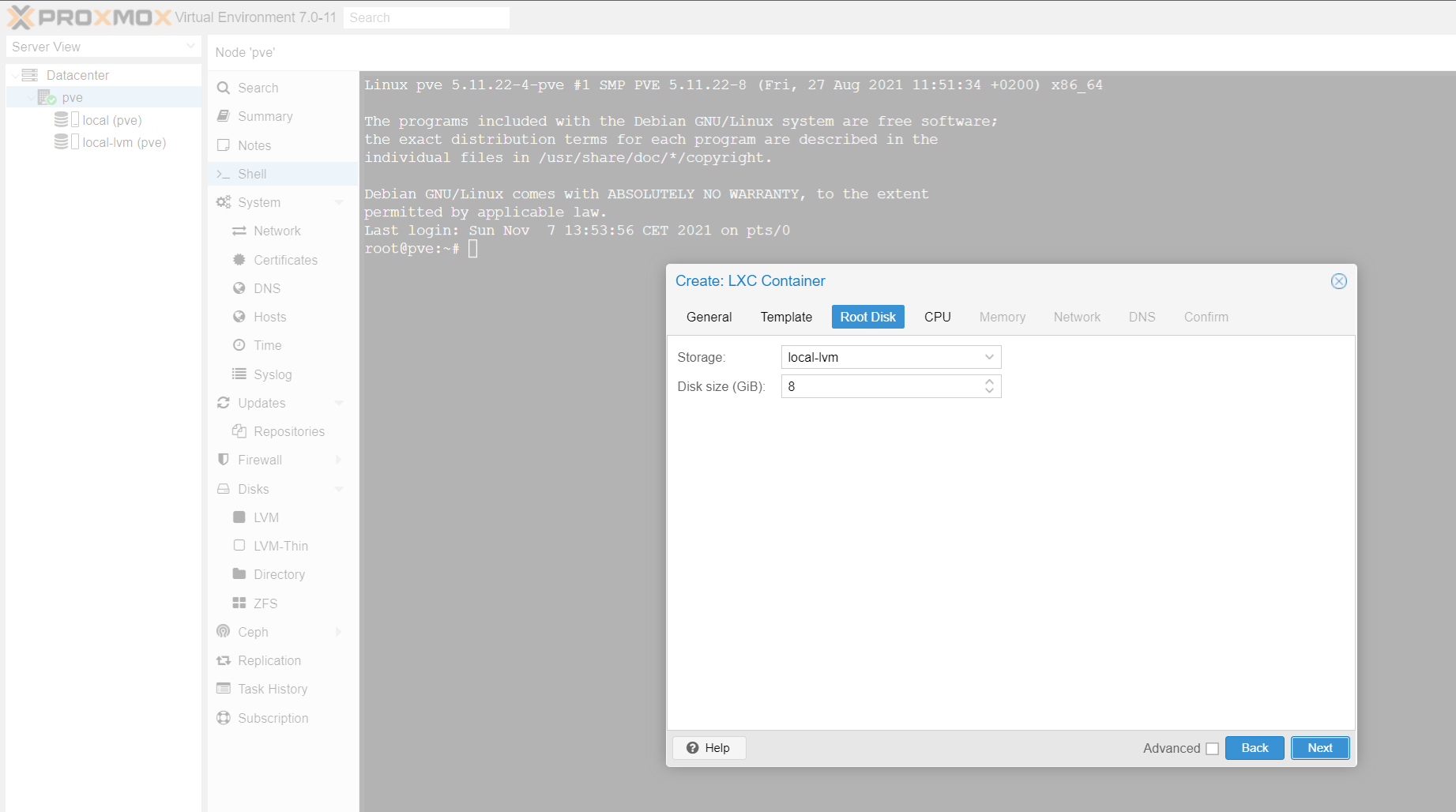

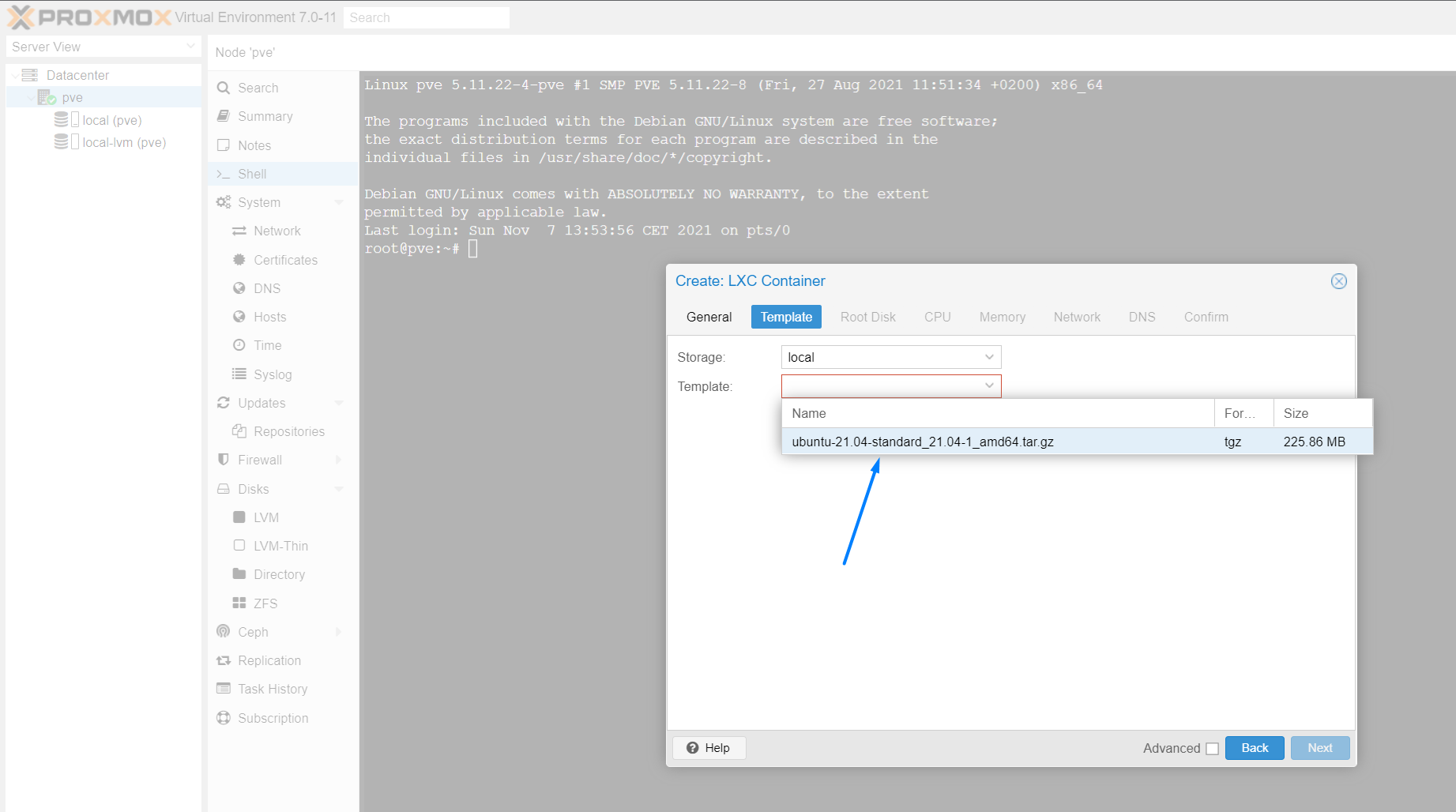

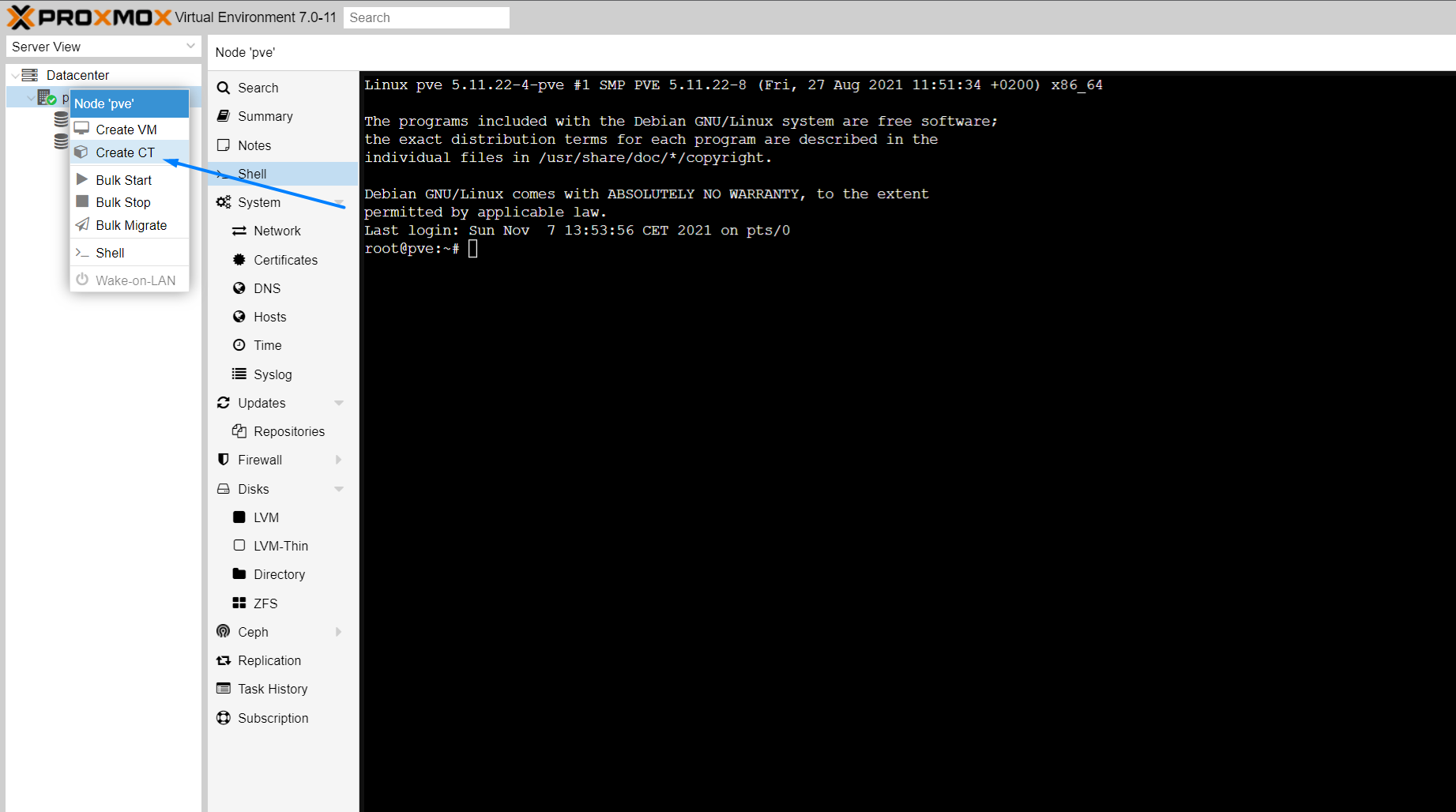

Installationszeit ca. 15 Minuten je nach Internetverbindung Stand V1.2.2 18.01.2022 Github Link https://github.com/KleSecGmbH/ioBroker/tree/main/wireguard Voraussetzungen:

- Proxmox als Grundgerüst mit Kernel Version min.: 5.11 Ältere Version?

- Einen Dual-Stack Internetanschluss (also kein DS-Lite, hierzu kommt bei Bedarf eine gesonderte Anleitung)

- Portfreigabe im Router (Protokoll: UDP, Port: 51820 , auf die IP Adresse des neuen Linux Containers)

!!! Keine Portfreigabe auf den im späteren Verlauf erstellten Port 5000 setzen !!! - Falls keine feste IP vorhanden ist benötigt ihr einen Hostnamen. Das kann z.b. MyFritz sein oder DynDns, Hauptsache ein Dienst mit dem ihr auf eure aktuelle IP verweisen könnt.

Anleitung:

Sollten sich doch Fehler eingeschlichen haben, bitte melden. Getestet wurde auf Proxmox V7.0-11.

Bei Bedarf kann ich diese Anleitung gerne für RasPi und Konsorten ebenfalls erstellen.LG

CrunkFX@crunkfx

Danke.

Nachdem ich eine Woche versucht habe die Fritz VPN auf dem Laptop einzurichten und kläglich gescheitert bin, habe ich dank deiner Anleitung nun vollen Zugriff auf mein Heimnetzwerk.

Die Nachricht schicke ich gerade über den Tunnel :-)

Klasse Arbeit und sehr gut dokumentiert, Alle Daumen hoch (hab mir noch welche dafür geliehen).PS: Handy habe ich gar nicht erwähnt, aber beides geht super.

Ich musste lediglich den Tunnelnamen für Windows ändern, da er anscheinend keine Leerzeichen mag. -

@crunkfx

Danke.

Nachdem ich eine Woche versucht habe die Fritz VPN auf dem Laptop einzurichten und kläglich gescheitert bin, habe ich dank deiner Anleitung nun vollen Zugriff auf mein Heimnetzwerk.

Die Nachricht schicke ich gerade über den Tunnel :-)

Klasse Arbeit und sehr gut dokumentiert, Alle Daumen hoch (hab mir noch welche dafür geliehen).PS: Handy habe ich gar nicht erwähnt, aber beides geht super.

Ich musste lediglich den Tunnelnamen für Windows ändern, da er anscheinend keine Leerzeichen mag.@muchul sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

da er anscheinend keine Leerzeichen mag.

Leerzeichen mag in der IT eigentlich gar keiner. Immer ohne auskommen!