NEWS

[Anleitung] WireGuard mit WireGuard-UI auf Proxmox

-

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

hat der Client nur Zugriff auf die IP´s 192.168.1.1-192.168.1.254

ah, gecheckt

und was bedeutet 0.0.0.0/0

das finde ich bei Tante Goggerle nicht

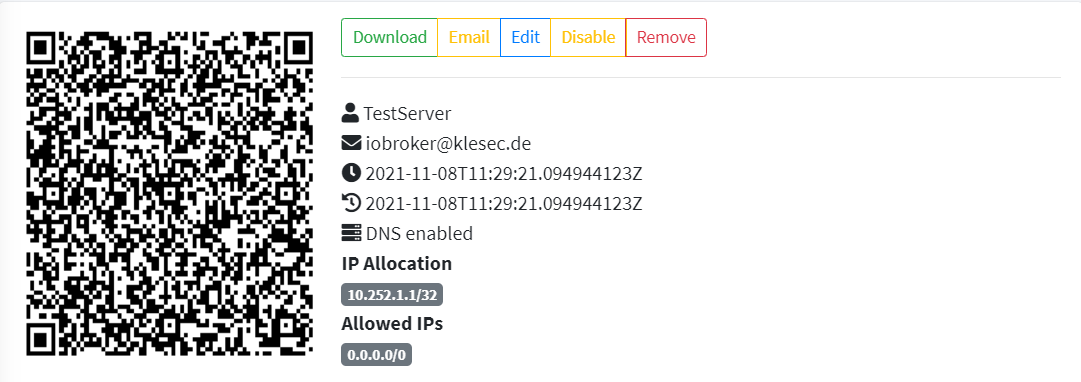

@negalein AllowedIPs = 0.0.0.0/0

dadurch weist du den Wireguard-Client an, sämtlichen Verkehr über die VPN-Verbindung zu schicken. Wenn du nur den Zugriff zu einem Gerät zulassen möchtest, dann musst du dort nur die jeweiligen IP-Adressen eintragen, die über die Verbindung getunnelt werden sollen.Möglich ich m.E auch 192.168.1.2/32, das sollte auch gehen. Da beim 32er Subnet ohnehin nur ein Gerät angesprochen werden kann.

-

@negalein AllowedIPs = 0.0.0.0/0

dadurch weist du den Wireguard-Client an, sämtlichen Verkehr über die VPN-Verbindung zu schicken. Wenn du nur den Zugriff zu einem Gerät zulassen möchtest, dann musst du dort nur die jeweiligen IP-Adressen eintragen, die über die Verbindung getunnelt werden sollen.Möglich ich m.E auch 192.168.1.2/32, das sollte auch gehen. Da beim 32er Subnet ohnehin nur ein Gerät angesprochen werden kann.

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

sämtlichen Verkehr über die VPN-Verbindung zu schicken

ok, aber mit 0.0.0.0/0 hat er immer "schreibt er ungültiger Name" beim Import der .conf oder dem QR geschrieben.

Erst mit 10.0.1.0/24 gings.

Oder ist das mit "sämtlichen Verkehr über die VPN-Verbindung zu schicken" anders gemeint?

-

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

sämtlichen Verkehr über die VPN-Verbindung zu schicken

ok, aber mit 0.0.0.0/0 hat er immer "schreibt er ungültiger Name" beim Import der .conf oder dem QR geschrieben.

Erst mit 10.0.1.0/24 gings.

Oder ist das mit "sämtlichen Verkehr über die VPN-Verbindung zu schicken" anders gemeint?

-

@crunchip Ich habe einen Fehler in der Konfiguration entdeckt und in v1.0.1 behoben.

!!!AN ALLE DIE BEREITS EINEN CONTAINER NACH DIESER ANLEITUNG INSTALLIERT HABEN!!!

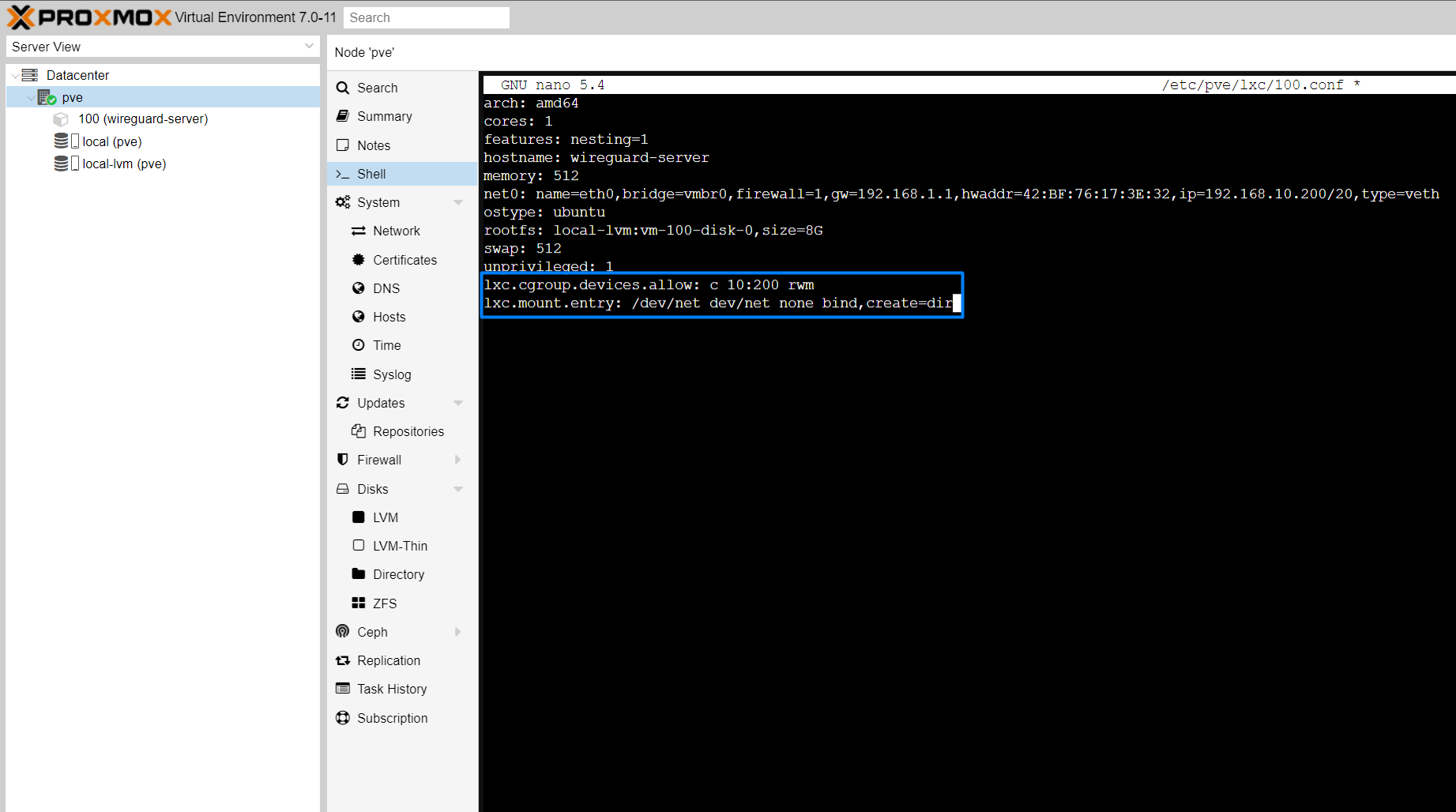

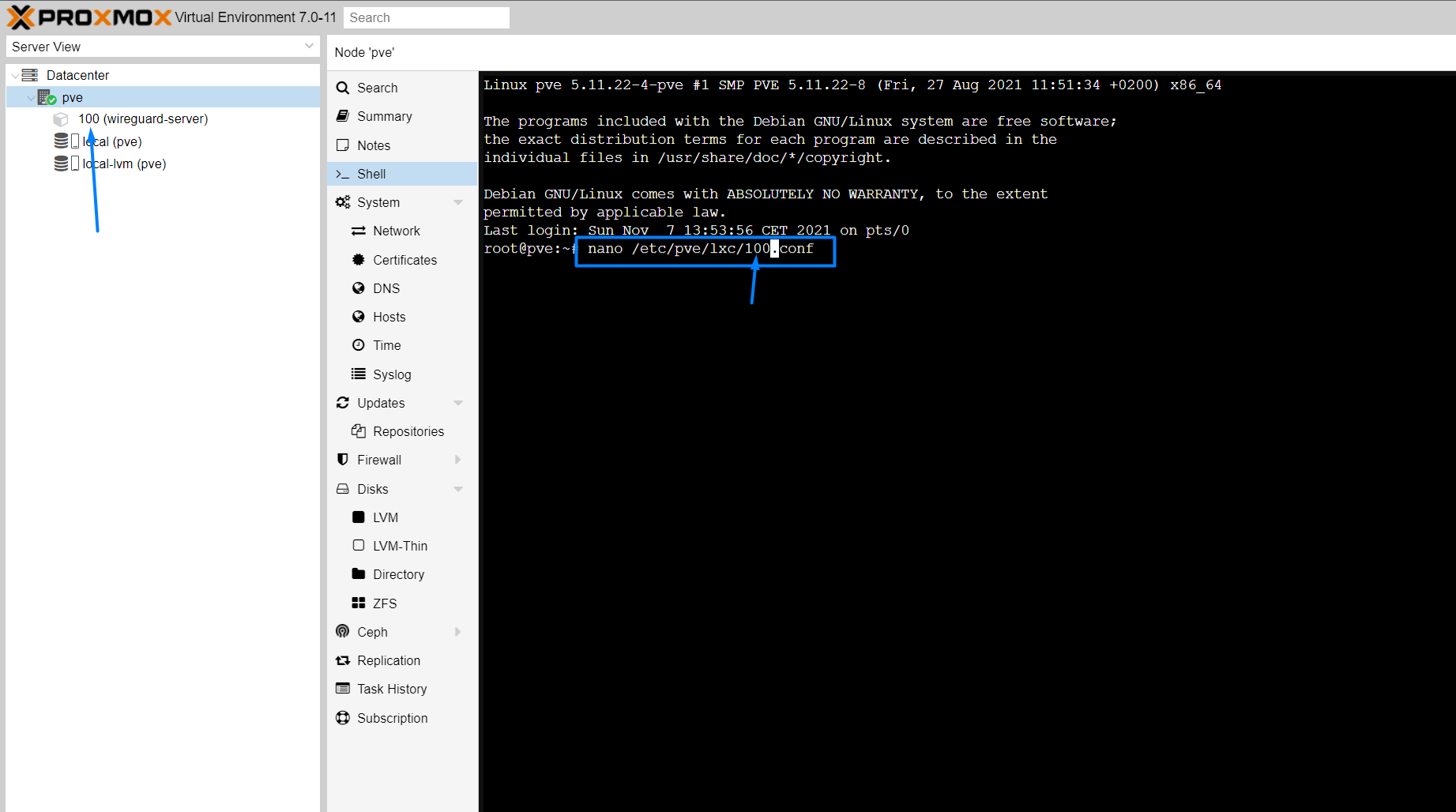

es hat sich leider natürlich ein Fehler in die Konfig geschlichen. Um nicht alles neu machen zu müssen führt bitte die Befehle nacheinander aus:rm /root/50-unattended-upgrades && rm /root/docker-compose.yml && rm /root/wgui.path && rm /root/wgui.service && wg-quick down wg0 && wg-quick up wg0wget https://raw.githubusercontent.com/KleSecGmbH/ioBroker/main/wireguard/installer-pve.sh -O installer-pve.sh && bash installer-pve.shDer Installer wird beim Update einen Error raushauen. Das ist OK

Ab hier könnt ihr alles nutzen. Wer den Fehler mit den verbundenen Sitzungen weghaben möchte, muss noch folgendes tun:

cd /root/wireguard-uidocker-compose upund in der folgenden Error Nachricht die Container ID kopieren. (ohne "")

Und in dem nachfolgenden Befehl CONTAINERID durch die eben kopierte ID ersetzendocker stop CONTAINERIDdocker system prune -adocker-compose up -dSorry für den extraaufwand:cold_sweat:

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

docker-compose up

nachdem ich nun nochmals ab da probiert habe, kam nur noch error Meldung bzw hat ewig geladen.

Letztendlich habe ich nun den LXC neu aufgesetzt, mit der neuen Version, habe den CT wie beschrieben neu gestartet, trotzdem habe ich wieder einen leeren Status.

-

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

docker-compose up

nachdem ich nun nochmals ab da probiert habe, kam nur noch error Meldung bzw hat ewig geladen.

Letztendlich habe ich nun den LXC neu aufgesetzt, mit der neuen Version, habe den CT wie beschrieben neu gestartet, trotzdem habe ich wieder einen leeren Status.

-

interface: wg0 public key: kPKZIn5yubBiweatmmNo5mWhVhBFIVrA3Ko2ZQUY0Fk= private key: (hidden) listening port: 51820 -

interface: wg0 public key: kPKZIn5yubBiweatmmNo5mWhVhBFIVrA3Ko2ZQUY0Fk= private key: (hidden) listening port: 51820 -

@crunchip OK sehr gut. Zeig mal bitte den Output von

nano /root/wireguard-ui/docker-compose.yml@crunkfx ich bekomm aktuell aber auch keine Verbindung mehr zu stand, am Handy baut sich keine Seite mehr auf

version: '3' services: wg: image: ngoduykhanh/wireguard-ui:latest container_name: wgui ports: - 5000:5000 logging: driver: json-file options: max-size: 50m volumes: - ./db:/app/db - /etc/wireguard:/etc/wireguard restart: always cap_add: - NET_ADMIN network_mode: host -

@crunkfx ich bekomm aktuell aber auch keine Verbindung mehr zu stand, am Handy baut sich keine Seite mehr auf

version: '3' services: wg: image: ngoduykhanh/wireguard-ui:latest container_name: wgui ports: - 5000:5000 logging: driver: json-file options: max-size: 50m volumes: - ./db:/app/db - /etc/wireguard:/etc/wireguard restart: always cap_add: - NET_ADMIN network_mode: host@crunchip Hast du daran gedacht?

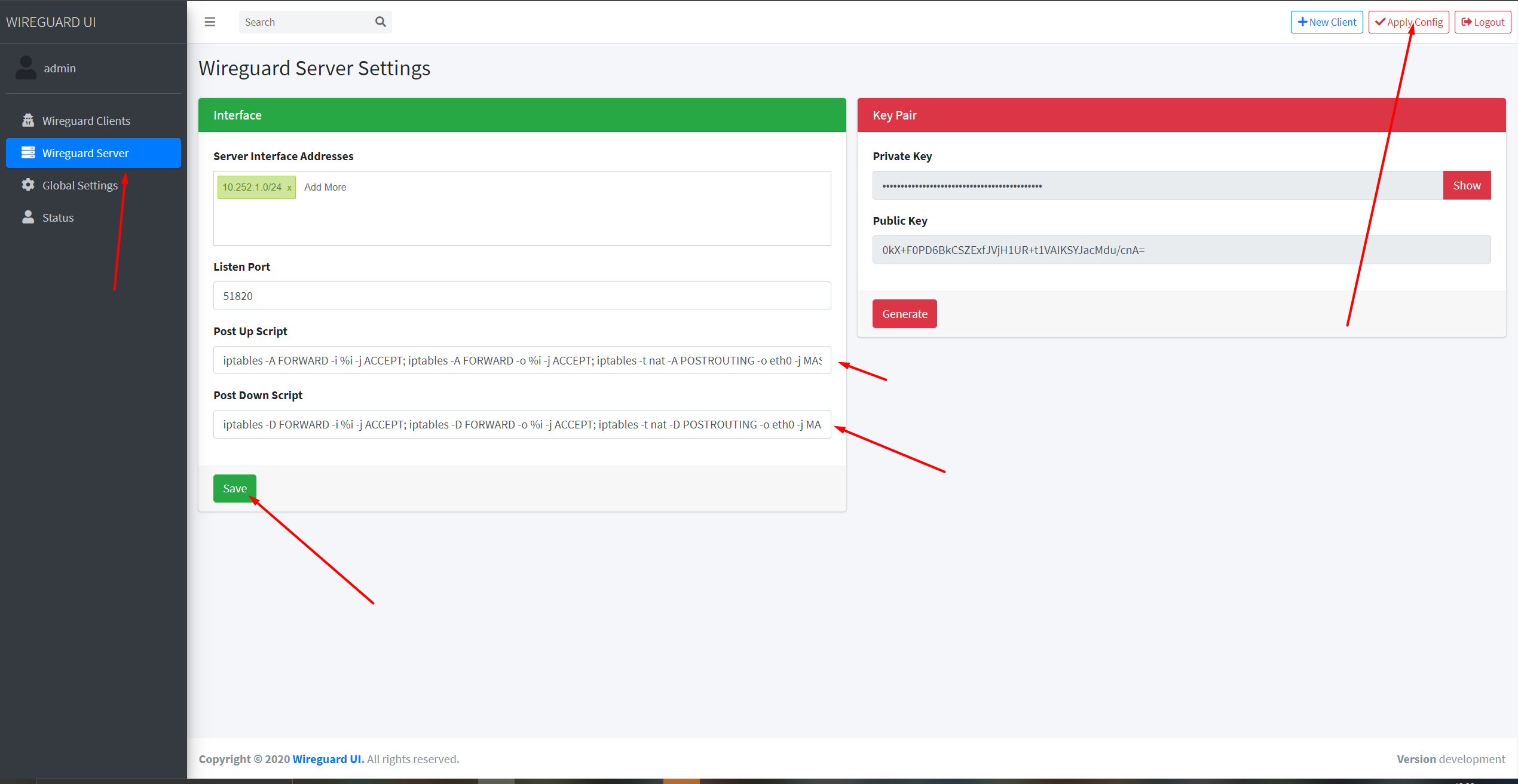

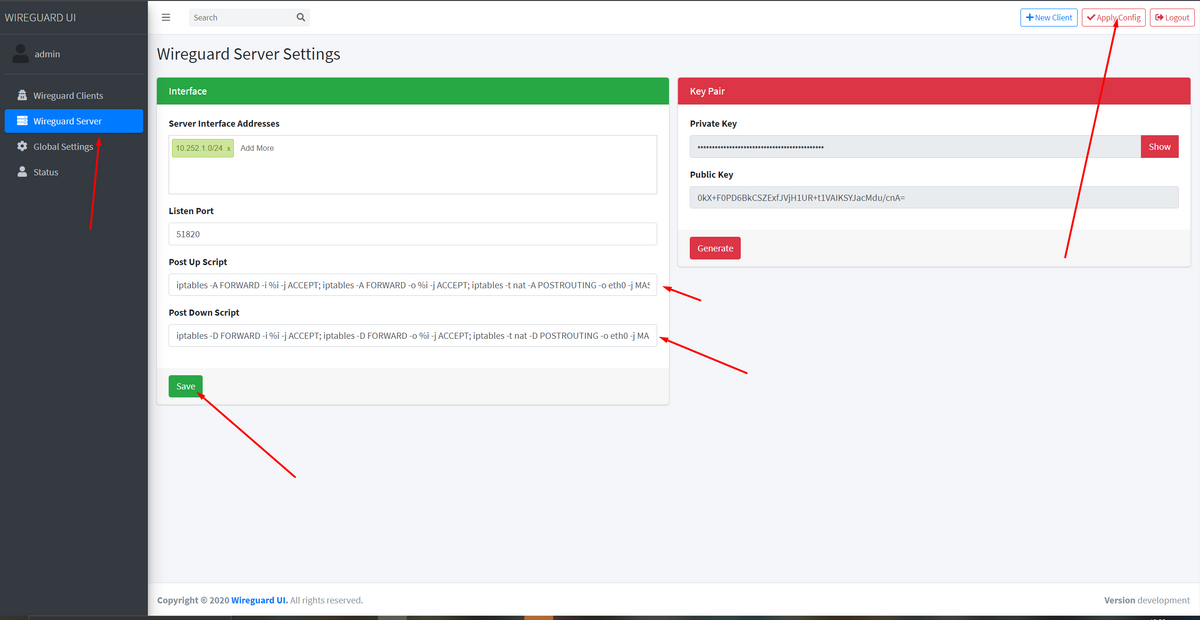

Dazu im Fenster WireGuard Server unter dem Punkt Post Up Script folgendes eintragen:

iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADEund um Feld Post Down Script folgendes eintragen:

iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE -

@crunchip Hast du daran gedacht?

Dazu im Fenster WireGuard Server unter dem Punkt Post Up Script folgendes eintragen:

iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADEund um Feld Post Down Script folgendes eintragen:

iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE@crunkfx ja die sind eingetragen

-

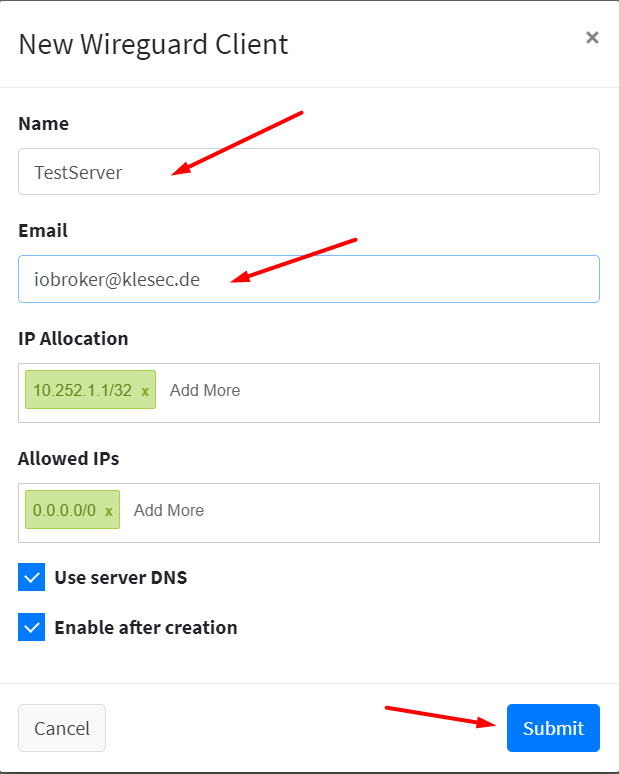

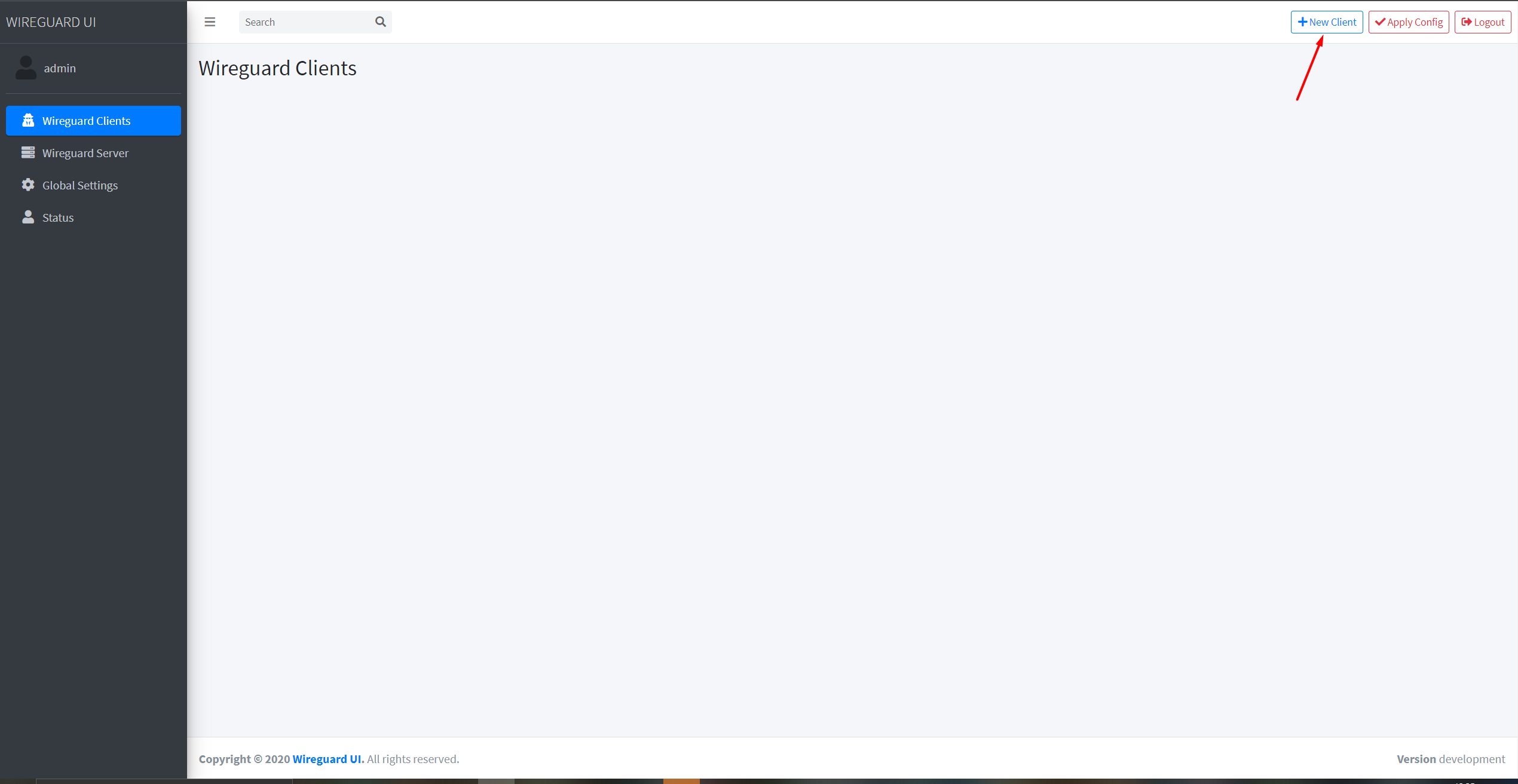

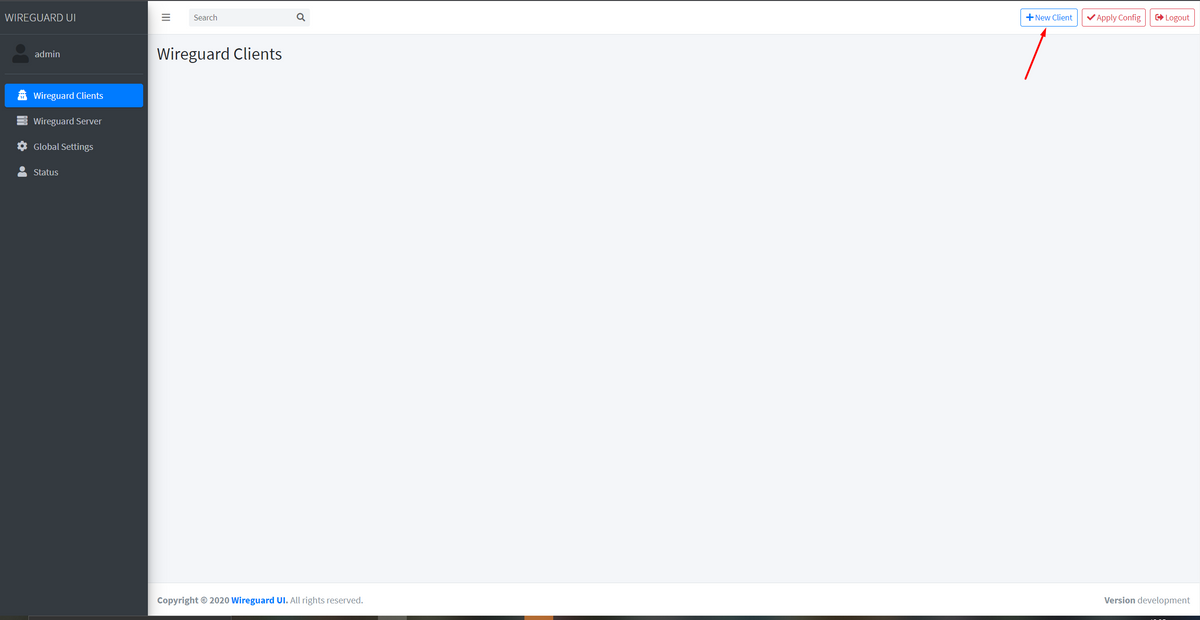

@crunchip

Nach der neuinstallation rebootet?

Neuen Client angelegt und Apply Config gedrückt?Wenn ja zeig mal bitte

ip a@crunkfx ja hatte ich

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000 link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00 inet 127.0.0.1/8 scope host lo valid_lft forever preferred_lft forever inet6 ::1/128 scope host valid_lft forever preferred_lft forever 2: eth0@if43: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP group default qlen 1000 link/ether fe:8b:dc:86:6e:51 brd ff:ff:ff:ff:ff:ff link-netnsid 0 inet 10.1.1.21/24 brd 10.1.1.255 scope global eth0 valid_lft forever preferred_lft forever inet6 fe80::fc8b:dcff:fe86:6e51/64 scope link valid_lft forever preferred_lft forever 3: wg0: <POINTOPOINT,MULTICAST,NOARP,UP,LOWER_UP> mtu 1450 qdisc mq state UNKNOWN group default qlen 500 link/none inet 10.252.1.0/24 scope global wg0 valid_lft forever preferred_lft forever inet6 fe80::e128:9915:e0b1:325d/64 scope link stable-privacy valid_lft forever preferred_lft forever 4: docker0: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 qdisc noqueue state DOWN group default link/ether 02:42:e4:53:d0:58 brd ff:ff:ff:ff:ff:ff inet 172.17.0.1/16 brd 172.17.255.255 scope global docker0 valid_lft forever preferred_lft foreverich setz ihn einfach nochmal neu auf

edit, hab ein zweites handy hinzugefügt, CT nochmal neu gestartet, Verbindung funktioniert wieder, Status bleibt aber dennoch leer

-

@crunkfx ja hatte ich

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000 link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00 inet 127.0.0.1/8 scope host lo valid_lft forever preferred_lft forever inet6 ::1/128 scope host valid_lft forever preferred_lft forever 2: eth0@if43: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP group default qlen 1000 link/ether fe:8b:dc:86:6e:51 brd ff:ff:ff:ff:ff:ff link-netnsid 0 inet 10.1.1.21/24 brd 10.1.1.255 scope global eth0 valid_lft forever preferred_lft forever inet6 fe80::fc8b:dcff:fe86:6e51/64 scope link valid_lft forever preferred_lft forever 3: wg0: <POINTOPOINT,MULTICAST,NOARP,UP,LOWER_UP> mtu 1450 qdisc mq state UNKNOWN group default qlen 500 link/none inet 10.252.1.0/24 scope global wg0 valid_lft forever preferred_lft forever inet6 fe80::e128:9915:e0b1:325d/64 scope link stable-privacy valid_lft forever preferred_lft forever 4: docker0: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 qdisc noqueue state DOWN group default link/ether 02:42:e4:53:d0:58 brd ff:ff:ff:ff:ff:ff inet 172.17.0.1/16 brd 172.17.255.255 scope global docker0 valid_lft forever preferred_lft foreverich setz ihn einfach nochmal neu auf

edit, hab ein zweites handy hinzugefügt, CT nochmal neu gestartet, Verbindung funktioniert wieder, Status bleibt aber dennoch leer

-

@crunchip Denk an Nesting und keyctl für Docker. Bevor du neuinstalliert versuch nochmal

wg-quick down wg0 && wg-quick up wg0@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

wg-quick down wg0 && wg-quick up wg0

root@Wireguard:~# wg-quick down wg0 && wg-quick up wg0 [#] ip link delete dev wg0 [#] iptables -D FORWARD -i wg0 -j ACCEPT; iptables -D FORWARD -o wg0 -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE [#] ip link add wg0 type wireguard Error: Unknown device type. [#] ip link delete dev wg0 Cannot find device "wg0" -

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

wg-quick down wg0 && wg-quick up wg0

root@Wireguard:~# wg-quick down wg0 && wg-quick up wg0 [#] ip link delete dev wg0 [#] iptables -D FORWARD -i wg0 -j ACCEPT; iptables -D FORWARD -o wg0 -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE [#] ip link add wg0 type wireguard Error: Unknown device type. [#] ip link delete dev wg0 Cannot find device "wg0"@crunchip sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Error: Unknown device type.

Nutzt du Ubuntu? Wenn ja welches? Und welche Version von Proxmox

-

@crunchip sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Error: Unknown device type.

Nutzt du Ubuntu? Wenn ja welches? Und welche Version von Proxmox

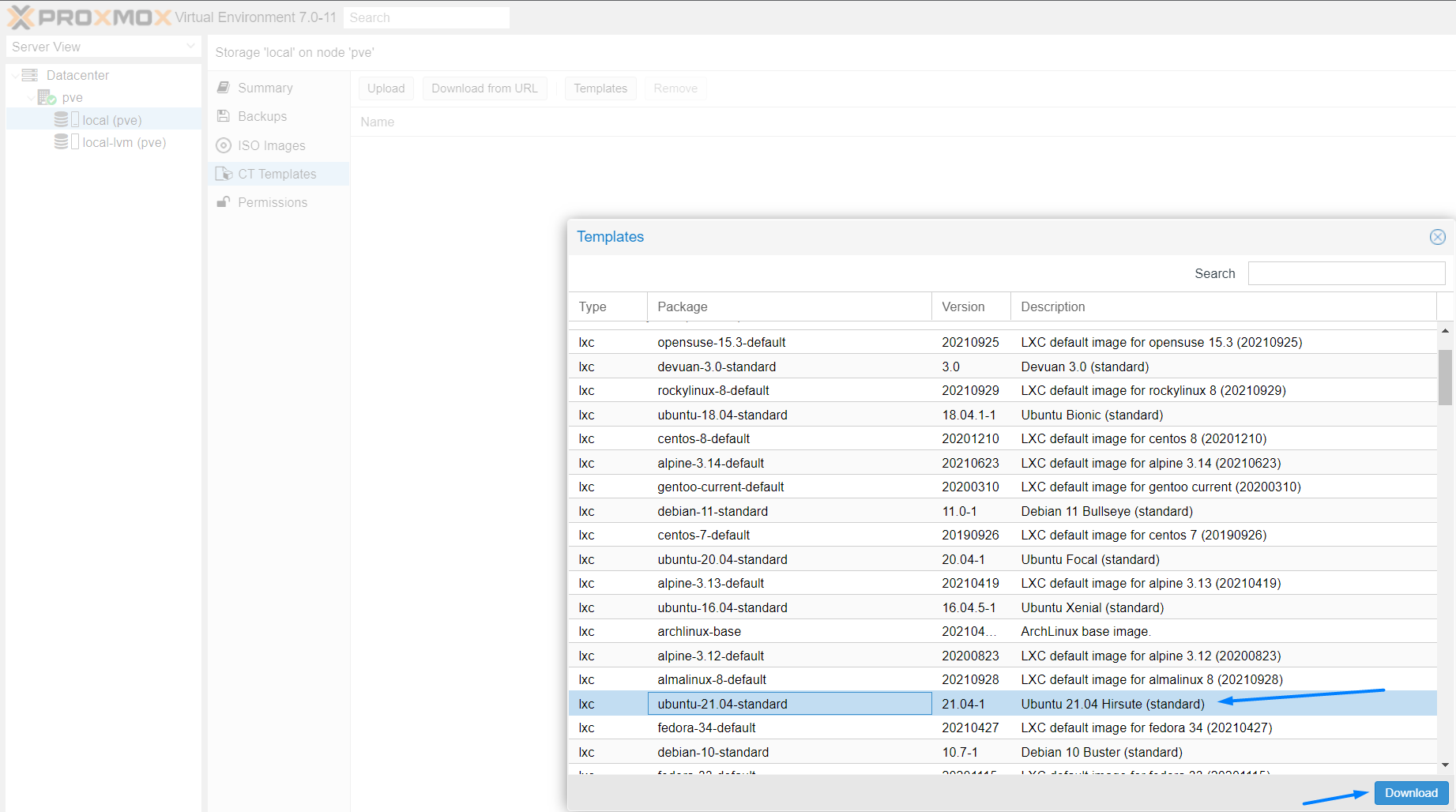

@crunkfx Ubuntu 21.04, bei Proxmox bin ich noch auf v 6,4

irgendwas stimmt mit dem CT nicht, sehe gerade der is bei nahezu 100% Auslastung

ich mach den mal weg und morgen in aller Ruhe nochmal neuaber trotzdem erstmal Danke für deine Anleitung und natürlich für deine Hilfe:+1:

-

@crunkfx Ubuntu 21.04, bei Proxmox bin ich noch auf v 6,4

irgendwas stimmt mit dem CT nicht, sehe gerade der is bei nahezu 100% Auslastung

ich mach den mal weg und morgen in aller Ruhe nochmal neuaber trotzdem erstmal Danke für deine Anleitung und natürlich für deine Hilfe:+1:

-

@crunchip Es sieht so aus als würden die die Kernel Header fehlen. Ich muss mal schauen ob ich die Anleitung erweitere. Mit den neuen Proxmox Versionen werden diese mitgeliefert.

@crunkfx ah ok, kein Stress Verbindung hatte ja funktioniert, vllt teste ich morgen mal ne andere ubuntu version

-

Hallöchen,

nachdem hier immer wieder Fragen bezüglich VPN etc. kommen, habe ich mich entschlossen eine kleine Anleitung zum Thema WireGuard zu erstellen. Ich habe versucht die Anleitung so einfach und kurz wie möglich zu halten.

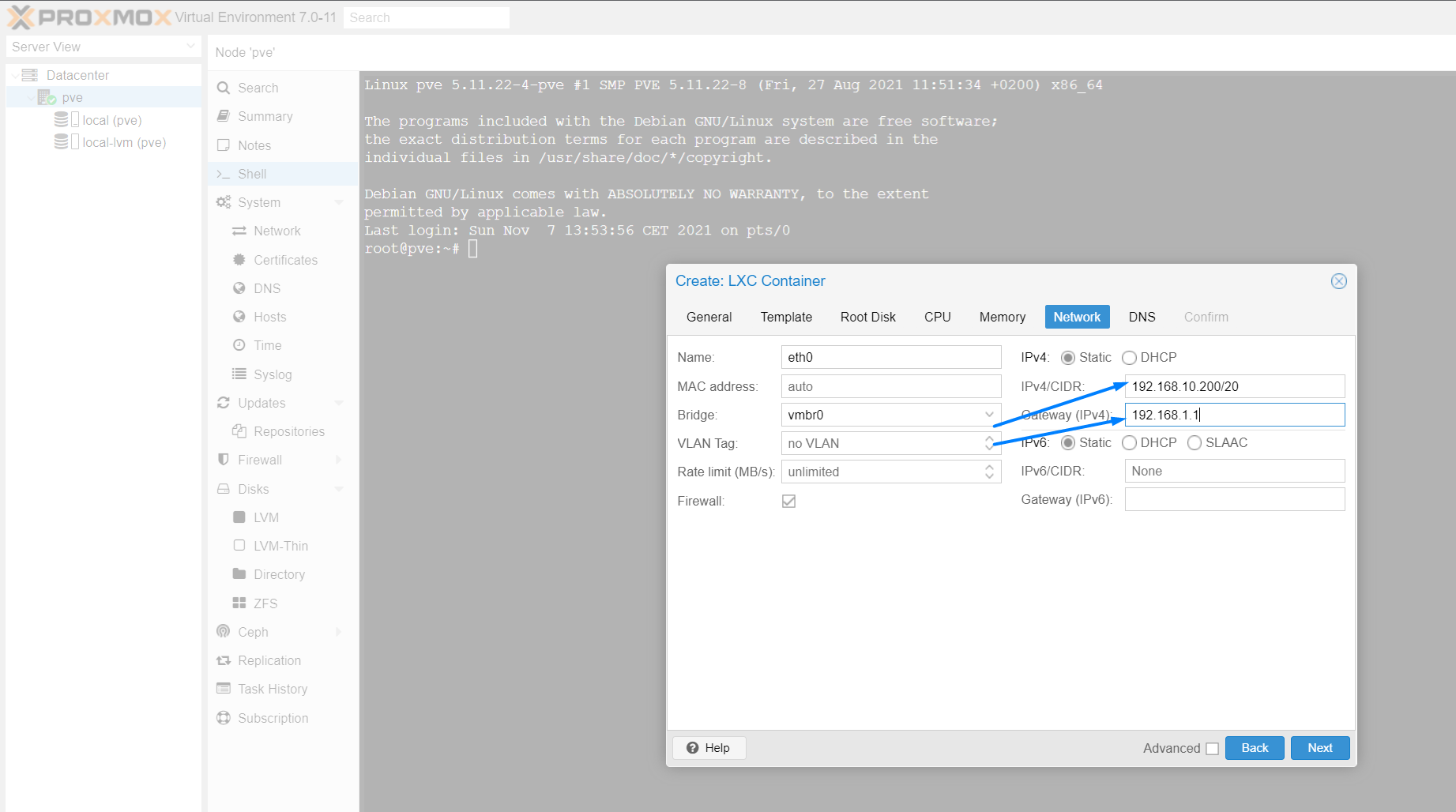

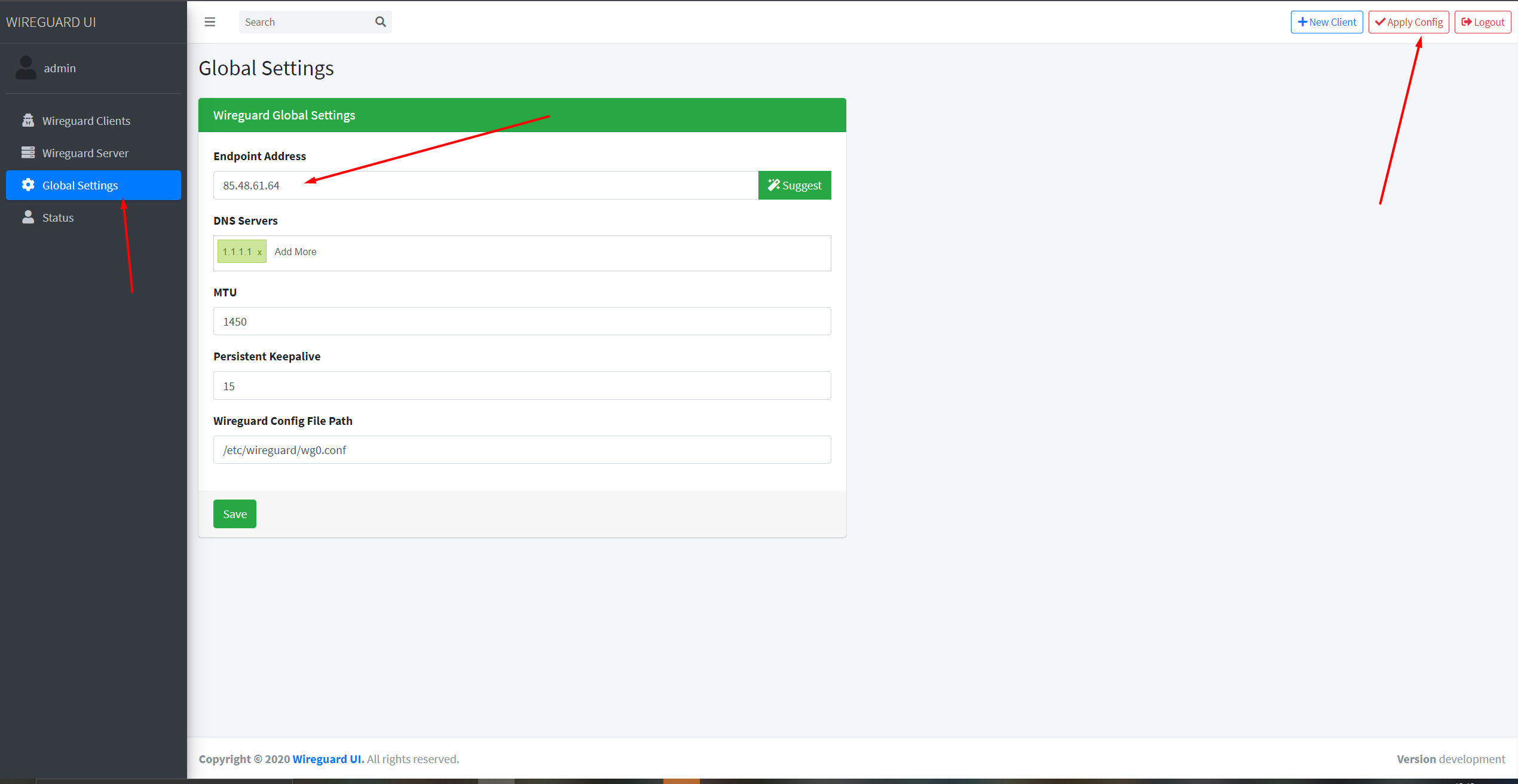

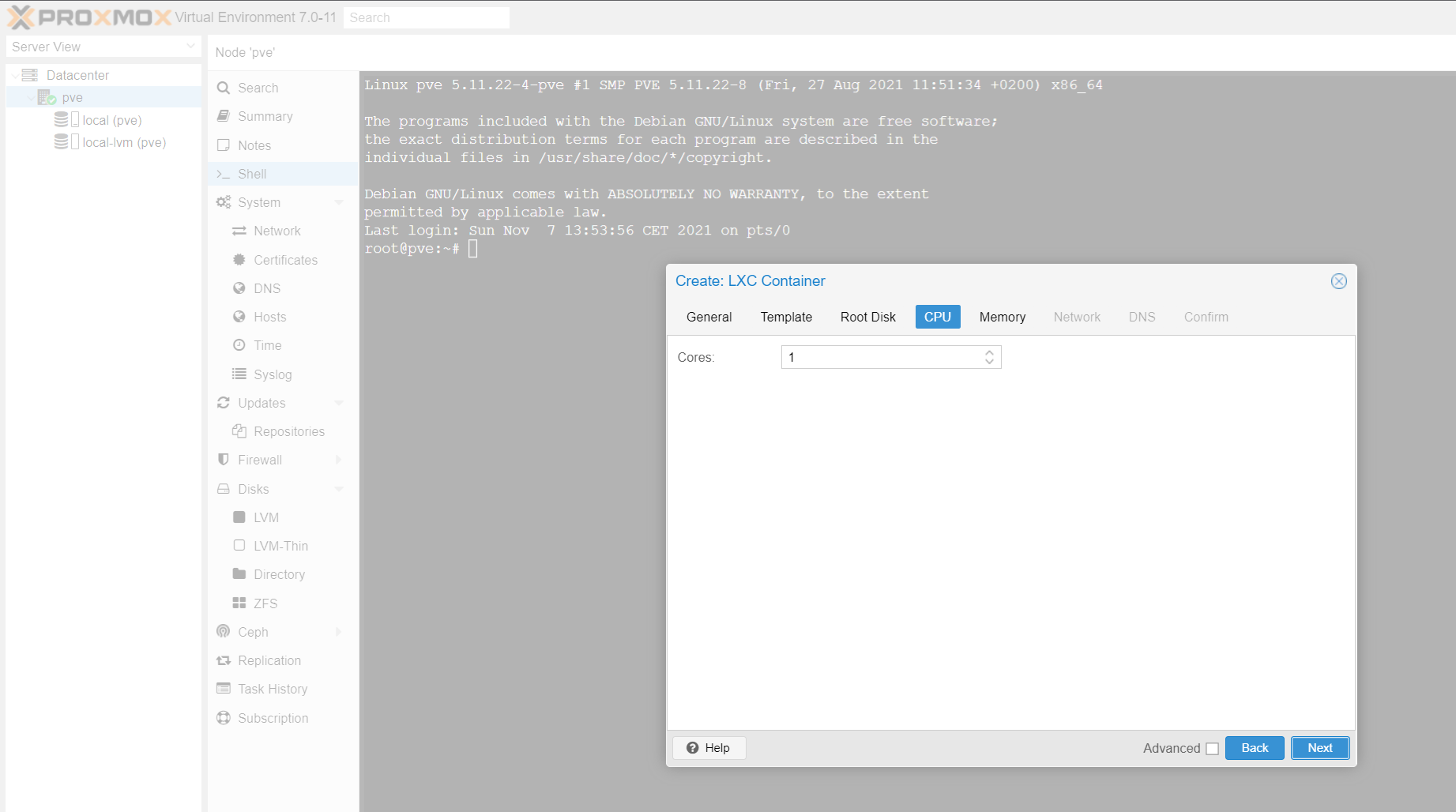

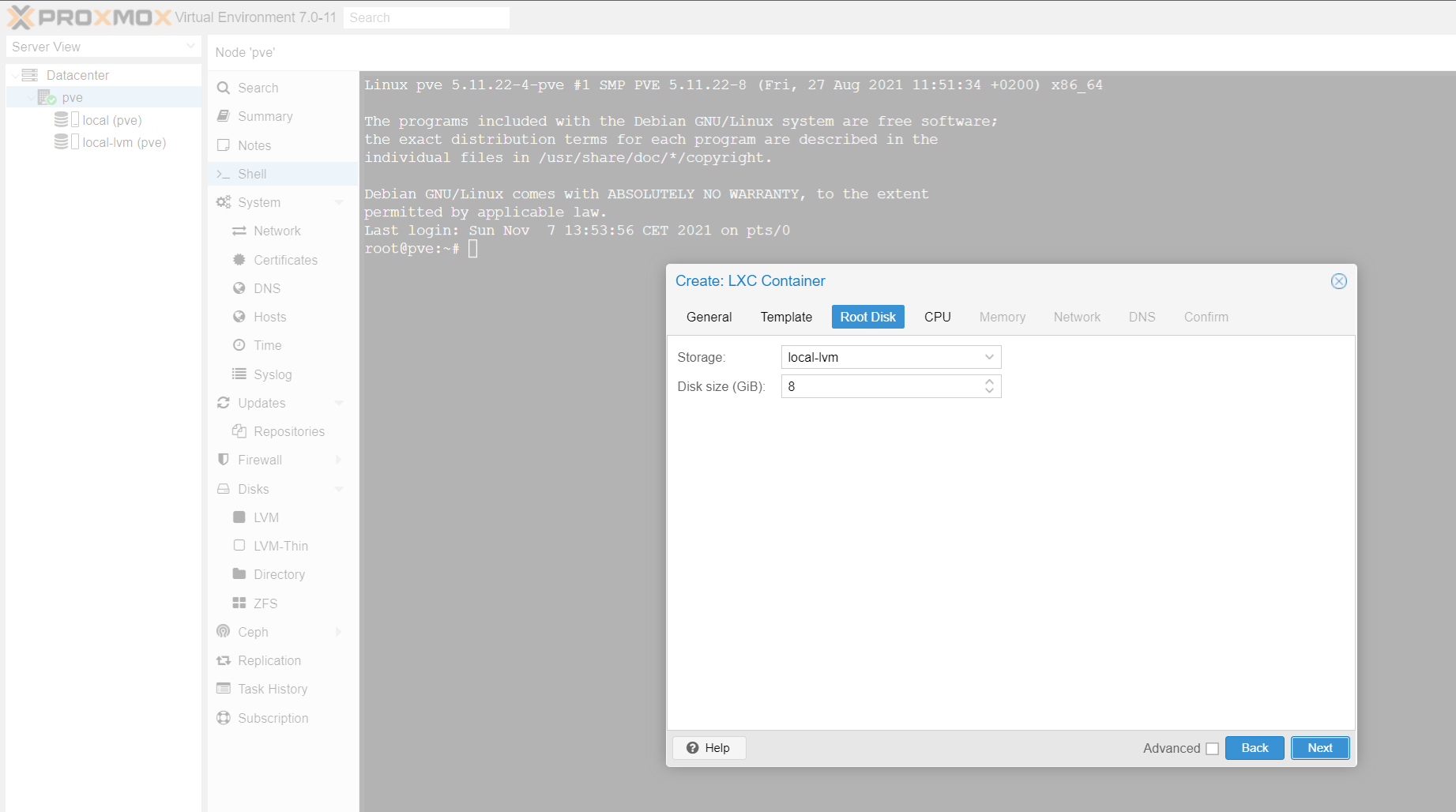

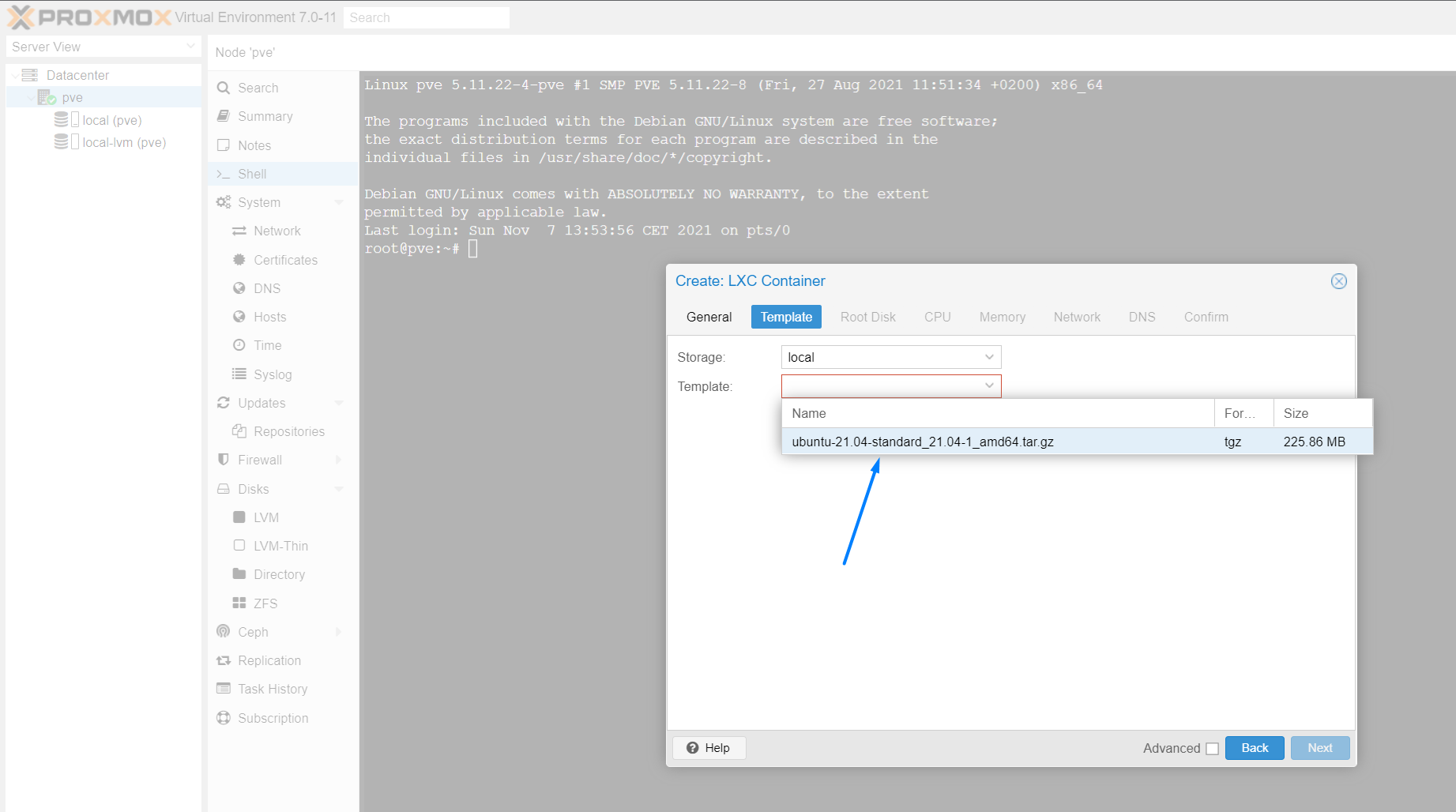

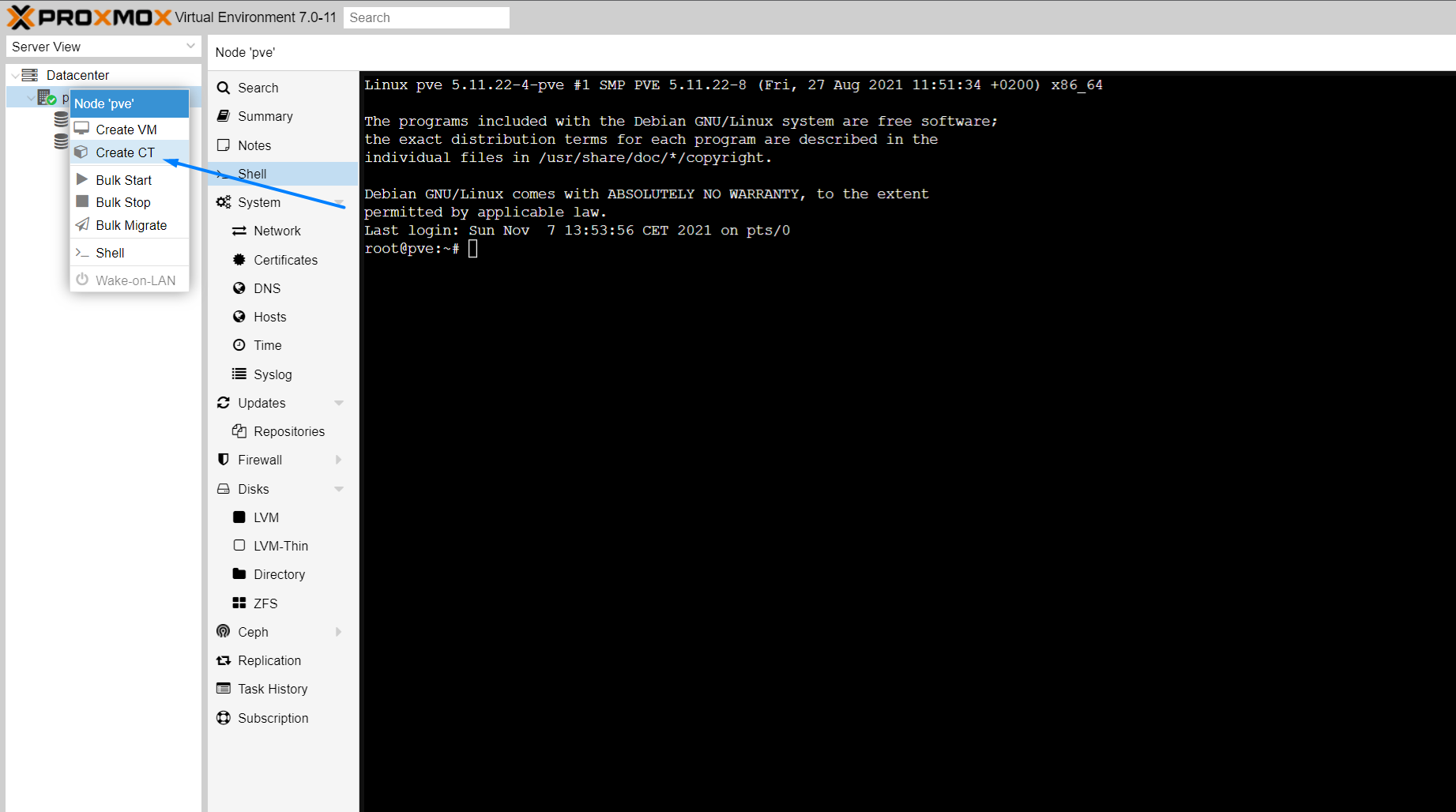

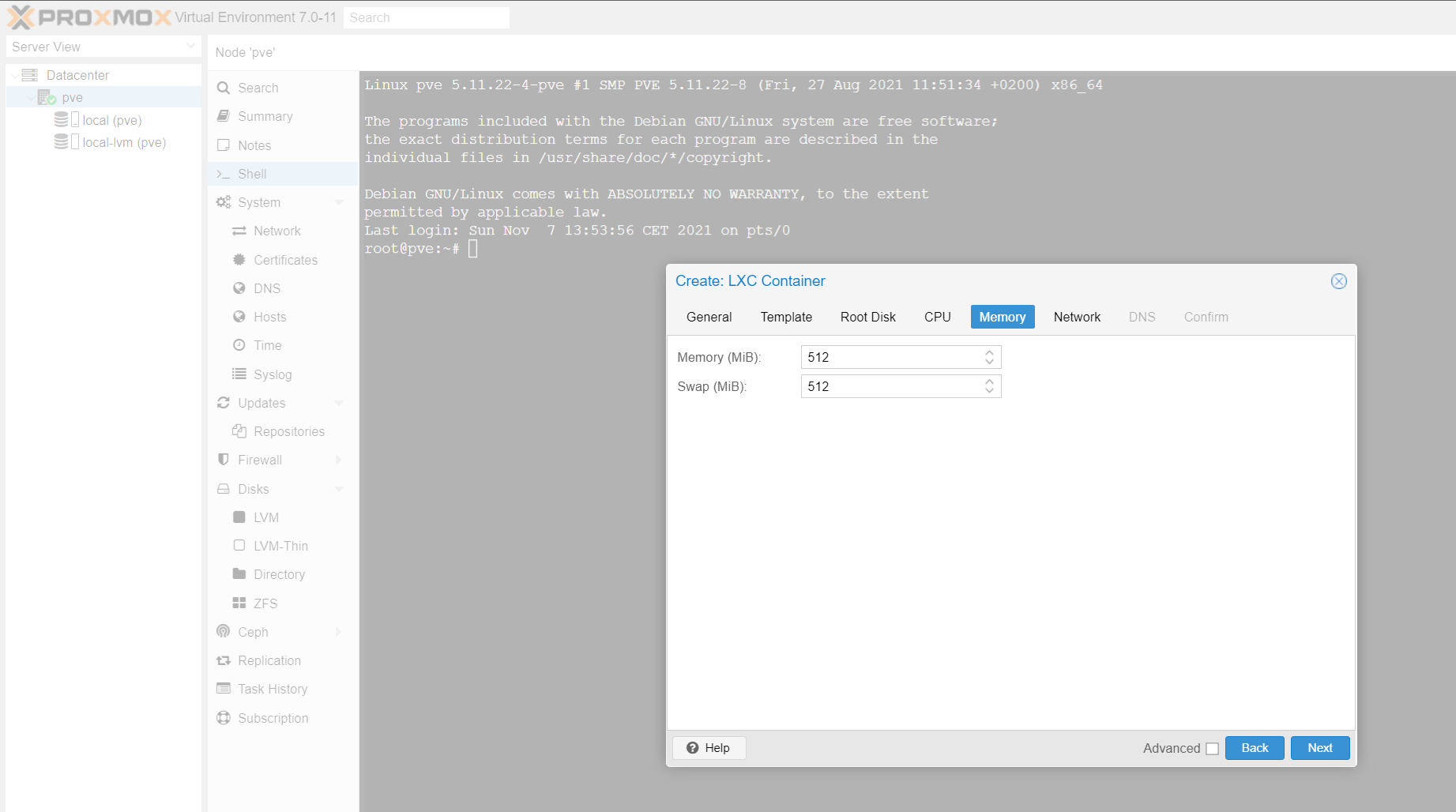

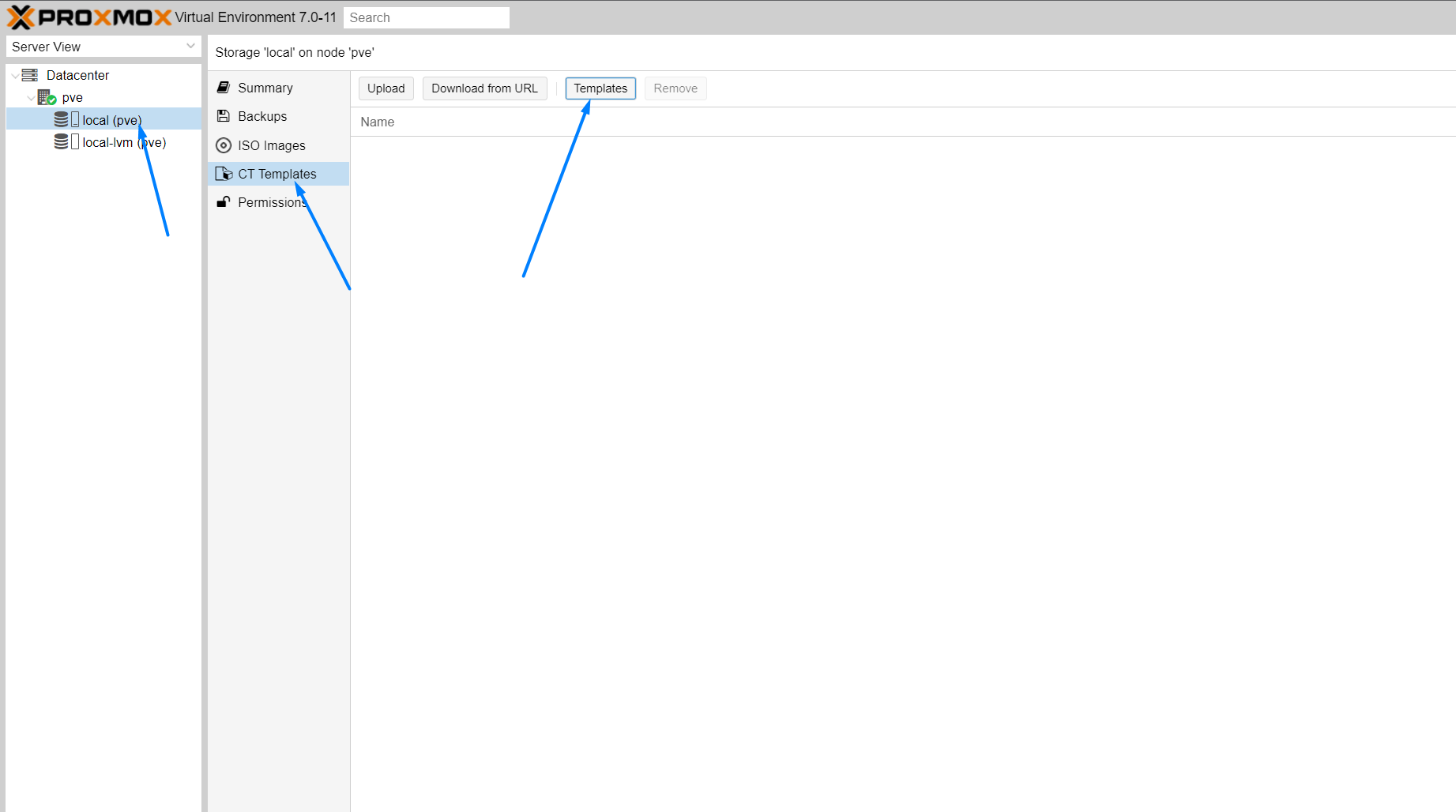

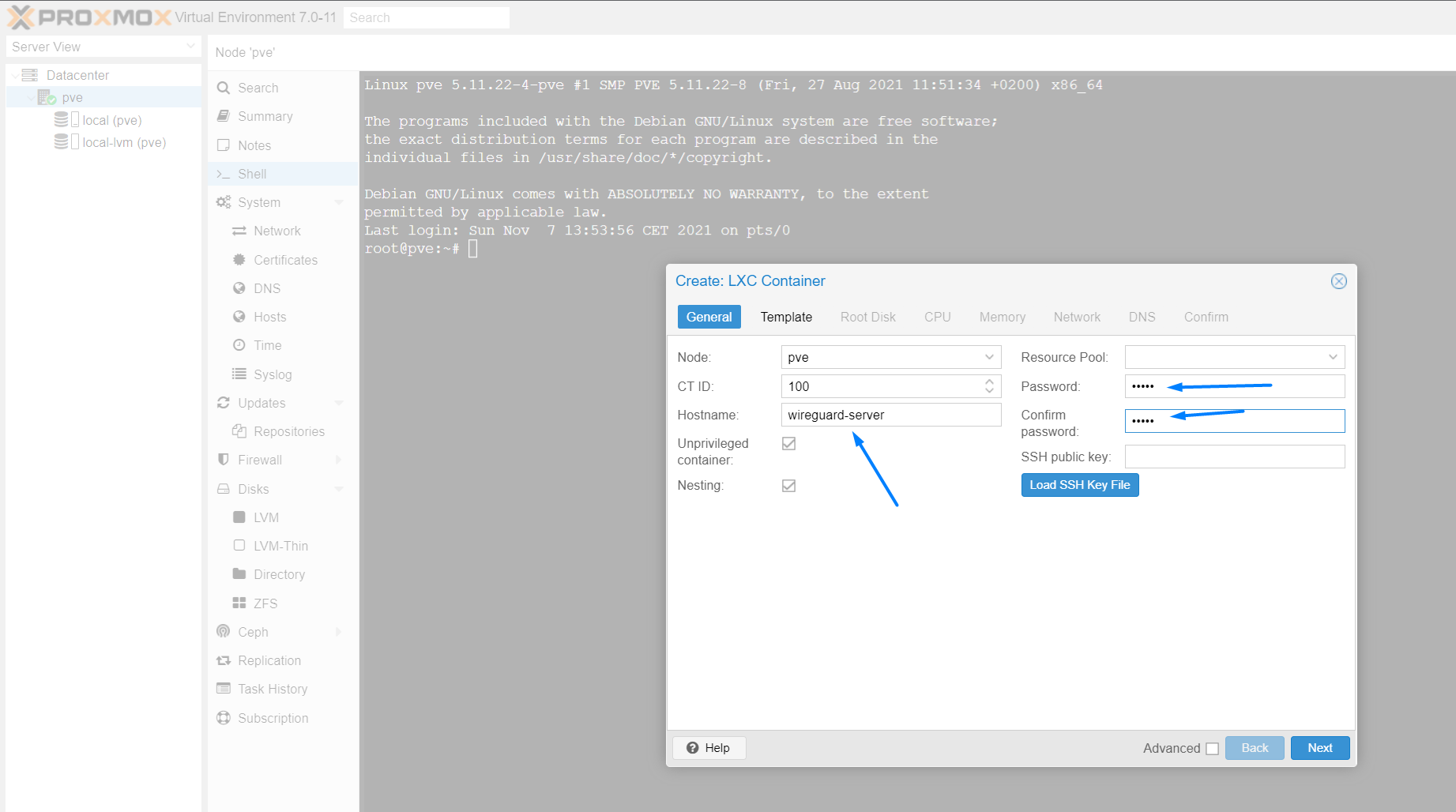

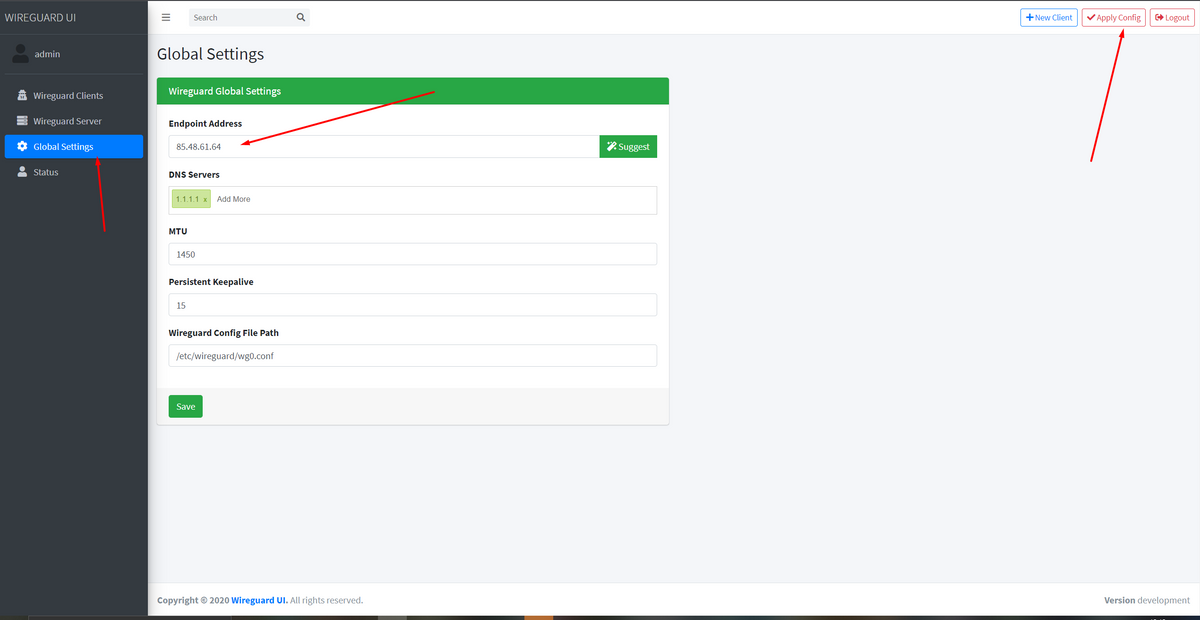

Installationszeit ca. 15 Minuten je nach Internetverbindung Stand V1.2.2 18.01.2022 Github Link https://github.com/KleSecGmbH/ioBroker/tree/main/wireguard Voraussetzungen:

- Proxmox als Grundgerüst mit Kernel Version min.: 5.11 Ältere Version?

- Einen Dual-Stack Internetanschluss (also kein DS-Lite, hierzu kommt bei Bedarf eine gesonderte Anleitung)

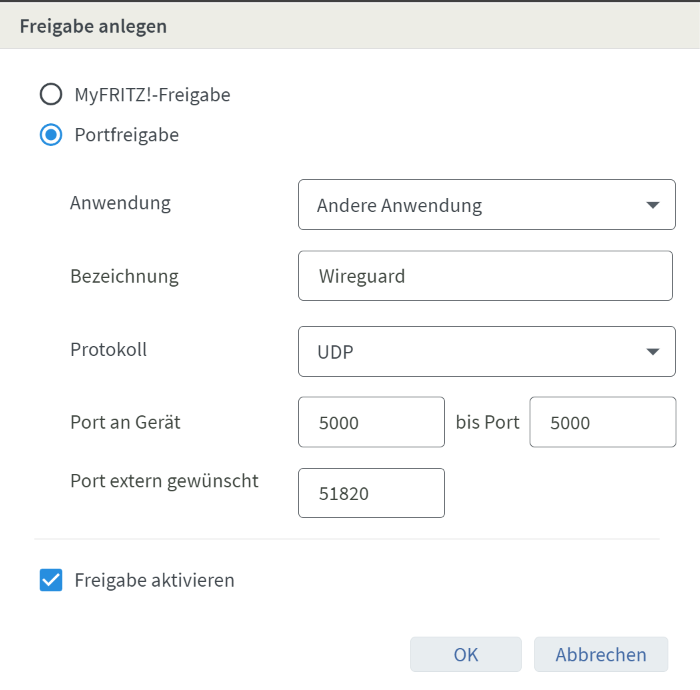

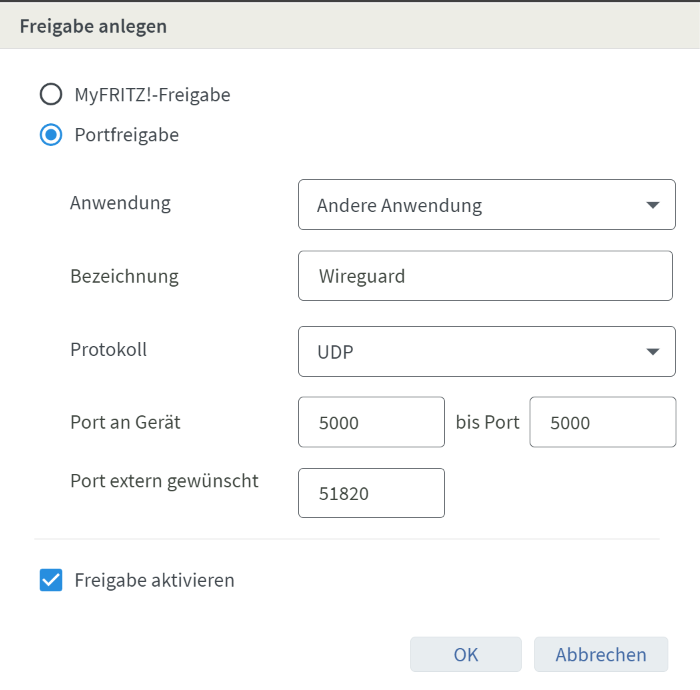

- Portfreigabe im Router (Protokoll: UDP, Port: 51820 , auf die IP Adresse des neuen Linux Containers)

!!! Keine Portfreigabe auf den im späteren Verlauf erstellten Port 5000 setzen !!! - Falls keine feste IP vorhanden ist benötigt ihr einen Hostnamen. Das kann z.b. MyFritz sein oder DynDns, Hauptsache ein Dienst mit dem ihr auf eure aktuelle IP verweisen könnt.

Anleitung:

Sollten sich doch Fehler eingeschlichen haben, bitte melden. Getestet wurde auf Proxmox V7.0-11.

Bei Bedarf kann ich diese Anleitung gerne für RasPi und Konsorten ebenfalls erstellen.LG

CrunkFX@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Portfreigabe im Router (Protokoll: UDP, Port: 51820 , auf die IP Adresse des neuen Linux Containers)

!!! Keine Portfreigabe auf den im späteren Verlauf erstellten Port 5000 setzen !!!Hallo

Du schreibst hier, "Keine Portfreigabe auf den im späteren Verlauf erstellten Port 5000 setzen".

Damit meinst du den externen. Intern muss schon auf den 5000er geroutet werden.

Oder versteh ich das falsch?

-

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Portfreigabe im Router (Protokoll: UDP, Port: 51820 , auf die IP Adresse des neuen Linux Containers)

!!! Keine Portfreigabe auf den im späteren Verlauf erstellten Port 5000 setzen !!!Hallo

Du schreibst hier, "Keine Portfreigabe auf den im späteren Verlauf erstellten Port 5000 setzen".

Damit meinst du den externen. Intern muss schon auf den 5000er geroutet werden.

Oder versteh ich das falsch?

@negalein Nein, Port 5000 ist nur zum öffnen von WireGuard UI und hat mit dem eigentlichen VPN nichts zu tun. Wenn du WireGuard extern freigeben willst musst du intern und extern Port 51820 freigeben mit UDP.

PORT 5000 bitte in keinem Fall von außen erreichbar machen!