NEWS

[Anleitung] WireGuard mit WireGuard-UI auf Proxmox

-

Hallöchen,

nachdem hier immer wieder Fragen bezüglich VPN etc. kommen, habe ich mich entschlossen eine kleine Anleitung zum Thema WireGuard zu erstellen. Ich habe versucht die Anleitung so einfach und kurz wie möglich zu halten.

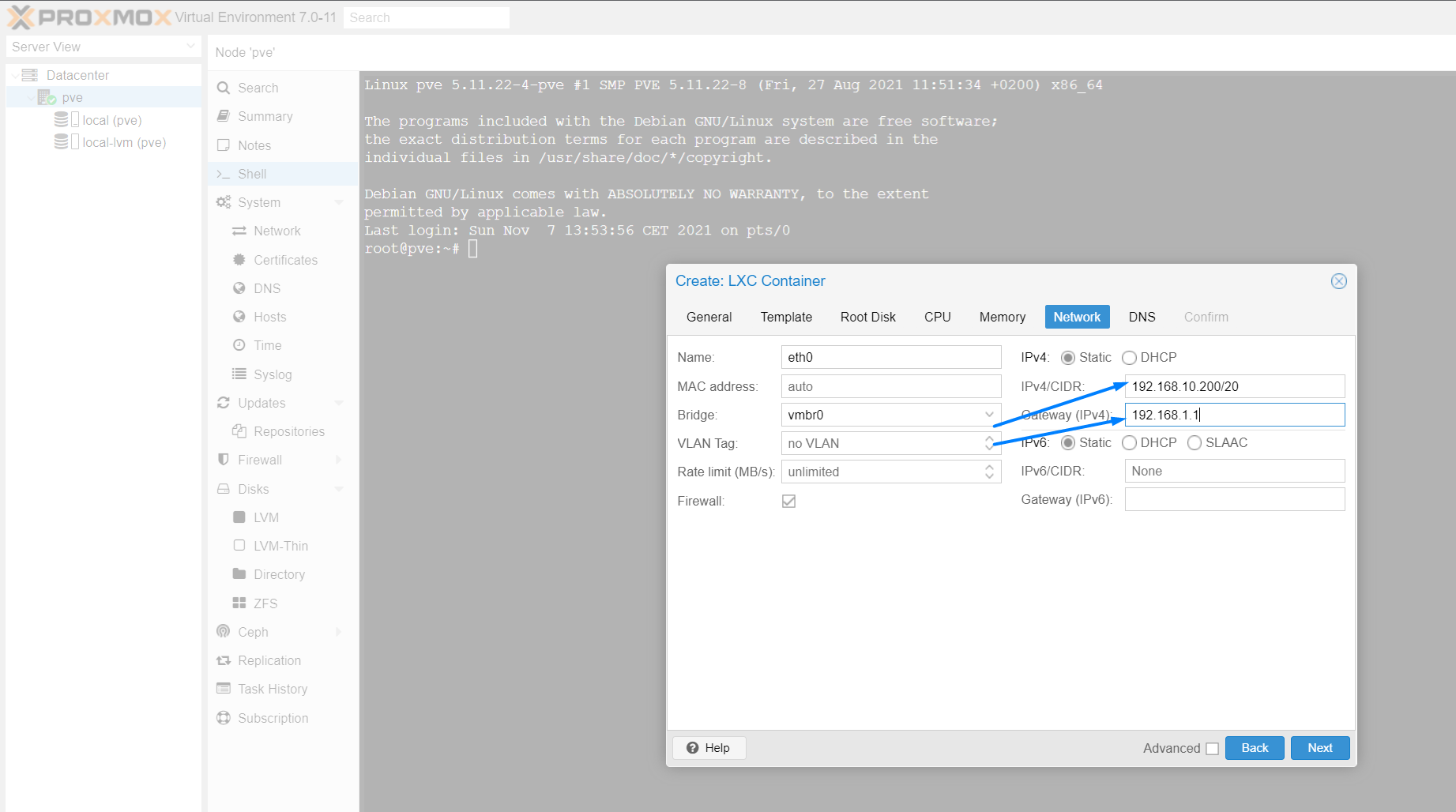

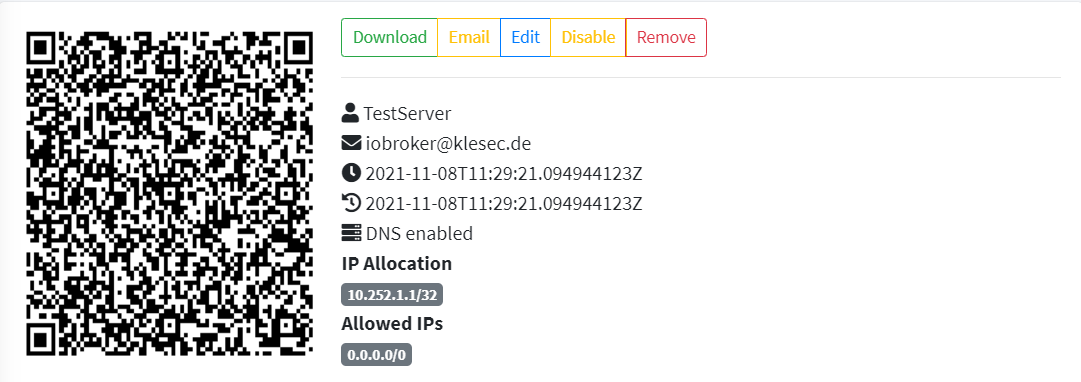

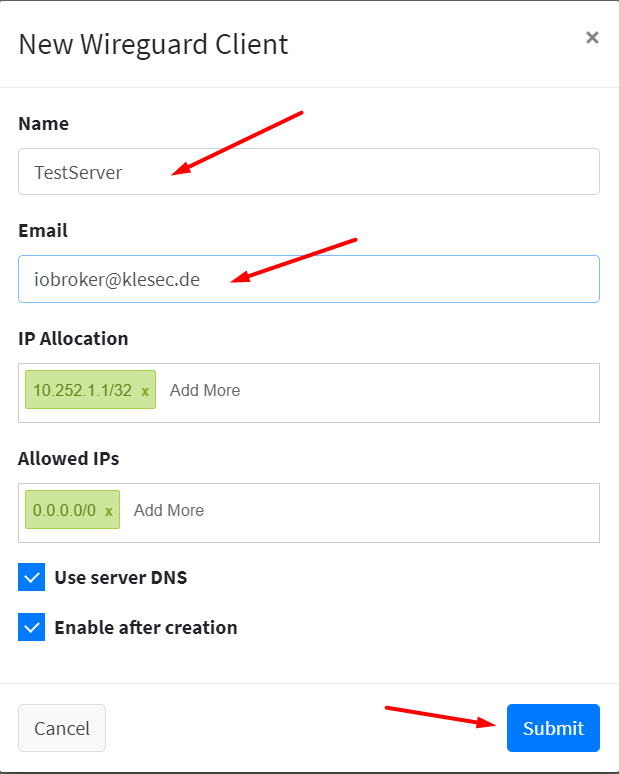

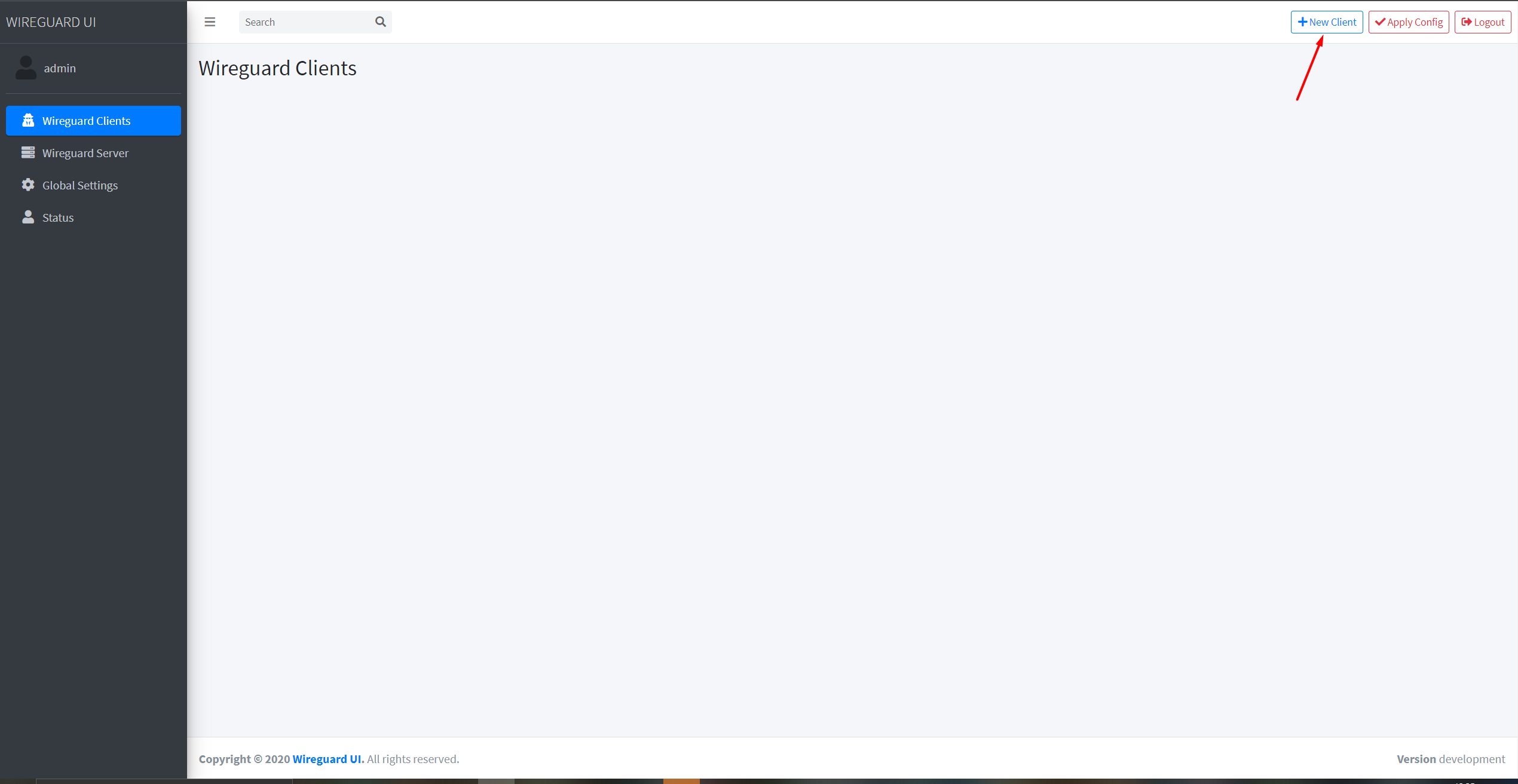

Installationszeit ca. 15 Minuten je nach Internetverbindung Stand V1.2.2 18.01.2022 Github Link https://github.com/KleSecGmbH/ioBroker/tree/main/wireguard Voraussetzungen:

- Proxmox als Grundgerüst mit Kernel Version min.: 5.11 Ältere Version?

- Einen Dual-Stack Internetanschluss (also kein DS-Lite, hierzu kommt bei Bedarf eine gesonderte Anleitung)

- Portfreigabe im Router (Protokoll: UDP, Port: 51820 , auf die IP Adresse des neuen Linux Containers)

!!! Keine Portfreigabe auf den im späteren Verlauf erstellten Port 5000 setzen !!! - Falls keine feste IP vorhanden ist benötigt ihr einen Hostnamen. Das kann z.b. MyFritz sein oder DynDns, Hauptsache ein Dienst mit dem ihr auf eure aktuelle IP verweisen könnt.

Anleitung:

Sollten sich doch Fehler eingeschlichen haben, bitte melden. Getestet wurde auf Proxmox V7.0-11.

Bei Bedarf kann ich diese Anleitung gerne für RasPi und Konsorten ebenfalls erstellen.LG

CrunkFX@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

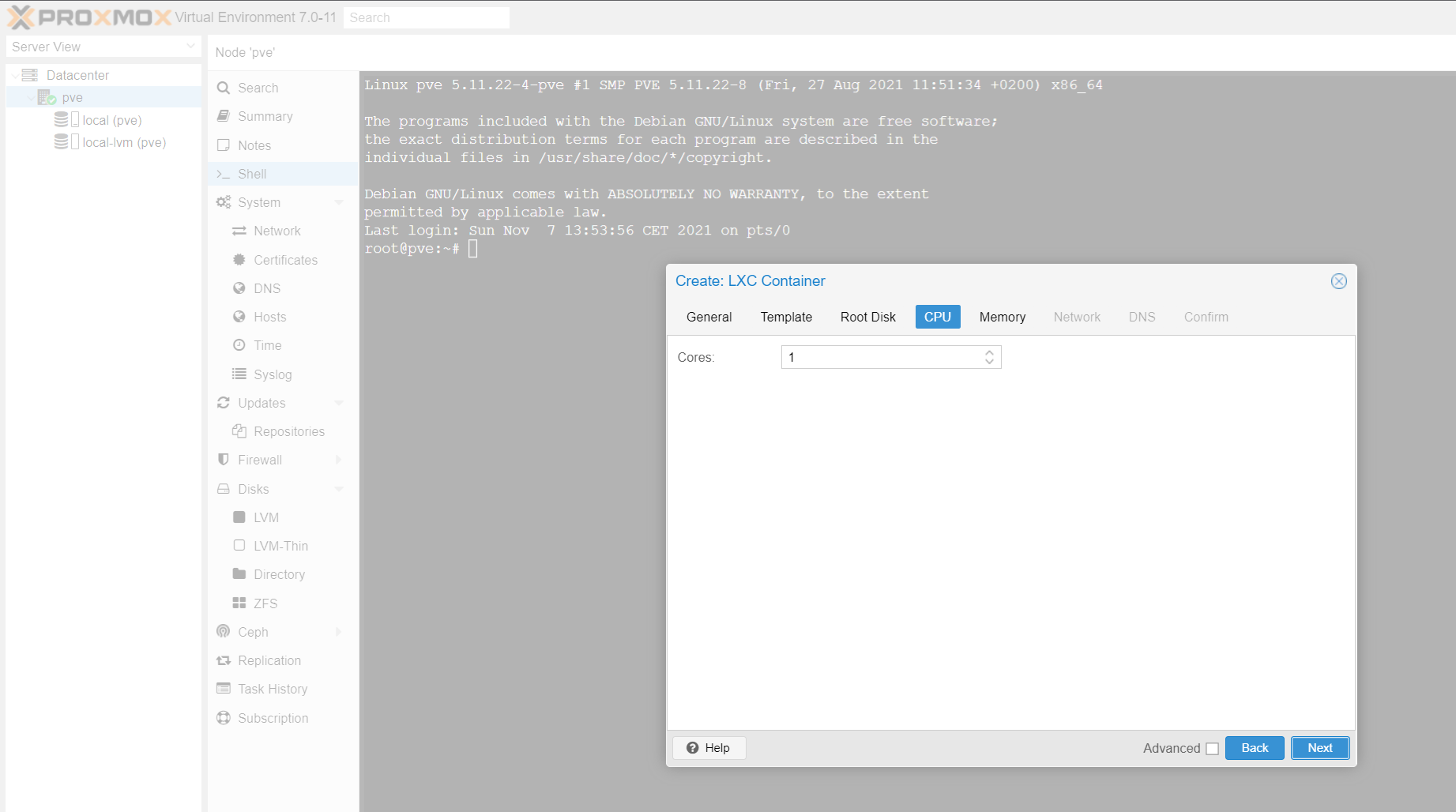

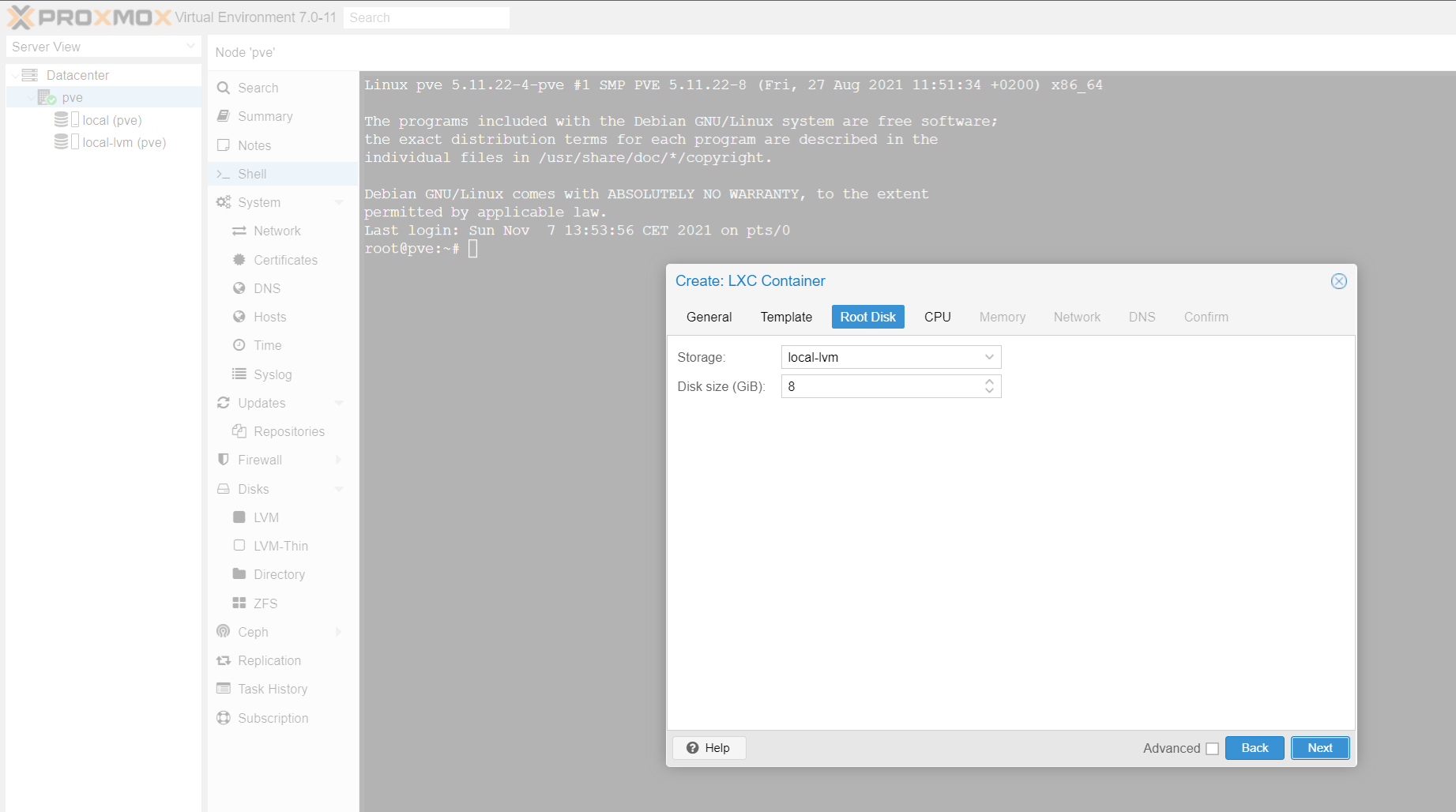

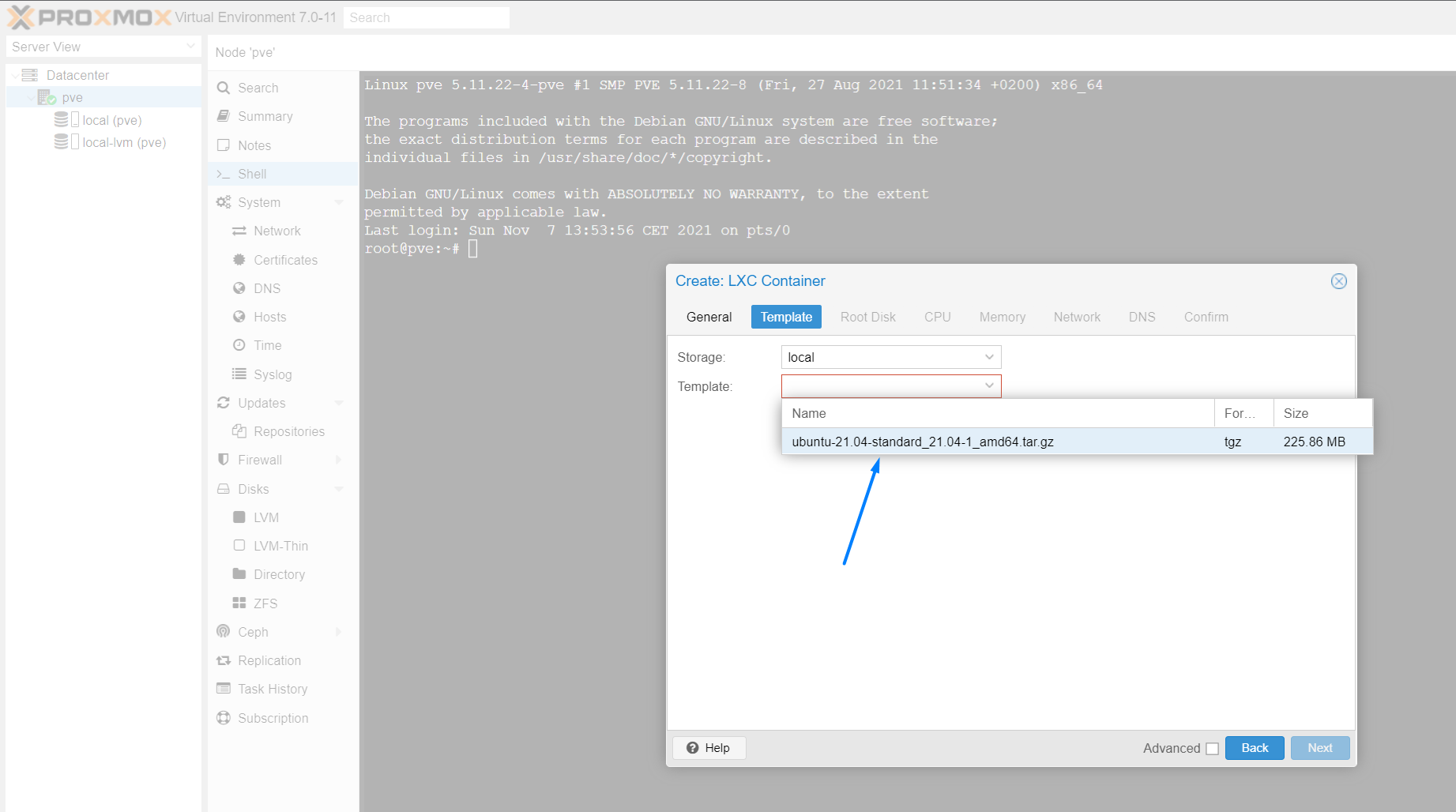

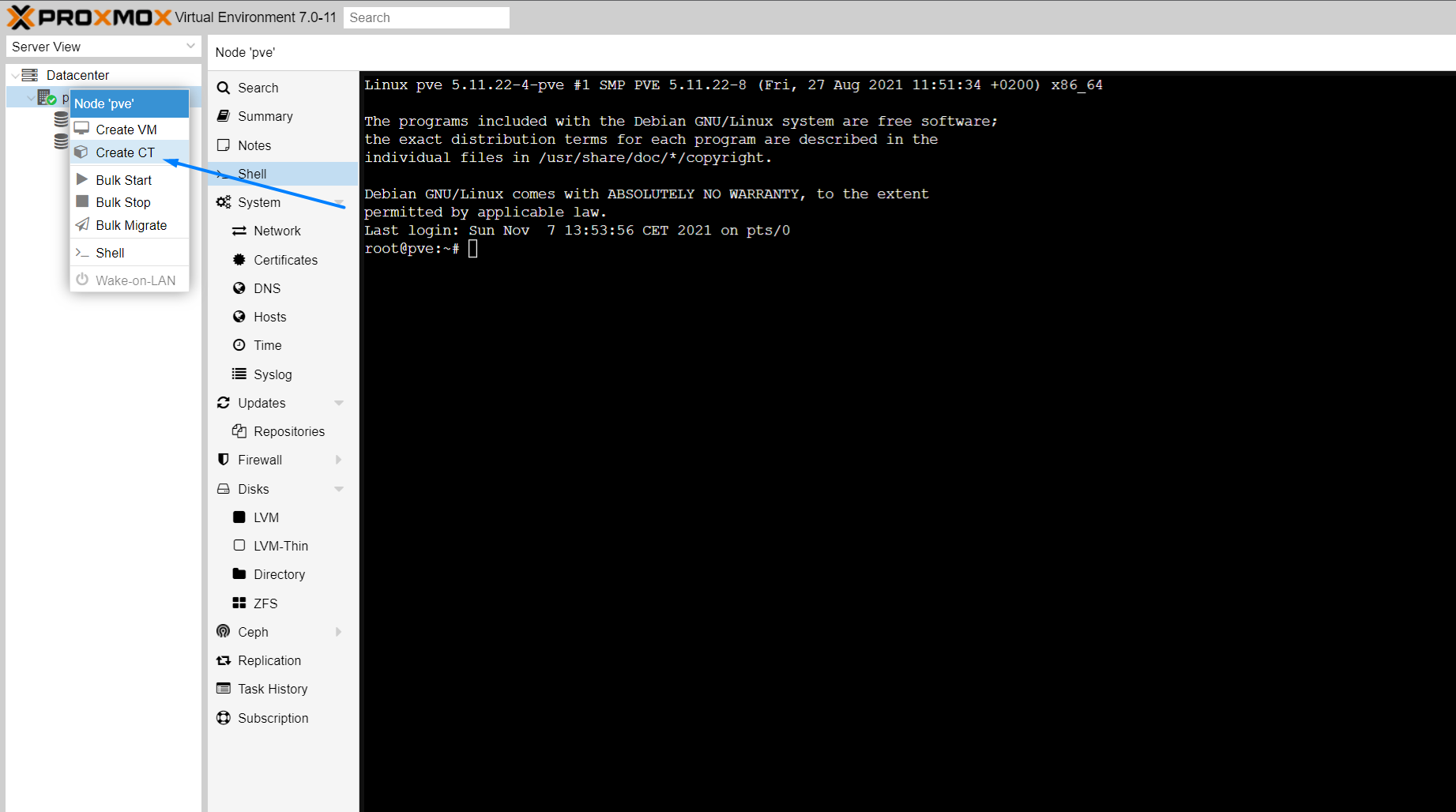

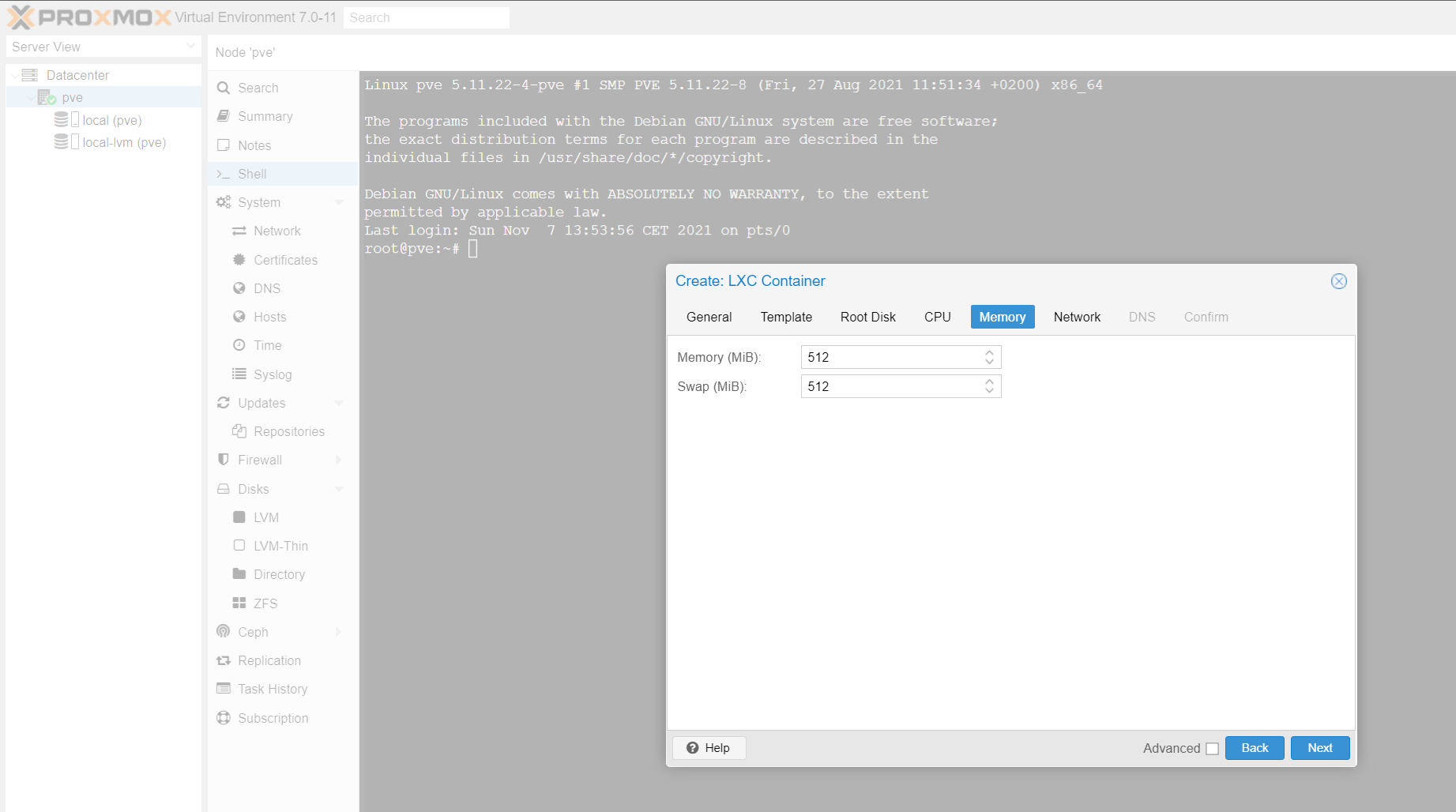

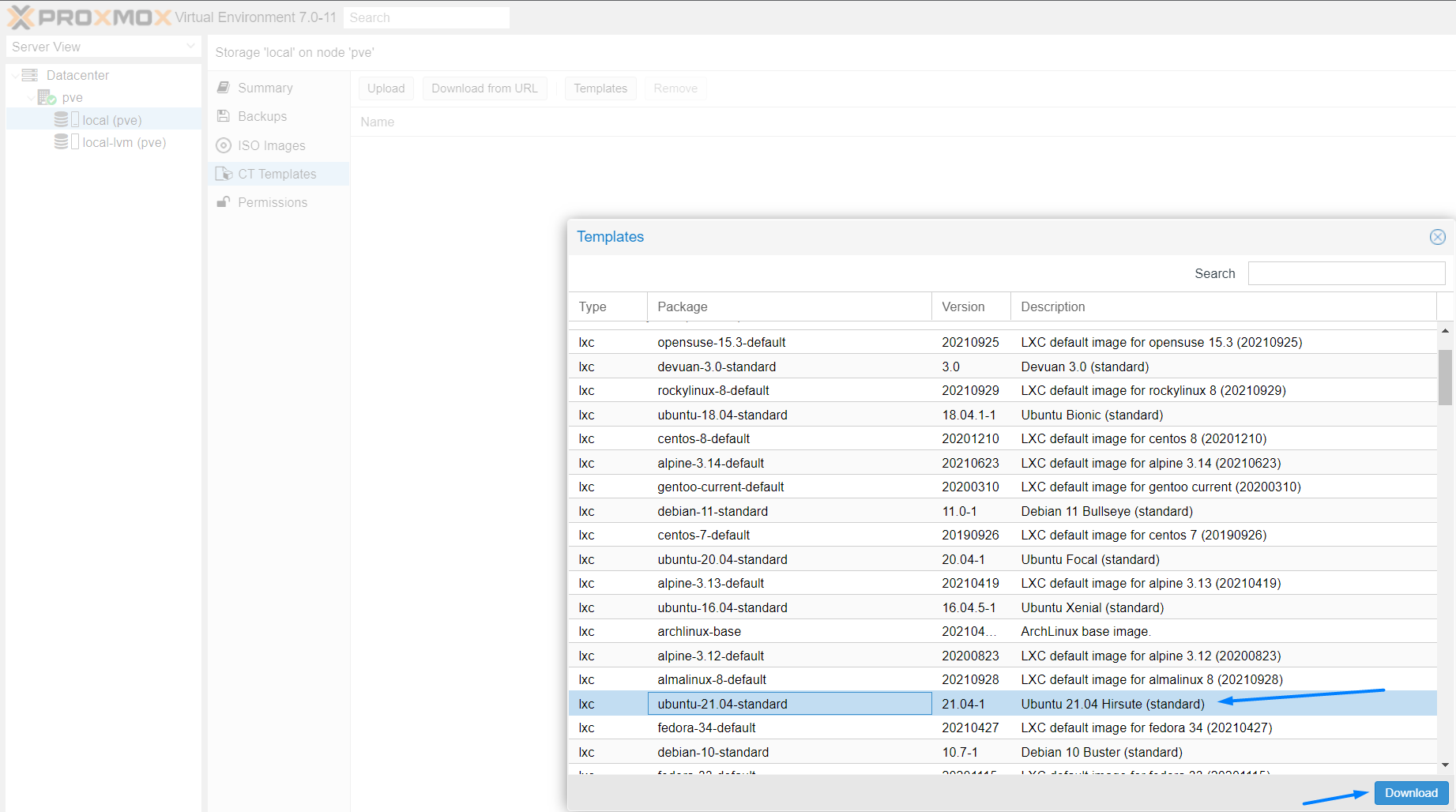

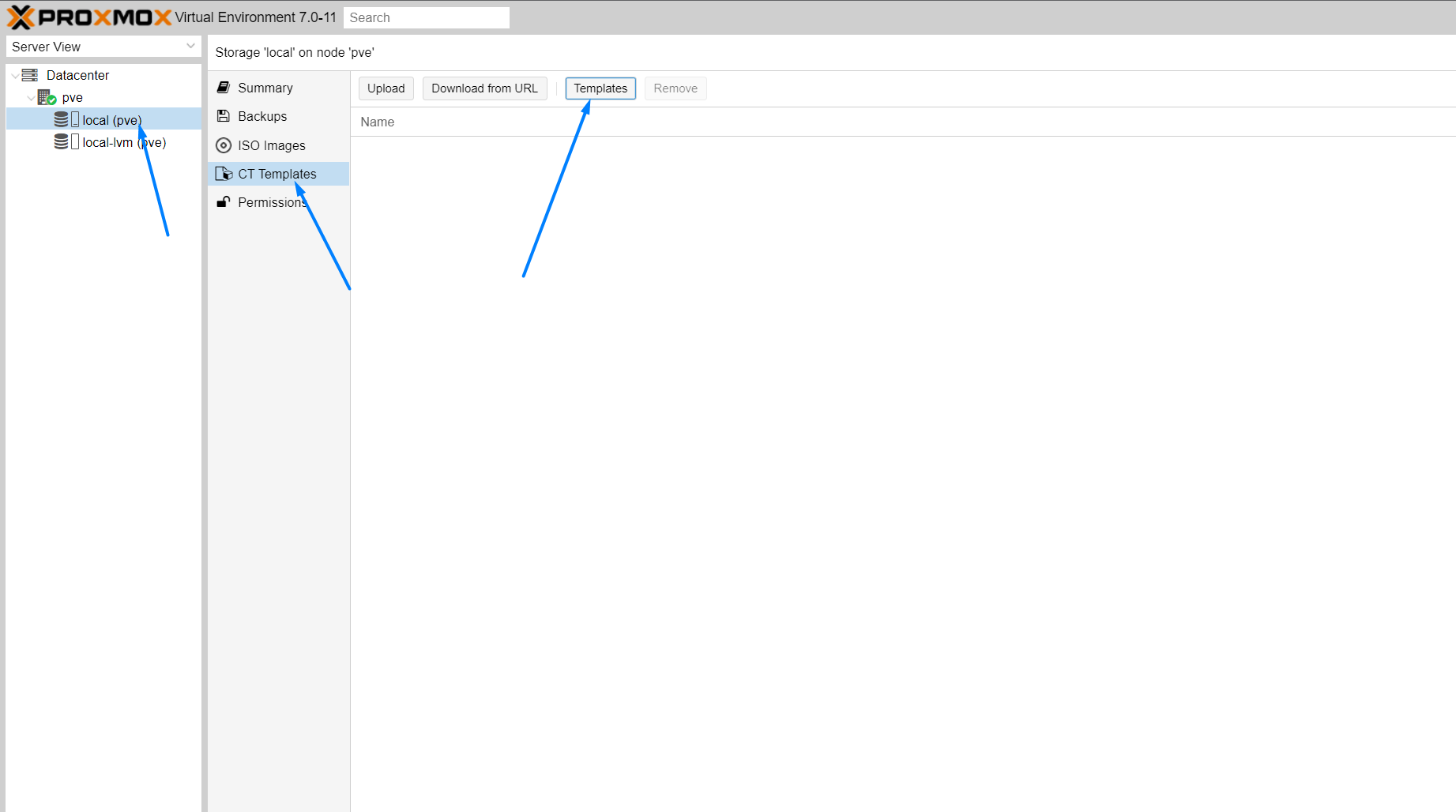

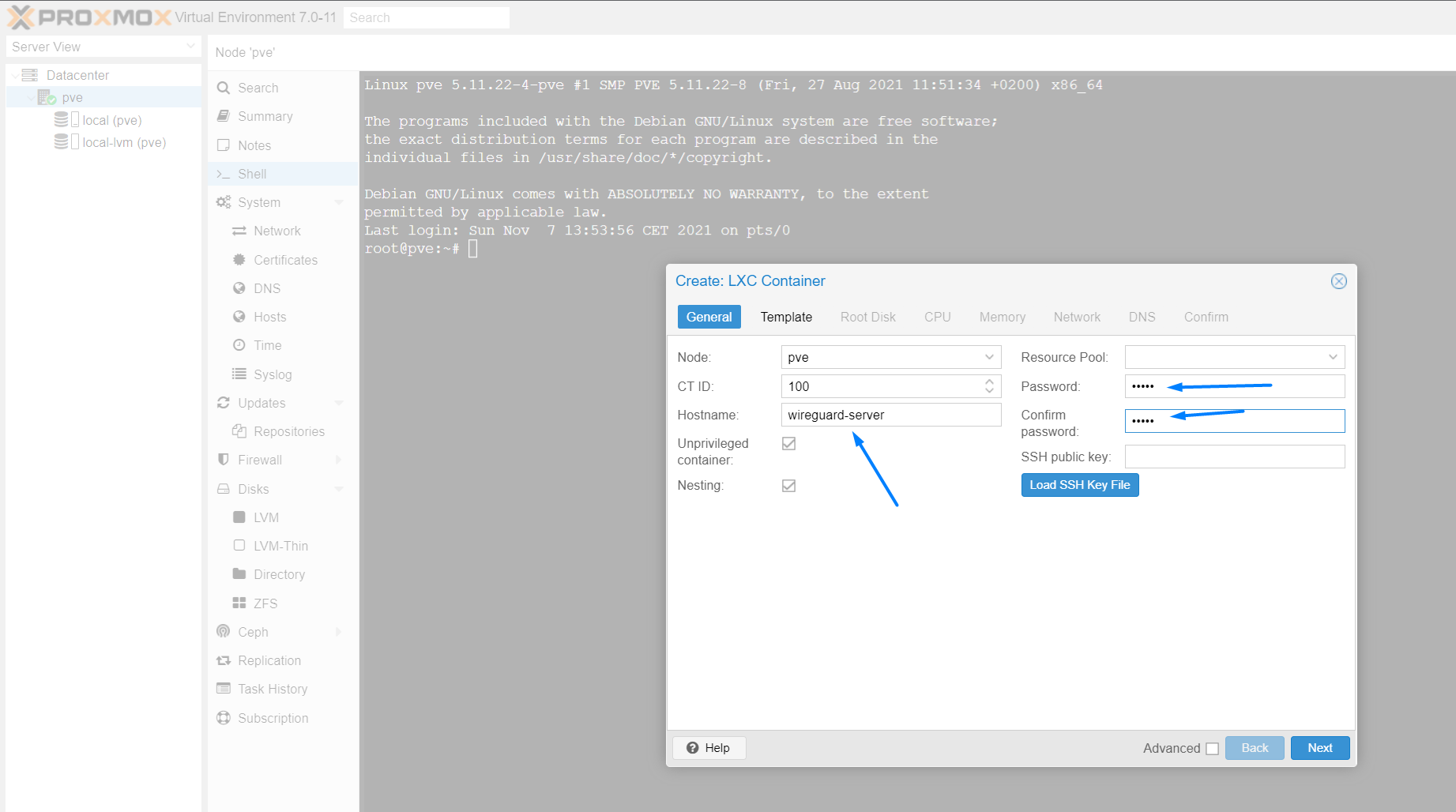

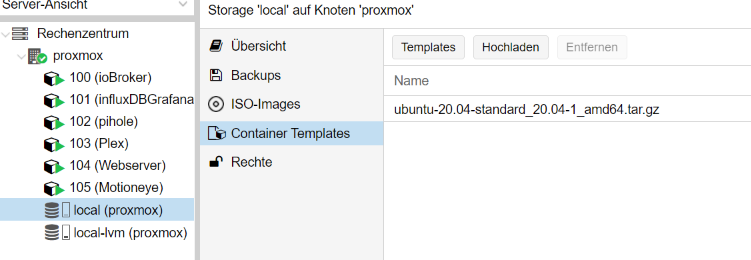

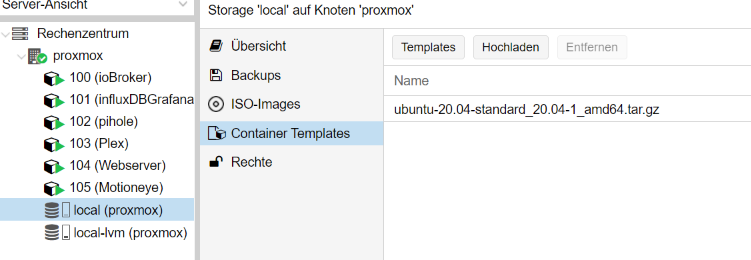

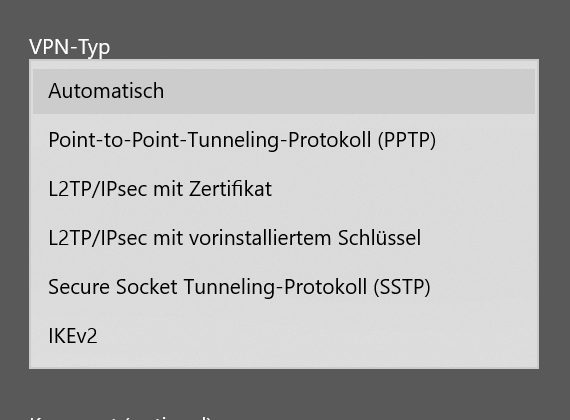

Zunächst müssen wir das LXC Template für Ubuntu 21.04 oder 21.10 installieren.

20.04 reicht auch?

Das hab ich bereits in Proxmox!

Oder doch lieber 21.04 od. 21.10? Schmeissts mir dann eh nicht die anderes LXC durcheinander?

-

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Zunächst müssen wir das LXC Template für Ubuntu 21.04 oder 21.10 installieren.

20.04 reicht auch?

Das hab ich bereits in Proxmox!

Oder doch lieber 21.04 od. 21.10? Schmeissts mir dann eh nicht die anderes LXC durcheinander?

@negalein Müsste gehen, ist mit aktuellem Update derselbe Kernel

Schmeissts mir dann eh nicht die anderes LXC durcheinander?

Ne, stell dir die Templates wie einen Bauplan vor, sobald der Container einmal gebaut ist ist das Template uninterressant

-

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Zunächst müssen wir das LXC Template für Ubuntu 21.04 oder 21.10 installieren.

20.04 reicht auch?

Das hab ich bereits in Proxmox!

Oder doch lieber 21.04 od. 21.10? Schmeissts mir dann eh nicht die anderes LXC durcheinander?

@negalein sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Oder doch lieber 21.04 od. 21.10?

Wireguard ist in aktuellen Linux-Kerneln schon direkt als Kernel-Modul vorhanden. Kann sein, dass das erst ab 21.x bei ubuntu drin ist.

-

@negalein sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Oder doch lieber 21.04 od. 21.10?

Wireguard ist in aktuellen Linux-Kerneln schon direkt als Kernel-Modul vorhanden. Kann sein, dass das erst ab 21.x bei ubuntu drin ist.

@thomas-braun Lt. Wikipedia schon ab 20.04 Wiki Eintrag

Aber 20.04 und 21.04 haben mit aktuellen Updates beide Kernel v5.11 -

@thomas-braun Lt. Wikipedia schon ab 20.04 Wiki Eintrag

Aber 20.04 und 21.04 haben mit aktuellen Updates beide Kernel v5.11@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Aber 20.04 und 21.04 haben mit aktuellen Updates beide Kernel v5.11

muss ich das Template updaten, oder eh erst im erstellten LXC?

-

Hallöchen,

nachdem hier immer wieder Fragen bezüglich VPN etc. kommen, habe ich mich entschlossen eine kleine Anleitung zum Thema WireGuard zu erstellen. Ich habe versucht die Anleitung so einfach und kurz wie möglich zu halten.

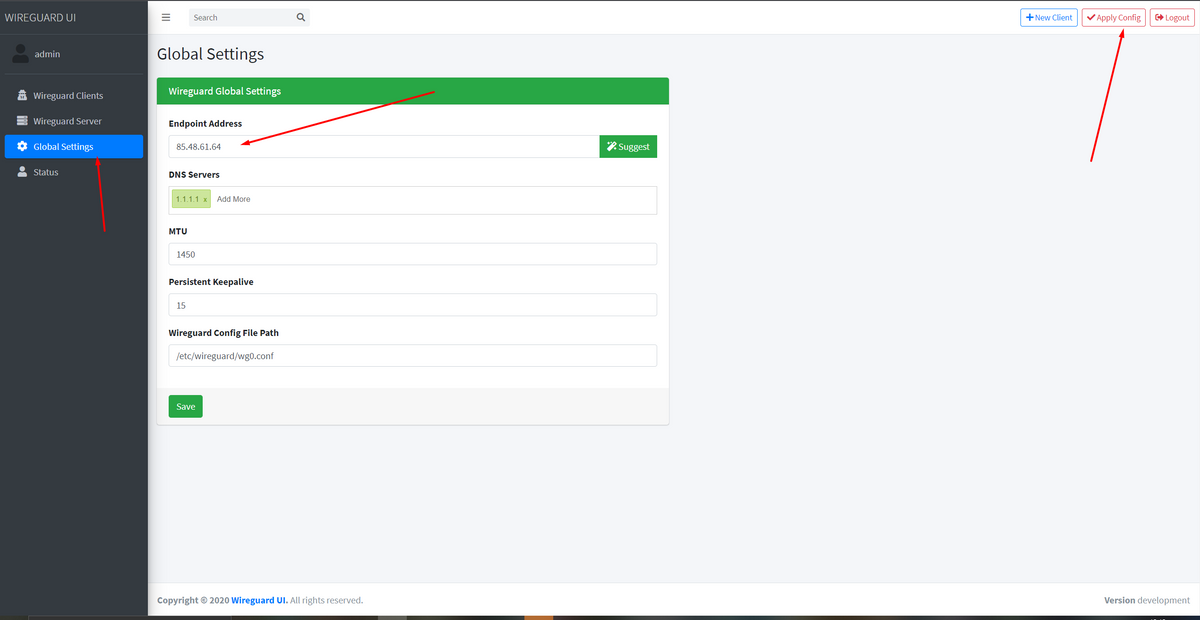

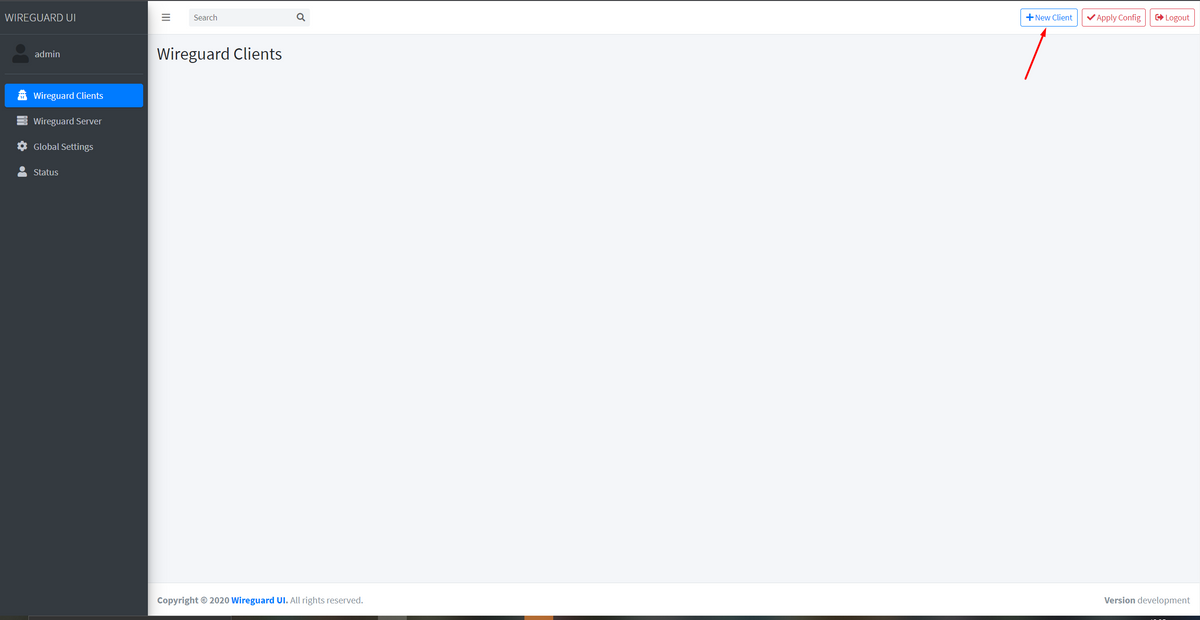

Installationszeit ca. 15 Minuten je nach Internetverbindung Stand V1.2.2 18.01.2022 Github Link https://github.com/KleSecGmbH/ioBroker/tree/main/wireguard Voraussetzungen:

- Proxmox als Grundgerüst mit Kernel Version min.: 5.11 Ältere Version?

- Einen Dual-Stack Internetanschluss (also kein DS-Lite, hierzu kommt bei Bedarf eine gesonderte Anleitung)

- Portfreigabe im Router (Protokoll: UDP, Port: 51820 , auf die IP Adresse des neuen Linux Containers)

!!! Keine Portfreigabe auf den im späteren Verlauf erstellten Port 5000 setzen !!! - Falls keine feste IP vorhanden ist benötigt ihr einen Hostnamen. Das kann z.b. MyFritz sein oder DynDns, Hauptsache ein Dienst mit dem ihr auf eure aktuelle IP verweisen könnt.

Anleitung:

Sollten sich doch Fehler eingeschlichen haben, bitte melden. Getestet wurde auf Proxmox V7.0-11.

Bei Bedarf kann ich diese Anleitung gerne für RasPi und Konsorten ebenfalls erstellen.LG

CrunkFX -

Hallöchen,

nachdem hier immer wieder Fragen bezüglich VPN etc. kommen, habe ich mich entschlossen eine kleine Anleitung zum Thema WireGuard zu erstellen. Ich habe versucht die Anleitung so einfach und kurz wie möglich zu halten.

Installationszeit ca. 15 Minuten je nach Internetverbindung Stand V1.2.2 18.01.2022 Github Link https://github.com/KleSecGmbH/ioBroker/tree/main/wireguard Voraussetzungen:

- Proxmox als Grundgerüst mit Kernel Version min.: 5.11 Ältere Version?

- Einen Dual-Stack Internetanschluss (also kein DS-Lite, hierzu kommt bei Bedarf eine gesonderte Anleitung)

- Portfreigabe im Router (Protokoll: UDP, Port: 51820 , auf die IP Adresse des neuen Linux Containers)

!!! Keine Portfreigabe auf den im späteren Verlauf erstellten Port 5000 setzen !!! - Falls keine feste IP vorhanden ist benötigt ihr einen Hostnamen. Das kann z.b. MyFritz sein oder DynDns, Hauptsache ein Dienst mit dem ihr auf eure aktuelle IP verweisen könnt.

Anleitung:

Sollten sich doch Fehler eingeschlichen haben, bitte melden. Getestet wurde auf Proxmox V7.0-11.

Bei Bedarf kann ich diese Anleitung gerne für RasPi und Konsorten ebenfalls erstellen.LG

CrunkFX@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

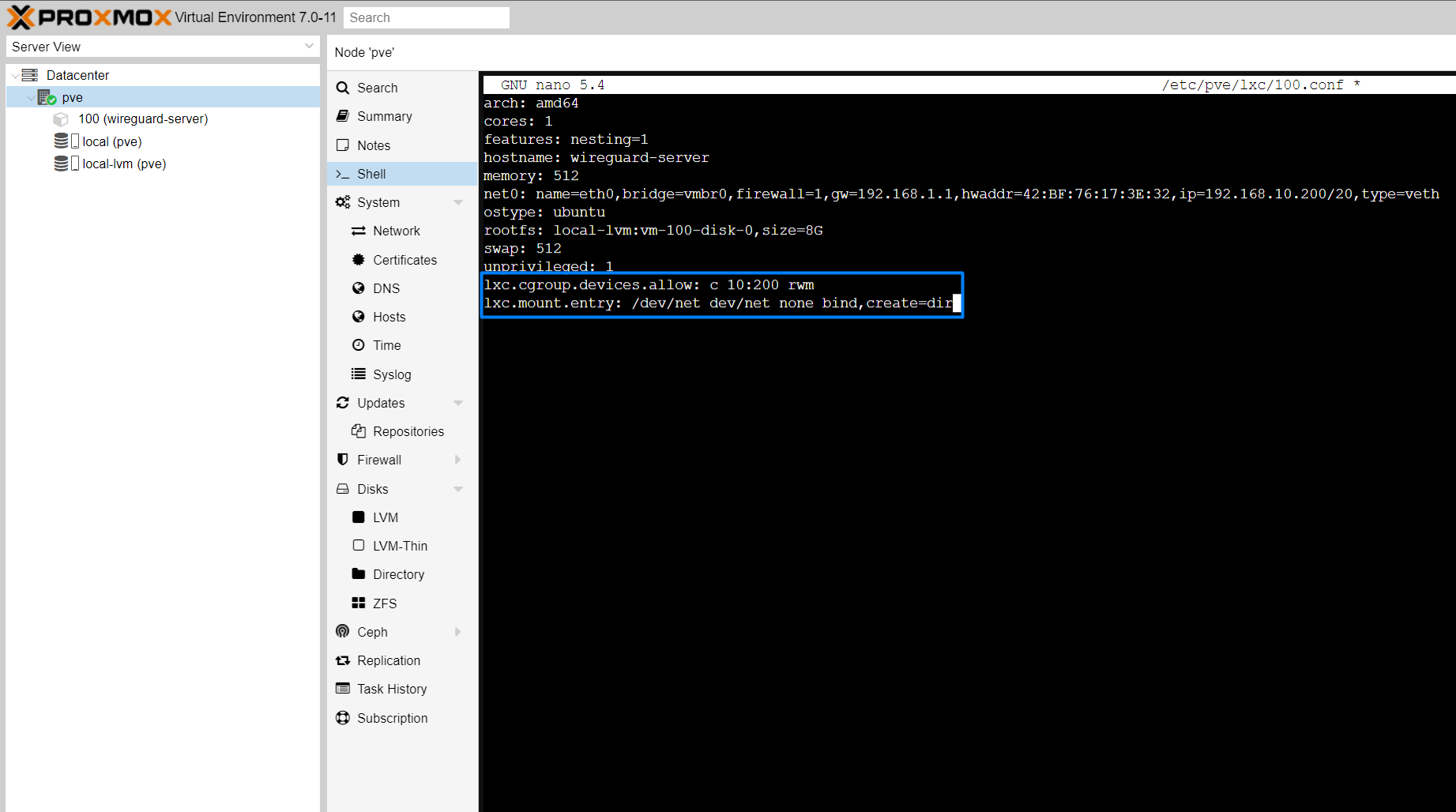

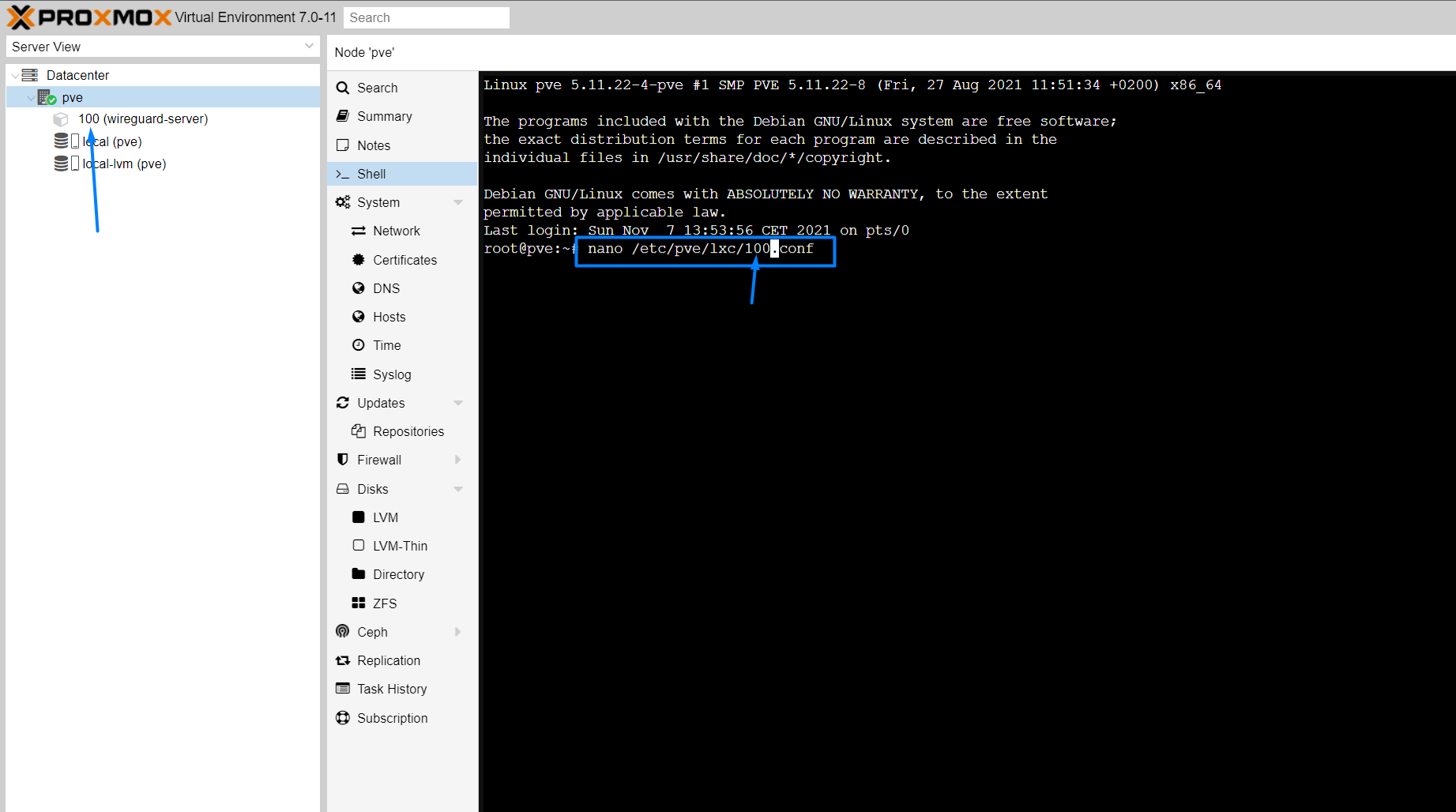

Danach auf dem Proxmox Host die Zugriffsrechte für den Tunneladapter freigeben mit dem Befehl:

chown 100000:100000 /dev/net/tunhab zwar schon openvpn laufen, würde aber gerne wireguard mal testen, jetzt aber die Frage,

für was ist das genau, warum muss ich dies auf dem Host freigeben?

Nächste Frage,

ich hab nen Cluster laufen, wenn ich den LXC nun auf nen anderen Host migriere? Müsste ich somit auf allen Servern setzen? -

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Aber 20.04 und 21.04 haben mit aktuellen Updates beide Kernel v5.11

muss ich das Template updaten, oder eh erst im erstellten LXC?

-

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Danach auf dem Proxmox Host die Zugriffsrechte für den Tunneladapter freigeben mit dem Befehl:

chown 100000:100000 /dev/net/tunhab zwar schon openvpn laufen, würde aber gerne wireguard mal testen, jetzt aber die Frage,

für was ist das genau, warum muss ich dies auf dem Host freigeben?

Nächste Frage,

ich hab nen Cluster laufen, wenn ich den LXC nun auf nen anderen Host migriere? Müsste ich somit auf allen Servern setzen? -

@crunchip Damit gibst du den tunneladapter an den Proxmox Host frei. Wenn einer belegt ist z.b. OVPN macht PMX einfach nen neuen auf. Z.b. tun0 OVPN tun1 WireGuard

@crunkfx hmm ok, kann mich nicht mehr erinnern bei Openvpn etwas am Host gemacht zu haben.

ich teste einfach mal aus. -

Hallöchen,

nachdem hier immer wieder Fragen bezüglich VPN etc. kommen, habe ich mich entschlossen eine kleine Anleitung zum Thema WireGuard zu erstellen. Ich habe versucht die Anleitung so einfach und kurz wie möglich zu halten.

Installationszeit ca. 15 Minuten je nach Internetverbindung Stand V1.2.2 18.01.2022 Github Link https://github.com/KleSecGmbH/ioBroker/tree/main/wireguard Voraussetzungen:

- Proxmox als Grundgerüst mit Kernel Version min.: 5.11 Ältere Version?

- Einen Dual-Stack Internetanschluss (also kein DS-Lite, hierzu kommt bei Bedarf eine gesonderte Anleitung)

- Portfreigabe im Router (Protokoll: UDP, Port: 51820 , auf die IP Adresse des neuen Linux Containers)

!!! Keine Portfreigabe auf den im späteren Verlauf erstellten Port 5000 setzen !!! - Falls keine feste IP vorhanden ist benötigt ihr einen Hostnamen. Das kann z.b. MyFritz sein oder DynDns, Hauptsache ein Dienst mit dem ihr auf eure aktuelle IP verweisen könnt.

Anleitung:

Sollten sich doch Fehler eingeschlichen haben, bitte melden. Getestet wurde auf Proxmox V7.0-11.

Bei Bedarf kann ich diese Anleitung gerne für RasPi und Konsorten ebenfalls erstellen.LG

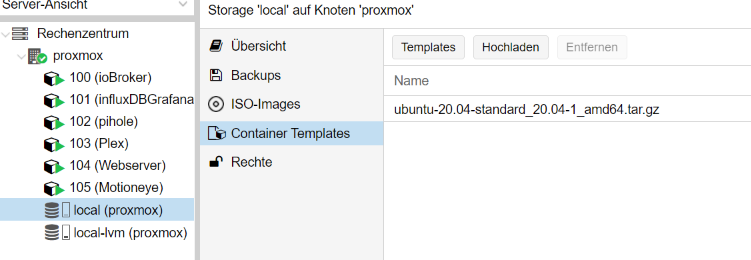

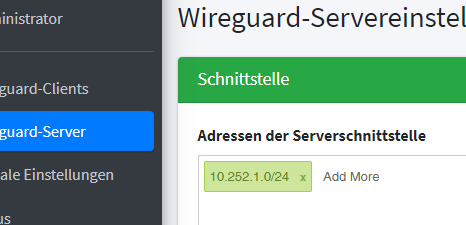

CrunkFX@crunkfx kurze Verständnisfrage noch

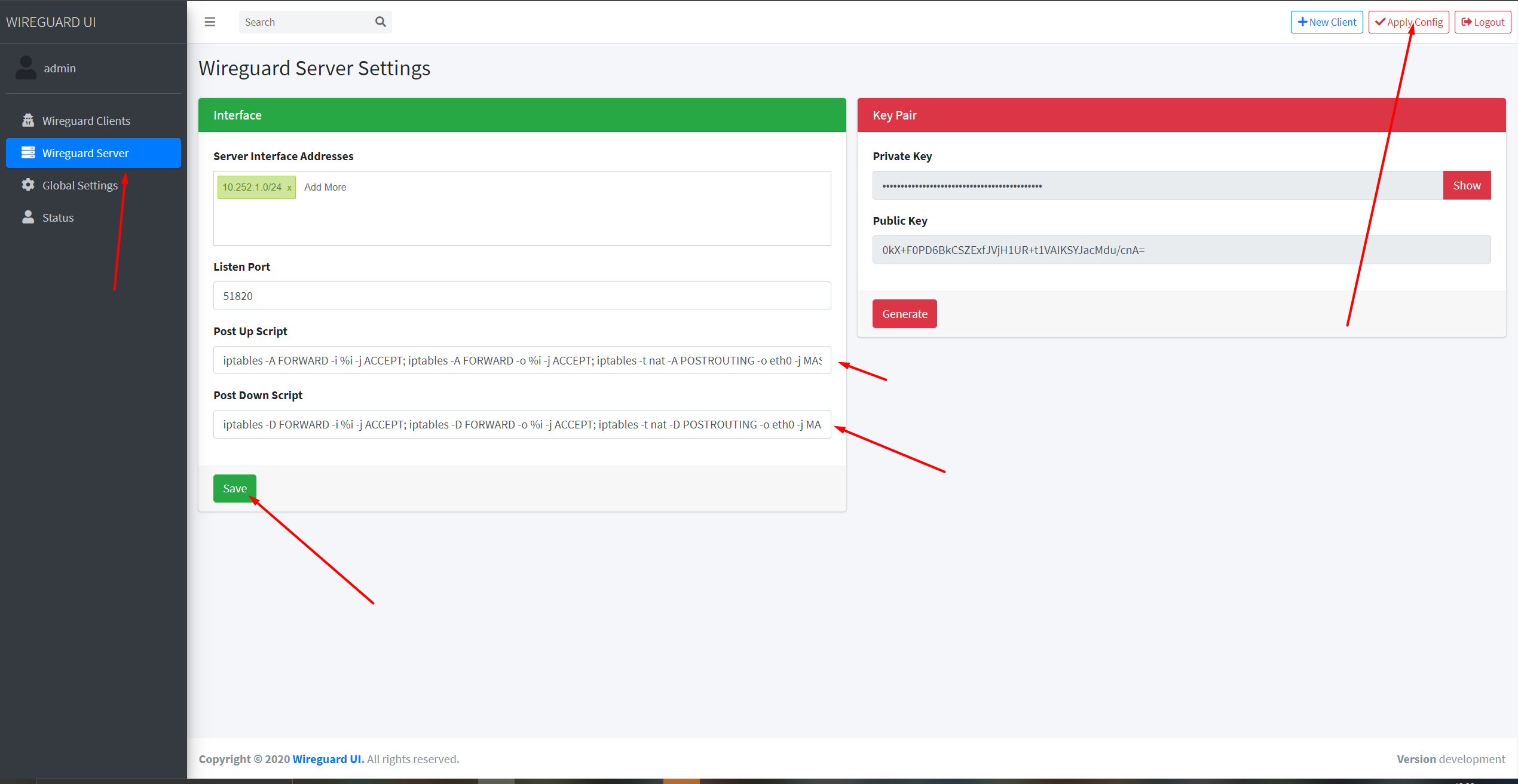

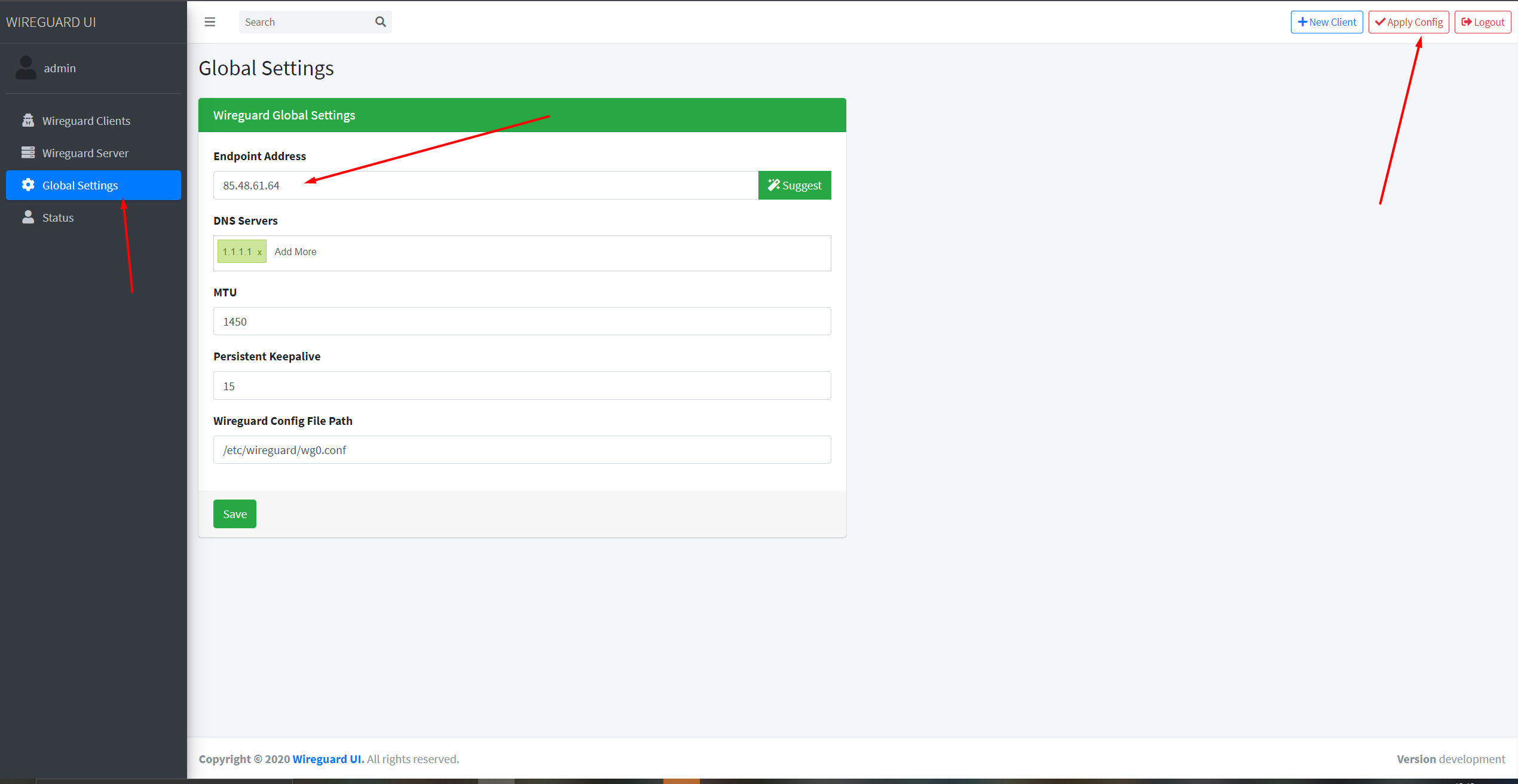

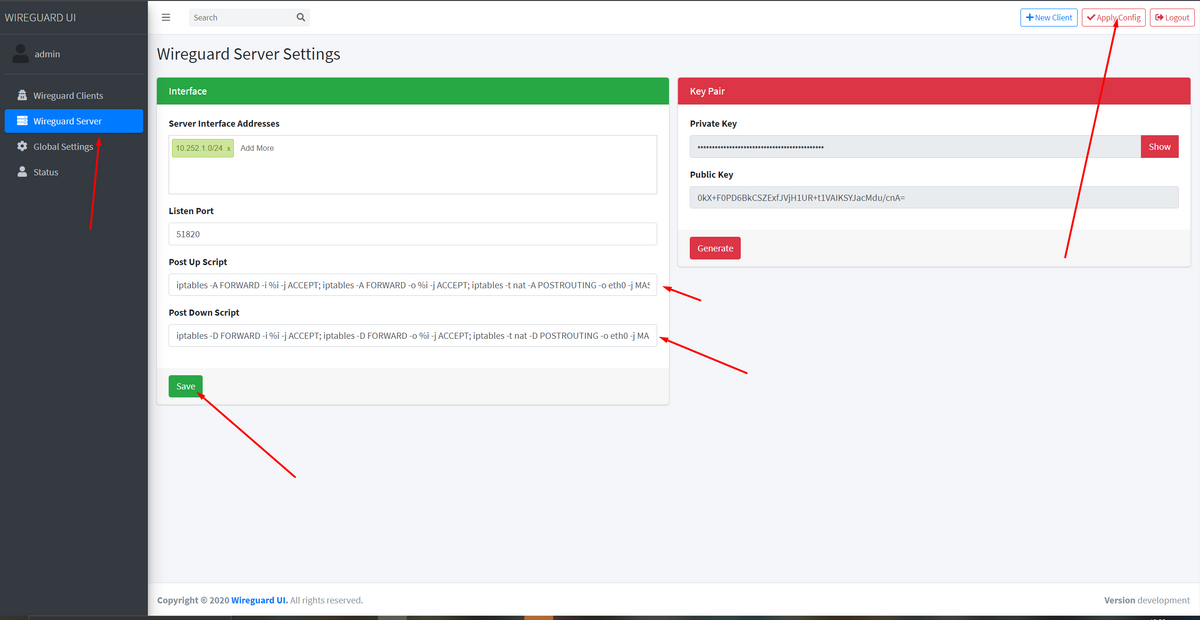

bei WireguardServer >Adresse der Serverschittstelle< muss da noch etwas eingetragen werden?

Denn ich bekomme keine Verbindung mit meinem Handy.

Alles soweit durchgelaufen, App am Handy läuft und auch die Portweiterleitung ist im Unifi Controller eingetragen.EDIT

ich hab die ganze Zeit gewartet das hier etwas angezeigt wird, tut es aber nicht, auch nicht nach einem kompletten Neustart

aber die Verbindung steht, bzw ich komm in mein Netz:+1:

mal sehen wie es sich verhält, wenn man in ein Funkloch gerät, ob sich die Verbindung abschaltet, bzw wenn man switcht zwischen zweier Sim Karten.

-

Hallöchen,

nachdem hier immer wieder Fragen bezüglich VPN etc. kommen, habe ich mich entschlossen eine kleine Anleitung zum Thema WireGuard zu erstellen. Ich habe versucht die Anleitung so einfach und kurz wie möglich zu halten.

Installationszeit ca. 15 Minuten je nach Internetverbindung Stand V1.2.2 18.01.2022 Github Link https://github.com/KleSecGmbH/ioBroker/tree/main/wireguard Voraussetzungen:

- Proxmox als Grundgerüst mit Kernel Version min.: 5.11 Ältere Version?

- Einen Dual-Stack Internetanschluss (also kein DS-Lite, hierzu kommt bei Bedarf eine gesonderte Anleitung)

- Portfreigabe im Router (Protokoll: UDP, Port: 51820 , auf die IP Adresse des neuen Linux Containers)

!!! Keine Portfreigabe auf den im späteren Verlauf erstellten Port 5000 setzen !!! - Falls keine feste IP vorhanden ist benötigt ihr einen Hostnamen. Das kann z.b. MyFritz sein oder DynDns, Hauptsache ein Dienst mit dem ihr auf eure aktuelle IP verweisen könnt.

Anleitung:

Sollten sich doch Fehler eingeschlichen haben, bitte melden. Getestet wurde auf Proxmox V7.0-11.

Bei Bedarf kann ich diese Anleitung gerne für RasPi und Konsorten ebenfalls erstellen.LG

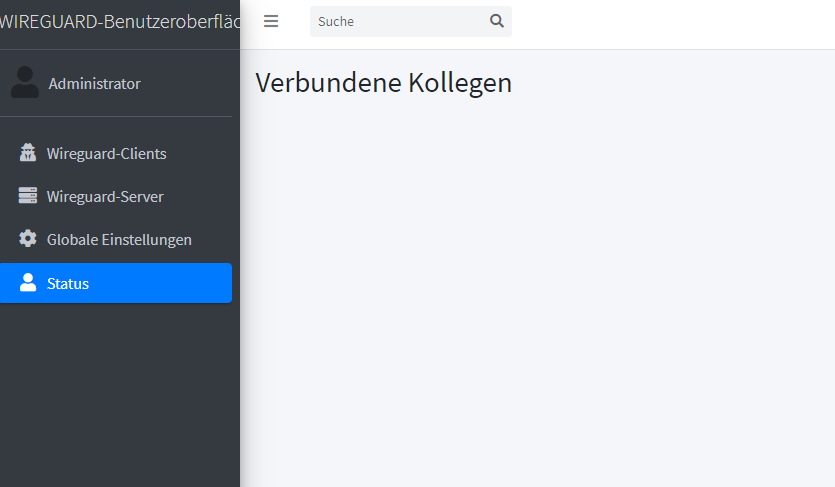

CrunkFX@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

alternativ als Datei zum Download für Desktoprechner

da steh ich jetzt an.

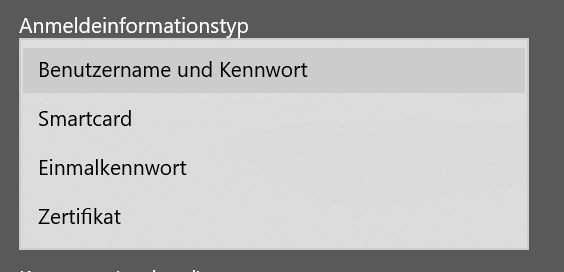

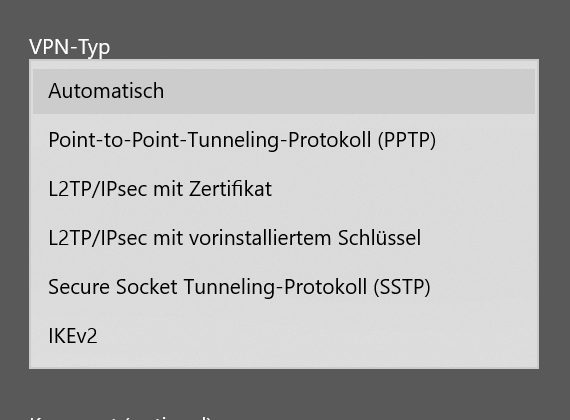

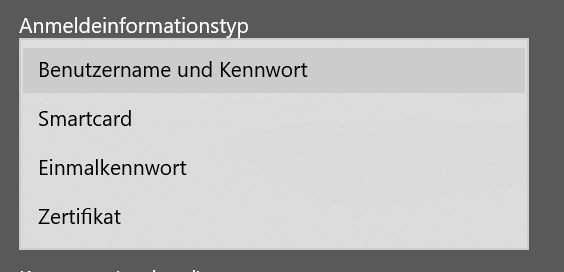

Hätt es gerade auf Win10 eingerichtet.Welchen VPN-Typ benötige ich da?

Und unter Anmeldeinformationstyp?

Es gibt leider keine Möglichkeit in Win10 die .conf zu importieren.

-

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

alternativ als Datei zum Download für Desktoprechner

da steh ich jetzt an.

Hätt es gerade auf Win10 eingerichtet.Welchen VPN-Typ benötige ich da?

Und unter Anmeldeinformationstyp?

Es gibt leider keine Möglichkeit in Win10 die .conf zu importieren.

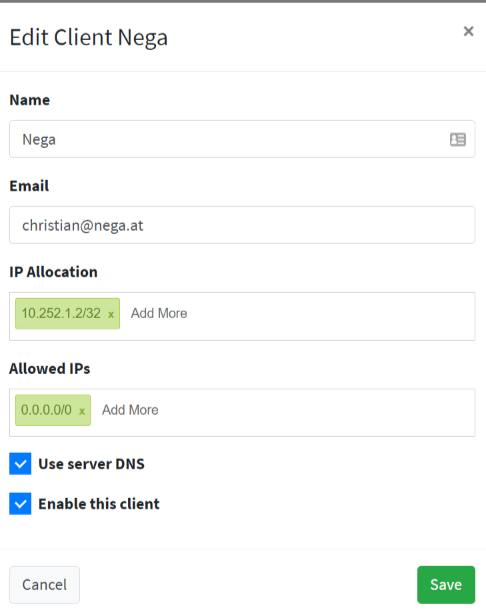

@negalein

Braucht man da nicht das hier ? -

beim Import am Handy (oder auch QR-Scan) schreibt er ungültiger Name.

Wäre hier IP

10.0.1.1/24richtig?

10.0.1.x ist mein internes Netz.Ist aber bis auf Name & IP (hier soll der gesamte IP-Bereich gelten) alles gleich.

-

@negalein

Braucht man da nicht das hier ?@dslraser sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Braucht man da nicht das hier ?

Ah, da hab ich nicht geschaut.

Danke -

beim Import am Handy (oder auch QR-Scan) schreibt er ungültiger Name.

Wäre hier IP

10.0.1.1/24richtig?

10.0.1.x ist mein internes Netz.Ist aber bis auf Name & IP (hier soll der gesamte IP-Bereich gelten) alles gleich.

-

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Nutzt du am Handy auch die WireGuard App?

Ja

-

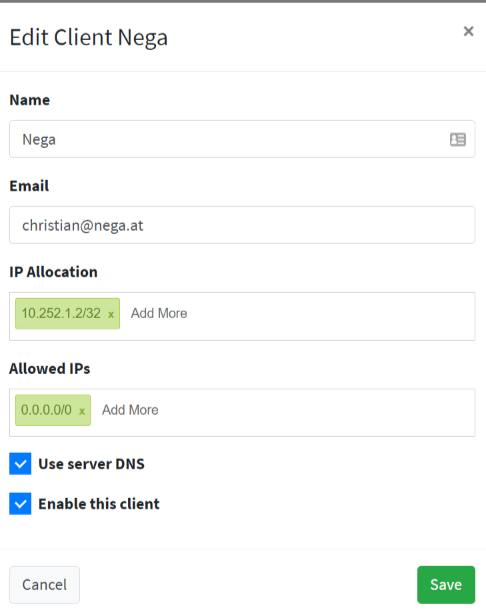

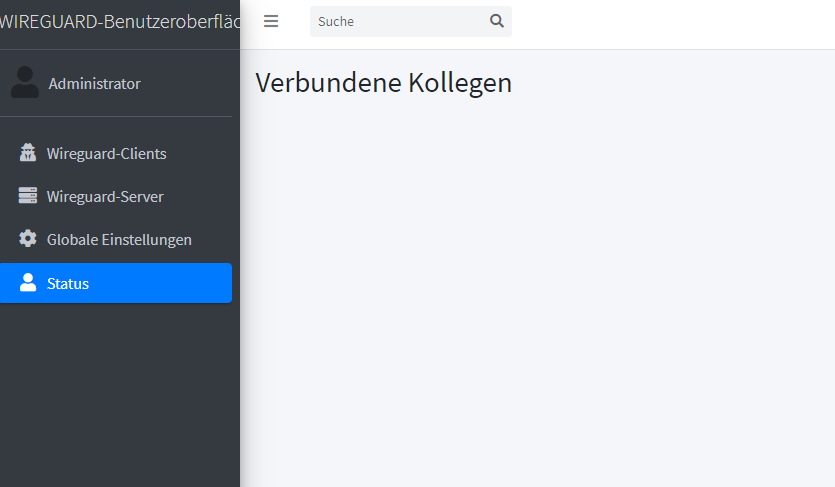

@crunkfx kurze Verständnisfrage noch

bei WireguardServer >Adresse der Serverschittstelle< muss da noch etwas eingetragen werden?

Denn ich bekomme keine Verbindung mit meinem Handy.

Alles soweit durchgelaufen, App am Handy läuft und auch die Portweiterleitung ist im Unifi Controller eingetragen.EDIT

ich hab die ganze Zeit gewartet das hier etwas angezeigt wird, tut es aber nicht, auch nicht nach einem kompletten Neustart

aber die Verbindung steht, bzw ich komm in mein Netz:+1:

mal sehen wie es sich verhält, wenn man in ein Funkloch gerät, ob sich die Verbindung abschaltet, bzw wenn man switcht zwischen zweier Sim Karten.

@crunchip sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

bei WireguardServer >Adresse der Serverschittstelle< muss da noch etwas eingetragen werden?

Kannst du mir bei Zeiten Mal zeigen was du meinst? Bei mir gibst keinen Punkt der Adresse der Serverschnittstelle heißt.

LG

-

@crunchip sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

bei WireguardServer >Adresse der Serverschittstelle< muss da noch etwas eingetragen werden?

Kannst du mir bei Zeiten Mal zeigen was du meinst? Bei mir gibst keinen Punkt der Adresse der Serverschnittstelle heißt.

LG

@crunkfx meinte hier

hatte ja oben schon gefragt...ist das normal, dass bei Status nichts angezeigt wird, oder ist das nur bei mir so?