NEWS

[Hinweis] ping adapter nach trixie update

-

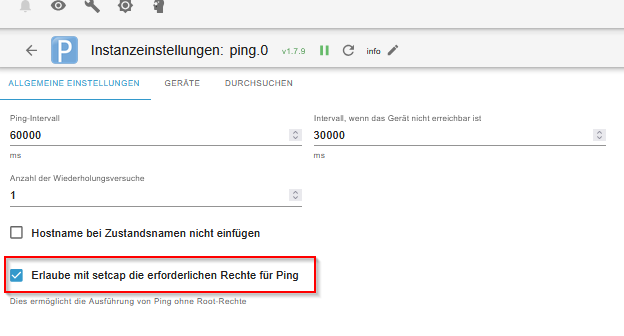

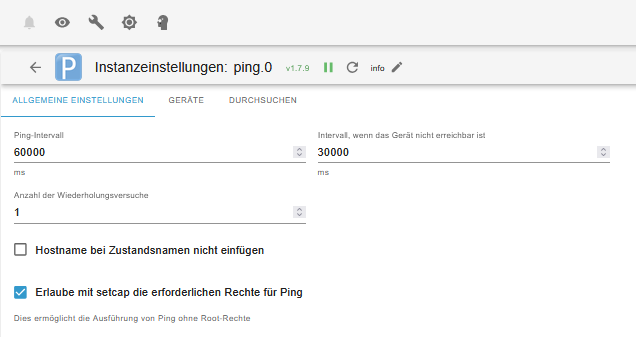

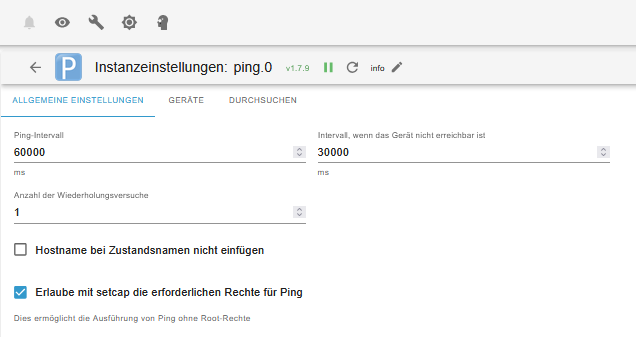

In der Instanz gibt es diese Option:

Erlaube mit setcap die erforderlichen Rechte für Ping

Setze dort mal den Haken und teste erneut?

-

Da kann dir vielleicht @thomas-braun sicher helfen das wieder rückgängig zu machen und dann hilft die Option in der Instanz.

-

In der Instanz gibt es diese Option:

Erlaube mit setcap die erforderlichen Rechte für Ping

Setze dort mal den Haken und teste erneut?

@Shadowhunter23 sagte in [Hinweis] ping adapter nach trixie update:

In der Instanz gibt es diese Option:

Erlaube mit setcap die erforderlichen Rechte für Ping

Setze dort mal den Haken und teste erneut?

Das verstehe ich nicht - in der gui von Proxmox?

-

Ich hatte ja schon mit

sudo chmod u+s `which ping`... die Rechte hemdsärmlig verschafft deshalb ggfs verfälscht:

martin@iobroker-test-sicher:/usr/lib/sysctl.d$ ls -la /usr/bin/ping -rwsr-xr-x 1 root root 156136 Apr 22 2025 /usr/bin/ping@MartinP sagte in [Hinweis] ping adapter nach trixie update:

Mit

sudo chmod u-s `which ping`das s-bit wieder entfernen.

-

@Shadowhunter23 sagte in [Hinweis] ping adapter nach trixie update:

In der Instanz gibt es diese Option:

Erlaube mit setcap die erforderlichen Rechte für Ping

Setze dort mal den Haken und teste erneut?

Das verstehe ich nicht - in der gui von Proxmox?

@MartinP sagte in [Hinweis] ping adapter nach trixie update:

Das verstehe ich nicht - in der gui von Proxmox?

Ich spreche von der Instanz und die gibt es im iobroker.

-

@MartinP sagte in [Hinweis] ping adapter nach trixie update:

Mit

sudo chmod u-s `which ping`das s-bit wieder entfernen.

@Thomas-Braun sagte in [Hinweis] ping adapter nach trixie update:

sudo chmod u-s

which pingmartin@iobroker-test-sicher:/usr/lib/sysctl.d$ sudo chmod u-s `which ping` [sudo] password for martin: martin@iobroker-test-sicher:/usr/lib/sysctl.d$ ls -la /usr/bin/ping -rwxr-xr-x 1 root root 156136 Apr 22 2025 /usr/bin/ping martin@iobroker-test-sicher:/usr/lib/sysctl.d$ ping heise.de ping: socktype: SOCK_RAW ping: socket: Operation not permitted ping: => missing cap_net_raw+p capability or setuid? martin@iobroker-test-sicher:/usr/lib/sysctl.d$Jetzt kann ich also wieder nicht mehr pingen, aber so:

martin@DebianTest:~$ sudo setcap cap_net_raw+p /bin/ping martin@DebianTest:~$ ping heise.de PING heise.de (2a02:2e0:3fe:1001:302::) 56 data bytes 64 bytes from redirector.heise.de (2a02:2e0:3fe:1001:302::): icmp_seq=1 ttl=56 time=21.9 ms 64 bytes from redirector.heise.de (2a02:2e0:3fe:1001:302::): icmp_seq=2 ttl=56 time=16.4 ms -

@Thomas-Braun sagte in [Hinweis] ping adapter nach trixie update:

sudo chmod u-s

which pingmartin@iobroker-test-sicher:/usr/lib/sysctl.d$ sudo chmod u-s `which ping` [sudo] password for martin: martin@iobroker-test-sicher:/usr/lib/sysctl.d$ ls -la /usr/bin/ping -rwxr-xr-x 1 root root 156136 Apr 22 2025 /usr/bin/ping martin@iobroker-test-sicher:/usr/lib/sysctl.d$ ping heise.de ping: socktype: SOCK_RAW ping: socket: Operation not permitted ping: => missing cap_net_raw+p capability or setuid? martin@iobroker-test-sicher:/usr/lib/sysctl.d$Jetzt kann ich also wieder nicht mehr pingen, aber so:

martin@DebianTest:~$ sudo setcap cap_net_raw+p /bin/ping martin@DebianTest:~$ ping heise.de PING heise.de (2a02:2e0:3fe:1001:302::) 56 data bytes 64 bytes from redirector.heise.de (2a02:2e0:3fe:1001:302::): icmp_seq=1 ttl=56 time=21.9 ms 64 bytes from redirector.heise.de (2a02:2e0:3fe:1001:302::): icmp_seq=2 ttl=56 time=16.4 ms@MartinP sagte in [Hinweis] ping adapter nach trixie update:

Jetzt kann ich also wieder nicht mehr pingen, aber so:

Warum setzt du nicht die Option in der Instanz?

-

Ich habe jetzt beides gemacht....

Wieso findet man jetzt Ping so gefährlich?

Übernahme der Systeme durch Bösewichte, die per DOS-Attacke Schaden anrichten?

Ich finde das Tool eigentlich recht wichtig....

Unter anderem wegen:

https://en.wikipedia.org/wiki/Ping_of_death

https://en.wikipedia.org/wiki/Ping_flood -

Ich habe jetzt beides gemacht....

Wieso findet man jetzt Ping so gefährlich?

Übernahme der Systeme durch Bösewichte, die per DOS-Attacke Schaden anrichten?

Ich finde das Tool eigentlich recht wichtig....

@MartinP sagte in [Hinweis] ping adapter nach trixie update:

Ich habe jetzt beides gemacht....

Du hättest nur die Option setzten müssen und alles wäre gut gewesen. Setze bitte den Hinweis in deinem ersten Beitrag damit andere nicht anfangen mit Befehlen Rechte zu verbiegen.

-

@MartinP sagte in [Hinweis] ping adapter nach trixie update:

Ich habe jetzt beides gemacht....

Du hättest nur die Option setzten müssen und alles wäre gut gewesen. Setze bitte den Hinweis in deinem ersten Beitrag damit andere nicht anfangen mit Befehlen Rechte zu verbiegen.

Du hättest nur die Option setzten müssen und alles wäre gut gewesen.

@Shadowhunter23 So ein Quatsch!

Ich habe jetzt folgendes gemacht:

sudo setcap cap_net_raw-p /bin/pingDanach konnte ich aus der Konsole ohne sudo keinen Ping mehr ausführen.... ABER der Ping Adapter hat auch kein Ping mehr auslösen können.

Okay, das war dann auch noch einfach zu lösen.

Im Ping-Adapter den Haken gelöscht, gespeichert, und danach wieder gesetzt und wieder gespeichert ... alle überwachten Systeme waren wieder "grün".... im entsprechenden VIS2 View...

Danach Interessehalber aus der Konsole einen Ping versucht, und was soll ich sagen ....martin@iobroker-test-sicher:/usr/lib/sysctl.d$ ping heise.de PING heise.de (2a02:2e0:3fe:1001:302::) 56 data bytes 64 bytes from redirector.heise.de (2a02:2e0:3fe:1001:302::): icmp_seq=1 ttl=56 time=21.4 ms 64 bytes from redirector.heise.de (2a02:2e0:3fe:1001:302::): icmp_seq=2 ttl=56 time=17.2 ms 64 bytes from redirector.heise.de (2a02:2e0:3fe:1001:302::): icmp_seq=3 ttl=56 time=22.1 msWas ist DARAN besser, als das, was ich vorher gemacht habe?

Steht sogar da, dass es nicht besser ist ...

Erlaube mit setcap die erforderlichen Rechte für Ping

Dies ermöglicht die Ausführung von Ping ohne Root-Rechte

Da steht NICHT "Dies ermöglicht NUR DEM PING ADAPTER die Ausführung von Ping ohne Root-Rechte"

-

Du hättest nur die Option setzten müssen und alles wäre gut gewesen.

@Shadowhunter23 So ein Quatsch!

Ich habe jetzt folgendes gemacht:

sudo setcap cap_net_raw-p /bin/pingDanach konnte ich aus der Konsole ohne sudo keinen Ping mehr ausführen.... ABER der Ping Adapter hat auch kein Ping mehr auslösen können.

Okay, das war dann auch noch einfach zu lösen.

Im Ping-Adapter den Haken gelöscht, gespeichert, und danach wieder gesetzt und wieder gespeichert ... alle überwachten Systeme waren wieder "grün".... im entsprechenden VIS2 View...

Danach Interessehalber aus der Konsole einen Ping versucht, und was soll ich sagen ....martin@iobroker-test-sicher:/usr/lib/sysctl.d$ ping heise.de PING heise.de (2a02:2e0:3fe:1001:302::) 56 data bytes 64 bytes from redirector.heise.de (2a02:2e0:3fe:1001:302::): icmp_seq=1 ttl=56 time=21.4 ms 64 bytes from redirector.heise.de (2a02:2e0:3fe:1001:302::): icmp_seq=2 ttl=56 time=17.2 ms 64 bytes from redirector.heise.de (2a02:2e0:3fe:1001:302::): icmp_seq=3 ttl=56 time=22.1 msWas ist DARAN besser, als das, was ich vorher gemacht habe?

Steht sogar da, dass es nicht besser ist ...

Erlaube mit setcap die erforderlichen Rechte für Ping

Dies ermöglicht die Ausführung von Ping ohne Root-Rechte

Da steht NICHT "Dies ermöglicht NUR DEM PING ADAPTER die Ausführung von Ping ohne Root-Rechte"