NEWS

PIHOLE - Sinn oder Unsinn ?!

-

@haselchen Ausblenden kannst du gar nichts (mehr). Du kannst maximal die Protokollierung ganz abschalten, aber das ist nicht im Sinne.

Alternativ so:

#!/bin/sh sudo service pihole-FTL stop # rm /etc/pihole/pihole-FTL.db rm /var/log/pihole/pihole.log rm /var/log/pihole/FTL.log sudo service pihole-FTL startRo75.

-

Okay, gechecked.

Aus welcher URL beziehst du deine Adlisten?

Hab 676000 im Counter.

Aus ner seriösen Pihole Quelle.https://raw.githubusercontent.com/StevenBlack/hosts/master/hosts http://sysctl.org/cameleon/hosts https://reddestdream.github.io/Projects/MinimalHosts/etc/MinimalHostsBlocker/minimalhosts https://raw.githubusercontent.com/StevenBlack/hosts/master/data/KADhosts/hosts https://raw.githubusercontent.com/StevenBlack/hosts/master/data/add.Spam/hosts https://v.firebog.net/hosts/static/w3kbl.txt https://raw.githubusercontent.com/matomo-org/referrer-spam-blacklist/master/spammers.txt https://hostsfile.org/Downloads/hosts.txt https://someonewhocares.org/hosts/zero/hosts https://raw.githubusercontent.com/Dawsey21/Lists/master/main-blacklist.txt https://raw.githubusercontent.com/vokins/yhosts/master/hosts http://winhelp2002.mvps.org/hosts.txt https://hostsfile.mine.nu/hosts0.txt https://v.firebog.net/hosts/Kowabit.txt https://adblock.mahakala.is https://adaway.org/hosts.txt https://v.firebog.net/hosts/AdguardDNS.txt https://raw.githubusercontent.com/anudeepND/blacklist/master/adservers.txt https://v.firebog.net/hosts/Easylist.txt https://pgl.yoyo.org/adservers/serverlist.php?hostformat=hosts;showintro=0 https://raw.githubusercontent.com/StevenBlack/hosts/master/data/UncheckyAds/hosts https://v.firebog.net/hosts/Easyprivacy.txt https://v.firebog.net/hosts/Prigent-Ads.txt https://gitlab.com/quidsup/notrack-blocklists/raw/master/notrack-blocklist.txt https://raw.githubusercontent.com/StevenBlack/hosts/master/data/add.2o7Net/hosts https://raw.githubusercontent.com/crazy-max/WindowsSpyBlocker/master/data/hosts/spy.txt https://raw.githubusercontent.com/Perflyst/PiHoleBlocklist/master/android-tracking.txt https://raw.githubusercontent.com/Perflyst/PiHoleBlocklist/master/SmartTV.txt https://bitbucket.org/ethanr/dns-blacklists/raw/8575c9f96e5b4a1308f2f12394abd86d0927a4a0/bad_lists/Mandiant_APT1_Report_Appendix_D.txt https://v.firebog.net/hosts/Prigent-Malware.txt https://phishing.army/download/phishing_army_blocklist_extended.txt https://gitlab.com/quidsup/notrack-blocklists/raw/master/notrack-malware.txt https://raw.githubusercontent.com/StevenBlack/hosts/master/data/add.Risk/hosts https://raw.githubusercontent.com/HorusTeknoloji/TR-PhishingList/master/url-lists.txt https://zerodot1.gitlab.io/CoinBlockerLists/hosts https://pgl.yoyo.org/adservers/serverlist.php?hostformat=hosts&showintro=1&mimetype=plaintext https://s3.amazonaws.com/lists.disconnect.me/simple_ad.txt https://pgl.yoyo.org/adservers/serverlist.php?hostformat=hosts&showintro=0&mimetype=plaintext https://raw.githubusercontent.com/bigdargon/hostsVN/master/hosts https://www.github.developerdan.com/hosts/lists/ads-and-tracking-extended.txt https://hostfiles.frogeye.fr/firstparty-trackers-hosts.txt https://s3.amazonaws.com/lists.disconnect.me/simple_malvertising.txt https://gitlab.com/curben/urlhaus-filter/raw/master/urlhaus-filter-hosts.txt https://raw.githubusercontent.com/DandelionSprout/adfilt/master/Alternate%20versions%20Anti-Malware%20List/AntiMalwareHosts.txt https://zerodot1.gitlab.io/CoinBlockerLists/hosts_browser https://sebsauvage.net/hosts/hosts https://raw.githubusercontent.com/RPiList/specials/master/Blocklisten/notserious https://raw.githubusercontent.com/RPiList/specials/master/Blocklisten/malware https://raw.githubusercontent.com/RPiList/specials/master/Blocklisten/Fake-Science https://raw.githubusercontent.com/RPiList/specials/master/Blocklisten/crypto https://raw.githubusercontent.com/RPiList/specials/master/Blocklisten/easylist https://raw.githubusercontent.com/RPiList/specials/master/Blocklisten/samsung https://raw.githubusercontent.com/RPiList/specials/master/Blocklisten/Streaming https://www.technoy.de/lists/blocklist.txt https://raw.githubusercontent.com/RPiList/specials/master/Blocklisten/Win10Telemetry https://v.firebog.net/hosts/Prigent-Crypto.txt https://v.firebog.net/hosts/Prigent-Adult.txt https://v.firebog.net/hosts/neohostsbasic.txt https://v.firebog.net/hosts/RPiList-Phishing.txt https://v.firebog.net/hosts/RPiList-Malware.txt https://www.github.developerdan.com/hosts/lists/dating-services-extended.txt https://www.github.developerdan.com/hosts/lists/hate-and-junk-extended.txt https://www.github.developerdan.com/hosts/lists/tracking-aggressive-extended.txt https://raw.githubusercontent.com/blocklistproject/Lists/master/malware.txt https://raw.githubusercontent.com/blocklistproject/Lists/master/phishing.txt https://raw.githubusercontent.com/blocklistproject/Lists/master/youtube.txt https://blocklistproject.github.io/Lists/gambling.txtDas sind meine Ad-Listen.

Ro75.

-

https://raw.githubusercontent.com/StevenBlack/hosts/master/hosts http://sysctl.org/cameleon/hosts https://reddestdream.github.io/Projects/MinimalHosts/etc/MinimalHostsBlocker/minimalhosts https://raw.githubusercontent.com/StevenBlack/hosts/master/data/KADhosts/hosts https://raw.githubusercontent.com/StevenBlack/hosts/master/data/add.Spam/hosts https://v.firebog.net/hosts/static/w3kbl.txt https://raw.githubusercontent.com/matomo-org/referrer-spam-blacklist/master/spammers.txt https://hostsfile.org/Downloads/hosts.txt https://someonewhocares.org/hosts/zero/hosts https://raw.githubusercontent.com/Dawsey21/Lists/master/main-blacklist.txt https://raw.githubusercontent.com/vokins/yhosts/master/hosts http://winhelp2002.mvps.org/hosts.txt https://hostsfile.mine.nu/hosts0.txt https://v.firebog.net/hosts/Kowabit.txt https://adblock.mahakala.is https://adaway.org/hosts.txt https://v.firebog.net/hosts/AdguardDNS.txt https://raw.githubusercontent.com/anudeepND/blacklist/master/adservers.txt https://v.firebog.net/hosts/Easylist.txt https://pgl.yoyo.org/adservers/serverlist.php?hostformat=hosts;showintro=0 https://raw.githubusercontent.com/StevenBlack/hosts/master/data/UncheckyAds/hosts https://v.firebog.net/hosts/Easyprivacy.txt https://v.firebog.net/hosts/Prigent-Ads.txt https://gitlab.com/quidsup/notrack-blocklists/raw/master/notrack-blocklist.txt https://raw.githubusercontent.com/StevenBlack/hosts/master/data/add.2o7Net/hosts https://raw.githubusercontent.com/crazy-max/WindowsSpyBlocker/master/data/hosts/spy.txt https://raw.githubusercontent.com/Perflyst/PiHoleBlocklist/master/android-tracking.txt https://raw.githubusercontent.com/Perflyst/PiHoleBlocklist/master/SmartTV.txt https://bitbucket.org/ethanr/dns-blacklists/raw/8575c9f96e5b4a1308f2f12394abd86d0927a4a0/bad_lists/Mandiant_APT1_Report_Appendix_D.txt https://v.firebog.net/hosts/Prigent-Malware.txt https://phishing.army/download/phishing_army_blocklist_extended.txt https://gitlab.com/quidsup/notrack-blocklists/raw/master/notrack-malware.txt https://raw.githubusercontent.com/StevenBlack/hosts/master/data/add.Risk/hosts https://raw.githubusercontent.com/HorusTeknoloji/TR-PhishingList/master/url-lists.txt https://zerodot1.gitlab.io/CoinBlockerLists/hosts https://pgl.yoyo.org/adservers/serverlist.php?hostformat=hosts&showintro=1&mimetype=plaintext https://s3.amazonaws.com/lists.disconnect.me/simple_ad.txt https://pgl.yoyo.org/adservers/serverlist.php?hostformat=hosts&showintro=0&mimetype=plaintext https://raw.githubusercontent.com/bigdargon/hostsVN/master/hosts https://www.github.developerdan.com/hosts/lists/ads-and-tracking-extended.txt https://hostfiles.frogeye.fr/firstparty-trackers-hosts.txt https://s3.amazonaws.com/lists.disconnect.me/simple_malvertising.txt https://gitlab.com/curben/urlhaus-filter/raw/master/urlhaus-filter-hosts.txt https://raw.githubusercontent.com/DandelionSprout/adfilt/master/Alternate%20versions%20Anti-Malware%20List/AntiMalwareHosts.txt https://zerodot1.gitlab.io/CoinBlockerLists/hosts_browser https://sebsauvage.net/hosts/hosts https://raw.githubusercontent.com/RPiList/specials/master/Blocklisten/notserious https://raw.githubusercontent.com/RPiList/specials/master/Blocklisten/malware https://raw.githubusercontent.com/RPiList/specials/master/Blocklisten/Fake-Science https://raw.githubusercontent.com/RPiList/specials/master/Blocklisten/crypto https://raw.githubusercontent.com/RPiList/specials/master/Blocklisten/easylist https://raw.githubusercontent.com/RPiList/specials/master/Blocklisten/samsung https://raw.githubusercontent.com/RPiList/specials/master/Blocklisten/Streaming https://www.technoy.de/lists/blocklist.txt https://raw.githubusercontent.com/RPiList/specials/master/Blocklisten/Win10Telemetry https://v.firebog.net/hosts/Prigent-Crypto.txt https://v.firebog.net/hosts/Prigent-Adult.txt https://v.firebog.net/hosts/neohostsbasic.txt https://v.firebog.net/hosts/RPiList-Phishing.txt https://v.firebog.net/hosts/RPiList-Malware.txt https://www.github.developerdan.com/hosts/lists/dating-services-extended.txt https://www.github.developerdan.com/hosts/lists/hate-and-junk-extended.txt https://www.github.developerdan.com/hosts/lists/tracking-aggressive-extended.txt https://raw.githubusercontent.com/blocklistproject/Lists/master/malware.txt https://raw.githubusercontent.com/blocklistproject/Lists/master/phishing.txt https://raw.githubusercontent.com/blocklistproject/Lists/master/youtube.txt https://blocklistproject.github.io/Lists/gambling.txtDas sind meine Ad-Listen.

Ro75.

-

Cool.

Früher konnte man die allesamt kopieren und einfügen.

Nun musste ich jede einzelne kopieren.

Oder gibt es in der neuen Pihole Version einen Trick?@haselchen sagte in PIHOLE - Sinn oder Unsinn ?!:

Früher konnte man die allesamt kopieren und einfügen.

Geht immer noch. Mit einem Leerzeichen trennen.

Ro75.

-

Cool.

Früher konnte man die allesamt kopieren und einfügen.

Nun musste ich jede einzelne kopieren.

Oder gibt es in der neuen Pihole Version einen Trick?@haselchen sagte in PIHOLE - Sinn oder Unsinn ?!:

Früher konnte man die allesamt kopieren und einfügen.

hab ich notepad++ wie folgt machen können

- den kasten oben kopieren

- in notepad++ einfügen

- CTRL+H drücken

- find what = \t\t\r\n

- replace with: <ein leerzeichen>

- searchmode: Extended auswählen

- im menü die sonderzeichen einblenden mit: view -> show symbol -> show all character

- mit find next testen

- replace all auswählen

-

@haselchen sagte in PIHOLE - Sinn oder Unsinn ?!:

Früher konnte man die allesamt kopieren und einfügen.

hab ich notepad++ wie folgt machen können

- den kasten oben kopieren

- in notepad++ einfügen

- CTRL+H drücken

- find what = \t\t\r\n

- replace with: <ein leerzeichen>

- searchmode: Extended auswählen

- im menü die sonderzeichen einblenden mit: view -> show symbol -> show all character

- mit find next testen

- replace all auswählen

-

@haselchen sagte in PIHOLE - Sinn oder Unsinn ?!:

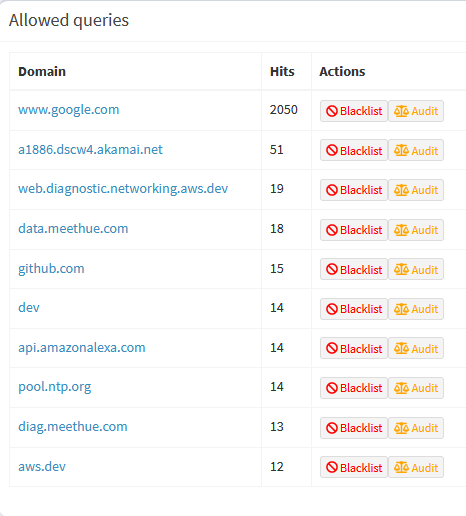

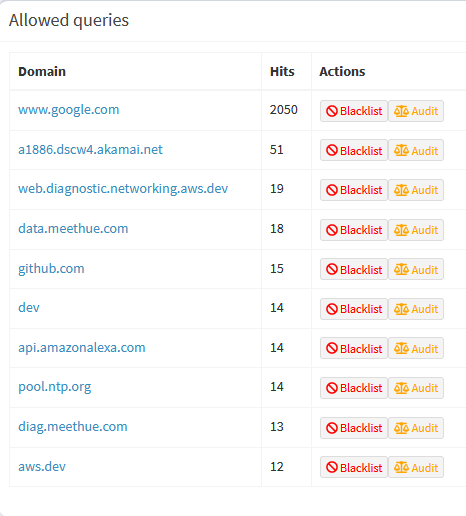

Na mal schauen, was da jetzt so abgeht

oder besser gesagt, was du künftig nicht mehr aufrufen kannst und wieder frei schalten musst:grin:

-

@haselchen sagte in PIHOLE - Sinn oder Unsinn ?!:

Na mal schauen, was da jetzt so abgeht

oder besser gesagt, was du künftig nicht mehr aufrufen kannst und wieder frei schalten musst:grin:

Ein Teufelszeug :) :)

Aber macht Laune.Weißt Du wie man die Domain genauer auflisten kann?

Ich würde gerne genauer wissen welche URL sich dahinter verbirgt.

Zum Beispiel, dass man sieht, dass man gerade auf Amazon surft oder Bild.de anguckt etc.?

Im Log erscheinen da nicht so recht die eindeutigen Einträge bzw. gar nicht

-

Ein Teufelszeug :) :)

Aber macht Laune.Weißt Du wie man die Domain genauer auflisten kann?

Ich würde gerne genauer wissen welche URL sich dahinter verbirgt.

Zum Beispiel, dass man sieht, dass man gerade auf Amazon surft oder Bild.de anguckt etc.?

Im Log erscheinen da nicht so recht die eindeutigen Einträge bzw. gar nicht

-

Ein Teufelszeug :) :)

Aber macht Laune.Weißt Du wie man die Domain genauer auflisten kann?

Ich würde gerne genauer wissen welche URL sich dahinter verbirgt.

Zum Beispiel, dass man sieht, dass man gerade auf Amazon surft oder Bild.de anguckt etc.?

Im Log erscheinen da nicht so recht die eindeutigen Einträge bzw. gar nicht

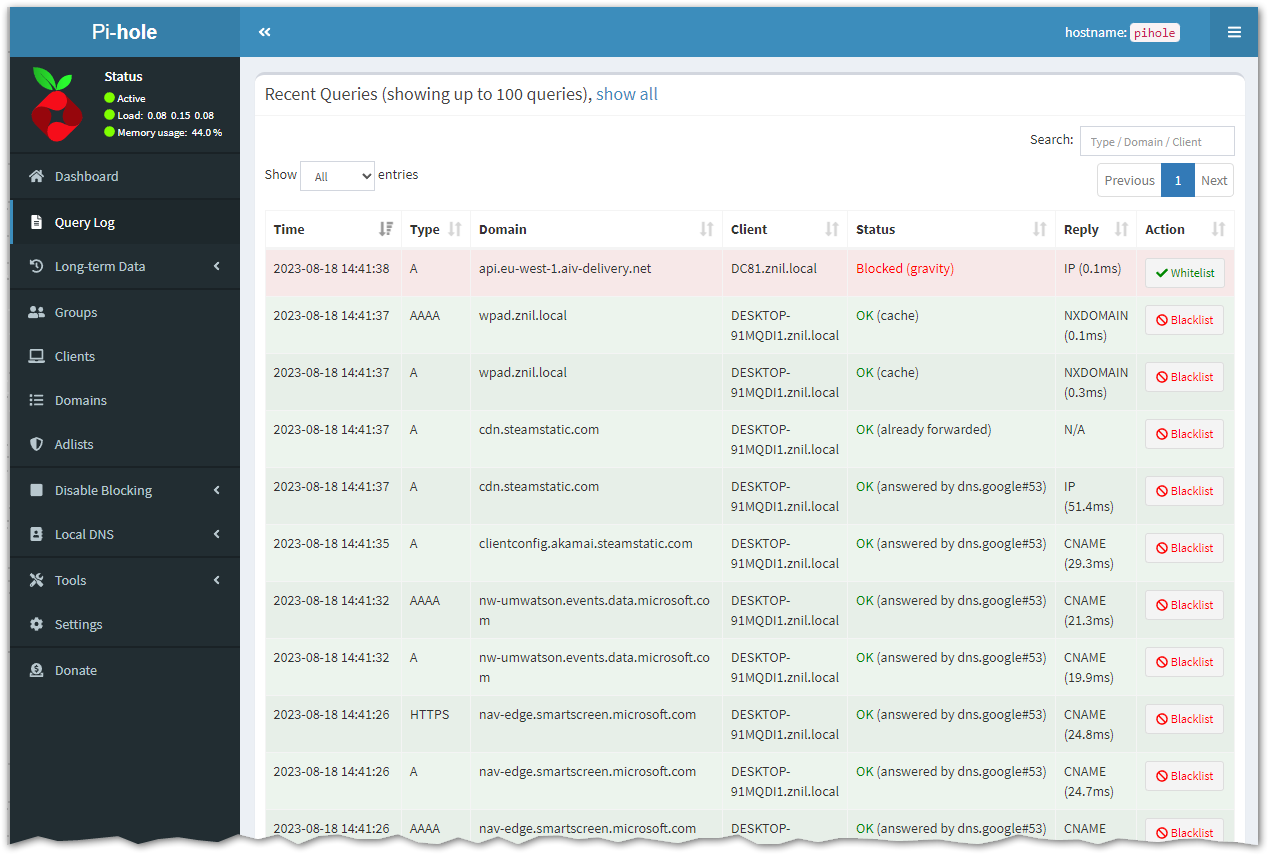

@haselchen Doch, du musst auf

Query Loglinks gehen:

-

Selbstverständlich war das schon angehakt ;)

I know. Aber da steht auch nicht mehr.

Mir fehlt sowas wie:wap.bild.de.....

amazon.de......Halt ein wenig deutlicher

-

Ein Teufelszeug :) :)

Aber macht Laune.Weißt Du wie man die Domain genauer auflisten kann?

Ich würde gerne genauer wissen welche URL sich dahinter verbirgt.

Zum Beispiel, dass man sieht, dass man gerade auf Amazon surft oder Bild.de anguckt etc.?

Im Log erscheinen da nicht so recht die eindeutigen Einträge bzw. gar nicht

@haselchen sagte in PIHOLE - Sinn oder Unsinn ?!:

Ich würde gerne genauer wissen welche URL sich dahinter verbirgt.

ich würde sagen, das geht nicht.

pihole ist ein dns resolver / dns server.systeme in deinem netz fragen mittels der domain nach einer ip.

da wird der rest der url nicht mitgesendetpihole antwortet dann halt für die geblockten domains mit nicht gefunden

und der browser ruft dann den inhalt nicht ab.um das abzufragen, benötigst du einen proxy. da gehen dann alle http-requests inklusive des url-pfads drauf

und der stellt die gleiche anfrage dann richtung internet. ein proxy kann dann das im detail aufzeichnen und aufschlüsseln -

@haselchen sagte in PIHOLE - Sinn oder Unsinn ?!:

Ich würde gerne genauer wissen welche URL sich dahinter verbirgt.

ich würde sagen, das geht nicht.

pihole ist ein dns resolver / dns server.systeme in deinem netz fragen mittels der domain nach einer ip.

da wird der rest der url nicht mitgesendetpihole antwortet dann halt für die geblockten domains mit nicht gefunden

und der browser ruft dann den inhalt nicht ab.um das abzufragen, benötigst du einen proxy. da gehen dann alle http-requests inklusive des url-pfads drauf

und der stellt die gleiche anfrage dann richtung internet. ein proxy kann dann das im detail aufzeichnen und aufschlüsseln -

Selbstverständlich war das schon angehakt ;)

I know. Aber da steht auch nicht mehr.

Mir fehlt sowas wie:wap.bild.de.....

amazon.de......Halt ein wenig deutlicher

@haselchen da steht doch schon die jeweils ganze Domain inklusive Subdomain, was meinst du mit "deutlicher" ?

Vermutlich was @OliverIO schreibt - dann müsstest du einen Proxy verwenden um genauer zu zuschauen ... und ggf. noch https-Datenverkehr aufbrechen ... -

@haselchen da steht doch schon die jeweils ganze Domain inklusive Subdomain, was meinst du mit "deutlicher" ?

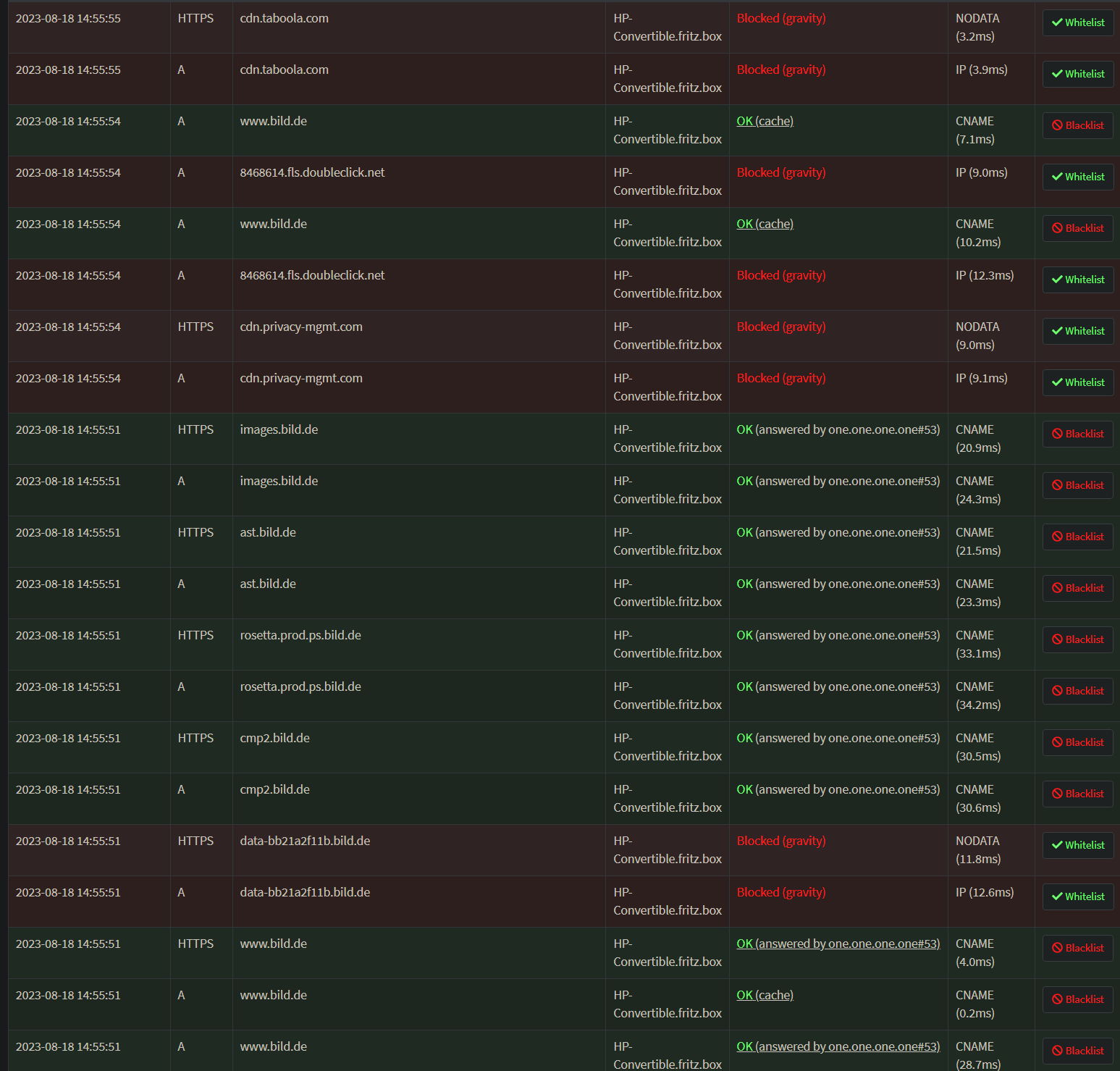

Vermutlich was @OliverIO schreibt - dann müsstest du einen Proxy verwenden um genauer zu zuschauen ... und ggf. noch https-Datenverkehr aufbrechen ...Wie ich eben schon schrieb, hab ich zum Test einschlägige Seiten angesurft.

Die erscheinen, wie du siehst, nicht in der Auflistung.

Gerade Bild mit der Werbung auf ihrer Seite sollte da stehen. -

Wie ich eben schon schrieb, hab ich zum Test einschlägige Seiten angesurft.

Die erscheinen, wie du siehst, nicht in der Auflistung.

Gerade Bild mit der Werbung auf ihrer Seite sollte da stehen. -

Klingt verlockend....allerdings auch nach einer TO-DO Anleitung.

Das ist dann mal so komplett aus meinem Wissensbereich.@haselchen sagte in PIHOLE - Sinn oder Unsinn ?!:

Klingt verlockend....allerdings auch nach einer TO-DO Anleitung

Als proxy (es gibt auch noch andere open source proxys. das ist einer der ältesten

https://wiki.ubuntuusers.de/Squid/hier zur logfile auswertung des proxys. ich habe webalizer bereits genutzt

https://wiki.ubuntuusers.de/Webalizer/

https://matomo.org/

https://www.awstats.org/ -

-

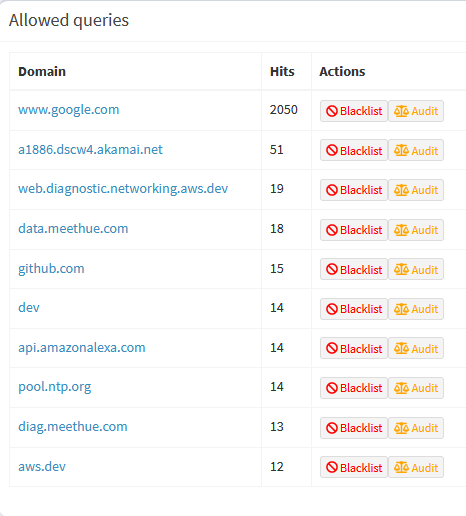

Da muss es an irgendeiner Einstellung haken.

So schön aufgelistet habe ich es nicht.

Genau so würde mir das perfekt gefallen.@haselchen was siehst du denn?

Ro75.

-

@haselchen sagte in PIHOLE - Sinn oder Unsinn ?!:

Klingt verlockend....allerdings auch nach einer TO-DO Anleitung

Als proxy (es gibt auch noch andere open source proxys. das ist einer der ältesten

https://wiki.ubuntuusers.de/Squid/hier zur logfile auswertung des proxys. ich habe webalizer bereits genutzt

https://wiki.ubuntuusers.de/Webalizer/

https://matomo.org/

https://www.awstats.org/