NEWS

[Anleitung] WireGuard mit WireGuard-UI auf Proxmox

-

-

-

@crunchip ,

so habe ich es fast gemacht.

Da ich aber nichts mit root mache, musste ich einen Umweg über sudo gehen.@wal sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Da ich aber nichts mit root mache

@crunchip sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

direkt auf der Konsole im LXC

ist man doch root

-

@wal sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Da ich aber nichts mit root mache

@crunchip sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

direkt auf der Konsole im LXC

ist man doch root

-

@wal sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Da ich aber nichts mit root mache

@crunchip sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

direkt auf der Konsole im LXC

ist man doch root

@crunchip sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

ist man doch root

Uiii! Wenn das unser @thomas-braun sieht... :grin:

-

@crunchip sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

ist man doch root

Uiii! Wenn das unser @thomas-braun sieht... :grin:

@dr-bakterius

O_o

o_O -

@crunchip sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

ist man doch root

Uiii! Wenn das unser @thomas-braun sieht... :grin:

@dr-bakterius hab ich keine Angst:stuck_out_tongue_winking_eye:

außerdem schrieb ich....auf der Konsole im LXC...bedeutet, ist direkt in proxmox und kein ssh, also auch kein root extra freigeschaltet

-

@dr-bakterius hab ich keine Angst:stuck_out_tongue_winking_eye:

außerdem schrieb ich....auf der Konsole im LXC...bedeutet, ist direkt in proxmox und kein ssh, also auch kein root extra freigeschaltet

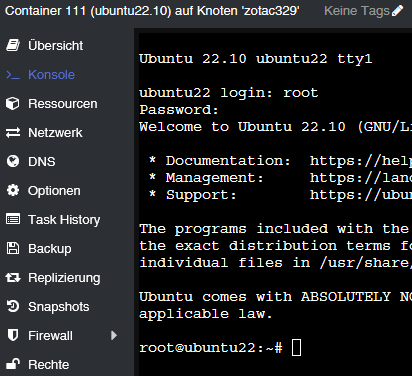

@crunchip Also bei mir muss ich mich auch in der Proxmox-LXC - Console mit user und pass einloggen. Da nehme ich einfach meinen angelegten User aber nicht root. (Sieht bei mir genauso aus wie bei @Wal.)

-

@crunchip Also bei mir muss ich mich auch in der Proxmox-LXC - Console mit user und pass einloggen. Da nehme ich einfach meinen angelegten User aber nicht root. (Sieht bei mir genauso aus wie bei @Wal.)

@dr-bakterius sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

muss

warum muss, du kannst

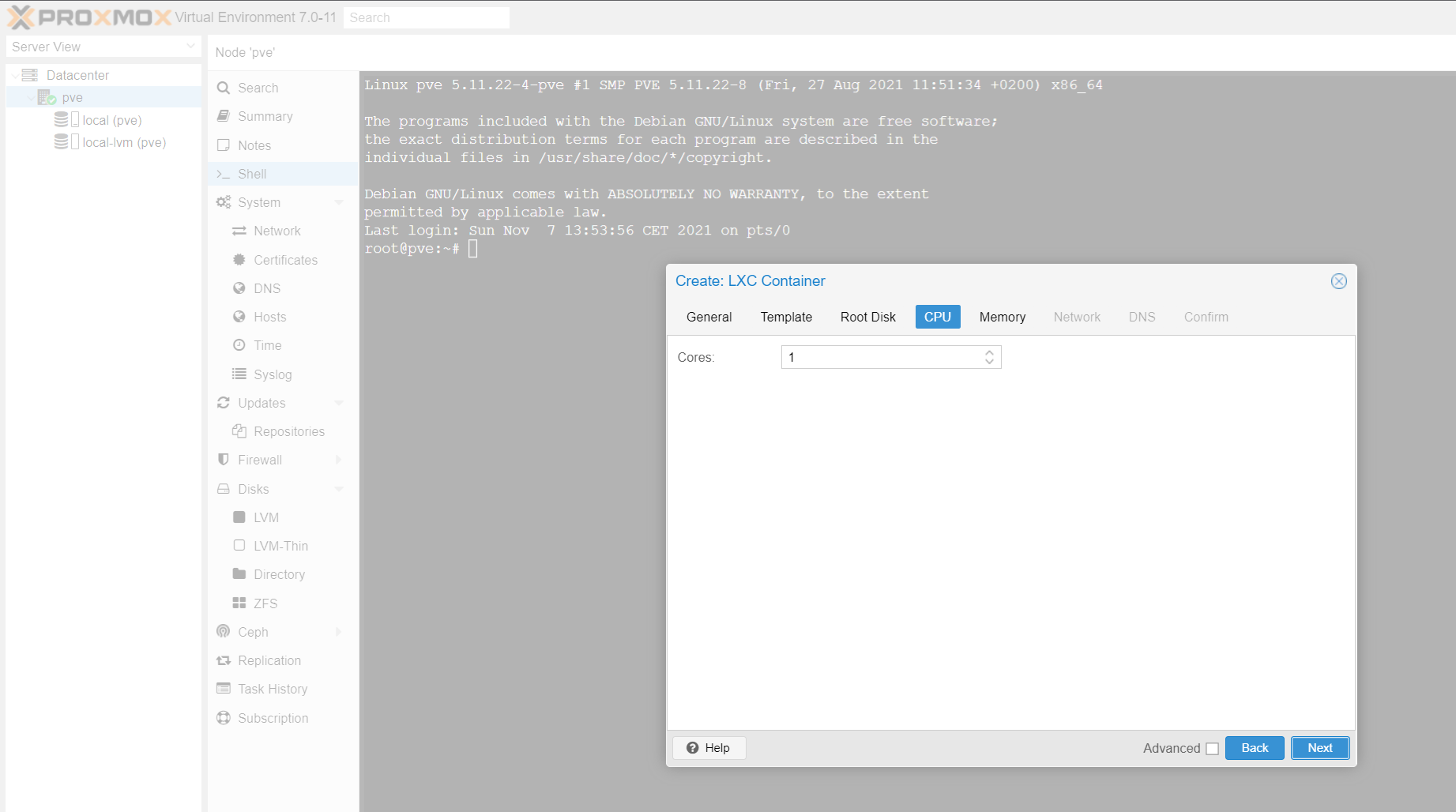

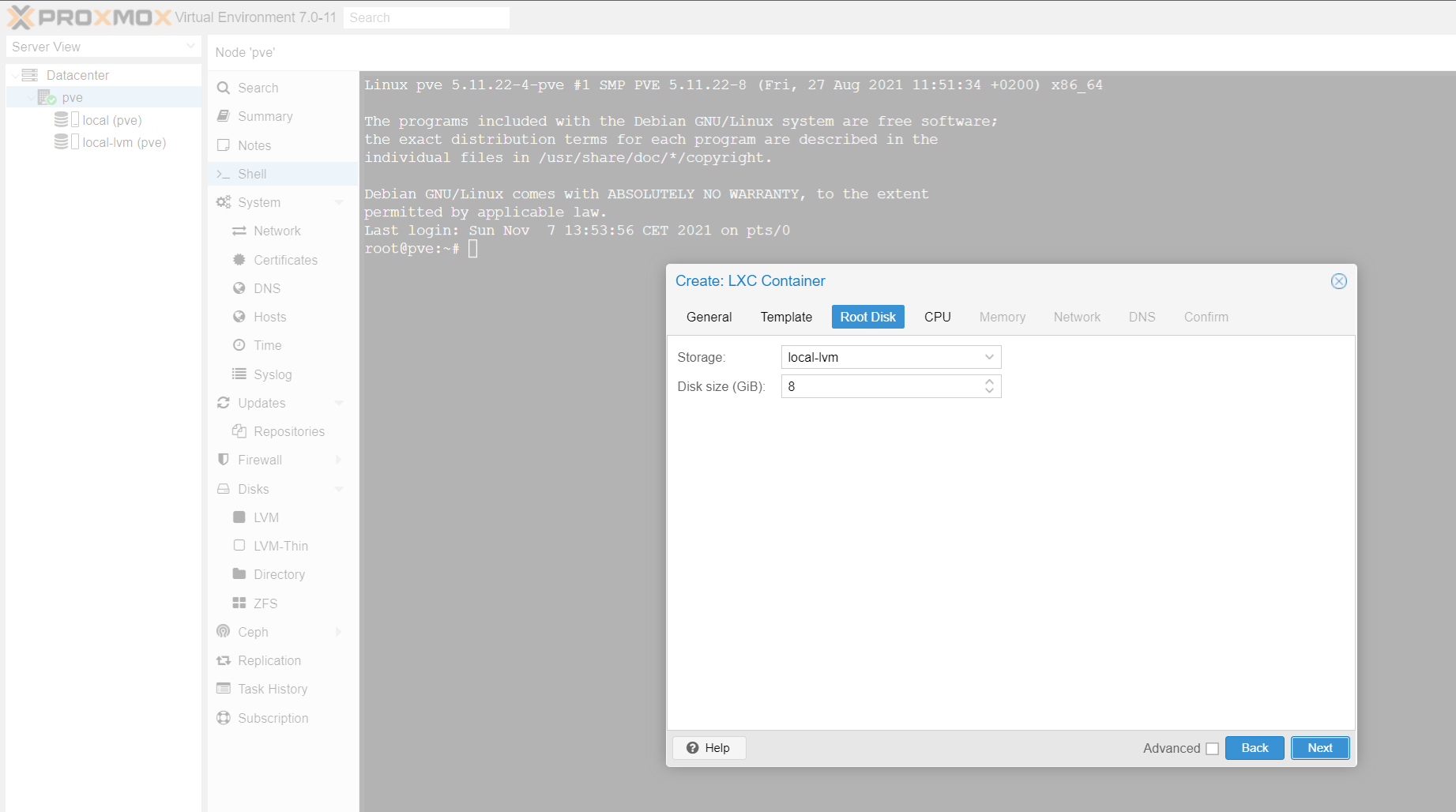

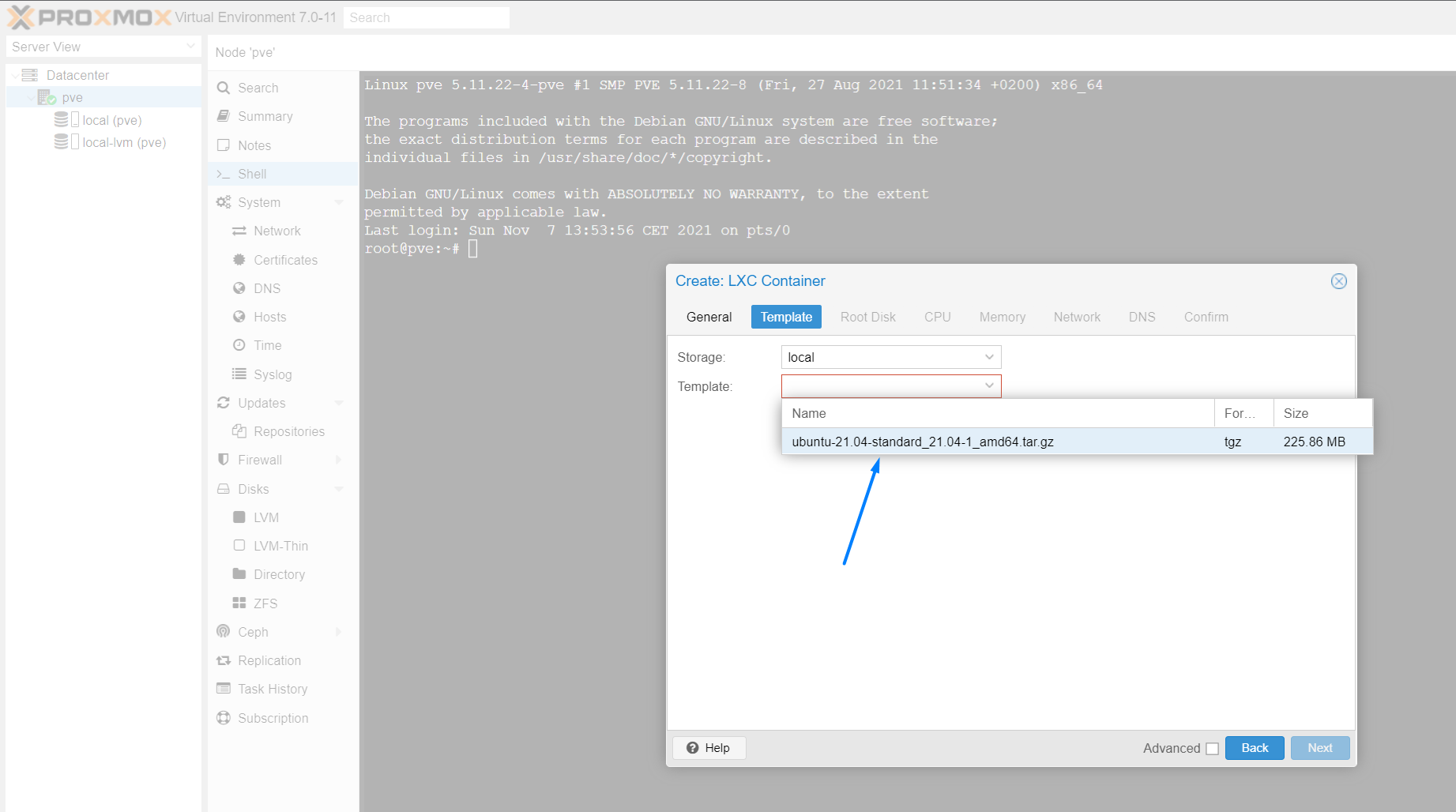

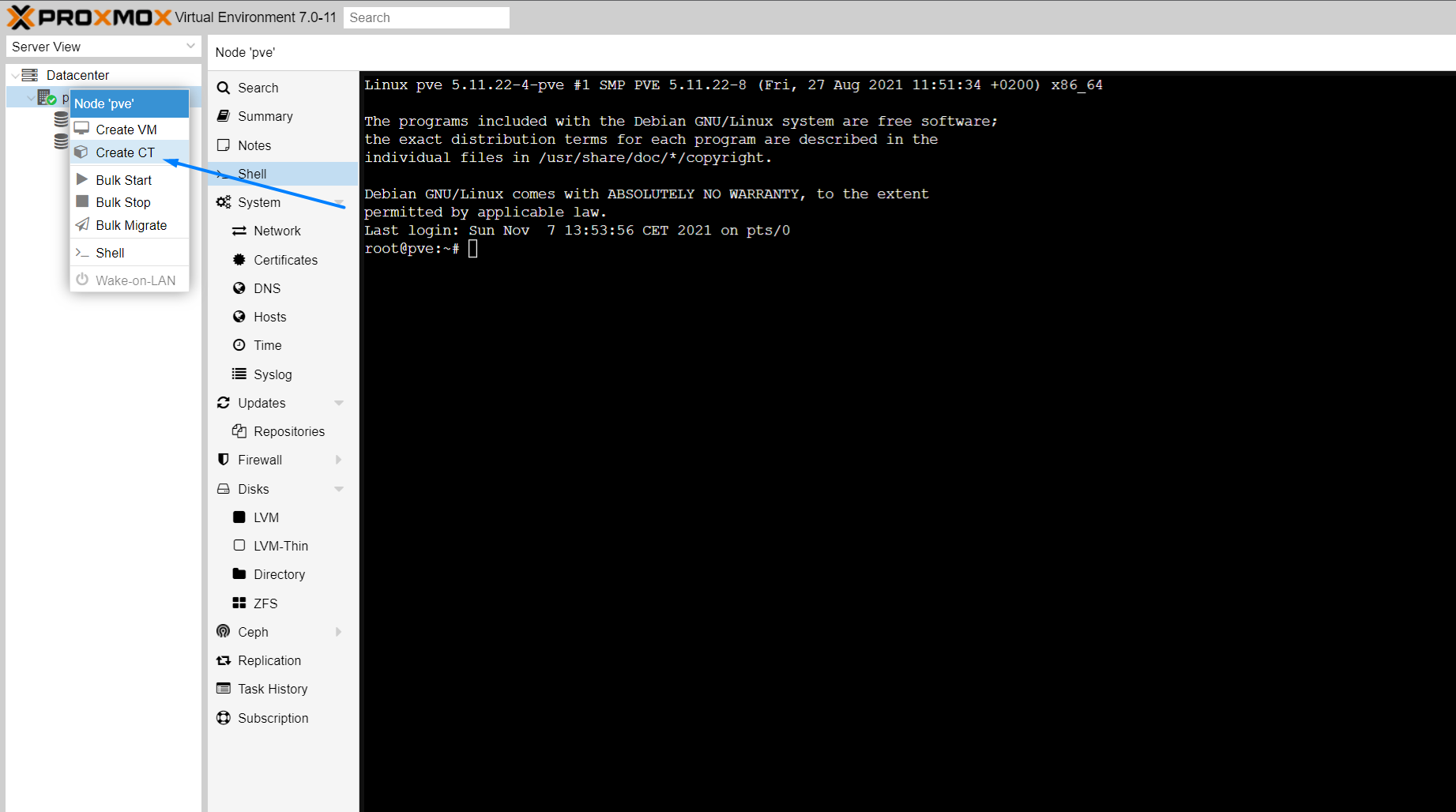

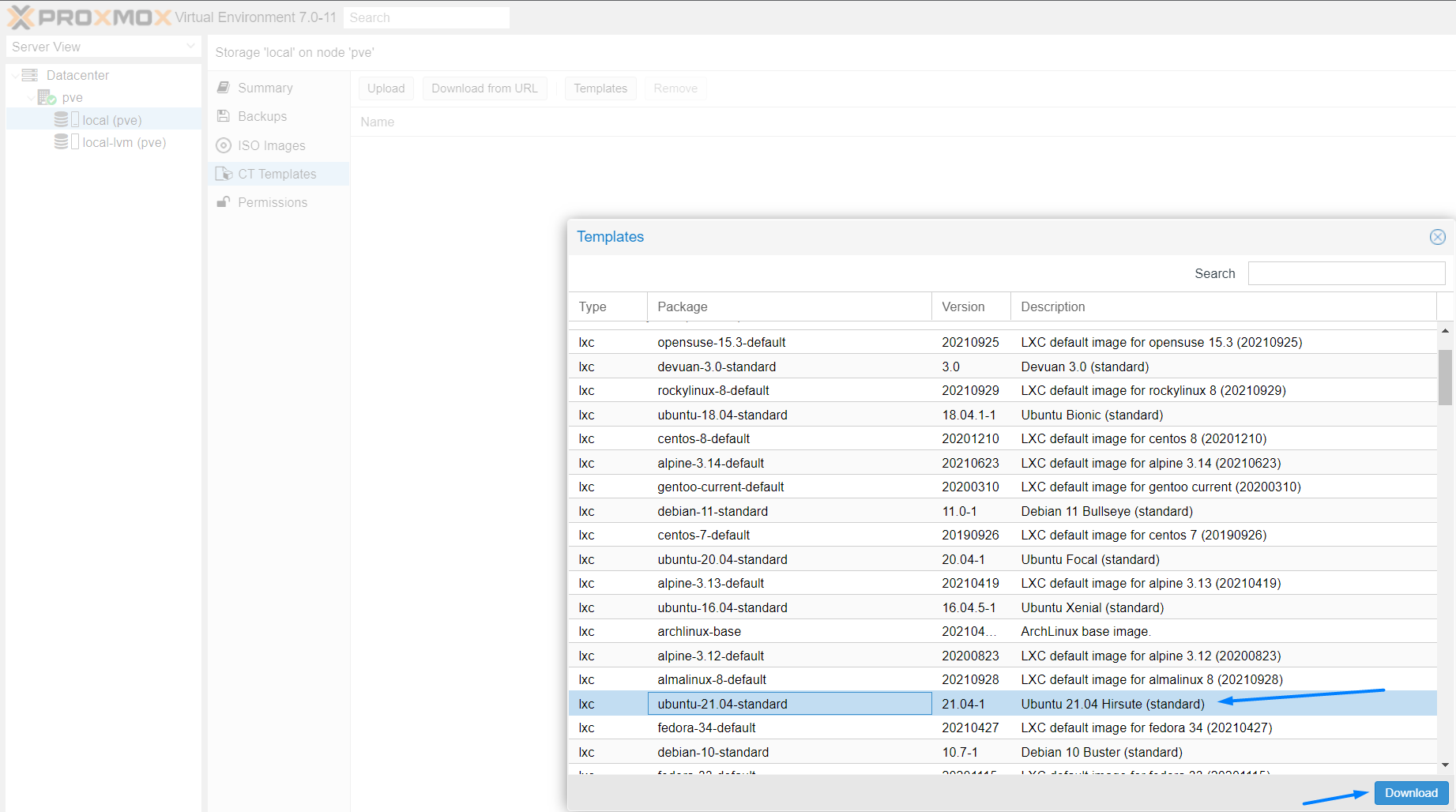

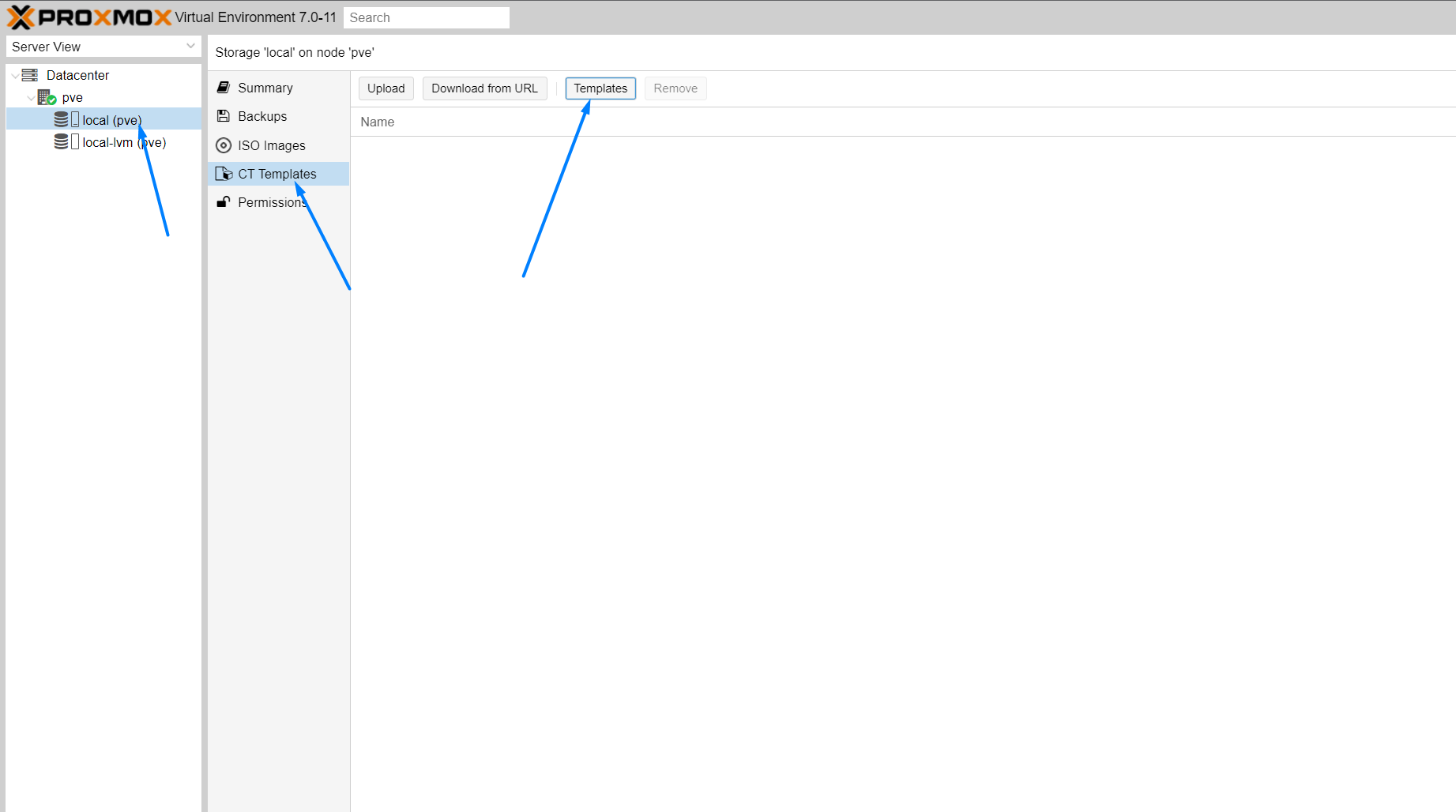

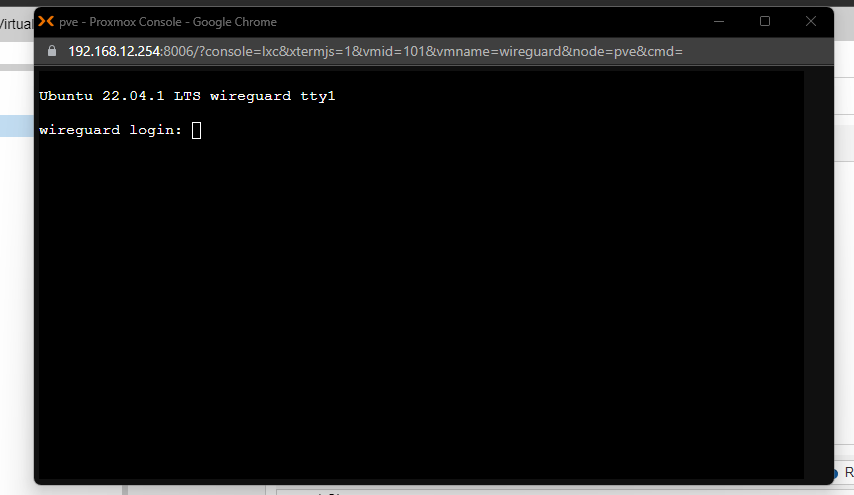

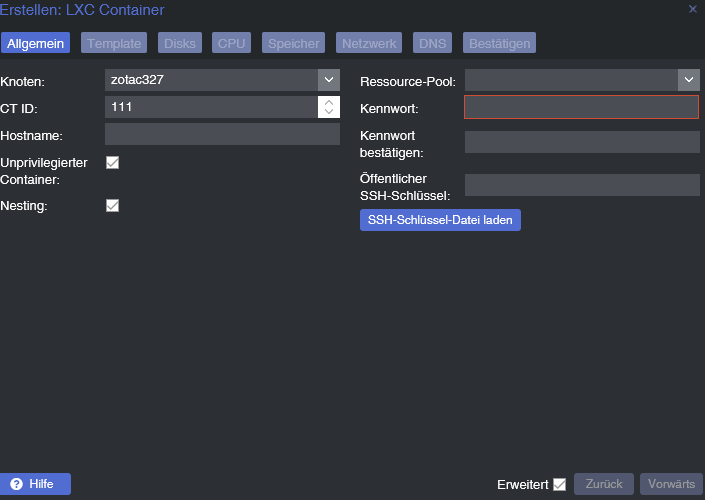

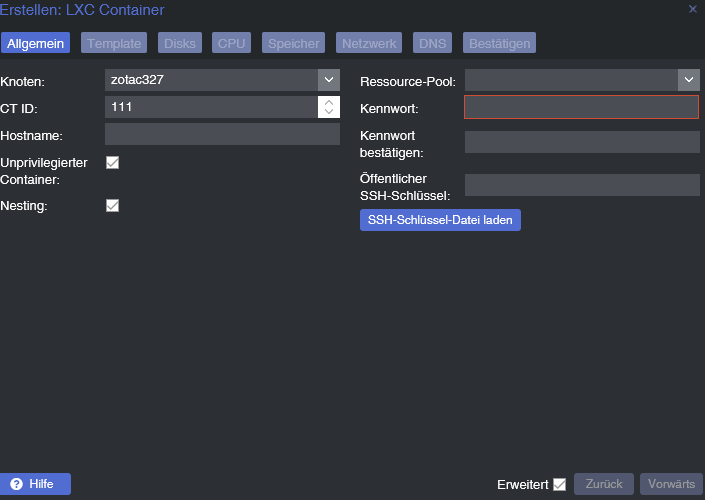

wenn du ein template her nimmst und nen LXC erstellst bist du doch automatisch root, klar kannst du anschließend einen User anlegen, dennoch bleibt die Option sich mit root anzumelden.@wal sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Ich nicht

frisch installierter Ubuntu LXC

-

@dr-bakterius sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

muss

warum muss, du kannst

wenn du ein template her nimmst und nen LXC erstellst bist du doch automatisch root, klar kannst du anschließend einen User anlegen, dennoch bleibt die Option sich mit root anzumelden.@wal sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Ich nicht

frisch installierter Ubuntu LXC

@crunchip sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

klar kannst du anschließend einen User anlegen, dennoch bleibt die Option sich mit root anzumelden.

Klar kann man sich mit root anmelden, sollte man aber nicht. Also User einrichten und mit diesem operieren. @Thomas-Braun hat in unzähligen Posts in diesem Forum schon erklärt wie und wieso. Inzwischen hat er die Infos in seiner Signatur. Vielleicht schaust du dir das mal an?

-

@crunchip sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

klar kannst du anschließend einen User anlegen, dennoch bleibt die Option sich mit root anzumelden.

Klar kann man sich mit root anmelden, sollte man aber nicht. Also User einrichten und mit diesem operieren. @Thomas-Braun hat in unzähligen Posts in diesem Forum schon erklärt wie und wieso. Inzwischen hat er die Infos in seiner Signatur. Vielleicht schaust du dir das mal an?

@dr-bakterius sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Vielleicht schaust du dir das mal an?

kenne ich,

allerdings geht es nicht darum denn root zu aktivieren bzw sogar für putty frei zu machen.

Bei einem LXC(Container) ist es anders als bei einer VM( bei dem ich das Passwort weglasse während der Installation und der User automatisch .....)außerdem schrieb ich auch, man kann sich mit root einloggen, muss es aber nicht nutzen, weil root generell zur Verfügung steht, wenn ich in Proxmox selbst auf die Konsole des Containers gehe.

du hast dies geschrieben

@dr-bakterius sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

bei mir muss ich mich auch in der Proxmox-LXC - Console mit user und pass einloggen

-

@dr-bakterius sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

muss

warum muss, du kannst

wenn du ein template her nimmst und nen LXC erstellst bist du doch automatisch root, klar kannst du anschließend einen User anlegen, dennoch bleibt die Option sich mit root anzumelden.@wal sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Ich nicht

frisch installierter Ubuntu LXC

-

@crunchip ,

ja ich verstand schon. :-)O.T.

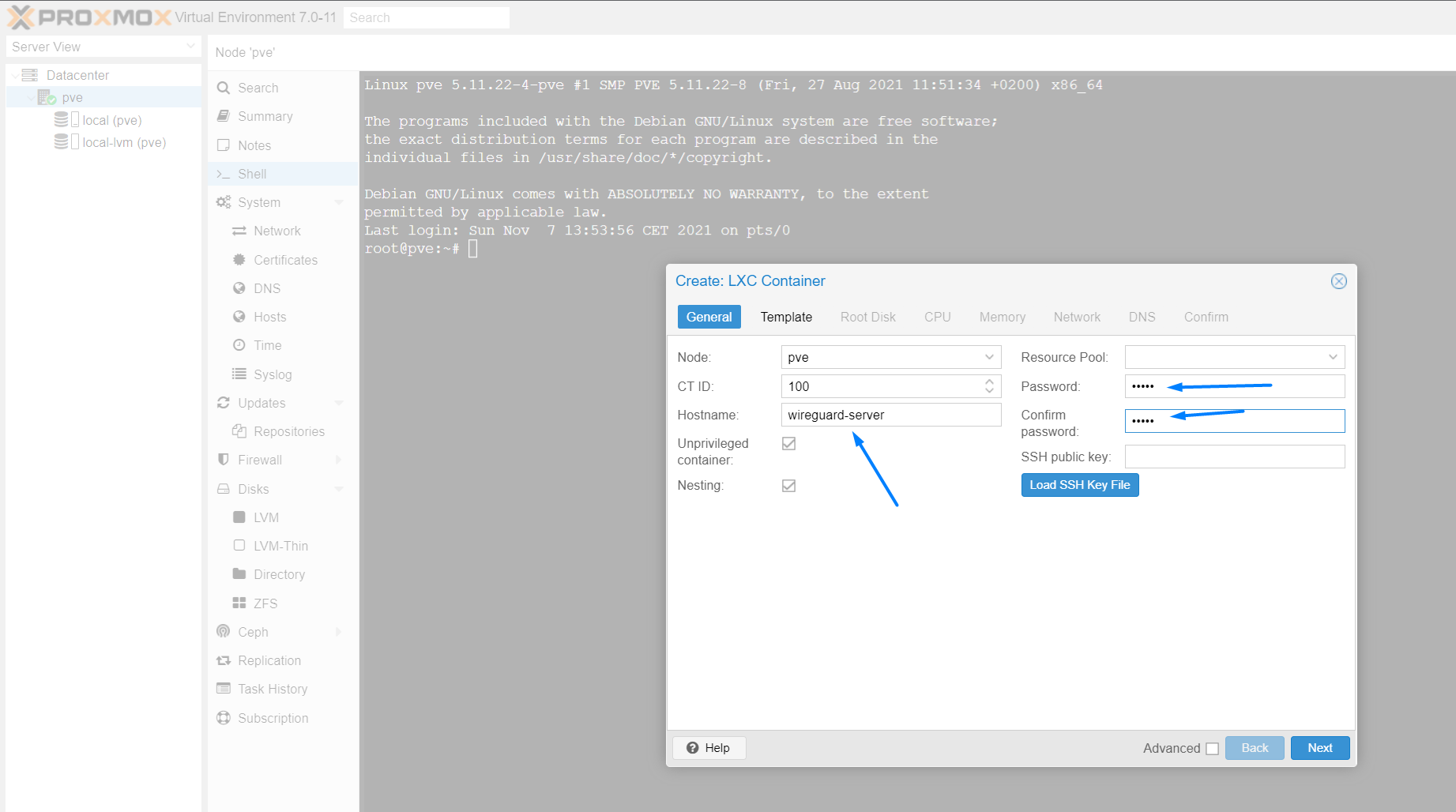

Meine ersten Befehle mit einem neuen LXC:apt update apt full-upgrade apt install sudo adduser username adduser username sudo exitdanach geht es immer mit dem User weiter.

-

@dr-bakterius sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Vielleicht schaust du dir das mal an?

kenne ich,

allerdings geht es nicht darum denn root zu aktivieren bzw sogar für putty frei zu machen.

Bei einem LXC(Container) ist es anders als bei einer VM( bei dem ich das Passwort weglasse während der Installation und der User automatisch .....)außerdem schrieb ich auch, man kann sich mit root einloggen, muss es aber nicht nutzen, weil root generell zur Verfügung steht, wenn ich in Proxmox selbst auf die Konsole des Containers gehe.

du hast dies geschrieben

@dr-bakterius sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

bei mir muss ich mich auch in der Proxmox-LXC - Console mit user und pass einloggen

@crunchip sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

<OT>

außerdem schrieb ich auch, man kann sich mit root einloggen, muss es aber nicht nutzen, weil root generell zur Verfügung steht, wenn ich in Proxmox selbst auf die Konsole des Containers gehe.

Sorry, aber das verstehe ich nicht. :thinking_face:

@crunchip sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

direkt auf der Konsole im LXC

ist man doch rootDoch erst wenn man sich als root anmeldet. Und das ist es, was man lieber nicht tun soll. Will ich root sein, muss ich mich mit root und entsprechendem Pass einloggen. Auch auf der Proxmox-Console.

Ist mir aber im Prinzip egal - soll jeder machen wie er will. Interessieren würde mich nur wie du das meinst "weil root generell zur Verfügung steht, wenn ich in Proxmox selbst auf die Konsole des Containers gehe".

</OT>

-

@crunchip sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

<OT>

außerdem schrieb ich auch, man kann sich mit root einloggen, muss es aber nicht nutzen, weil root generell zur Verfügung steht, wenn ich in Proxmox selbst auf die Konsole des Containers gehe.

Sorry, aber das verstehe ich nicht. :thinking_face:

@crunchip sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

direkt auf der Konsole im LXC

ist man doch rootDoch erst wenn man sich als root anmeldet. Und das ist es, was man lieber nicht tun soll. Will ich root sein, muss ich mich mit root und entsprechendem Pass einloggen. Auch auf der Proxmox-Console.

Ist mir aber im Prinzip egal - soll jeder machen wie er will. Interessieren würde mich nur wie du das meinst "weil root generell zur Verfügung steht, wenn ich in Proxmox selbst auf die Konsole des Containers gehe".

</OT>

@dr-bakterius sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Interessieren würde mich nur wie du das meinst "weil root generell zur Verfügung steht, wenn ich in Proxmox selbst auf die Konsole des Containers gehe".

VM Installation lässt du das Passwort leer, somit wird der anschließend eingerichtete User automatisch der sudo Gruppe hinzugefügt, per ssh ist root sowieso gesperrt.

Das ist ja hier oft das Thema gewesen(deswegen gibt es ja auch diesen genannten Thread, wegen Leute, die eine VM installiert hatten und ein root Passwort vergaben.

Dann, nach Ermahnung einen User anlegten, dennoch dann aber vorm nächsten Problem standen, weil der user sich nicht in der sudo gruppe befand.LXC Installation, kannst du gar kein Passwort leer lassen,

somit, wenn die Installation beendet ist, kann/könnte man sich nun per root und dem zu vor vergebenen Passwort einloggen(heisst nicht das man es muss, wie oben genannt wurde),ssh,geht so wie auch bei der VM ebenfalls nicht per root, dies müsste man explizit freischalten.

Ansonsten,

ja, richtet man sich danach einen user ein, mit diesem ist es dann auch möglich per ssh auf die Maschine zu zugreifen.

um mehr gings doch gerade nicht

auf meinem Proxmox bin ich root( aber das kann jeder handhaben wie er möchte) -

@dr-bakterius sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Interessieren würde mich nur wie du das meinst "weil root generell zur Verfügung steht, wenn ich in Proxmox selbst auf die Konsole des Containers gehe".

VM Installation lässt du das Passwort leer, somit wird der anschließend eingerichtete User automatisch der sudo Gruppe hinzugefügt, per ssh ist root sowieso gesperrt.

Das ist ja hier oft das Thema gewesen(deswegen gibt es ja auch diesen genannten Thread, wegen Leute, die eine VM installiert hatten und ein root Passwort vergaben.

Dann, nach Ermahnung einen User anlegten, dennoch dann aber vorm nächsten Problem standen, weil der user sich nicht in der sudo gruppe befand.LXC Installation, kannst du gar kein Passwort leer lassen,

somit, wenn die Installation beendet ist, kann/könnte man sich nun per root und dem zu vor vergebenen Passwort einloggen(heisst nicht das man es muss, wie oben genannt wurde),ssh,geht so wie auch bei der VM ebenfalls nicht per root, dies müsste man explizit freischalten.

Ansonsten,

ja, richtet man sich danach einen user ein, mit diesem ist es dann auch möglich per ssh auf die Maschine zu zugreifen.

um mehr gings doch gerade nicht

auf meinem Proxmox bin ich root( aber das kann jeder handhaben wie er möchte)@crunchip Danke für die Erklärung. Das kam vorher bei mir sehr missverständlich an (so als wäre man über die Console automatisch als root angemeldet und hätte gar nicht die Möglichkeit sich als User einzuloggen).

-

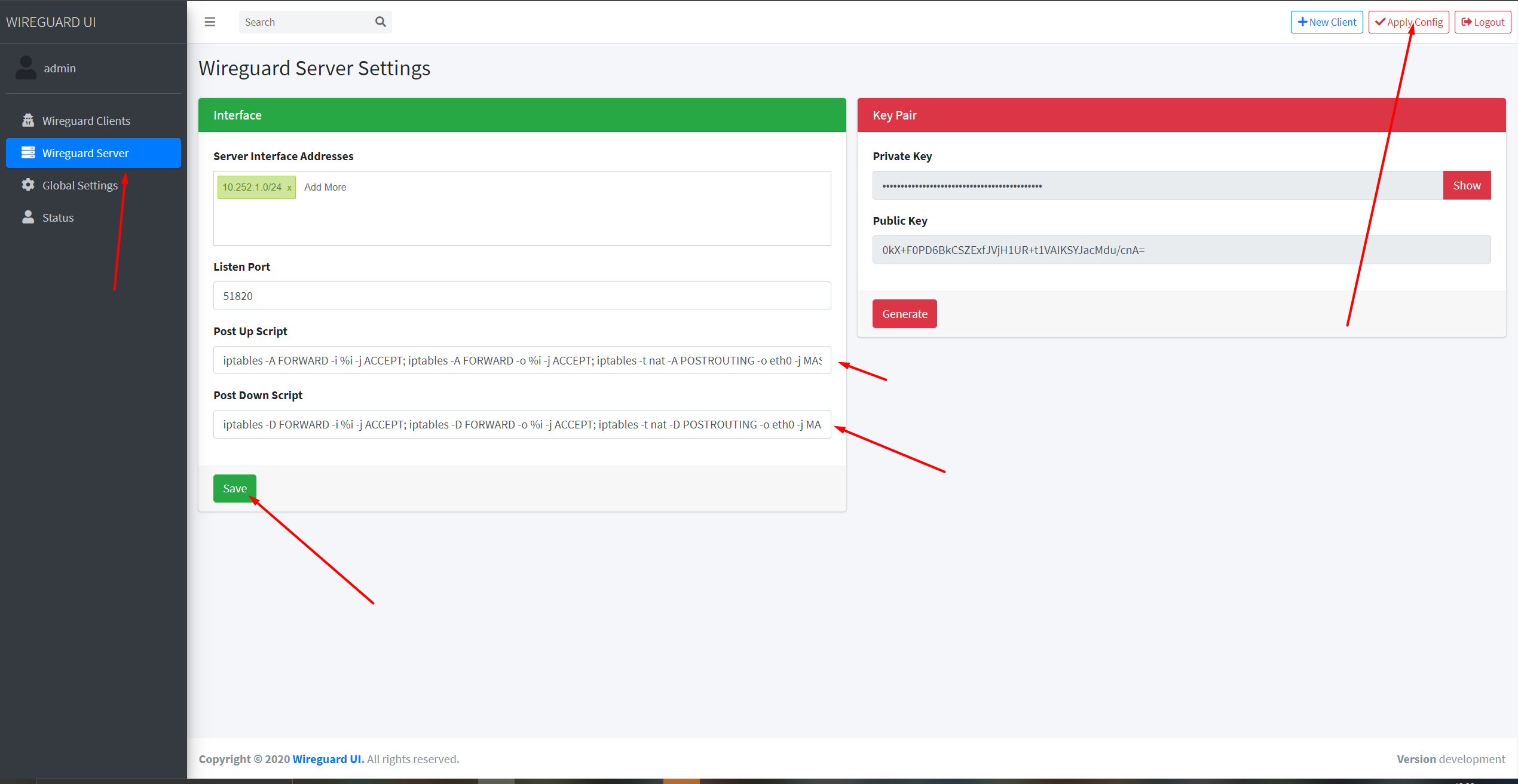

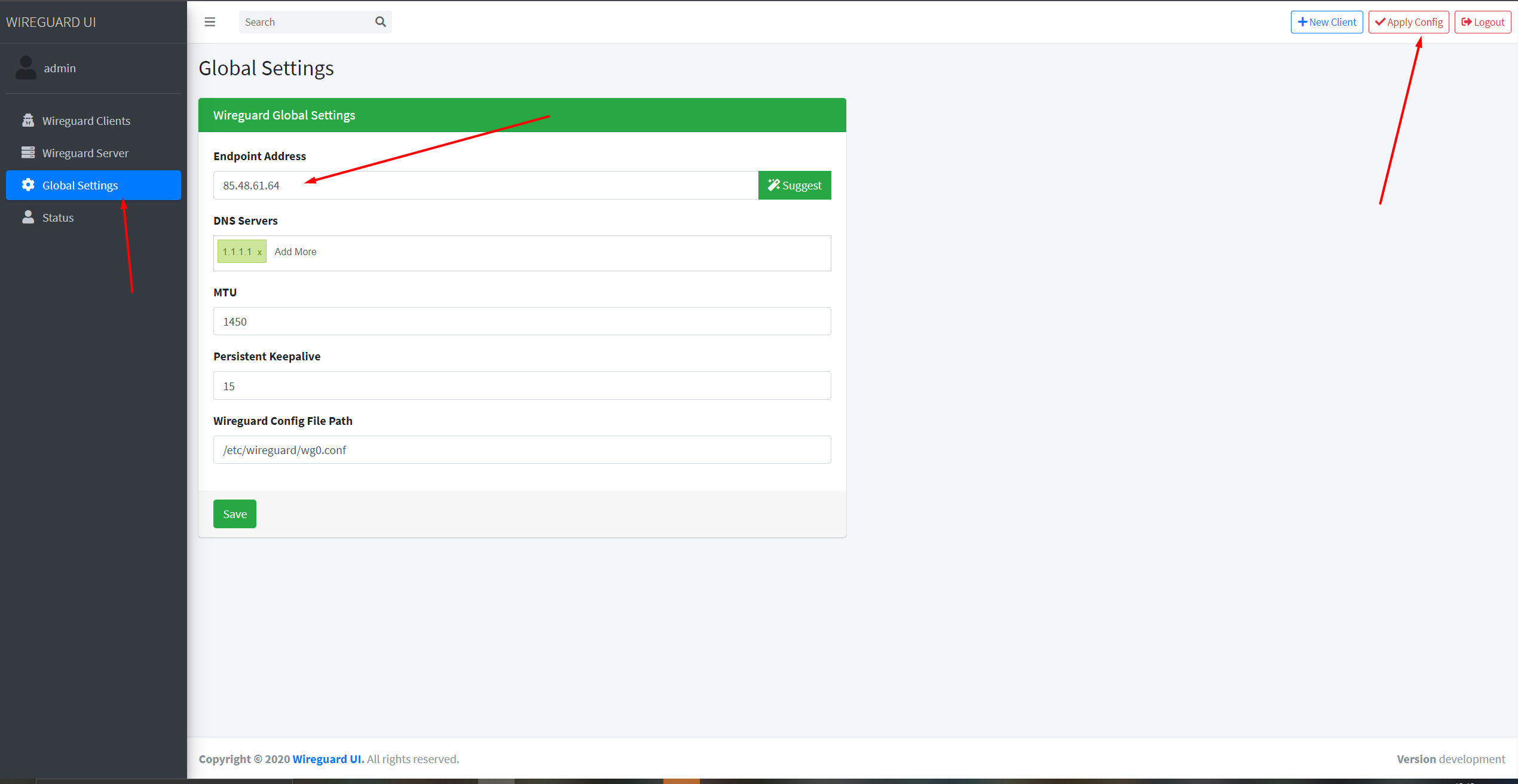

Eine Frage zur der Wireguard UI, ich habe nur noch eine IPv6 weil DS-Lite Glasfaseranschluss.

Unter Globale Settings muss ich da dann bei Endpoint Address meine IPv6 eintragen die ich z.B. bei "Wie ist meine IP" sehe und bei DNS Servers auch ein IPv6 DNS oder kann ich da z.B. 1.1.1.1 eintragen.

Das ist mir noch nicht ganz klar. -

Hallo!

Ich brauche bitte auch mal Hilfe. Ich sitze seit faste einer Woche an der Installation von Wireguard unter Proxmox. Ich habe mich penibel an diese Anleitung gehalten (auch weil alle anderen Anleitungen schon damit gescheitert sind, dass weder der QR-Code noch die Config Datei von der Wireguard App auf dem IHone gelesen werden konnten?!).

Die Einrichtung nach dieser Anledtiung klappt problemlos, leider bekomme ich keine Verbindung. Der Log in der Handy App sagt im wesenlichen "Handshake did not complete after 5 seconds, retrying".

Ich habe noch eine Wireguard Installation auf einem RasPI, die funktioniert anstandslos. Ist leider schon eine Weile her, dass ich das eingerichtet habe. Kann mich nicht erinnern, dass das so schwierig war.

Kann mir jemand helfen, den Fehler zu finden?!Vielen Dank!

-

Hallo!

Ich brauche bitte auch mal Hilfe. Ich sitze seit faste einer Woche an der Installation von Wireguard unter Proxmox. Ich habe mich penibel an diese Anleitung gehalten (auch weil alle anderen Anleitungen schon damit gescheitert sind, dass weder der QR-Code noch die Config Datei von der Wireguard App auf dem IHone gelesen werden konnten?!).

Die Einrichtung nach dieser Anledtiung klappt problemlos, leider bekomme ich keine Verbindung. Der Log in der Handy App sagt im wesenlichen "Handshake did not complete after 5 seconds, retrying".

Ich habe noch eine Wireguard Installation auf einem RasPI, die funktioniert anstandslos. Ist leider schon eine Weile her, dass ich das eingerichtet habe. Kann mich nicht erinnern, dass das so schwierig war.

Kann mir jemand helfen, den Fehler zu finden?!Vielen Dank!

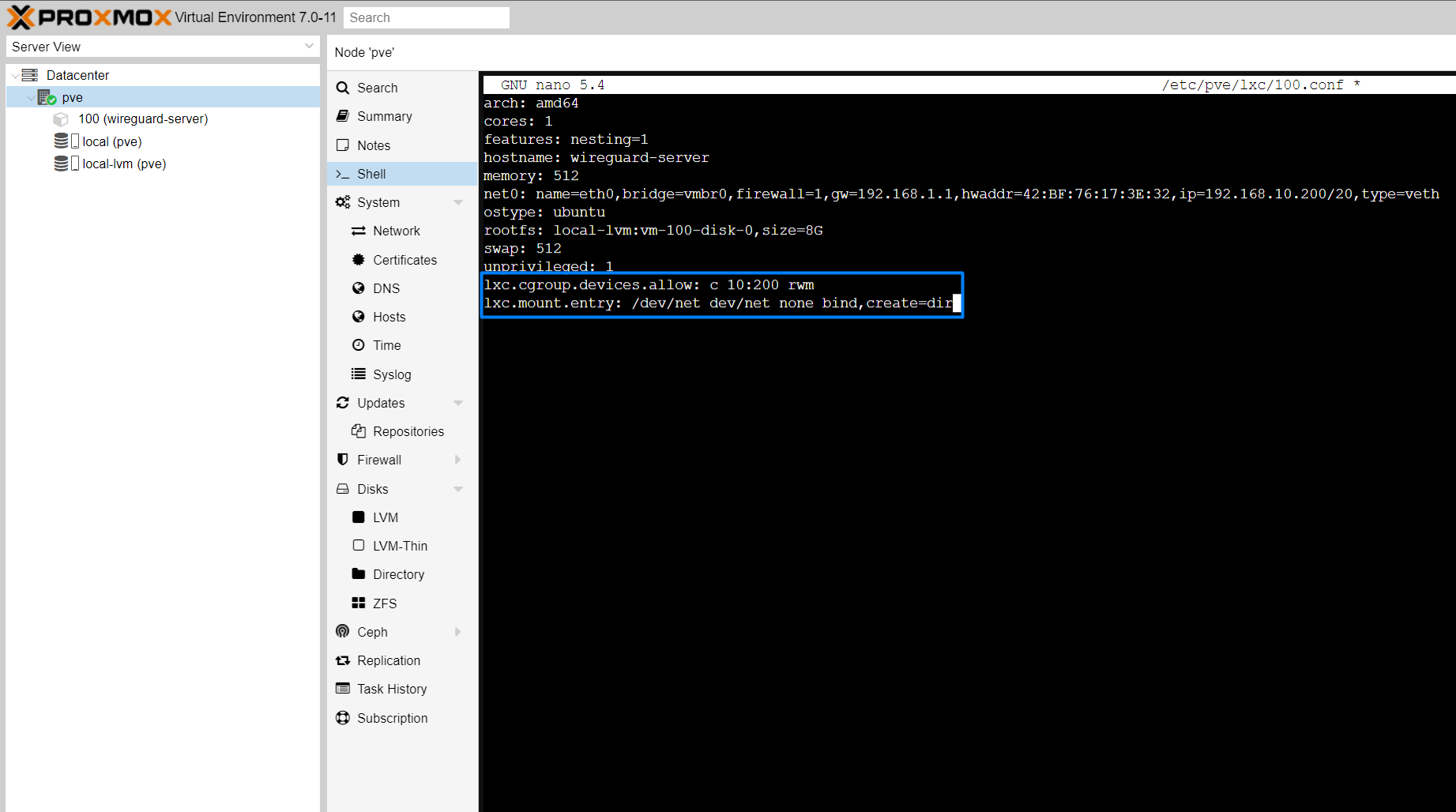

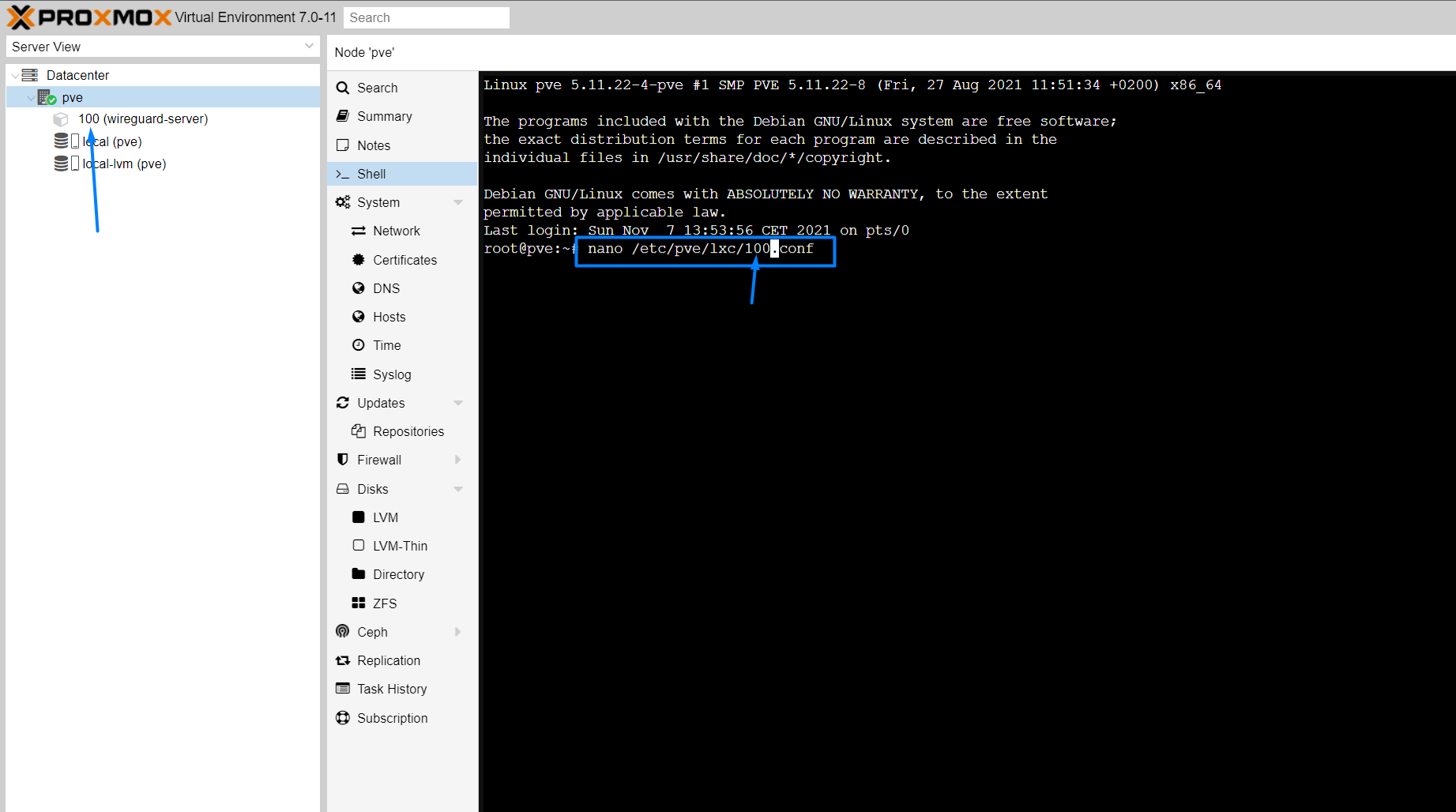

kennst du die Proxmox Einstellungen auf dem Proxmox Host mit den Einträgen in dem xxx.conf vom LXC

lxc.cgroup2.devices.allow: c 10:200 rwm

lxc.mount.entry: /dev/net dev/net none bind,create=dirund

chown 100000:100000 /dev/net/tun

nano /etc/pve/lxc/xxx.conf

-

kennst du die Proxmox Einstellungen auf dem Proxmox Host mit den Einträgen in dem xxx.conf vom LXC

lxc.cgroup2.devices.allow: c 10:200 rwm

lxc.mount.entry: /dev/net dev/net none bind,create=dirund

chown 100000:100000 /dev/net/tun

nano /etc/pve/lxc/xxx.conf

@moonsorrox

Ja, die config des Containers habe ich so bearbeitet. Auch chown (das muss ich aber doch nur einmal von der Komandozeile machen, oder muß das mit in die config?!)