NEWS

js-controller 4.0.x jetzt für alle User im STABLE!

-

FAQ

Informationen zu pot. angezeigten Meldungen und Logs

(info) "Sets unsupported"

In MutliHost-Umgebungen wo noch nicht alle Hosts aktualisiert sind arbeitet eine Optimierung in einem Kompatibilitätsmodus. In diesem wird ggf vom js-controller und von Adaptern beim Start einmalig die Meldung "Sets unsupported" im Loglevel "info" geloggt. Diese verschwindet wenn alle Hosts auf js-controller 4.0+ sind.

(warn) Object XXX is invalid: obj.common.min/max has an invalid type!

Dies ist eine neue Prüfung, wie oben bereits erwähnt, welche prüft das der Minimum bzw Maximum Wert eines Objekts auch eine Zahl ist. Wenn diese Meldung kommt dann diese bitte per Issue an den Adapter-Entwickler weitergeben, das dies im Adapter behoben wird.

"Ignoring Directory "benchmark.files" because officially not created as meta ob ject. Please remove directory!"

Wenn bei der Inatallation des js-controller diese Meldung kommt:

The following notifications happened during sync: - Ignoring Directory "benchmark.files" because officially not created as meta ob ject. Please remove directory!Bitte ein

iob upload allausführen. Falls Einträge von Adaptern enthalten sein sollten die nicht mehr installiert sind, dann können diese Dateien manuell gelöscht werden.TypeError: Cannot read property 'warn' of undefined

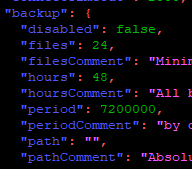

Falls der iobroker nicht mehr startet und im /var/log/syslog die untenstehende Fehlermeldung enthalten ist dann ist die backup Konfigurtation fehlerhaft.

/opt/iobroker/node_modules/@iobroker/db-base/lib/inMemFileDB.js:187 this.log.warn( ^ TypeError: Cannot read property 'warn' of undefined at ObjectsInMemoryServer.initBackupDir (/opt/iobroker/node_modules/@iobroker/db-base/lib/inMemFileDB.js:187:22)Bitte in /opt/iobroker/iobroker-data/iobroker.json im Bereich backup beo objects und states schauen das der Wert "period" eine Zahl in Minuten ist. Standard ist 120. Falls hier ein Wert über 10.000 drin steht so ist dieser warum auch immer falsch eingetragen und muss bitte korrigiert werden. Danach tut alles wieder.

Warning: Accessing non-existent property '...' of module exports inside circular dependency

Wenn beim Ausführen von CLI Befehlen oder im ioBroker Log Meldungen wie die nachstehenden angezeigt werden so liegt dies an einer alten version der Library "mogodb" im System. Diese Meldungen kommen nicht vom js-controller Upgrade sondern von der Nutzung von Node.js 14+ und dieser Library. Diese wurde vom node-red Adapter ggf. installiert.

(node:2218) Warning: Accessing non-existent property 'count' of module exports inside circular dependency (Use `node --trace-warnings ...` to show where the warning was created) (node:2218) Warning: Accessing non-existent property 'findOne' of module exports inside circular dependency (node:2218) Warning: Accessing non-existent property 'remove' of module exports inside circular dependency (node:2218) Warning: Accessing non-existent property 'updateOne' of module exports inside circular dependencyWenn ein Update des node-red Adapters (bzw Uninstall falls nicht benötigt) nicht hilft dann bitte mit

npm list mongodb(im iobroker Verzeichnis/opt/iobroker) rausfinden wo es herkommt. Falls etwas von "extranous" steht dann einfach pernpm uninstall mongodb(im iobroker Verzeichnis/opt/iobroker) löschen.Eine Backitup Instanz wird automatisch erstellt

Dies passiert weil Backitup für Neuinstallationen ein Standardadapter ist. Der kleine Nebeneffekt ist, das, wenn noch keine Backitup Instanz existiert ABER der Adapter-Code auf einem Host installiert ist, dann dort eine Instanz angelegt wird. Wer das nicht will kann diese manuell wieder entfernen und dann aber am besten auch den Adapter deinstallieren. Dann passiert dies nicht noch einmal.

Infos zum Thema "Rebuilds bei Node.js Aktualisierungen"

Generell gilt das Node.js Updates wie unter https://forum.iobroker.net/topic/44566/how-to-node-js-für-iobroker-richtig-updaten-2021-edition beschrieben funktionieren. Der js-controller 4.0 führt nur die automatisierten Rebuilds etwas anders aus als die 3.3.

In der neuen Version versuchen wir zuerst generell alle Module neu zu erstellen. Das sollte alle Probleme auf einen Schlag lösen. Falls das (und ja da kann es Gründe geben) nicht funktioniert ist der zweite Versuch das wirklich betroffene NPM-Paket zu identifizieren (also z.B. direkt "serialport" o.ä.) und dieses neu zu kompilieren. Das hat deutlich weniger Nebeneffekte wie die bisherigen Versuche.

Aktuell sind zwei Module bekannt die leider eine manuelle Korrekt benötigen (wir haben es bei den Modulen gemeldet, sodass sich das in Zukunft löst). Dazu dann die Meldungen im Log befolgen.

FAQ zur DB Umstellung File -> JSONL

Ich nutze Redis. Betrifft mich das?

Wenn Du für beide Datenbanken einen Redis einsetzt dann nicht. Es ist nur relevant wenn eine oder beide DBs "File" sind.

Was ist denn so besser an der "JSONL"-Datenbank anstelle "File"?

Von der Funktionalität ist alles identisch! Die beiden Datenbanken unterscheiden sich nur darin wie die Daten gespeichert werden.

Die File-DB schreibt hier alles in einem großen JSON-File regelmäßig - bei Objekten sind dies schnell mal 20MB. Dies kann durchaus viel I/O verursachen und ist vor allem bei SD-Karten-Basierten Systemen nicht optimal, weil es die Karte sehr belastet. Aber auch für SSDs ist dies nicht optimal. Zusätzlich besteht das Problem das ein Absturz beim Schreiben dazu führt das das ganze File defekt ist. ioBroker greift in diesen Fällen auf ein Backup-File zurück.

JSONL arbeitet hier anders. Änderungen werden erst einmal nur an die Datei angehangen und - nur wenn nötig - wird dann das File "komprimiert" und so neu geschrieben. Dies erfolgt aber viel seltener als bei der File-DB.

Für JSONL hat es @AlCalzone mal folgendermaßen zusammengefasst:

➕ JSONL ist resistenter. Ein kaputtes Byte in der DB macht nicht alles kaputt und ein Absturz beim Schreibvorgang sorgt nur dafür, dass die ausstehenden Änderungen verloren gehen, nicht alles.

➕ JSONL schont die SD-Karte durch weniger und kleinere Schreibvorgänge (nur wenn nötig).

➖ JSONL braucht zumindest phasenweise etwas mehr Platz (die DB ist bis auf Kompaktierungsvorgänge append-only)

➖ JSONL braucht etwas länger, wenn viele Objekte in kurzer Zeit geschrieben werden sollen (wobei meine letzten Tests nur noch Unterschiede im Rahmen der Standardabweichung ergeben haben)Wir denken das das neue Datenbank-Handling mehr Vorteile hat - vor allem für SD-Karten- und SSD-basierte Systeme.

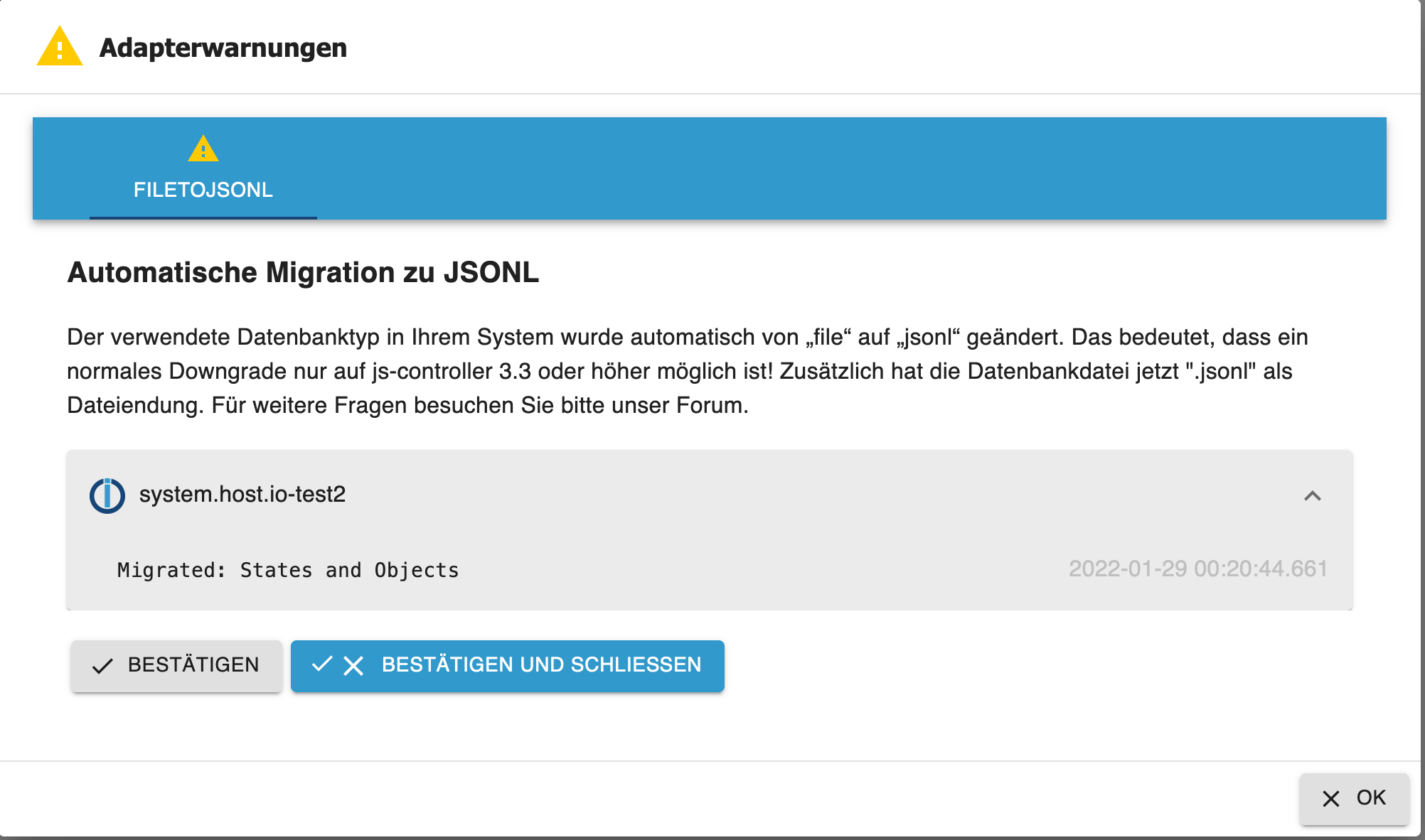

Was bedeutet es das die Datenbank jetzt jsonl ist?

Im Normalfall bedeutet hies für den täglichen Betrieb nichts. Auch die Umstellung erfolg vollautomatisch im Rahmen des js-controller Updates.

Einiob statuswird nach der Installation anstelle "file" jetzt "jsonl" anzeigen. Das wars auch schon. Backups über BackItUp oderiob backupund auch restores funktionieren weiterhin ohne Änderungen.WICHTIG: Durch die automatische Datenbankumstellung ist ein direkter Downgrade oder Backup Restore eines mit 4.0 erstellten Backups nur noch auf js-controller 3.3.x möglich! Für andere Downgrade Optionen bitte im nächsten Eintrag lesen. Ein Downgrade mit Redis als Datenbank ist problemlos weiterhin möglich!

Die Datenfiles im iobroker-data Verzeichnis haben jetzt .jsonl am Ende und nicht mehr .json. Die letzten "file DB .json"-Files werden umbenannt und liegen noch im Verzeichnis mit der Endung ".migrated".

Kann man die Einstellungen der JSONL ändern?

Ja, auch die JSONL Datenbank hat einige Einstellungen (wie das "writeFileInterval" der File-DB früher, welches bei jsonl nicht genutzt wird). Üblicherweise muss da niemand Hand anlegen, weil die Defaults von uns bereits optimiert wurden.

Wer dennoch schauen will finden unter https://github.com/ioBroker/ioBroker.js-controller/blob/master/packages/controller/conf/iobroker-dist.json#L53-L71 (Objects) bzw https://github.com/ioBroker/ioBroker.js-controller/blob/master/packages/controller/conf/iobroker-dist.json#L99-L117 die jeweiligen Default-Werte. Anpassungen können einfach in Eurer iobroker.json manuell gemacht werden.

Wie kann ich doch auf js-controller 3.2 oder kleiner downgraden wenn "jsonl" der DB Typ ist?

js-controller Versionen kleiner als 3.3.x hatten die nötigen Dateien für eine "jsonl" Datenbank nicht an Board. Daher ist ein direkter Downgrade nicht möglich weil dann die Daten nicht lesbar sind!

Daher muss ZUERST (!!) unter js-controller 4.0 die Datenbank manuell zurück auf "file" migriert werden. Dies erfolgt per

iob setup customund dort bei der Abfrage des DB Typsfileangeben. Alle weiteren Fragen beantworten und dann die Migration abwarten. Danach zeigtiob statuswieder "file" an. Dann kann ein Backup für den Restore in einer kleineren Version erstellt werden oder ein Downgrade vianpm i iobroker.js-controller@version(Vorher ins ioBroker Verzeichnis wechseln!) auf die gewünschte Version erfolgen.FAQ zu Redis "Sets" Optimierungen

Für Redis-basierte Systeme bringt der js-controller 4.0 einige Optimierungen mit. Eine davon nutzt spezielle interne Datenstrukturen, die konsistent initialisiert werden müssen. Aufgrund einiger Edge Cases wird diese Optimierung daher automatisch nur für Single-Host Redis-Systeme genutzt. Wer auch im Multi-Host-Umfeld mit Redis für Objekte von den Optimierungen profitieren möchte kann diese manuell aktivieren. VORAB müssen aber alle Hosts auf js-controller 4.0 sein und soweit alles gut sein das es keinen partiellen Downgrade mehr gibt.

Dann können die Optimierungen über

iob object activateSetsaktiviert werden, nachdem ALLE Hosts beendet wurden. So wird sichergestellt das die Datenstrukturen konsistent initialisiert werden können. Danach können alle Hosts wieder gestartet werden. Eine Deaktivierung der Optimierungen ist periob object deactivateSetsebenso möglich.@apollon77 sagte in js-controller 4.0.x jetzt für alle User im STABLE!:

Danach zeigt iob statuswieder "file" an. Dann kann ein Backup für den Restore in einer kleineren Version erstellt werden oder ein Downgrade via npm i iobroker.js-controller@version (Vorher ins ioBroker Verzeichnis wechseln!) auf die gewünschte Version erfolgen.

weil es da so steht :-)

-

@apollon77 sagte in js-controller 4.0.x jetzt für alle User im STABLE!:

Danach zeigt iob statuswieder "file" an. Dann kann ein Backup für den Restore in einer kleineren Version erstellt werden oder ein Downgrade via npm i iobroker.js-controller@version (Vorher ins ioBroker Verzeichnis wechseln!) auf die gewünschte Version erfolgen.

weil es da so steht :-)

@liv-in-sky Da steht Wenn man downgraden will tue es so und so Nichts anderes :-) Ich habs nochmal gelesen und wüsste nicht was ich ändern kann ... Mach gern nen vorschlag wenn für dich was unklar war

-

@liv-in-sky Da steht Wenn man downgraden will tue es so und so Nichts anderes :-) Ich habs nochmal gelesen und wüsste nicht was ich ändern kann ... Mach gern nen vorschlag wenn für dich was unklar war

ich muss ehrlich gestehen, das ich den genauen ablauf vergessen habe - waren mehrere stunden um am server, um den fehler zu finden

letztlich wollte ich einen restore machen, der nicht ging, da wir das system ganz neu installiert hatten und jsonl bekamen, aber nur ein backup mit einem 3.x controller mit file hatten

ich bin mir leider nicht mehr sicher, ob wir das neue system auf "file" umstellten und dann gleich einen restore versuchten und das auch wieder schief ging

daher dachte ich wohl, es ist besser, die neue installation auf file umzustellen, dann einen downgrade auf js-c 3.x und dann den restore zu fahren - was ja letztlich zum erfolg führte

da ich beim letzten mal deine anleitung nicht richtig gelesen hatte und du mich darauf hinweien musstest, dass ich unter faq die lösung finde, dachte ich diesmal, lies die faqs und darin fand ich dann die anleitung, in der von backup und restore die rede war - und die wollte ich dann ausführen - ich habe deine faq so gelesen, dass ein restore nur geht, wenn ich den js-c downgrade - sorry - mein fehler - es handelt sich um ein fremdsystem - da wollte ich sicher sein, dass ich keinen "blödsinn" installiere

es kommt daher kein vorschlag von mir - lass es einfach so, wie es ist - mir reicht, dass es jetzt läuft :-)

-

ich muss ehrlich gestehen, das ich den genauen ablauf vergessen habe - waren mehrere stunden um am server, um den fehler zu finden

letztlich wollte ich einen restore machen, der nicht ging, da wir das system ganz neu installiert hatten und jsonl bekamen, aber nur ein backup mit einem 3.x controller mit file hatten

ich bin mir leider nicht mehr sicher, ob wir das neue system auf "file" umstellten und dann gleich einen restore versuchten und das auch wieder schief ging

daher dachte ich wohl, es ist besser, die neue installation auf file umzustellen, dann einen downgrade auf js-c 3.x und dann den restore zu fahren - was ja letztlich zum erfolg führte

da ich beim letzten mal deine anleitung nicht richtig gelesen hatte und du mich darauf hinweien musstest, dass ich unter faq die lösung finde, dachte ich diesmal, lies die faqs und darin fand ich dann die anleitung, in der von backup und restore die rede war - und die wollte ich dann ausführen - ich habe deine faq so gelesen, dass ein restore nur geht, wenn ich den js-c downgrade - sorry - mein fehler - es handelt sich um ein fremdsystem - da wollte ich sicher sein, dass ich keinen "blödsinn" installiere

es kommt daher kein vorschlag von mir - lass es einfach so, wie es ist - mir reicht, dass es jetzt läuft :-)

@liv-in-sky sagte in js-controller 4.0.x jetzt für alle User im STABLE!:

aber nur ein backup mit einem 3.x controller mit file hatten

Aber darum geht es gar nicht. Das ist egal. Beim backup restore gilt die DB die gerade eingestellt ist. Was vorher war als Backup erstellt wurde ist an der Stelle egal.

Deswegen steht da auch nichts von Restore, sondern nur von Downgrade des Controllers !!!

-

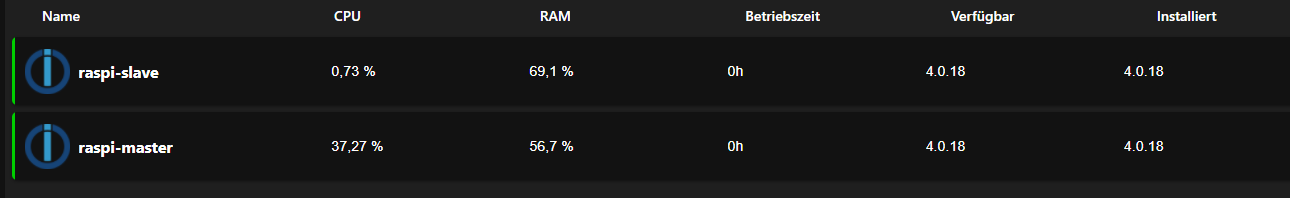

@apollon77

Seit js-controller Version 4.0.15 startet iobroker nach einem Restart nicht mehr, weil in der Datei "/opt/iobroker/iobroker-data/iobroker.json" der period Wert zu groß ist. Auch das heutige Update auf 4.0.18 bringt keine Änderung.In den Controller-Einstellungen sind 120 Minuten hinterlegt in der JSON Datei werden aber die Sekunden gespeichert, siehe Screenshot. Ändere ich die 7200000 in 120, startet iobroker wieder.

-

@apollon77

Seit js-controller Version 4.0.15 startet iobroker nach einem Restart nicht mehr, weil in der Datei "/opt/iobroker/iobroker-data/iobroker.json" der period Wert zu groß ist. Auch das heutige Update auf 4.0.18 bringt keine Änderung.In den Controller-Einstellungen sind 120 Minuten hinterlegt in der JSON Datei werden aber die Sekunden gespeichert, siehe Screenshot. Ändere ich die 7200000 in 120, startet iobroker wieder.

@blackeagle998 Jupp, bekannt und mit 4.0.18, welches gerade im Beta ist behoben. Ich habe keine Ahnung wo da bei dir so ein großer Wert überhaupt reingekommen ist :-) Der war schon immer "Minuten" und nicht Sekunden oder Millisekunden :-) Aber am Ende egal weil der "backup" Part leider bei controller <4 ignoriert wurde ;-)

-

@blackeagle998 Jupp, bekannt und mit 4.0.18, welches gerade im Beta ist behoben. Ich habe keine Ahnung wo da bei dir so ein großer Wert überhaupt reingekommen ist :-) Der war schon immer "Minuten" und nicht Sekunden oder Millisekunden :-) Aber am Ende egal weil der "backup" Part leider bei controller <4 ignoriert wurde ;-)

@apollon77

Meinst du eine andere 4.0.18 als ich installiert habe?

Mit der Version ist das jedenfalls gerade wieder passiert. -

@apollon77

Meinst du eine andere 4.0.18 als ich installiert habe?

Mit der Version ist das jedenfalls gerade wieder passiert.@blackeagle998 Was genau ist passiert? Also die 4.0.15 hatte den Bug das er gar nicht gestartet ist wenn der Wert zur gross war weil an der Code-Stelle wo eine Log Meldung ausgegeben werden sollte das der Wert falsch ist und runterkorrigiert wurde war ein Fehler.

Aber um nicht alle zu verwirren sollten wir Diskussionen zur BETA Version 4.0.18 bitte im beta Thread führen :-)

-

Habe gerade 4.0.18 durchgeführt.

Alles geklappt, läuft einwandfrei. -

Heute kommt auch das js.controller update 4.0.18 ins Stable mit einigen kleineren Bugfixes die noch aufgefallen waren.

@apollon77 vielen Dank Installation 4.0.18 hat einwandfrei geklappt. 👍👌

-

Heute kommt auch das js.controller update 4.0.18 ins Stable mit einigen kleineren Bugfixes die noch aufgefallen waren.

Die Installation 4.0.18 wurde mir heute angeboten und hat soweit auch problemlos geklappt.

Alles läuft!

Habe jedoch diese Meldungen beim Update bekommen:The following notifications happened during sync: - Ignoring Directory "info.admin" because officially not created as meta object. Please remove directory! - Ignoring Directory "netatmo-energy.admin" because officially not created as meta object. Please remove directory!Was bedeutet das?

Kann oder muss ich da was tun? -

Die Installation 4.0.18 wurde mir heute angeboten und hat soweit auch problemlos geklappt.

Alles läuft!

Habe jedoch diese Meldungen beim Update bekommen:The following notifications happened during sync: - Ignoring Directory "info.admin" because officially not created as meta object. Please remove directory! - Ignoring Directory "netatmo-energy.admin" because officially not created as meta object. Please remove directory!Was bedeutet das?

Kann oder muss ich da was tun?@pupsimupsi sagte in js-controller 4.0.x jetzt für alle User im STABLE!:

Was bedeutet das?

Kann oder muss ich da was tun?Steht oben in der FAQ ... Post #2 in diesem Thread :-)

-

@pupsimupsi sagte in js-controller 4.0.x jetzt für alle User im STABLE!:

Was bedeutet das?

Kann oder muss ich da was tun?Steht oben in der FAQ ... Post #2 in diesem Thread :-)

DANKE und sorry!

Habe nach dem erfolgreichen Update auf Version 4 nicht damit gerechnet das nach einem weiteren Update auf eine höhere 4er Version die gleichen Fehler passieren können...Habe gerade "iob upload all" durchgeführt.

War´s das?

Kann ich das iwie prüfen ob nun alles OK ist? -

DANKE und sorry!

Habe nach dem erfolgreichen Update auf Version 4 nicht damit gerechnet das nach einem weiteren Update auf eine höhere 4er Version die gleichen Fehler passieren können...Habe gerade "iob upload all" durchgeführt.

War´s das?

Kann ich das iwie prüfen ob nun alles OK ist?@pupsimupsi Jett liess nochmal oben ... da steht was Du tun kannst wenn diese meldungen kommen. Da sind Daten "out of sync" oder wurden ggf nicht aufgeräumt irgendwann mal. Da steht nicht das irgendein Automatismus dies gefixt hat.

Und für dich mal herkopiert was oben steht:

Bitte ein iob upload all ausführen. Falls Einträge von Adaptern enthalten sein sollten die nicht mehr installiert sind, dann können diese Dateien manuell gelöscht werden.

Aaaaalllssoooooo ... sind denn info und netatmo-energy bei Dir noch installiert?

-

@pupsimupsi Jett liess nochmal oben ... da steht was Du tun kannst wenn diese meldungen kommen. Da sind Daten "out of sync" oder wurden ggf nicht aufgeräumt irgendwann mal. Da steht nicht das irgendein Automatismus dies gefixt hat.

Und für dich mal herkopiert was oben steht:

Bitte ein iob upload all ausführen. Falls Einträge von Adaptern enthalten sein sollten die nicht mehr installiert sind, dann können diese Dateien manuell gelöscht werden.

Aaaaalllssoooooo ... sind denn info und netatmo-energy bei Dir noch installiert?

Aaaaalllssoooooo:

Da muss wohl etwas falsch rüber gekommen sein...!?

Ich habe, wie gesagt, nach deinem Hinweis, die FAQ gelesen und "iob upload all" ausgeführt.Von nem automatischem Fix o.Ä., hab ich nie gesprochen...:thinking_face:

Ich wollte lediglich wissen, ob ich evtl. irgendwie überprüfen kann, dass nun (nach dem iob upload all) alles "OK" ist.

Sorry für´s Nachfragen. Das verkneif ich mir in Zukunft...:disappointed:Ja, sind beide noch installiert.

Netatmo-energy sogar recht frisch. Erst seit ein paar Tagen. -

Aaaaalllssoooooo:

Da muss wohl etwas falsch rüber gekommen sein...!?

Ich habe, wie gesagt, nach deinem Hinweis, die FAQ gelesen und "iob upload all" ausgeführt.Von nem automatischem Fix o.Ä., hab ich nie gesprochen...:thinking_face:

Ich wollte lediglich wissen, ob ich evtl. irgendwie überprüfen kann, dass nun (nach dem iob upload all) alles "OK" ist.

Sorry für´s Nachfragen. Das verkneif ich mir in Zukunft...:disappointed:Ja, sind beide noch installiert.

Netatmo-energy sogar recht frisch. Erst seit ein paar Tagen.Hallo zusammen,

bekomme beim Versich von 4.0.15 auf 4.0.18 upzudaten folgenden Fehler:

host.ioBroker Cannot install iobroker.js-controller@4.0.18: 217Ich bin nach Anleitung vorgegangen, also iob stop, iob update, iob fix und dann iob upgrade self.

-

Hallo zusammen,

bekomme beim Versich von 4.0.15 auf 4.0.18 upzudaten folgenden Fehler:

host.ioBroker Cannot install iobroker.js-controller@4.0.18: 217Ich bin nach Anleitung vorgegangen, also iob stop, iob update, iob fix und dann iob upgrade self.

@feinfinger da wird was mit npm sein

machmal

npm i iobroker.js-controller@4.0.18 --productiondann siehst du wo es hängt

-

Aaaaalllssoooooo:

Da muss wohl etwas falsch rüber gekommen sein...!?

Ich habe, wie gesagt, nach deinem Hinweis, die FAQ gelesen und "iob upload all" ausgeführt.Von nem automatischem Fix o.Ä., hab ich nie gesprochen...:thinking_face:

Ich wollte lediglich wissen, ob ich evtl. irgendwie überprüfen kann, dass nun (nach dem iob upload all) alles "OK" ist.

Sorry für´s Nachfragen. Das verkneif ich mir in Zukunft...:disappointed:Ja, sind beide noch installiert.

Netatmo-energy sogar recht frisch. Erst seit ein paar Tagen.@pupsimupsi sagte in js-controller 4.0.x jetzt für alle User im STABLE!:

Sorry für´s Nachfragen. Das verkneif ich mir in Zukunft...

Alles gut, nachfragen darf man immer. Wenn nur Infos fehlen was Du gemacht hast kann ich nur bestmöglich raten ... Und dann kommen manchmal solche Antworten bei raus.

Ja, sind beide noch installiert.

Netatmo-energy sogar recht frisch. Erst seit ein paar Tagen.Dann sollte das "upload all" das Problem gefixt haben ... wirst DU beim nächsten js-controller update sehen :-)

-

@feinfinger da wird was mit npm sein

machmal

npm i iobroker.js-controller@4.0.18 --productiondann siehst du wo es hängt

root@ioBroker:~# npm i iobroker.js-controller@4.0.18 --production added 150 packages, removed 169 packages, changed 46 packages, and audited 311 packages in 1m 16 packages are looking for funding run `npm fund` for details 4 moderate severity vulnerabilities To address all issues (including breaking changes), run: npm audit fix --force Run `npm audit` for details. root@ioBroker:~# npm fund root +-- https://opencollective.com/ioredis | `-- ioredis@4.28.5 +-- https://github.com/sindresorhus/execa?sponsor=1 | | `-- execa@5.1.1 | `-- https://github.com/sponsors/sindresorhus | `-- get-stream@6.0.1, is-stream@2.0.1, onetime@5.1.2 +-- https://github.com/sponsors/RubenVerborgh | `-- follow-redirects@1.14.9 +-- https://paulmillr.com/funding/ | | `-- chokidar@3.5.3 | `-- https://github.com/sponsors/jonschlinkert | `-- picomatch@2.3.1 +-- https://github.com/sponsors/feross | `-- safe-buffer@5.2.1 +-- https://github.com/sponsors/ljharb | `-- is-nan@1.3.2, call-bind@1.0.2, get-intrinsic@1.1.1, has-symbols@1.0.3 +-- https://github.com/sponsors/epoberezkin | `-- ajv@6.12.6 `-- https://github.com/chalk/wrap-ansi?sponsor=1 | `-- wrap-ansi@7.0.0 `-- https://github.com/chalk/ansi-styles?sponsor=1 `-- ansi-styles@4.3.0 root@ioBroker:~# npm audit # npm audit report ansi-regex >2.1.1 <5.0.1 Severity: moderate Inefficient Regular Expression Complexity in chalk/ansi-regex - https://github.com/advisories/GHSA-93q8-gq69-wqmw fix available via `npm audit fix` node_modules/ansi-regex strip-ansi 4.0.0 - 5.2.0 Depends on vulnerable versions of ansi-regex node_modules/strip-ansi cliui 4.0.0 - 5.0.0 Depends on vulnerable versions of strip-ansi node_modules/cliui yargs 8.0.0-candidate.0 - 15.0.0 Depends on vulnerable versions of cliui Depends on vulnerable versions of yargs-parser node_modules/yargs iobroker.js-controller <=2.1.1 Depends on vulnerable versions of redis Depends on vulnerable versions of socket.io Depends on vulnerable versions of socket.io-client Depends on vulnerable versions of winston-daily-rotate-file Depends on vulnerable versions of yargs node_modules/iobroker.js-controller string-width 2.1.0 - 4.1.0 Depends on vulnerable versions of strip-ansi node_modules/string-width debug <2.6.9 Regular Expression Denial of Service in debug - https://github.com/advisories/GHSA-gxpj-cx7g-858c fix available via `npm audit fix` node_modules/engine.io-client/node_modules/debug node_modules/engine.io/node_modules/debug node_modules/socket.io-adapter/node_modules/debug node_modules/socket.io-client/node_modules/debug node_modules/socket.io-parser/node_modules/debug node_modules/socket.io/node_modules/debug engine.io <=4.0.0-alpha.1 Depends on vulnerable versions of debug Depends on vulnerable versions of ws node_modules/engine.io socket.io <=2.4.1 Depends on vulnerable versions of debug Depends on vulnerable versions of engine.io Depends on vulnerable versions of socket.io-parser node_modules/socket.io iobroker.js-controller <=2.1.1 Depends on vulnerable versions of redis Depends on vulnerable versions of socket.io Depends on vulnerable versions of socket.io-client Depends on vulnerable versions of winston-daily-rotate-file Depends on vulnerable versions of yargs node_modules/iobroker.js-controller engine.io-client <=3.3.2 || 3.4.0 - 3.5.1 || 4.0.0-alpha.0 - 4.1.3 Depends on vulnerable versions of debug Depends on vulnerable versions of parsejson Depends on vulnerable versions of ws Depends on vulnerable versions of xmlhttprequest-ssl node_modules/engine.io-client socket.io-client 1.0.0-pre - 2.1.1 || 2.3.0 - 2.3.1 || 3.0.0-rc1 - 3.0.5 Depends on vulnerable versions of debug Depends on vulnerable versions of engine.io-client Depends on vulnerable versions of socket.io-parser node_modules/socket.io-client socket.io-adapter <=1.1.0 Depends on vulnerable versions of debug Depends on vulnerable versions of socket.io-parser node_modules/socket.io-adapter socket.io-parser <=3.3.1 Depends on vulnerable versions of debug node_modules/socket.io-parser engine.io <=4.0.0-alpha.1 Severity: high Resource exhaustion in engine.io - https://github.com/advisories/GHSA-j4f2-536g-r55m Depends on vulnerable versions of debug Depends on vulnerable versions of ws fix available via `npm audit fix` node_modules/engine.io socket.io <=2.4.1 Depends on vulnerable versions of debug Depends on vulnerable versions of engine.io Depends on vulnerable versions of socket.io-parser node_modules/socket.io iobroker.js-controller <=2.1.1 Depends on vulnerable versions of redis Depends on vulnerable versions of socket.io Depends on vulnerable versions of socket.io-client Depends on vulnerable versions of winston-daily-rotate-file Depends on vulnerable versions of yargs node_modules/iobroker.js-controller iobroker.js-controller <=2.1.1 Severity: high Arbitrary File Write in iobroker.js-controller - https://github.com/advisories/GHSA-cmch-296j-wfvw Depends on vulnerable versions of redis Depends on vulnerable versions of socket.io Depends on vulnerable versions of socket.io-client Depends on vulnerable versions of winston-daily-rotate-file Depends on vulnerable versions of yargs fix available via `npm audit fix` node_modules/iobroker.js-controller minimist <0.2.1 Severity: moderate Prototype Pollution in minimist - https://github.com/advisories/GHSA-vh95-rmgr-6w4m fix available via `npm audit fix` node_modules/winston-daily-rotate-file/node_modules/minimist mkdirp 0.4.1 - 0.5.1 Depends on vulnerable versions of minimist node_modules/winston-daily-rotate-file/node_modules/mkdirp winston-daily-rotate-file 1.7.0 - 1.7.2 Depends on vulnerable versions of mkdirp node_modules/winston-daily-rotate-file iobroker.js-controller <=2.1.1 Depends on vulnerable versions of redis Depends on vulnerable versions of socket.io Depends on vulnerable versions of socket.io-client Depends on vulnerable versions of winston-daily-rotate-file Depends on vulnerable versions of yargs node_modules/iobroker.js-controller parsejson * Severity: high Regular Expression Denial of Service in parsejson - https://github.com/advisories/GHSA-q75g-2496-mxpp fix available via `npm audit fix` node_modules/parsejson engine.io-client <=3.3.2 || 3.4.0 - 3.5.1 || 4.0.0-alpha.0 - 4.1.3 Depends on vulnerable versions of debug Depends on vulnerable versions of parsejson Depends on vulnerable versions of ws Depends on vulnerable versions of xmlhttprequest-ssl node_modules/engine.io-client socket.io-client 1.0.0-pre - 2.1.1 || 2.3.0 - 2.3.1 || 3.0.0-rc1 - 3.0.5 Depends on vulnerable versions of debug Depends on vulnerable versions of engine.io-client Depends on vulnerable versions of socket.io-parser node_modules/socket.io-client iobroker.js-controller <=2.1.1 Depends on vulnerable versions of redis Depends on vulnerable versions of socket.io Depends on vulnerable versions of socket.io-client Depends on vulnerable versions of winston-daily-rotate-file Depends on vulnerable versions of yargs node_modules/iobroker.js-controller redis 2.6.0 - 3.1.0 Potential exponential regex in monitor mode - https://github.com/advisories/GHSA-35q2-47q7-3pc3 fix available via `npm audit fix` node_modules/redis iobroker.js-controller <=2.1.1 Depends on vulnerable versions of redis Depends on vulnerable versions of socket.io Depends on vulnerable versions of socket.io-client Depends on vulnerable versions of winston-daily-rotate-file Depends on vulnerable versions of yargs node_modules/iobroker.js-controller socket.io <=2.4.1 Severity: high Insecure defaults due to CORS misconfiguration in socket.io - https://github.com/advisories/GHSA-fxwf-4rqh-v8g3 Depends on vulnerable versions of debug Depends on vulnerable versions of engine.io Depends on vulnerable versions of socket.io-parser fix available via `npm audit fix` node_modules/socket.io iobroker.js-controller <=2.1.1 Depends on vulnerable versions of redis Depends on vulnerable versions of socket.io Depends on vulnerable versions of socket.io-client Depends on vulnerable versions of winston-daily-rotate-file Depends on vulnerable versions of yargs node_modules/iobroker.js-controller socket.io-parser <=3.3.1 Severity: high Resource exhaustion in socket.io-parser - https://github.com/advisories/GHSA-xfhh-g9f5-x4m4 Depends on vulnerable versions of debug fix available via `npm audit fix` node_modules/socket.io-parser socket.io <=2.4.1 Depends on vulnerable versions of debug Depends on vulnerable versions of engine.io Depends on vulnerable versions of socket.io-parser node_modules/socket.io iobroker.js-controller <=2.1.1 Depends on vulnerable versions of redis Depends on vulnerable versions of socket.io Depends on vulnerable versions of socket.io-client Depends on vulnerable versions of winston-daily-rotate-file Depends on vulnerable versions of yargs node_modules/iobroker.js-controller socket.io-adapter <=1.1.0 Depends on vulnerable versions of debug Depends on vulnerable versions of socket.io-parser node_modules/socket.io-adapter socket.io-client 1.0.0-pre - 2.1.1 || 2.3.0 - 2.3.1 || 3.0.0-rc1 - 3.0.5 Depends on vulnerable versions of debug Depends on vulnerable versions of engine.io-client Depends on vulnerable versions of socket.io-parser node_modules/socket.io-client ws <=1.1.4 Severity: high Denial of Service in ws - https://github.com/advisories/GHSA-5v72-xg48-5rpm fix available via `npm audit fix` node_modules/engine.io-client/node_modules/ws node_modules/engine.io/node_modules/ws engine.io <=4.0.0-alpha.1 Depends on vulnerable versions of debug Depends on vulnerable versions of ws node_modules/engine.io socket.io <=2.4.1 Depends on vulnerable versions of debug Depends on vulnerable versions of engine.io Depends on vulnerable versions of socket.io-parser node_modules/socket.io iobroker.js-controller <=2.1.1 Depends on vulnerable versions of redis Depends on vulnerable versions of socket.io Depends on vulnerable versions of socket.io-client Depends on vulnerable versions of winston-daily-rotate-file Depends on vulnerable versions of yargs node_modules/iobroker.js-controller engine.io-client <=3.3.2 || 3.4.0 - 3.5.1 || 4.0.0-alpha.0 - 4.1.3 Depends on vulnerable versions of debug Depends on vulnerable versions of parsejson Depends on vulnerable versions of ws Depends on vulnerable versions of xmlhttprequest-ssl node_modules/engine.io-client socket.io-client 1.0.0-pre - 2.1.1 || 2.3.0 - 2.3.1 || 3.0.0-rc1 - 3.0.5 Depends on vulnerable versions of debug Depends on vulnerable versions of engine.io-client Depends on vulnerable versions of socket.io-parser node_modules/socket.io-client xmlhttprequest-ssl <=1.6.1 Severity: critical Improper Certificate Validation in xmlhttprequest-ssl - https://github.com/advisories/GHSA-72mh-269x-7mh5 Arbitrary Code Injection - https://github.com/advisories/GHSA-h4j5-c7cj-74xg fix available via `npm audit fix` node_modules/xmlhttprequest-ssl engine.io-client <=3.3.2 || 3.4.0 - 3.5.1 || 4.0.0-alpha.0 - 4.1.3 Depends on vulnerable versions of debug Depends on vulnerable versions of parsejson Depends on vulnerable versions of ws Depends on vulnerable versions of xmlhttprequest-ssl node_modules/engine.io-client socket.io-client 1.0.0-pre - 2.1.1 || 2.3.0 - 2.3.1 || 3.0.0-rc1 - 3.0.5 Depends on vulnerable versions of debug Depends on vulnerable versions of engine.io-client Depends on vulnerable versions of socket.io-parser node_modules/socket.io-client iobroker.js-controller <=2.1.1 Depends on vulnerable versions of redis Depends on vulnerable versions of socket.io Depends on vulnerable versions of socket.io-client Depends on vulnerable versions of winston-daily-rotate-file Depends on vulnerable versions of yargs node_modules/iobroker.js-controller yargs-parser 6.0.0 - 13.1.1 Severity: moderate Prototype Pollution in yargs-parser - https://github.com/advisories/GHSA-p9pc-299p-vxgp fix available via `npm audit fix` node_modules/yargs-parser yargs 8.0.0-candidate.0 - 15.0.0 Depends on vulnerable versions of cliui Depends on vulnerable versions of yargs-parser node_modules/yargs iobroker.js-controller <=2.1.1 Depends on vulnerable versions of redis Depends on vulnerable versions of socket.io Depends on vulnerable versions of socket.io-client Depends on vulnerable versions of winston-daily-rotate-file Depends on vulnerable versions of yargs node_modules/iobroker.js-controller 21 vulnerabilities (2 low, 9 moderate, 7 high, 3 critical) To address all issues, run: npm audit fixbedeutet das ein npm audit fix ausführen?