NEWS

Wasserzähler Hydrus 2.0 von Diehl

-

Ich habe heute den neuen Zähler eingebaut bekommen. Leider hat mein Zähler nur die W-MBUS und die optische Schnittstelle eingebaut. Da mein Raspi 2 LED-Leseköpfe hat (hatte vorher zwei Stromzähler) habe ich den freien LED-Kopf auf den HYDRUS gesteckt.

Leider hat sich meine Hoffnung nicht erfüllt: Es kommen keine Daten an.Dann werde ich mal versuchen, einen IM871A zu kaufen und mit dem M-MBUS-Adapter von ioBroker zu verbinden.

Edit:

Ich habe versucht über Smartmeter die Daten auszulesen. -

Ich habe heute den neuen Zähler eingebaut bekommen. Leider hat mein Zähler nur die W-MBUS und die optische Schnittstelle eingebaut. Da mein Raspi 2 LED-Leseköpfe hat (hatte vorher zwei Stromzähler) habe ich den freien LED-Kopf auf den HYDRUS gesteckt.

Leider hat sich meine Hoffnung nicht erfüllt: Es kommen keine Daten an.Dann werde ich mal versuchen, einen IM871A zu kaufen und mit dem M-MBUS-Adapter von ioBroker zu verbinden.

Edit:

Ich habe versucht über Smartmeter die Daten auszulesen. -

@martybr

Bist du dir sicher daß es eine optiche Schnittstelle ist und nicht nur ein Licht Wiederstand? Optische Schnittstellenn kannst du mit dem Smartphone bzw der Kamera davon sichtbar machen.@thebam Laut Anleitung soll das eine optische Schnittstelle sein. Die ist auch standardmäßig aktiviert, soll aber die Daten verschlüsselt übertragen. In dieser Anleitung wird diese Schnittstelle als "optische Taste" beschrieben.

Alles verwirrend . . .

542418-DE-DE-20201103_Benutzerhandbuch_HYDRUS_2.0_HWZ_DE.pdf

-

@thebam Laut Anleitung soll das eine optische Schnittstelle sein. Die ist auch standardmäßig aktiviert, soll aber die Daten verschlüsselt übertragen. In dieser Anleitung wird diese Schnittstelle als "optische Taste" beschrieben.

Alles verwirrend . . .

542418-DE-DE-20201103_Benutzerhandbuch_HYDRUS_2.0_HWZ_DE.pdf

-

@thebam Laut Anleitung soll das eine optische Schnittstelle sein. Die ist auch standardmäßig aktiviert, soll aber die Daten verschlüsselt übertragen. In dieser Anleitung wird diese Schnittstelle als "optische Taste" beschrieben.

Alles verwirrend . . .

542418-DE-DE-20201103_Benutzerhandbuch_HYDRUS_2.0_HWZ_DE.pdf

-

@martybr

Über eine optische taste kam ich auch bei meinen Recherchen das ist einfach nur dafür da um sich dirchzuklicken und die Werte anzeigen zu lassen da kann man nix rein senden oder so.@thebam

Ich habe das prüfen können. Die "optische Taste" schaltet den Anzeigemodus um. Also hilft das nicht zum auslesen.Weiss jemand, ob der W-MBUS Adapter die Daten trotz Verschlüsselung auslesen kann? Ich habe mir mal die Doku angeschaut:

https://github.com/lvogt/ioBroker.wireless-mbus

AES keys The device identifier is a combination of the manufacturer code and the device ID (e.g. AAA-12345678). The key can be entered either as a plain-text key with 16 characters or as a hex string with 32 characters (16 bytes). The easiest way to setup the keys is to start the adapter without any key setup and to wait for an encrypted telegram, after which an entry with "UNKNOWN" key is generated by the adapter. Then you can fill in the corresponding key and save the settings. If you see devices you don't know or just want to get rid of (e.g. devices from neighbours), you can enter them in the blocked devices tab.Das klingt ja schon mal gut. Oder habe ich da was falsch verstanden?

-

@thebam

Ich habe das prüfen können. Die "optische Taste" schaltet den Anzeigemodus um. Also hilft das nicht zum auslesen.Weiss jemand, ob der W-MBUS Adapter die Daten trotz Verschlüsselung auslesen kann? Ich habe mir mal die Doku angeschaut:

https://github.com/lvogt/ioBroker.wireless-mbus

AES keys The device identifier is a combination of the manufacturer code and the device ID (e.g. AAA-12345678). The key can be entered either as a plain-text key with 16 characters or as a hex string with 32 characters (16 bytes). The easiest way to setup the keys is to start the adapter without any key setup and to wait for an encrypted telegram, after which an entry with "UNKNOWN" key is generated by the adapter. Then you can fill in the corresponding key and save the settings. If you see devices you don't know or just want to get rid of (e.g. devices from neighbours), you can enter them in the blocked devices tab.Das klingt ja schon mal gut. Oder habe ich da was falsch verstanden?

@martybr das würde gut klingen, aber ich kann mir das so nicht vorstellen, daß er das ohne key empfängt und den key dann ausliest, das wäre ja zu gut und wenn ich ehrlich bin nicht vertrauenswürdig, so könnte ja jeder in der näheren umgebung den key auslesen und die daten empfangen, oder sehe ich da jetzt was falsch.

-

@martybr das würde gut klingen, aber ich kann mir das so nicht vorstellen, daß er das ohne key empfängt und den key dann ausliest, das wäre ja zu gut und wenn ich ehrlich bin nicht vertrauenswürdig, so könnte ja jeder in der näheren umgebung den key auslesen und die daten empfangen, oder sehe ich da jetzt was falsch.

@babl

Ich habe mir den Thread nun komplett durchgelesen. Es wird leider immer auf den AES-Key hingewiesen. Scheinbar gibt es Wasserwerke, die den Key an Kunden weitergeben.

Ich vermute aber, da der Key für alle Kunden gleich ist, dass es hier keine Bereitschaft seitens des Wasserwerkes gibt. Ich werde die mal anschreiben, komme aber erst nächste Woche dazu. -

@babl

Ich habe mir den Thread nun komplett durchgelesen. Es wird leider immer auf den AES-Key hingewiesen. Scheinbar gibt es Wasserwerke, die den Key an Kunden weitergeben.

Ich vermute aber, da der Key für alle Kunden gleich ist, dass es hier keine Bereitschaft seitens des Wasserwerkes gibt. Ich werde die mal anschreiben, komme aber erst nächste Woche dazu.@martybr so schaut es aus,

bei uns im ort bekomme ich den key definitiv nicht, da alle 1200 verbauten wasseruhren den selben key haben, da es für die mitarbeiter die das ablesen einfacher geht, so wurde mir das mitgeteilt und so ist das denke ich auch, die wollen den gleichen key für ihre stadt, so brauchen sie ihre empfänger nicht umstellen.

-

@martybr so schaut es aus,

bei uns im ort bekomme ich den key definitiv nicht, da alle 1200 verbauten wasseruhren den selben key haben, da es für die mitarbeiter die das ablesen einfacher geht, so wurde mir das mitgeteilt und so ist das denke ich auch, die wollen den gleichen key für ihre stadt, so brauchen sie ihre empfänger nicht umstellen.

-

@babl ist bei uns auch so, haben mir aber angeboten dass ein Techniker (des Herstellers) gegen eine Gebühr zu mir nach Hause kommt und mir einen 2ten Schlüssen erstellt.

-

@martybr

Also meiner den ich bekommen habe hat keinen Puls Ausgang daher wäre das Teil nix.

Die wasserzähler sollen 16 Jahre halten danach die kann es sein das die Batterie leer ist.Kleiner Tipp falls die nix rausrücken wollen bzw. Mit dem Teil nix geht. Kannst du denen ja sagen das deiner dann vielleicht keine 16 Jahre durchhält. Ich sag nur starker Magnet auf dem Teil oder Klappe offen verkürzen die Lebensdauer enorm.

Weiterhin wirbt der Hersteller Diehl damit das das Teil eine Rohr bruch Erkennung hat und irgendwie musst du als Kunde das ja auch nutzen können. Daher sehe ich eigentlich keinen Grund das die dir den Code nicht geben könnten.@thebam sagte in Wasserzähler Hydrus 2.0 von Diehl:

Kleiner Tipp falls die nix rausrücken wollen bzw. Mit dem Teil nix geht. Kannst du denen ja sagen das deiner dann vielleicht keine 16 Jahre durchhält. Ich sag nur starker Magnet auf dem Teil oder Klappe offen verkürzen die Lebensdauer enorm.

Ich habe versucht meinen digitalen Wasserzähler mit der ESP32-CAM Methode auszulesen. Also das Wasserzähler-Projekt hier aus dem Forum.

Das LCD-Display ist aber extrem Kontrastarm. Ich habe verschiedene Halter gedruckt um ein möglichst gutes Bild zu bekommen. In der letzten Version waren dann 2 x USB-LED Lampen mit drin welche den Zähler dann 24h am Tag gut ausgeleuchtet haben. Ich habe dann mit den Softwareeinstellungen rumgespielt, dann aber mal 4 Wochen nichts gemacht.

Was soll ich sagen, das mit den Lampen mochte das Ding nicht, das war nach 4 Wochen komplett Tod.

Der wurde dann nach Anruf ausgetauscht, ich habe extra den Monteur abgefangen. Der konnte mit dem Begriff "AES" nichts anfangen, hat mir aber alles gezeigt was er zum Zähler dabei hatte - leider keinen AES Schlüssel. -

@thebam sagte in Wasserzähler Hydrus 2.0 von Diehl:

Kleiner Tipp falls die nix rausrücken wollen bzw. Mit dem Teil nix geht. Kannst du denen ja sagen das deiner dann vielleicht keine 16 Jahre durchhält. Ich sag nur starker Magnet auf dem Teil oder Klappe offen verkürzen die Lebensdauer enorm.

Ich habe versucht meinen digitalen Wasserzähler mit der ESP32-CAM Methode auszulesen. Also das Wasserzähler-Projekt hier aus dem Forum.

Das LCD-Display ist aber extrem Kontrastarm. Ich habe verschiedene Halter gedruckt um ein möglichst gutes Bild zu bekommen. In der letzten Version waren dann 2 x USB-LED Lampen mit drin welche den Zähler dann 24h am Tag gut ausgeleuchtet haben. Ich habe dann mit den Softwareeinstellungen rumgespielt, dann aber mal 4 Wochen nichts gemacht.

Was soll ich sagen, das mit den Lampen mochte das Ding nicht, das war nach 4 Wochen komplett Tod.

Der wurde dann nach Anruf ausgetauscht, ich habe extra den Monteur abgefangen. Der konnte mit dem Begriff "AES" nichts anfangen, hat mir aber alles gezeigt was er zum Zähler dabei hatte - leider keinen AES Schlüssel.@bananajoe ja das glaube ich, wie gesagt dies muß eigentlich von oberster stelle (politik) angeschafft werden, dass auch die Hausherren der Smartmeter dies überwachen dürfen ansonsten wird das schwierig werden und ein reiner Fleckerlteppich bleiben, von einer stadt bekommt man den key von der anderen nicht. Fazit: Deutschland schafft sich ab. Bürokratie ohne Ende wobei alles so leicht wäre.

-

@bananajoe

Ein sehr geiler versuch. Das dachte ich mir schon das die Batterie das nicht lange mitmacht.

Ich habe bei meinem versorger auch angerufen und nachgefragt der wollte das jetzt mal klären. Wenn die mir den Code nicht geben wollen werde ich die fragen ob die mir einen anderen einbauen können mit Kabel es gibt die teile auch mit einem Kabel dran was impulse raus gibt. -

@bananajoe

Ein sehr geiler versuch. Das dachte ich mir schon das die Batterie das nicht lange mitmacht.

Ich habe bei meinem versorger auch angerufen und nachgefragt der wollte das jetzt mal klären. Wenn die mir den Code nicht geben wollen werde ich die fragen ob die mir einen anderen einbauen können mit Kabel es gibt die teile auch mit einem Kabel dran was impulse raus gibt.@thebam also ich müsste das dann preislich selbst übernehmen, und der Stundenlohn ist nicht schlecht. Ich glaube ich Bau mir einfach einen einfachen durchlaufzähler mit ein habe schon mal was gefunden und dann von banggood einen Motor der über zigbee den Hahn langsam zumacht, ist glaub ich die billigste Lösung, da ich ja heuer sowieso den wasseranschluss umbauen muss wegen neuer Heizung.

-

@thebam also ich müsste das dann preislich selbst übernehmen, und der Stundenlohn ist nicht schlecht. Ich glaube ich Bau mir einfach einen einfachen durchlaufzähler mit ein habe schon mal was gefunden und dann von banggood einen Motor der über zigbee den Hahn langsam zumacht, ist glaub ich die billigste Lösung, da ich ja heuer sowieso den wasseranschluss umbauen muss wegen neuer Heizung.

-

@thebam mit einem MBUS-Adapter kommt man an den Zähler ran. Allerdings wie schon vermutet wird der Zählerstand verschlüsselt übertragen. Die Zählernummer kommt unverschlüsselt. Meine Kontakte zum Versorger bezüglich das AES wurden leider (wie erwartet) mit einem umfangreichen Brief abgelehnt. Vorschläge gab es auch, die ähnlich den hier genannten Varianten waren.

Auf meinen vorsichtiger Versuch, die Fernablesung mittels Widerruf der Einwilligung rückgängig zu machen, wurden sofort Kosten für die dann fällige "Sonderablesung" angedroht.

Nun überlege ich, ob ich eventuell mich an eine Landesbehörde wenden sollte. Aber so richtig - wenn man im Netz liest - gibt es da keinen Hoffnungsschimmer. Möglicherweise ist dies Problem noch zu unbedeutend.

War jetzt an der Stelle die ESP-CAM Variante auszuprobieren, doch wenn dann der Zähler nach ein paar Wochen nicht mehr funktioniert, das ist dann auch nicht zu gut ( bei der Vorgeschichte...) . -

@thebam mit einem MBUS-Adapter kommt man an den Zähler ran. Allerdings wie schon vermutet wird der Zählerstand verschlüsselt übertragen. Die Zählernummer kommt unverschlüsselt. Meine Kontakte zum Versorger bezüglich das AES wurden leider (wie erwartet) mit einem umfangreichen Brief abgelehnt. Vorschläge gab es auch, die ähnlich den hier genannten Varianten waren.

Auf meinen vorsichtiger Versuch, die Fernablesung mittels Widerruf der Einwilligung rückgängig zu machen, wurden sofort Kosten für die dann fällige "Sonderablesung" angedroht.

Nun überlege ich, ob ich eventuell mich an eine Landesbehörde wenden sollte. Aber so richtig - wenn man im Netz liest - gibt es da keinen Hoffnungsschimmer. Möglicherweise ist dies Problem noch zu unbedeutend.

War jetzt an der Stelle die ESP-CAM Variante auszuprobieren, doch wenn dann der Zähler nach ein paar Wochen nicht mehr funktioniert, das ist dann auch nicht zu gut ( bei der Vorgeschichte...) .@paul-1 sagte in Wasserzähler Hydrus 2.0 von Diehl:

War jetzt an der Stelle die ESP-CAM Variante auszuprobieren, doch wenn dann der Zähler nach ein paar Wochen nicht mehr funktioniert, das ist dann auch nicht zu gut ( bei der Vorgeschichte...) .

Nunja, 24h Dauerbeleuchtung mit 2 LED -Billig-USB-Lampen die scheinbar anständig flimmern. Ich vermute wenn du nur die LED des ESP32 nutzt passiert nichts (die ist nur an während er ein Foto macht)

-

@martybr so schaut es aus,

bei uns im ort bekomme ich den key definitiv nicht, da alle 1200 verbauten wasseruhren den selben key haben, da es für die mitarbeiter die das ablesen einfacher geht, so wurde mir das mitgeteilt und so ist das denke ich auch, die wollen den gleichen key für ihre stadt, so brauchen sie ihre empfänger nicht umstellen.

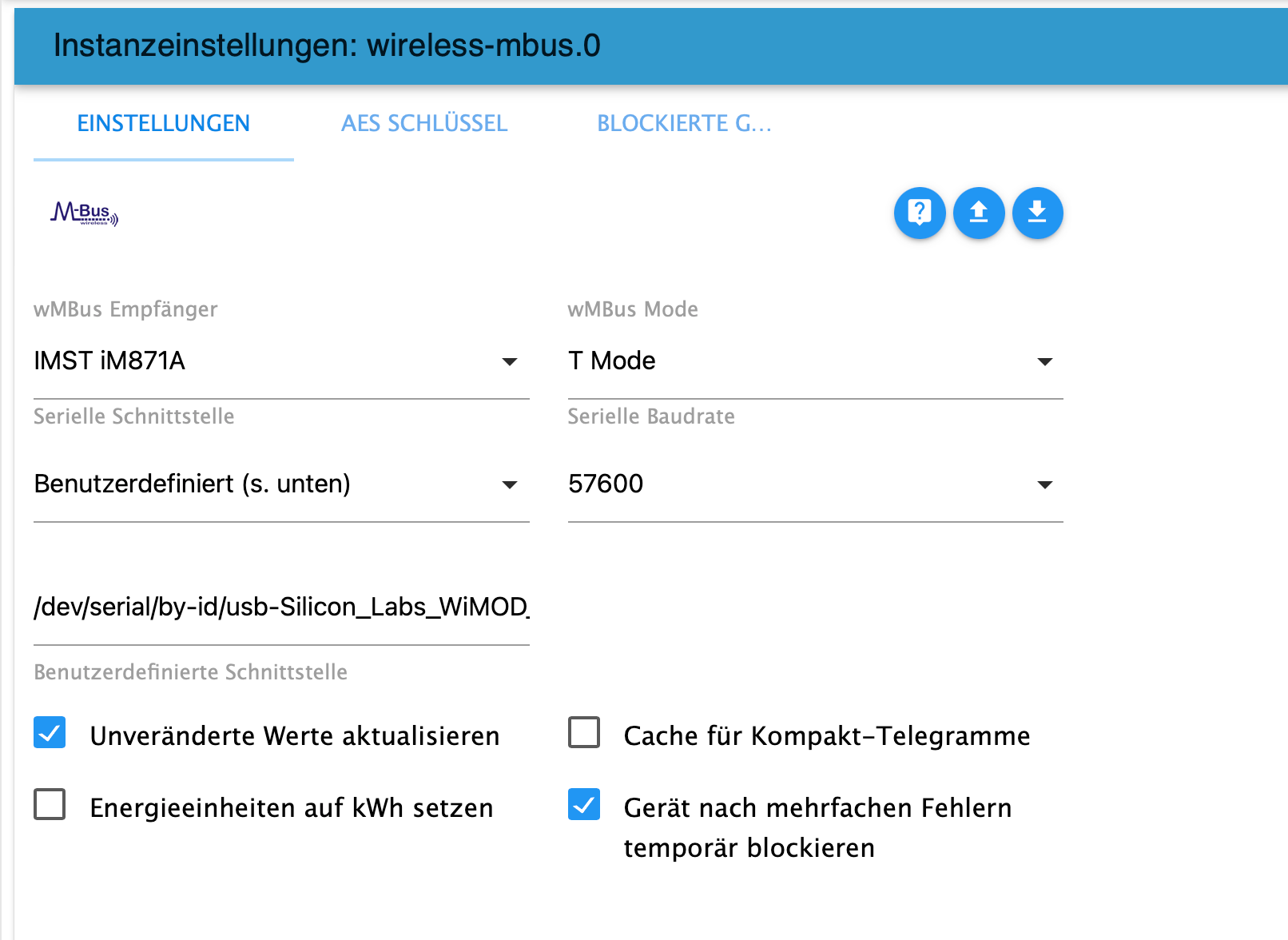

Ich habe gestern meinen im871a bekommen. Er läuft auch am Raspi. Ich habe im Adapter einen AES Key eingetragen. Daten bekomme ich nicht, das kann aber mit der Sendefrequenz des Diehl HYDRUS zusammenhängen.

Er findet decrypted und encrypred Pakete. Ich kann das Ergebnis leider nicht interpretieren.Anbei das Log:

wireless-mbus.0 2022-02-03 10:05:56.527 debug Parser failed to parse telegram from device DME-72830531 wireless-mbus.0 2022-02-03 10:05:56.526 error 265a1bc782d36bd5bc99e6906212ce87923ad13f20126402030700ea2d1b133441b0b81a6514c6ad3d5daed7b8b23cbd wireless-mbus.0 2022-02-03 10:05:56.525 debug decrypted payload 265a1bc782d36bd5bc99e6906212ce87923ad13f20126402030700ea2d1b133441b0b81a6514c6ad3d5daed7b8b23cbd wireless-mbus.0 2022-02-03 10:05:56.523 debug IV: a511310583727007f5f5f5f5f5f5f5f5 wireless-mbus.0 2022-02-03 10:05:56.522 debug encrypted payload: 57f31f1b0b45b0cba4f944ec11fef8f5305762fd2caf95dad7f8c50be1a9140d323bc78d2fac2673fc8df5b97274ae1a wireless-mbus.0 2022-02-03 10:05:56.520 debug Short header wireless-mbus.0 2022-02-03 10:05:56.519 debug 3e44a5113105837270077af500300557f31f1b0b45b0cba4f944ec11fef8f5305762fd2caf95dad7f8c50be1a9140d323bc78d2fac2673fc8df5b97274ae1a wireless-mbus.0 2022-02-03 10:05:56.517 debug Found AES key: 39BC8A10E66D83F8xxxxxxxxxxxxxx wireless-mbus.0 2022-02-03 10:05:49.061 debug Parser failed to parse telegram from device DME-72830380 wireless-mbus.0 2022-02-03 10:05:49.060 error 5382d664f168fa5395cfcb20a9ac8dc6ad3196d71a9370d18802ed85f870f34c4897742ffb186116aa09402f190c0ca6 wireless-mbus.0 2022-02-03 10:05:49.056 debug decrypted payload 5382d664f168fa5395cfcb20a9ac8dc6ad3196d71a9370d18802ed85f870f34c4897742ffb186116aa09402f190c0ca6 wireless-mbus.0 2022-02-03 10:05:49.054 debug IV: a511800383727007fefefefefefefefe wireless-mbus.0 2022-02-03 10:05:49.053 debug encrypted payload: c0cf82ceae389ec97b31e7c0d6e685512dd0a84f8082eb5eb1ff3e37e909a4779484ea9af0569f6da3aabe8ae27d1c99 wireless-mbus.0 2022-02-03 10:05:49.051 debug Short header wireless-mbus.0 2022-02-03 10:05:49.050 debug 3e44a5118003837270077afe003005c0cf82ceae389ec97b31e7c0d6e685512dd0a84f8082eb5eb1ff3e37e909a4779484ea9af0569f6da3aabe8ae27d1c99 wireless-mbus.0 2022-02-03 10:05:49.048 debug Found AES key: 39BC8A10E66D83F839BCxxxxxxxxxxx wireless-mbus.0 2022-02-03 10:05:46.811 debug Parser failed to parse telegram from device DME-72830531 wireless-mbus.0 2022-02-03 10:05:46.810 error 55db027f89c08706ee4e2429d7f35cb0e371f8672776a01c7682054b5060145ea090cfffa450b624548d8762bb146378 wireless-mbus.0 2022-02-03 10:05:46.808 debug decrypted payload 55db027f89c08706ee4e2429d7f35cb0e371f8672776a01c7682054b5060145ea090cfffa450b624548d8762bb146378 wireless-mbus.0 2022-02-03 10:05:46.807 debug IV: a511310583727007f5f5f5f5f5f5f5f5 wireless-mbus.0 2022-02-03 10:05:46.805 debug encrypted payload: bea1d4727ee13072a3e8c6ba42bd8260d8d14fae21ed94b0f1e18c284fa679e07be9ad6a028ff91966625de6092d9712 wireless-mbus.0 2022-02-03 10:05:46.804 debug Short header wireless-mbus.0 2022-02-03 10:05:46.802 debug 3e44a5113105837270077af5003005bea1d4727ee13072a3e8c6ba42bd8260d8d14fae21ed94b0f1e18c284fa679e07be9ad6a028ff91966625de6092d9712 wireless-mbus.0 2022-02-03 10:05:46.800 debug Found AES key: 39BC8A10Exxxxxxxxxxxxxxxxxx wireless-mbus.0 2022-02-03 10:05:37.308 debug Parser failed to parse telegram from device DME-72830531 wireless-mbus.0 2022-02-03 10:05:37.307 error 32c19b9681573c701cb423c6cc0d4801d893d752d1d08bdbeb1f3aef8aa7211d192fa066de41c953a54fd62db1a69856 wireless-mbus.0 2022-02-03 10:05:37.306 debug decrypted payload 32c19b9681573c701cb423c6cc0d4801d893d752d1d08bdbeb1f3aef8aa7211d192fa066de41c953a54fd62db1a69856 wireless-mbus.0 2022-02-03 10:05:37.304 debug IV: a511310583727007f5f5f5f5f5f5f5f5 wireless-mbus.0 2022-02-03 10:05:37.303 debug encrypted payload: 961eb36a2f759d7d98ff9d2e21d77909779cf8238249a2d4a844486ae4fd7fdc28967742d0f0464f6f0867407b9ea952 wireless-mbus.0 2022-02-03 10:05:37.301 debug Short header wireless-mbus.0 2022-02-03 10:05:37.300 debug 3e44a5113105837270077af5003005961eb36a2f759d7d98ff9d2e21d77909779cf8238249a2d4a844486ae4fd7fdc28967742d0f0464f6f0867407b9ea952 wireless-mbus.0 2022-02-03 10:05:37.299 debug Found AES key: 39BC8A10E66D83F83yyyyyyyyyyyyyyy wireless-mbus.0 2022-02-03 10:05:27.439 debug Parser failed to parse telegram from device DME-72830531 wireless-mbus.0 2022-02-03 10:05:27.438 error f3b97618a433f09471152a56dbf779aac8edc501261a0adcb168b6ae01d5949b71536eacac87c2a129bd9e7a2c0d35b4 wireless-mbus.0 2022-02-03 10:05:27.437 debug decrypted payload f3b97618a433f09471152a56dbf779aac8edc501261a0adcb168b6ae01d5949b71536eacac87c2a129bd9e7a2c0d35b4 wireless-mbus.0 2022-02-03 10:05:27.435 debug IV: a511310583727007f5f5f5f5f5f5f5f5 wireless-mbus.0 2022-02-03 10:05:27.434 debug encrypted payload: c84623d9018d228c872eed60df9fa5277c0c868d64dbb20b8467695490d60b337494ad6055cad647ba1ba37a9e2ac303 wireless-mbus.0 2022-02-03 10:05:27.433 debug Short header wireless-mbus.0 2022-02-03 10:05:27.431 debug 3e44a5113105837270077af5003005c84623d9018d228c872eed60df9fa5277c0c868d64dbb20b8467695490d60b337494ad6055cad647ba1ba37a9e2ac303 wireless-mbus.0 2022-02-03 10:05:27.430 debug Found AES key: 39BC8A10E66D83F83xxxxxxxxxxxxxxx wireless-mbus.0 2022-02-03 10:05:19.950 debug Parser failed to parse telegram from device DME-72830380 wireless-mbus.0 2022-02-03 10:05:19.949 error 17090df0ea67651d26b5fd6404d564f66370ce7aba78f2f5e60df2f134d003cfc71cc85347442fe890720e207ac7ec14 wireless-mbus.0 2022-02-03 10:05:19.948 debug decrypted payload 17090df0ea67651d26b5fd6404d564f66370ce7aba78f2f5e60df2f134d003cfc71cc85347442fe890720e207ac7ec14 wireless-mbus.0 2022-02-03 10:05:19.945 debug encrypted payload: 199def56727d0c13a477defd093c11d901082e4cd2ef90d7d6d785cf56888ddd7e6403d9e0f0336649ebf4e2684b54dd wireless-mbus.0 2022-02-03 10:05:19.943 debug Short header wireless-mbus.0 2022-02-03 10:05:19.942 debug 3e44a5118003837270077afe003005199def56727d0c13a477defd093c11d901082e4cd2ef90d7d6d785cf56888ddd7e6403d9e0f0336649ebf4e2684b54dd wireless-mbus.0 2022-02-03 10:05:19.940 debug Found AES key: 39BC8A10E6zzzzzzzzzzz wireless-mbus.0 2022-02-03 10:05:18.126 debug Parser failed to parse telegram from device DME-72830531 wireless-mbus.0 2022-02-03 10:05:18.125 error 76f4c401a6fb971672e27b4724b4e4dd36ca922bd28894f131a30a270c2e07d689c2c5d9b02703b1e54d9106197ffc01 wireless-mbus.0 2022-02-03 10:05:18.125 debug decrypted payload 76f4c401a6fb971672e27b4724b4e4dd36ca922bd28894f131a30a270c2e07d689c2c5d9b02703b1e54d9106197ffc01 wireless-mbus.0 2022-02-03 10:05:18.124 debug IV: a511310583727007f5f5f5f5f5f5f5f5 wireless-mbus.0 2022-02-03 10:05:18.123 debug encrypted payload: 799686a82d3d4338c04f30857827c7e1940cfc9c3f59b97b07510dca2d88ea5840e809cccf21b6d82ceba437f3e26367 wireless-mbus.0 2022-02-03 10:05:18.122 debug Short header wireless-mbus.0 2022-02-03 10:05:18.121 debug 3e44a5113105837270077af5003005799686a82d3d4338c04f30857827c7e1940cfc9c3f59b97b07510dca2d88ea5840e809cccf21b6d82ceba437f3e26367 wireless-mbus.0 2022-02-03 10:05:18.120 debug Found AES key: 39BC8A10yyyyyyyyy wireless-mbus.0 2022-02-03 10:05:08.476 debug Parser failed to parse telegram from device DME-72830531 wireless-mbus.0 2022-02-03 10:05:08.475 error b826d4f7ab19d2d62e2416922954ce538d0de0593de5feccf9014feabcab3195c479433c06b04de955ebf33f6d95f781 wireless-mbus.0 2022-02-03 10:05:08.474 debug decrypted payload b826d4f7ab19d2d62e2416922954ce538d0de0593de5feccf9014feabcab3195c479433c06b04de955ebf33f6d95f781 wireless-mbus.0 2022-02-03 10:05:08.472 debug IV: a511310583727007f5f5f5f5f5f5f5f5 wireless-mbus.0 2022-02-03 10:05:08.471 debug encrypted payload: 5f14c4f90853d31bbc672b5b17e373ef1ff7ecb0adf2daf5c87bce58d29c2c0ab028011d5e7eddd224f3066e55998293 wireless-mbus.0 2022-02-03 10:05:08.470 debug Short header wireless-mbus.0 2022-02-03 10:05:08.468 debug 3e44a5113105837270077af50030055f14c4f90853d31bbc672b5b17e373ef1ff7ecb0adf2daf5c87bce58d29c2c0ab028011d5e7eddd224f3066e55998293 wireless-mbus.0 2022-02-03 10:05:08.466 debug Found AES key: 39BC8A10E66xxxxx wireless-mbus.0 2022-02-03 10:04:58.668 debug Parser failed to parse telegram from device DME-72830531 wireless-mbus.0 2022-02-03 10:04:58.666 error 8590207a3d69a1237a522f44e06199dbe79cd4692c6eb88157459a31a90fb96a79822d0701700b998547e4c17d064adfEdit:

LOG gekürzt und AES gelöscht.

Hier die Konfiguration des Adapters: