NEWS

[Anleitung] WireGuard mit WireGuard-UI auf Proxmox

-

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

ufw status

root@Wireguard:~# ufw status Status: inactive -

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

ufw status

root@Wireguard:~# ufw status Status: inactive -

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

systemctl status ssh

root@Wireguard:~# systemctl status ssh * ssh.service - OpenBSD Secure Shell server Loaded: loaded (/lib/systemd/system/ssh.service; enabled; vendor preset: enabled) Active: inactive (dead) Docs: man:sshd(8) man:sshd_config(5) -

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

systemctl status ssh

root@Wireguard:~# systemctl status ssh * ssh.service - OpenBSD Secure Shell server Loaded: loaded (/lib/systemd/system/ssh.service; enabled; vendor preset: enabled) Active: inactive (dead) Docs: man:sshd(8) man:sshd_config(5) -

@dslraser SSH wird unter Ubuntu scheinbar nach einiger Zeit deaktiviert wenn der Port zu ist.

systemctl start ssh@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

@dslraser SSH wird unter Ubuntu scheinbar nach einiger Zeit deaktiviert wenn der Port zu ist.

systemctl start sshProbiere ich gleich (gibt gerade Abendessen)

-

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

@dslraser SSH wird unter Ubuntu scheinbar nach einiger Zeit deaktiviert wenn der Port zu ist.

systemctl start sshProbiere ich gleich (gibt gerade Abendessen)

-

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

@dslraser SSH wird unter Ubuntu scheinbar nach einiger Zeit deaktiviert wenn der Port zu ist.

systemctl start sshProbiere ich gleich (gibt gerade Abendessen)

@dslraser sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

systemctl start ssh

reicht auch nicht (Filezilla und Konsole am Mac)

Status: Using username "root". Status: Access denied Fehler: Authentifizierung fehlgeschlagen. Fehler: Kritischer Fehler: Herstellen der Verbindung zum Server fehlgeschlagenEdit:

root@Wireguard:~# service ssh status * ssh.service - OpenBSD Secure Shell server Loaded: loaded (/lib/systemd/system/ssh.service; enabled; vendor preset: enabled) Active: active (running) since Sat 2021-12-04 20:18:47 UTC; 3min 6s ago Docs: man:sshd(8) man:sshd_config(5) Process: 404 ExecStartPre=/usr/sbin/sshd -t (code=exited, status=0/SUCCESS) Main PID: 405 (sshd) Tasks: 1 (limit: 38106) Memory: 1.0M CPU: 49ms CGroup: /system.slice/ssh.service `-405 sshd: /usr/sbin/sshd -D [listener] 0 of 10-100 startups Dec 04 20:18:47 Wireguard systemd[1]: Starting OpenBSD Secure Shell server... Dec 04 20:18:47 Wireguard sshd[405]: Server listening on 0.0.0.0 port 22. Dec 04 20:18:47 Wireguard sshd[405]: Server listening on :: port 22. Dec 04 20:18:47 Wireguard systemd[1]: Started OpenBSD Secure Shell server. Dec 04 20:19:06 Wireguard sshd[406]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=192.168.1.99 user> Dec 04 20:19:08 Wireguard sshd[406]: Failed password for root from 192.168.1.99 port 53583 ssh2 Dec 04 20:19:19 Wireguard sshd[406]: Failed password for root from 192.168.1.99 port 53583 ssh2 Dec 04 20:19:30 Wireguard sshd[408]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=192.168.1.99 user> Dec 04 20:19:32 Wireguard sshd[408]: Failed password for root from 192.168.1.99 port 53618 ssh2 Dec 04 20:19:33 Wireguard sshd[408]: Connection closed by authenticating user root 192.168.1.99 port 53618 [preauth]Das Passwort stimmt aber ?

-

@dslraser sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

systemctl start ssh

reicht auch nicht (Filezilla und Konsole am Mac)

Status: Using username "root". Status: Access denied Fehler: Authentifizierung fehlgeschlagen. Fehler: Kritischer Fehler: Herstellen der Verbindung zum Server fehlgeschlagenEdit:

root@Wireguard:~# service ssh status * ssh.service - OpenBSD Secure Shell server Loaded: loaded (/lib/systemd/system/ssh.service; enabled; vendor preset: enabled) Active: active (running) since Sat 2021-12-04 20:18:47 UTC; 3min 6s ago Docs: man:sshd(8) man:sshd_config(5) Process: 404 ExecStartPre=/usr/sbin/sshd -t (code=exited, status=0/SUCCESS) Main PID: 405 (sshd) Tasks: 1 (limit: 38106) Memory: 1.0M CPU: 49ms CGroup: /system.slice/ssh.service `-405 sshd: /usr/sbin/sshd -D [listener] 0 of 10-100 startups Dec 04 20:18:47 Wireguard systemd[1]: Starting OpenBSD Secure Shell server... Dec 04 20:18:47 Wireguard sshd[405]: Server listening on 0.0.0.0 port 22. Dec 04 20:18:47 Wireguard sshd[405]: Server listening on :: port 22. Dec 04 20:18:47 Wireguard systemd[1]: Started OpenBSD Secure Shell server. Dec 04 20:19:06 Wireguard sshd[406]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=192.168.1.99 user> Dec 04 20:19:08 Wireguard sshd[406]: Failed password for root from 192.168.1.99 port 53583 ssh2 Dec 04 20:19:19 Wireguard sshd[406]: Failed password for root from 192.168.1.99 port 53583 ssh2 Dec 04 20:19:30 Wireguard sshd[408]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=192.168.1.99 user> Dec 04 20:19:32 Wireguard sshd[408]: Failed password for root from 192.168.1.99 port 53618 ssh2 Dec 04 20:19:33 Wireguard sshd[408]: Connection closed by authenticating user root 192.168.1.99 port 53618 [preauth]Das Passwort stimmt aber ?

@dslraser user root kann sich doch gar nicht verbinden, ausser du schaltest es frei

hast du keinen Benutzer angelegt? -

@dslraser sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

systemctl start ssh

reicht auch nicht (Filezilla und Konsole am Mac)

Status: Using username "root". Status: Access denied Fehler: Authentifizierung fehlgeschlagen. Fehler: Kritischer Fehler: Herstellen der Verbindung zum Server fehlgeschlagenEdit:

root@Wireguard:~# service ssh status * ssh.service - OpenBSD Secure Shell server Loaded: loaded (/lib/systemd/system/ssh.service; enabled; vendor preset: enabled) Active: active (running) since Sat 2021-12-04 20:18:47 UTC; 3min 6s ago Docs: man:sshd(8) man:sshd_config(5) Process: 404 ExecStartPre=/usr/sbin/sshd -t (code=exited, status=0/SUCCESS) Main PID: 405 (sshd) Tasks: 1 (limit: 38106) Memory: 1.0M CPU: 49ms CGroup: /system.slice/ssh.service `-405 sshd: /usr/sbin/sshd -D [listener] 0 of 10-100 startups Dec 04 20:18:47 Wireguard systemd[1]: Starting OpenBSD Secure Shell server... Dec 04 20:18:47 Wireguard sshd[405]: Server listening on 0.0.0.0 port 22. Dec 04 20:18:47 Wireguard sshd[405]: Server listening on :: port 22. Dec 04 20:18:47 Wireguard systemd[1]: Started OpenBSD Secure Shell server. Dec 04 20:19:06 Wireguard sshd[406]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=192.168.1.99 user> Dec 04 20:19:08 Wireguard sshd[406]: Failed password for root from 192.168.1.99 port 53583 ssh2 Dec 04 20:19:19 Wireguard sshd[406]: Failed password for root from 192.168.1.99 port 53583 ssh2 Dec 04 20:19:30 Wireguard sshd[408]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=192.168.1.99 user> Dec 04 20:19:32 Wireguard sshd[408]: Failed password for root from 192.168.1.99 port 53618 ssh2 Dec 04 20:19:33 Wireguard sshd[408]: Connection closed by authenticating user root 192.168.1.99 port 53618 [preauth]Das Passwort stimmt aber ?

@dslraser sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Status: Using username "root". Status: Access deniedroot kann sich nicht per ssh anmelden. Als user anmelden und dann per 'sudo' die Rechte fallweise ranziehen. Ist immer das gleiche. root shells sind unnötig, gefährlich und werden nur von n00bs verwendet.

-

@dslraser sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Status: Using username "root". Status: Access deniedroot kann sich nicht per ssh anmelden. Als user anmelden und dann per 'sudo' die Rechte fallweise ranziehen. Ist immer das gleiche. root shells sind unnötig, gefährlich und werden nur von n00bs verwendet.

@thomas-braun sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

und werden nur von n00bs verwendet

Danke, ich weiß das Du in diesen Sachen fit bist, aber diesen Kommentar kannst Du Dir auch sparen....Nicht Jeder ist Linux Konsolen Experte. Ich denke das ich immer höflich bin/war, selbst wenn Jemand zum Xten mal die gleiche Frage stellt. Der Ton macht die Musik !

Schönen Abend noch. -

@thomas-braun sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

und werden nur von n00bs verwendet

Danke, ich weiß das Du in diesen Sachen fit bist, aber diesen Kommentar kannst Du Dir auch sparen....Nicht Jeder ist Linux Konsolen Experte. Ich denke das ich immer höflich bin/war, selbst wenn Jemand zum Xten mal die gleiche Frage stellt. Der Ton macht die Musik !

Schönen Abend noch.Du setzt ubuntu ein?

Da ist seit der Erstversion 2004 / Version 4.10 warthy warthog noch nie ein root aktiv gewesen. Schon gar nicht via ssh. -

@thomas-braun sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

und werden nur von n00bs verwendet

Danke, ich weiß das Du in diesen Sachen fit bist, aber diesen Kommentar kannst Du Dir auch sparen....Nicht Jeder ist Linux Konsolen Experte. Ich denke das ich immer höflich bin/war, selbst wenn Jemand zum Xten mal die gleiche Frage stellt. Der Ton macht die Musik !

Schönen Abend noch. -

Du setzt ubuntu ein?

Da ist seit der Erstversion 2004 / Version 4.10 warthy warthog noch nie ein root aktiv gewesen. Schon gar nicht via ssh.@thomas-braun stop!

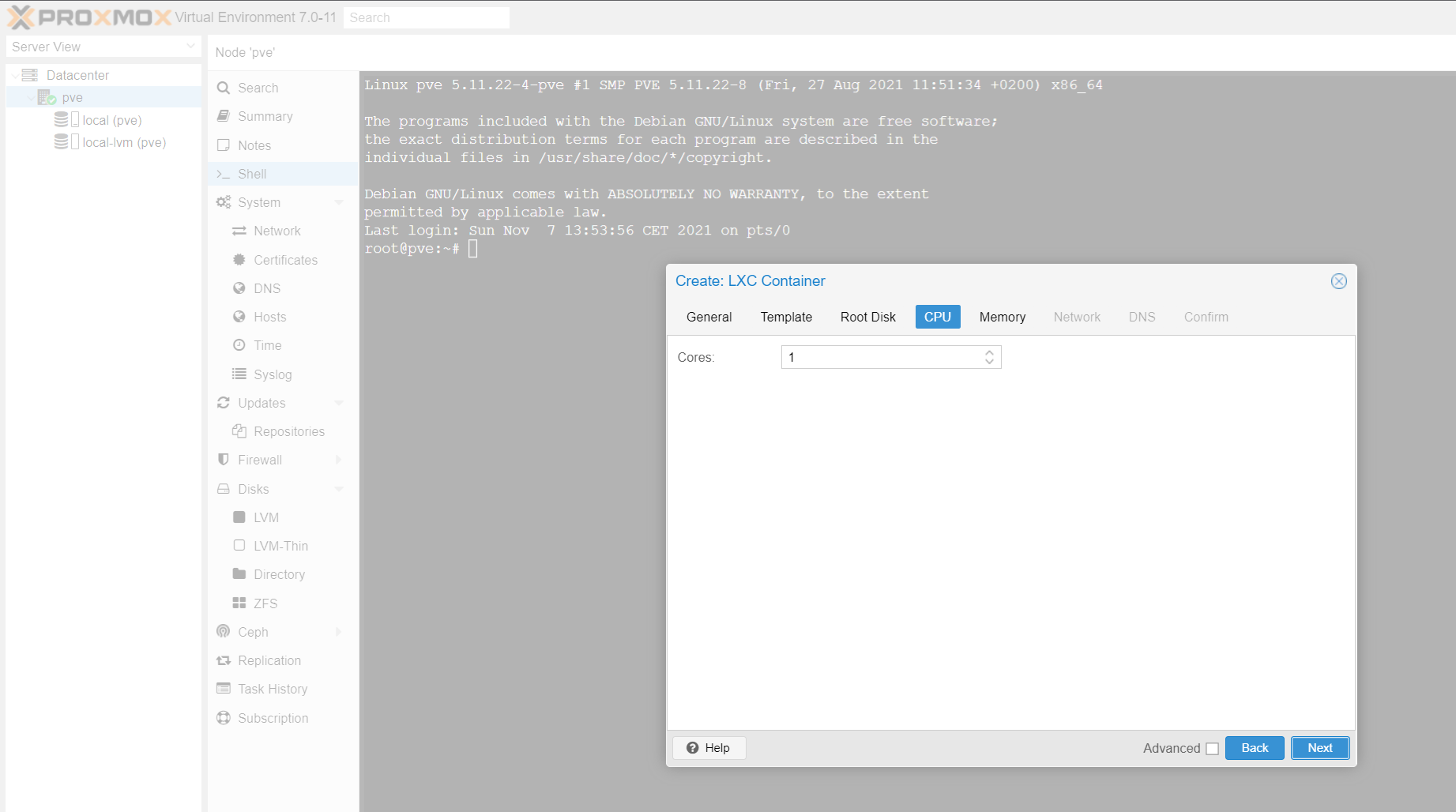

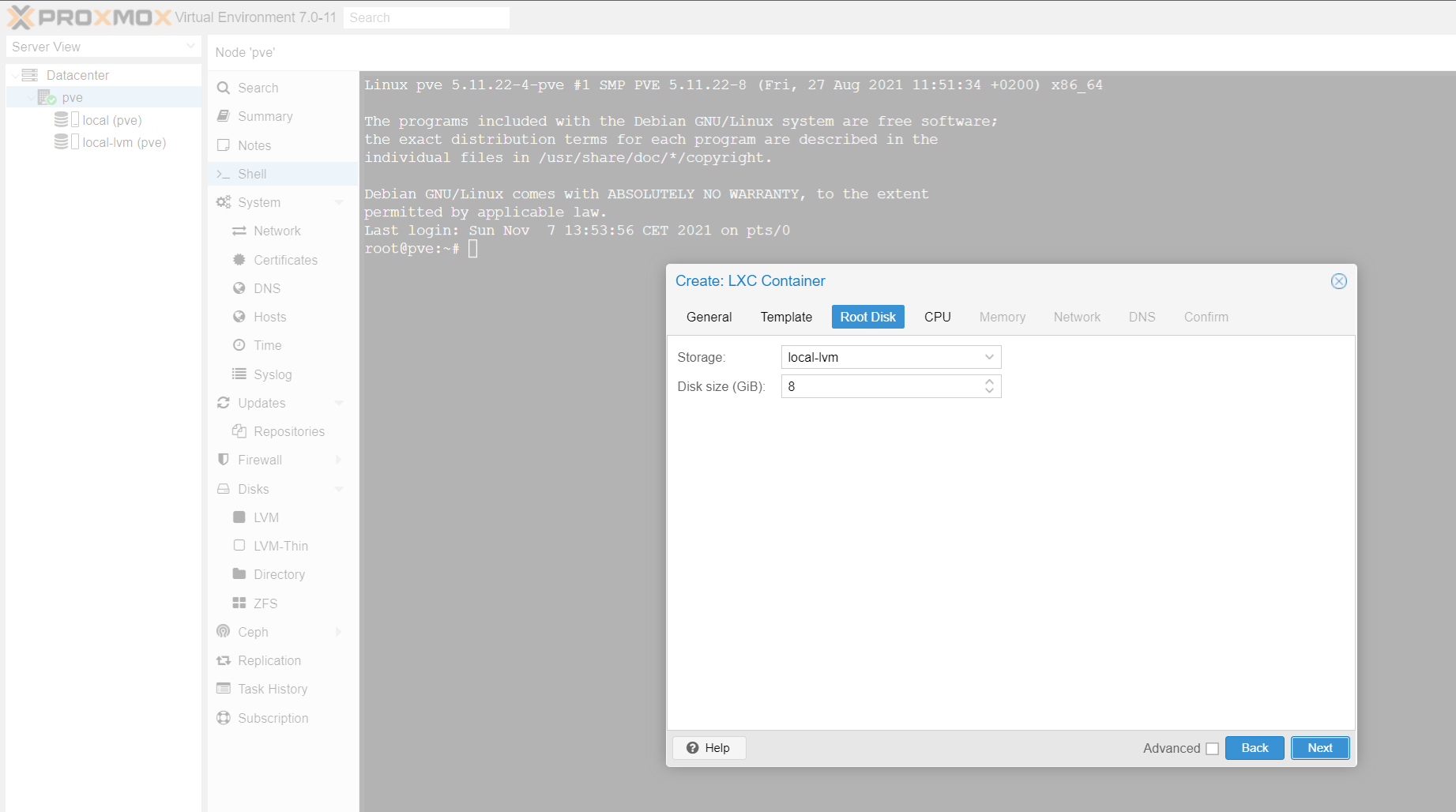

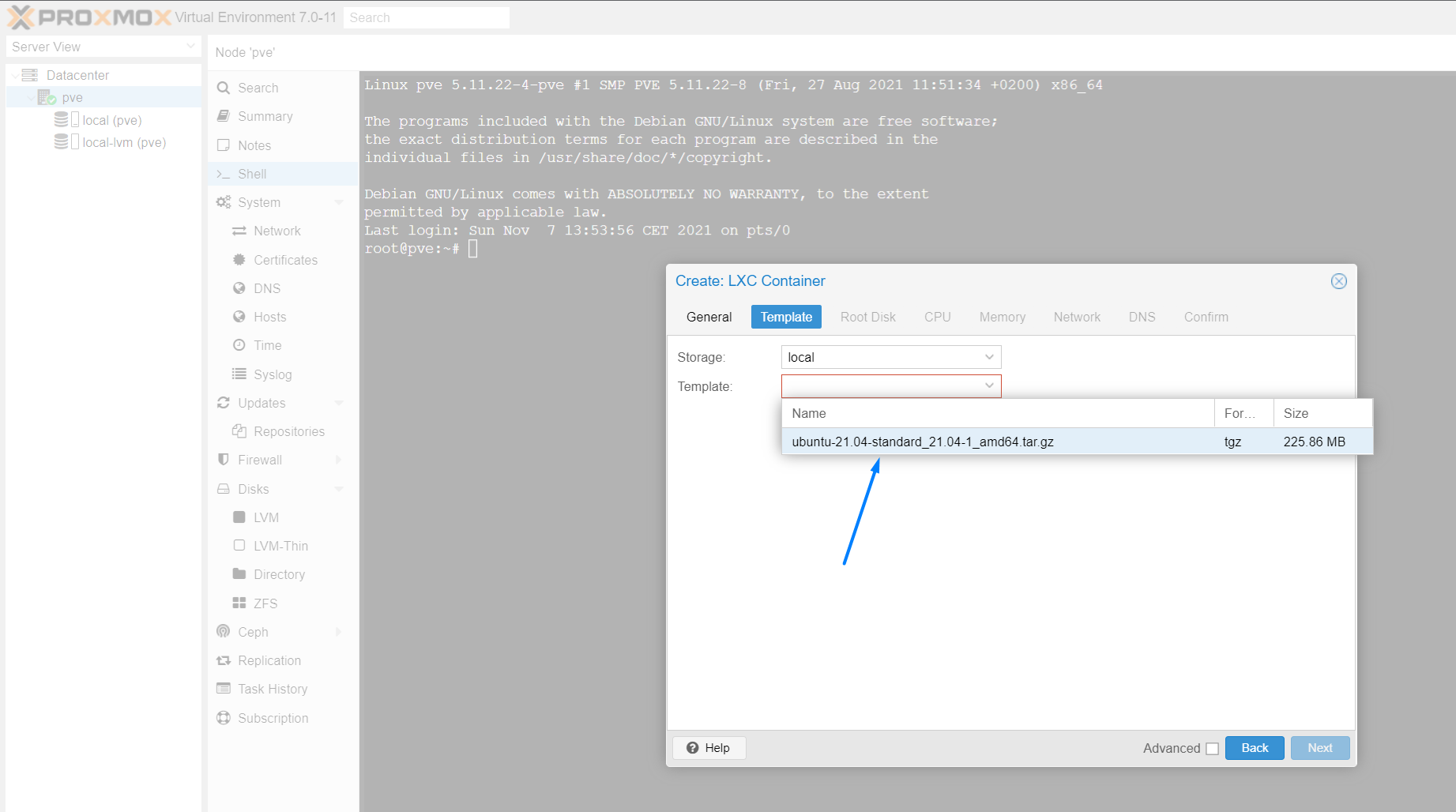

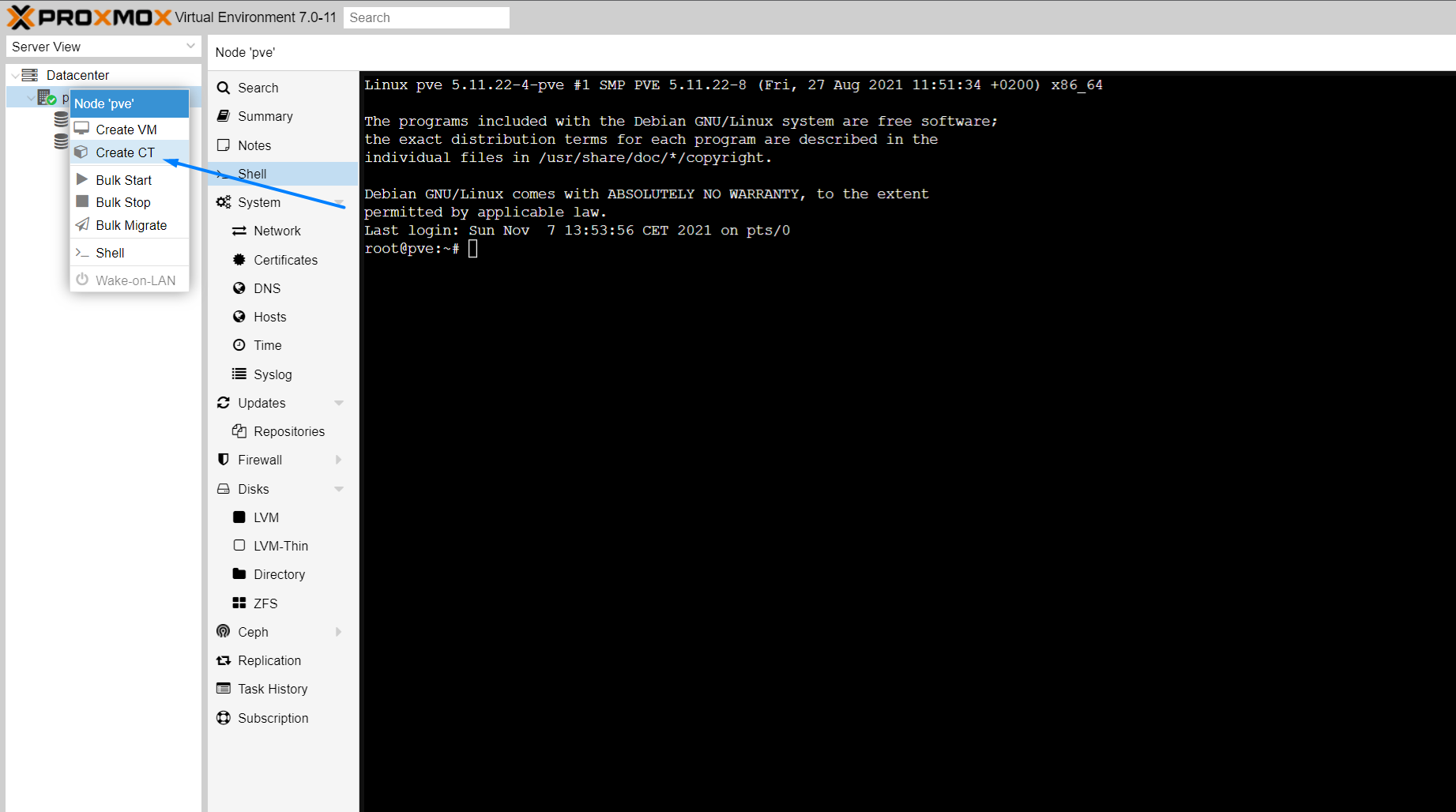

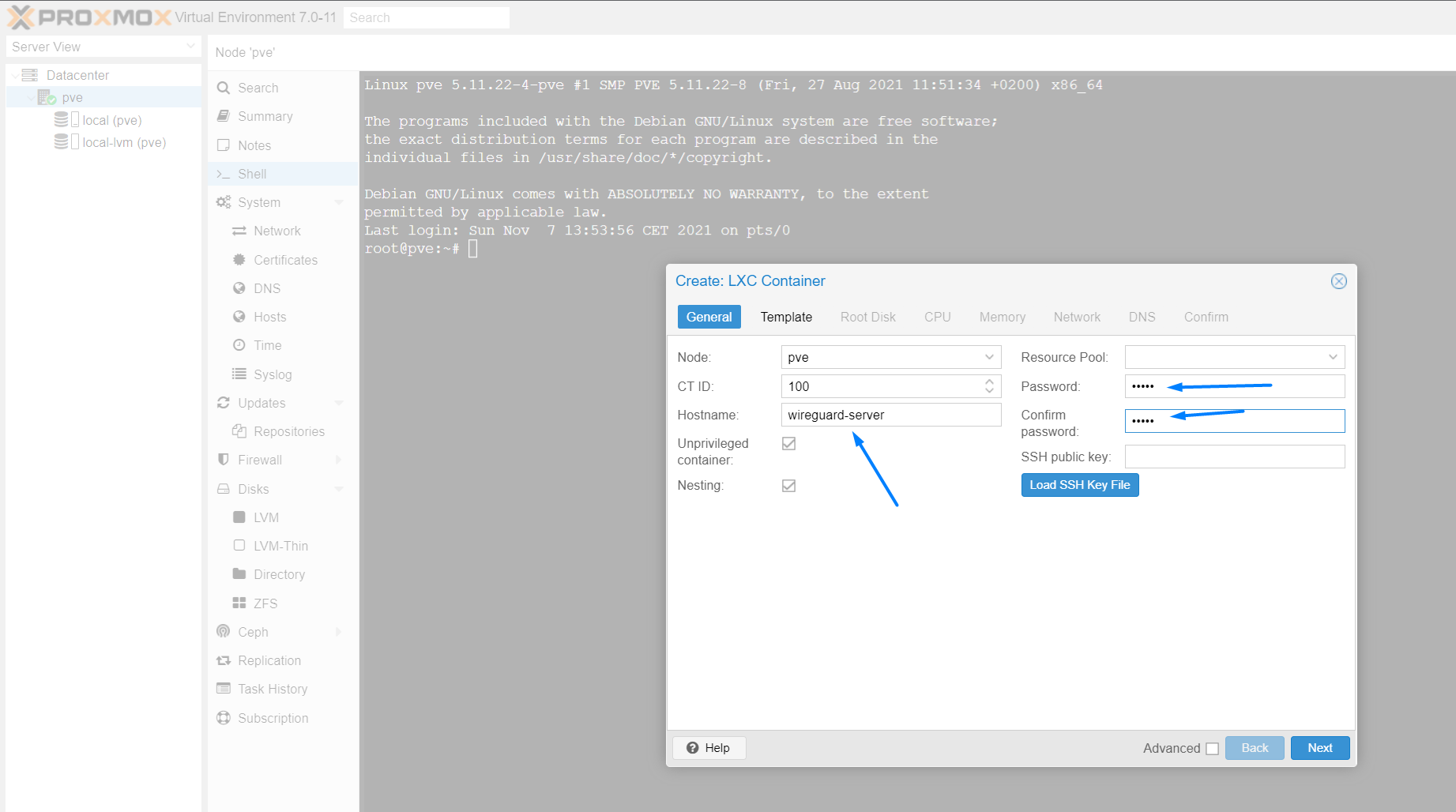

es geht um einen LXC in Proxmox, dieser kann nur per root und Passwort angelegt werden. root login ist allerdings, wie du schreibst deaktiviert( muss/kann man freischalten), hatte ich oben schon geschriebenman muss anschliessend in der Proxmox shell dann einen User anlegen, wer also kein putty verwenden, braucht letztendlich auch keinen user anlegen und kann alles direkt in der shell erledigen.

-

@dslraser Um einen neuen sudo fähigen nutzer anzulegen kannst du folgendes tun:

adduser dslraserusermod -aG sudo dslraserMit dem solltest du dich via SSH verbinden können

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

usermod -aG sudo dslraser

erledigt und funktioniert, Danke.

-

Ich wollte das nun auch mal ausprobieren. Ich nutze es hinter einer UDM Pro. Das komische:

Die App auf dem android gibt nie eine Fehlermeldung. Egal, ob der Port nicht freigegeben ist, der Client deaktiviert ist etc. .. Es wird immer oben der Schlüssel anzeigt.Aber auch wenn ich alles nach Anleitung einrichte, erhalte ich keinen Zugriff auf die Ressourcen im VLAN, in dem auch Wireguard steht. Muss ich dafür noch etwas einstellen?

-

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

usermod -aG sudo dslraser

erledigt und funktioniert, Danke.

@dslraser hast du die Firewall wieder eingeschaltet?

kann man mal zum testen ausschalten, sollte aber gerade auf'm Jumphost wieder aktiv sein... ist genauso wie als root rumhampeln.. :-) der gehoert da erst recht deaktiviert...Les erst jetzt im Nachhinein, da erst busy und dann das Forum platt.. :-)

ufw status -

@dslraser hast du die Firewall wieder eingeschaltet?

kann man mal zum testen ausschalten, sollte aber gerade auf'm Jumphost wieder aktiv sein... ist genauso wie als root rumhampeln.. :-) der gehoert da erst recht deaktiviert...Les erst jetzt im Nachhinein, da erst busy und dann das Forum platt.. :-)

ufw status@ilovegym sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

hast du die Firewall wieder eingeschaltet?

ja

-

Ich wollte das nun auch mal ausprobieren. Ich nutze es hinter einer UDM Pro. Das komische:

Die App auf dem android gibt nie eine Fehlermeldung. Egal, ob der Port nicht freigegeben ist, der Client deaktiviert ist etc. .. Es wird immer oben der Schlüssel anzeigt.Aber auch wenn ich alles nach Anleitung einrichte, erhalte ich keinen Zugriff auf die Ressourcen im VLAN, in dem auch Wireguard steht. Muss ich dafür noch etwas einstellen?

-

@crunkfx hier der Output. Schon mal danke für die Hilfe.

Handshakes finden scheinbar statt. Aber ich kriege keine Verbindung ins VLAN oder auch sonst wo hin. Internet ist dadurch dann tot, sobald das VPN aktiviert ist aufm Handy.

Was mich aber zusätzlich irritiert an der wireguard app: Die kennt ja gar keine Fehlermeldungen. Selbst wenn ich den Wireguard server runterfahre... völlig egal. Der VPN-Schlüssel bei Android wird angezeigt.

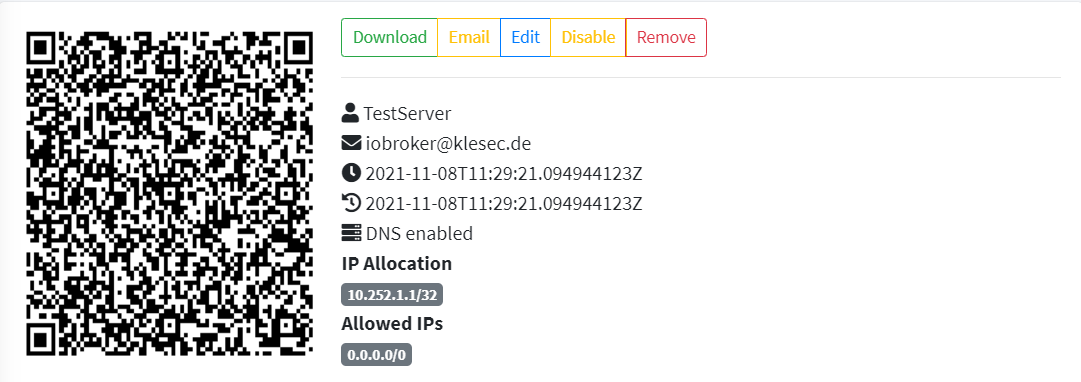

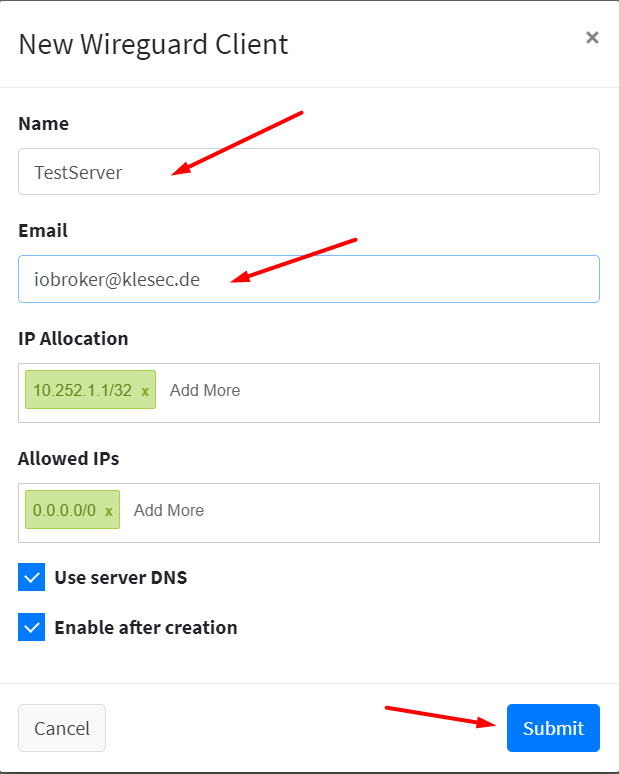

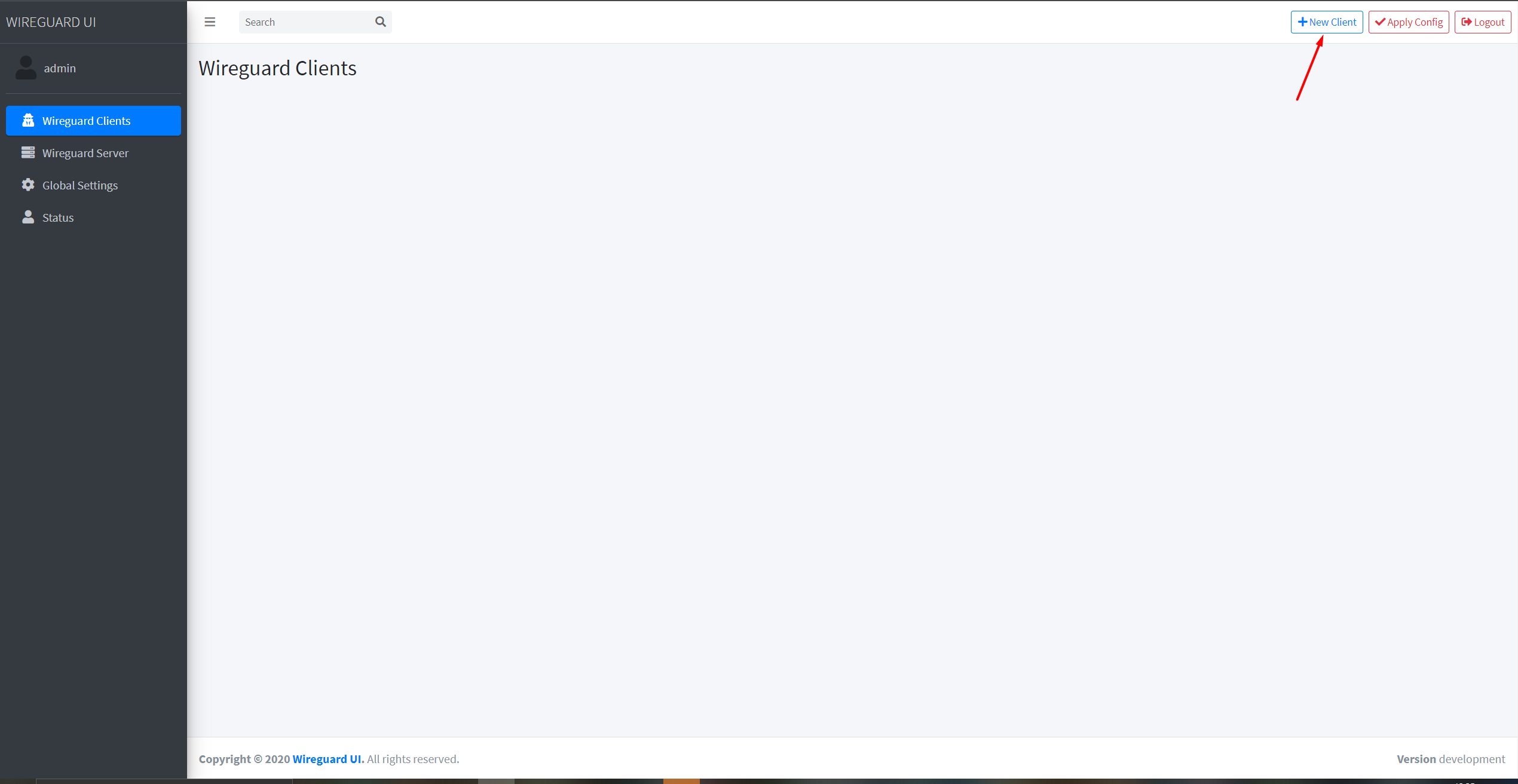

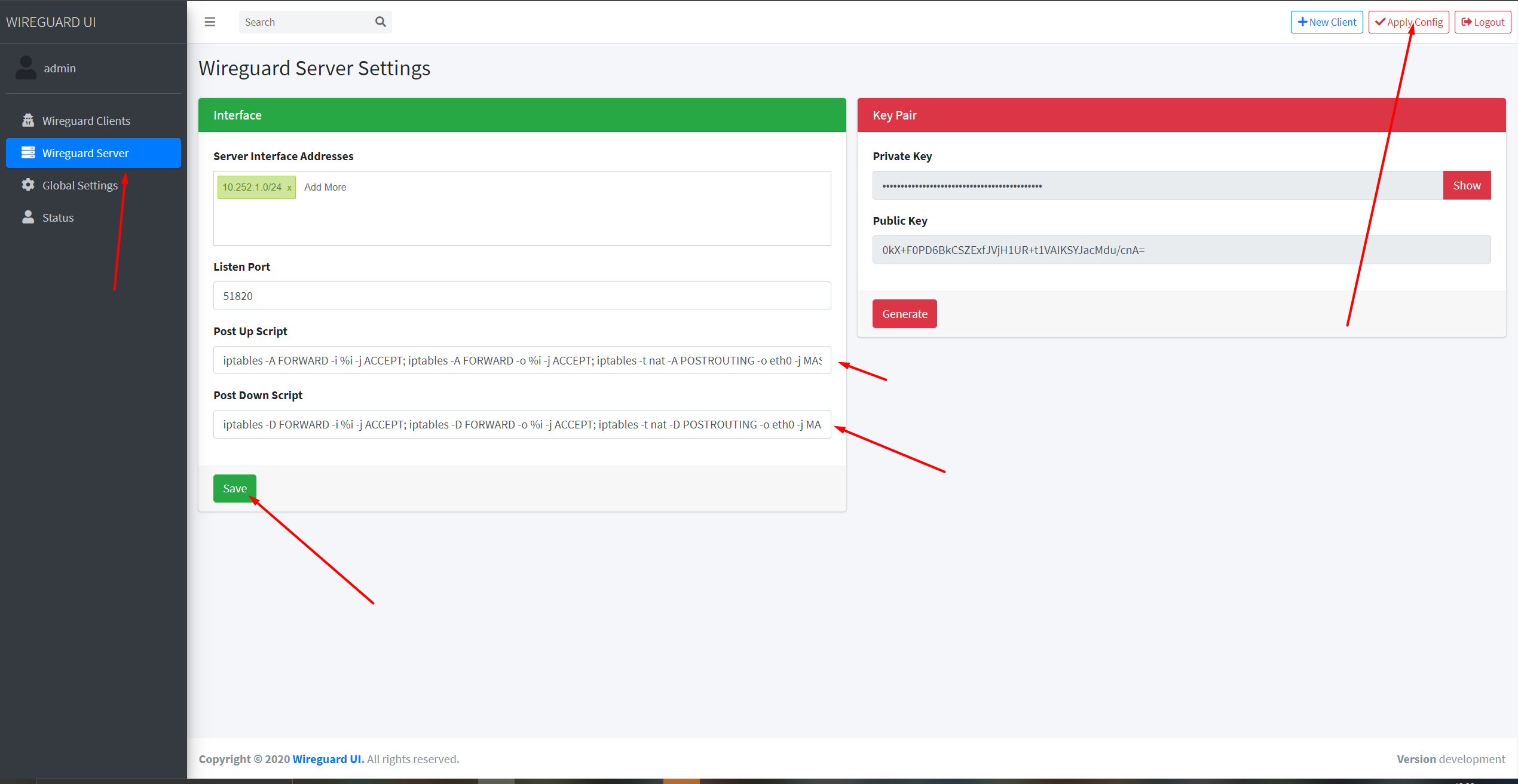

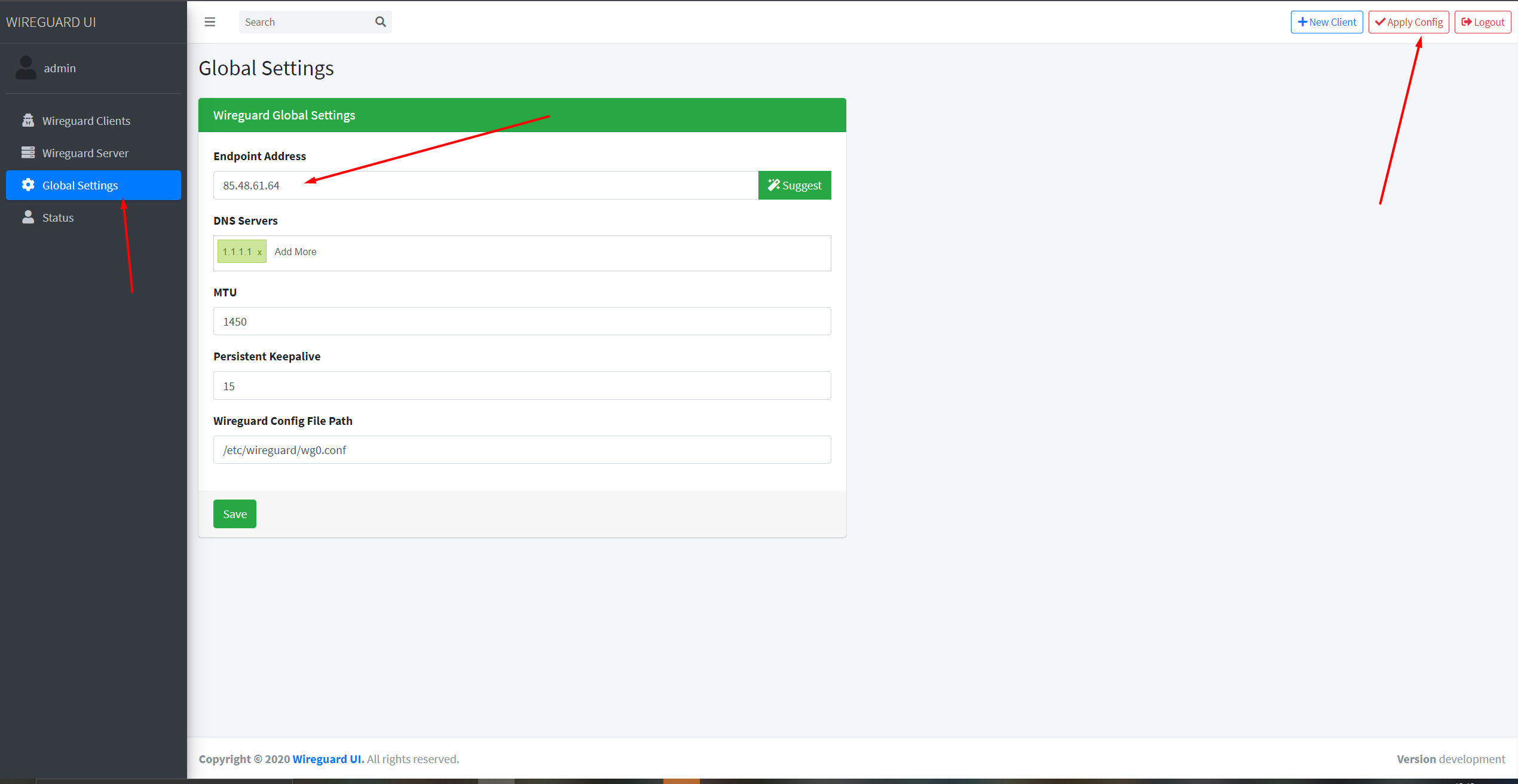

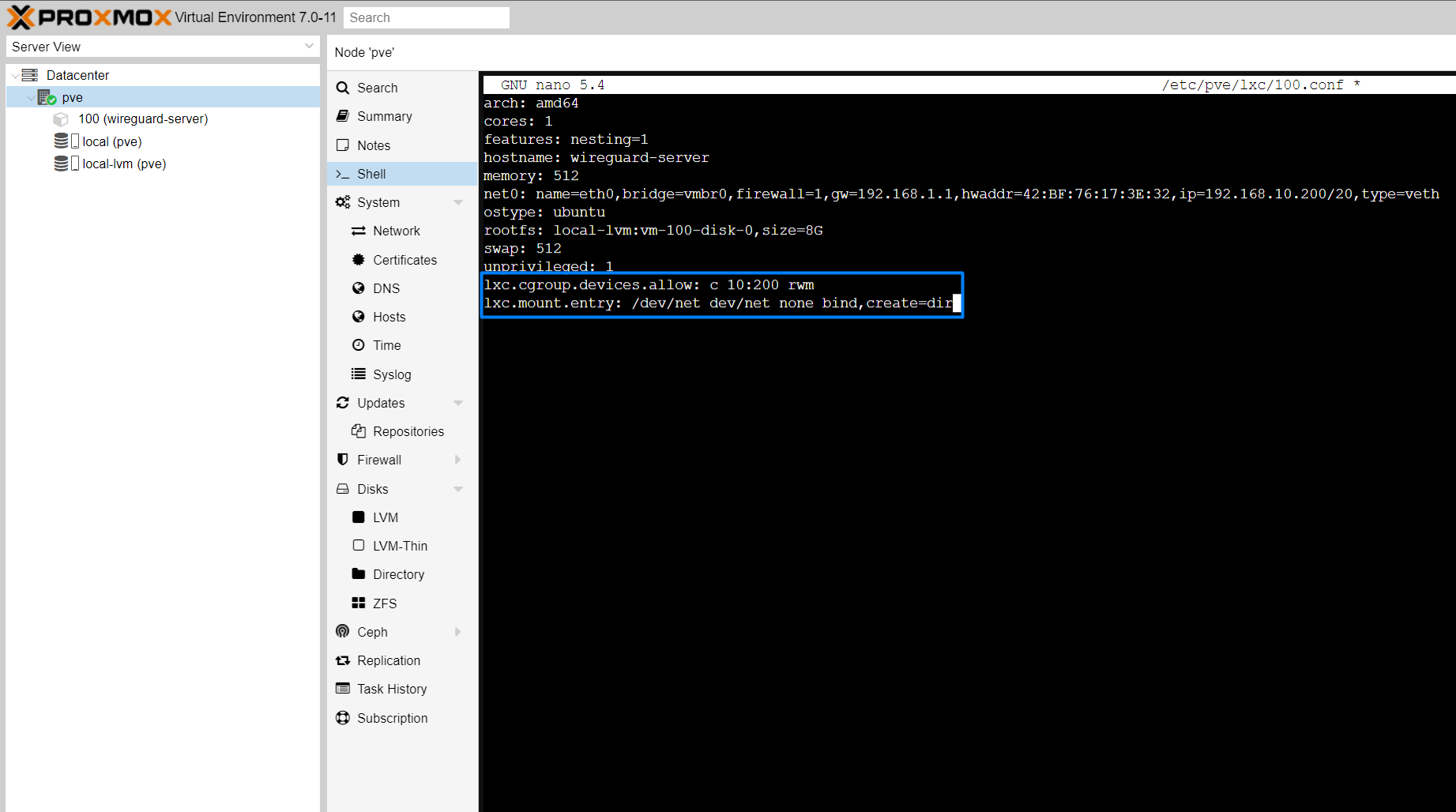

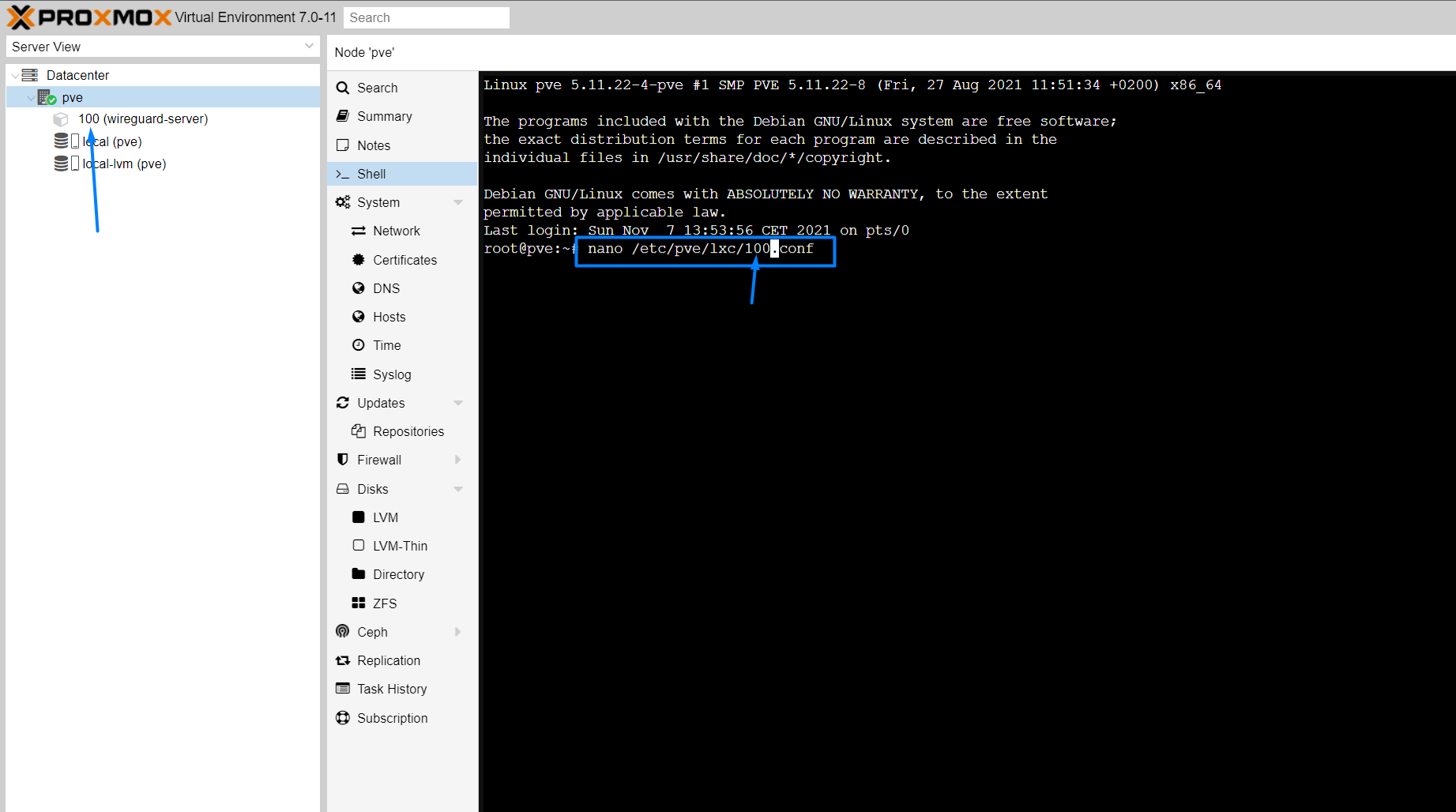

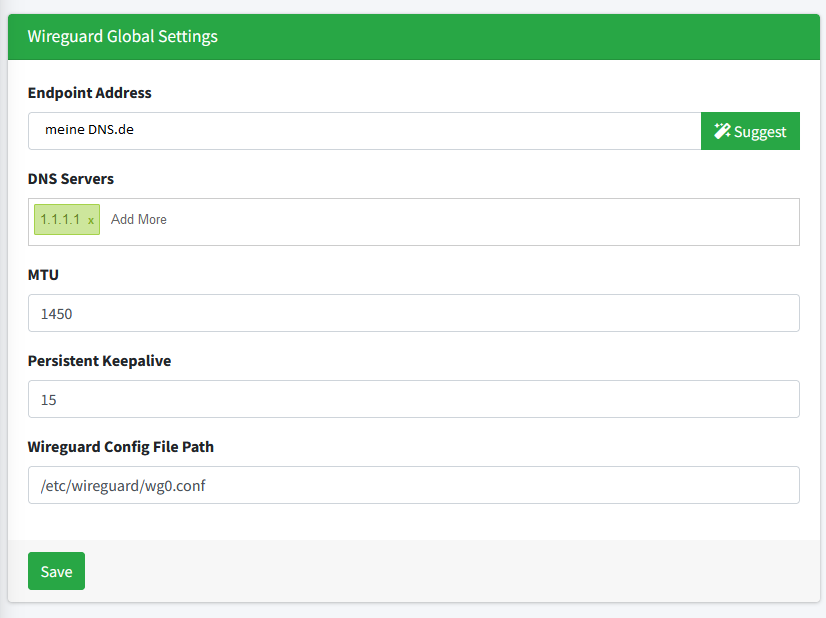

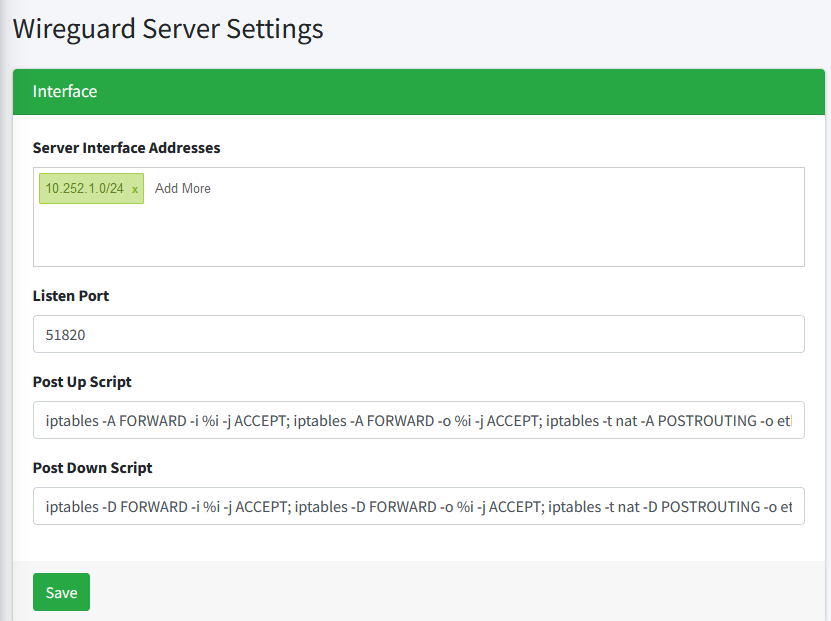

root@wireguard:~# wg interface: wg0 public key: 6gyqu3leMEw29fVpwxxx private key: (hidden) listening port: 51820 peer: 31kq2jZCX7cgJZxxx preshared key: (hidden) endpoint: 80.187.xx:31847 allowed ips: 10.252.1.1/32 transfer: 808.95 KiB received, 11.10 MiB sentnoch 3 Screenshots als Info:

-

@crunkfx hier der Output. Schon mal danke für die Hilfe.

Handshakes finden scheinbar statt. Aber ich kriege keine Verbindung ins VLAN oder auch sonst wo hin. Internet ist dadurch dann tot, sobald das VPN aktiviert ist aufm Handy.

Was mich aber zusätzlich irritiert an der wireguard app: Die kennt ja gar keine Fehlermeldungen. Selbst wenn ich den Wireguard server runterfahre... völlig egal. Der VPN-Schlüssel bei Android wird angezeigt.

root@wireguard:~# wg interface: wg0 public key: 6gyqu3leMEw29fVpwxxx private key: (hidden) listening port: 51820 peer: 31kq2jZCX7cgJZxxx preshared key: (hidden) endpoint: 80.187.xx:31847 allowed ips: 10.252.1.1/32 transfer: 808.95 KiB received, 11.10 MiB sentnoch 3 Screenshots als Info: