NEWS

Hartnäckige Reolink Kameras

-

@thomas-braun wie soll der da sehen was die Reolink Kamera macht wenn die direkt mit dem Router verbunden ist?

Zumindest siehst du offene Ports, wenn du von außen schaust.

Ohne offene Ports kann auch niemand von außen auf das interne Netz zugreifen. -

Zumindest siehst du offene Ports, wenn du von außen schaust.

Ohne offene Ports kann auch niemand von außen auf das interne Netz zugreifen.@thomas-braun sagte in Hartnäckige Reolink Kameras:

Zumindest siehst du offene Ports, wenn du von außen schaust.

Ohne offene Ports kann auch niemand von außen auf das interne Netz zugreifen.Wo siehst du offene Ports in iob diag die ich in meinem Router eingerichtet habe, vor allem wenn die noch nicht mal auf den iob zeigen?

@agrippinenser sagte in Hartnäckige Reolink Kameras:

@wendy2702 sagte in Hartnäckige Reolink Kameras:

Erreichbar ist die aber über die Reolink „Cloud“. Da wird die Kommunikation dann aber hoffentlich relativ sicher verpackt.

wo wird das denn „Cloud“ in der Mobil App konfiguriert. Habe doch keine Wolke erlaubt

Habe ich auch nicht. Habe mich im Detail nicht damit beschäftigt wie Reolink das "verpackt" damit es funktioniert. Kannst ja zum testen mal die einzelnen Netzwerkprotokolle deaktivieren oder einen Netzwerktrace machen und mit Wireshark anschauen.

Meine Reolinks haben I-Net verbot.

-

@thomas-braun sagte in Hartnäckige Reolink Kameras:

Zumindest siehst du offene Ports, wenn du von außen schaust.

Ohne offene Ports kann auch niemand von außen auf das interne Netz zugreifen.Wo siehst du offene Ports in iob diag die ich in meinem Router eingerichtet habe, vor allem wenn die noch nicht mal auf den iob zeigen?

@agrippinenser sagte in Hartnäckige Reolink Kameras:

@wendy2702 sagte in Hartnäckige Reolink Kameras:

Erreichbar ist die aber über die Reolink „Cloud“. Da wird die Kommunikation dann aber hoffentlich relativ sicher verpackt.

wo wird das denn „Cloud“ in der Mobil App konfiguriert. Habe doch keine Wolke erlaubt

Habe ich auch nicht. Habe mich im Detail nicht damit beschäftigt wie Reolink das "verpackt" damit es funktioniert. Kannst ja zum testen mal die einzelnen Netzwerkprotokolle deaktivieren oder einen Netzwerktrace machen und mit Wireshark anschauen.

Meine Reolinks haben I-Net verbot.

Hier:

*** Listening Ports *** Active Internet connections (only servers) Proto Recv-Q Send-Q Local Address Foreign Address State User Inode PID/Program name tcp 0 0 0.0.0.0:5355 0.0.0.0:* LISTEN 979 4456 495/systemd-resolve tcp 0 0 100.90.9.9:61849 0.0.0.0:* LISTEN 0 4052 870/tailscaled tcp 0 0 127.0.0.54:53 0.0.0.0:* LISTEN 979 4474 495/systemd-resolve tcp 0 0 127.0.0.53:53 0.0.0.0:* LISTEN 979 4472 495/systemd-resolve tcp6 0 0 :::5355 :::* LISTEN 979 4464 495/systemd-resolve tcp6 0 0 fd7a:115c:a1e0::6:57714 :::* LISTEN 0 4054 870/tailscaled tcp6 0 0 :::1716 :::* LISTEN 1000 16321 1545/kdeconnectd udp 0 0 0.0.0.0:5353 0.0.0.0:* 1000 16322 1545/kdeconnectd udp 0 0 0.0.0.0:5353 0.0.0.0:* 975 8818 755/avahi-daemon: r udp 0 0 0.0.0.0:5353 0.0.0.0:* 979 4465 495/systemd-resolve udp 0 0 0.0.0.0:5355 0.0.0.0:* 979 4455 495/systemd-resolve udp 0 0 0.0.0.0:48726 0.0.0.0:* 975 8820 755/avahi-daemon: r udp 0 0 127.0.0.54:53 0.0.0.0:* 979 4473 495/systemd-resolve udp 0 0 127.0.0.53:53 0.0.0.0:* 979 4471 495/systemd-resolve udp 0 0 0.0.0.0:33151 0.0.0.0:* 1000 16329 1545/kdeconnectd udp 0 0 0.0.0.0:33319 0.0.0.0:* 1000 16325 1545/kdeconnectd udp 0 0 0.0.0.0:41641 0.0.0.0:* 0 15424 870/tailscaled udp6 0 0 :::59953 :::* 1000 16326 1545/kdeconnectd udp6 0 0 :::60023 :::* 1000 16327 1545/kdeconnectd udp6 0 0 :::44696 :::* 975 8821 755/avahi-daemon: r udp6 0 0 :::45722 :::* 1000 16330 1545/kdeconnectd udp6 0 0 :::5353 :::* 979 4466 495/systemd-resolve udp6 0 0 :::5353 :::* 975 8819 755/avahi-daemon: r udp6 0 0 :::5353 :::* 1000 16323 1545/kdeconnectd udp6 0 0 :::5355 :::* 979 4463 495/systemd-resolve udp6 0 0 :::38632 :::* 1000 42680 2154/firefox udp6 0 0 :::56032 :::* 1000 16331 1545/kdeconnectd udp6 0 0 fe80::4fa9:228b:945:546 :::* 0 51213 856/NetworkManager udp6 0 0 :::41641 :::* 0 15423 870/tailscaled udp6 0 0 :::58781 :::* 1000 16328 1545/kdeconnectd udp6 0 0 :::1716 :::* 1000 16320 1545/kdeconnectdSind alle lauschenden Dienste. Ob die auch nach außen geführt sind sieht man da aber zugegeben nicht.

-

Hier:

*** Listening Ports *** Active Internet connections (only servers) Proto Recv-Q Send-Q Local Address Foreign Address State User Inode PID/Program name tcp 0 0 0.0.0.0:5355 0.0.0.0:* LISTEN 979 4456 495/systemd-resolve tcp 0 0 100.90.9.9:61849 0.0.0.0:* LISTEN 0 4052 870/tailscaled tcp 0 0 127.0.0.54:53 0.0.0.0:* LISTEN 979 4474 495/systemd-resolve tcp 0 0 127.0.0.53:53 0.0.0.0:* LISTEN 979 4472 495/systemd-resolve tcp6 0 0 :::5355 :::* LISTEN 979 4464 495/systemd-resolve tcp6 0 0 fd7a:115c:a1e0::6:57714 :::* LISTEN 0 4054 870/tailscaled tcp6 0 0 :::1716 :::* LISTEN 1000 16321 1545/kdeconnectd udp 0 0 0.0.0.0:5353 0.0.0.0:* 1000 16322 1545/kdeconnectd udp 0 0 0.0.0.0:5353 0.0.0.0:* 975 8818 755/avahi-daemon: r udp 0 0 0.0.0.0:5353 0.0.0.0:* 979 4465 495/systemd-resolve udp 0 0 0.0.0.0:5355 0.0.0.0:* 979 4455 495/systemd-resolve udp 0 0 0.0.0.0:48726 0.0.0.0:* 975 8820 755/avahi-daemon: r udp 0 0 127.0.0.54:53 0.0.0.0:* 979 4473 495/systemd-resolve udp 0 0 127.0.0.53:53 0.0.0.0:* 979 4471 495/systemd-resolve udp 0 0 0.0.0.0:33151 0.0.0.0:* 1000 16329 1545/kdeconnectd udp 0 0 0.0.0.0:33319 0.0.0.0:* 1000 16325 1545/kdeconnectd udp 0 0 0.0.0.0:41641 0.0.0.0:* 0 15424 870/tailscaled udp6 0 0 :::59953 :::* 1000 16326 1545/kdeconnectd udp6 0 0 :::60023 :::* 1000 16327 1545/kdeconnectd udp6 0 0 :::44696 :::* 975 8821 755/avahi-daemon: r udp6 0 0 :::45722 :::* 1000 16330 1545/kdeconnectd udp6 0 0 :::5353 :::* 979 4466 495/systemd-resolve udp6 0 0 :::5353 :::* 975 8819 755/avahi-daemon: r udp6 0 0 :::5353 :::* 1000 16323 1545/kdeconnectd udp6 0 0 :::5355 :::* 979 4463 495/systemd-resolve udp6 0 0 :::38632 :::* 1000 42680 2154/firefox udp6 0 0 :::56032 :::* 1000 16331 1545/kdeconnectd udp6 0 0 fe80::4fa9:228b:945:546 :::* 0 51213 856/NetworkManager udp6 0 0 :::41641 :::* 0 15423 870/tailscaled udp6 0 0 :::58781 :::* 1000 16328 1545/kdeconnectd udp6 0 0 :::1716 :::* 1000 16320 1545/kdeconnectdSind alle lauschenden Dienste. Ob die auch nach außen geführt sind sieht man da aber zugegeben nicht.

@thomas-braun sagte in Hartnäckige Reolink Kameras:

Sind alle lauschenden Dienste.

auf dem Raspi! oder?

Wenn die Kamera lauscht, läuft das doch nicht pber den RasPi.Deswegen

@wendy2702 sagte in Hartnäckige Reolink Kameras:

wie soll der da sehen was die Reolink Kamera macht wenn die direkt mit dem Router verbunden ist?

-

Hier:

*** Listening Ports *** Active Internet connections (only servers) Proto Recv-Q Send-Q Local Address Foreign Address State User Inode PID/Program name tcp 0 0 0.0.0.0:5355 0.0.0.0:* LISTEN 979 4456 495/systemd-resolve tcp 0 0 100.90.9.9:61849 0.0.0.0:* LISTEN 0 4052 870/tailscaled tcp 0 0 127.0.0.54:53 0.0.0.0:* LISTEN 979 4474 495/systemd-resolve tcp 0 0 127.0.0.53:53 0.0.0.0:* LISTEN 979 4472 495/systemd-resolve tcp6 0 0 :::5355 :::* LISTEN 979 4464 495/systemd-resolve tcp6 0 0 fd7a:115c:a1e0::6:57714 :::* LISTEN 0 4054 870/tailscaled tcp6 0 0 :::1716 :::* LISTEN 1000 16321 1545/kdeconnectd udp 0 0 0.0.0.0:5353 0.0.0.0:* 1000 16322 1545/kdeconnectd udp 0 0 0.0.0.0:5353 0.0.0.0:* 975 8818 755/avahi-daemon: r udp 0 0 0.0.0.0:5353 0.0.0.0:* 979 4465 495/systemd-resolve udp 0 0 0.0.0.0:5355 0.0.0.0:* 979 4455 495/systemd-resolve udp 0 0 0.0.0.0:48726 0.0.0.0:* 975 8820 755/avahi-daemon: r udp 0 0 127.0.0.54:53 0.0.0.0:* 979 4473 495/systemd-resolve udp 0 0 127.0.0.53:53 0.0.0.0:* 979 4471 495/systemd-resolve udp 0 0 0.0.0.0:33151 0.0.0.0:* 1000 16329 1545/kdeconnectd udp 0 0 0.0.0.0:33319 0.0.0.0:* 1000 16325 1545/kdeconnectd udp 0 0 0.0.0.0:41641 0.0.0.0:* 0 15424 870/tailscaled udp6 0 0 :::59953 :::* 1000 16326 1545/kdeconnectd udp6 0 0 :::60023 :::* 1000 16327 1545/kdeconnectd udp6 0 0 :::44696 :::* 975 8821 755/avahi-daemon: r udp6 0 0 :::45722 :::* 1000 16330 1545/kdeconnectd udp6 0 0 :::5353 :::* 979 4466 495/systemd-resolve udp6 0 0 :::5353 :::* 975 8819 755/avahi-daemon: r udp6 0 0 :::5353 :::* 1000 16323 1545/kdeconnectd udp6 0 0 :::5355 :::* 979 4463 495/systemd-resolve udp6 0 0 :::38632 :::* 1000 42680 2154/firefox udp6 0 0 :::56032 :::* 1000 16331 1545/kdeconnectd udp6 0 0 fe80::4fa9:228b:945:546 :::* 0 51213 856/NetworkManager udp6 0 0 :::41641 :::* 0 15423 870/tailscaled udp6 0 0 :::58781 :::* 1000 16328 1545/kdeconnectd udp6 0 0 :::1716 :::* 1000 16320 1545/kdeconnectdSind alle lauschenden Dienste. Ob die auch nach außen geführt sind sieht man da aber zugegeben nicht.

@thomas-braun Da steht bei mir kein einziger Port drin den ich "wissend" weitergeleitet, also im Router geöffnet habe.

*** Listening Ports *** Active Internet connections (only servers) Proto Recv-Q Send-Q Local Address Foreign Address State User Inode PID/Program name tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 0 2643 628/sshd: /usr/sbin tcp6 0 0 :::22 :::* LISTEN 0 2645 628/sshd: /usr/sbin udp 0 0 0.0.0.0:5353 0.0.0.0:* 108 2568 463/avahi-daemon: r udp 0 0 0.0.0.0:44404 0.0.0.0:* 108 2570 463/avahi-daemon: r udp6 0 0 :::5353 :::* 108 2569 463/avahi-daemon: r udp6 0 0 :::34099 :::* 108 2571 463/avahi-daemon: r -

@thomas-braun Da steht bei mir kein einziger Port drin den ich "wissend" weitergeleitet, also im Router geöffnet habe.

*** Listening Ports *** Active Internet connections (only servers) Proto Recv-Q Send-Q Local Address Foreign Address State User Inode PID/Program name tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 0 2643 628/sshd: /usr/sbin tcp6 0 0 :::22 :::* LISTEN 0 2645 628/sshd: /usr/sbin udp 0 0 0.0.0.0:5353 0.0.0.0:* 108 2568 463/avahi-daemon: r udp 0 0 0.0.0.0:44404 0.0.0.0:* 108 2570 463/avahi-daemon: r udp6 0 0 :::5353 :::* 108 2569 463/avahi-daemon: r udp6 0 0 :::34099 :::* 108 2571 463/avahi-daemon: r@wendy2702 sagte in Hartnäckige Reolink Kameras:

im Router geöffnet habe.

muss es ja auch nicht.

@thomas-braun sagte in Hartnäckige Reolink Kameras:

Ob die auch nach außen geführt sind sieht man da aber zugegeben nicht.

-

@wendy2702 sagte in Hartnäckige Reolink Kameras:

im Router geöffnet habe.

muss es ja auch nicht.

@thomas-braun sagte in Hartnäckige Reolink Kameras:

Ob die auch nach außen geführt sind sieht man da aber zugegeben nicht.

@homoran sagte in Hartnäckige Reolink Kameras:

muss es ja auch nicht.

Verstehe gerade nicht was du mir jetzt damit sagen willst.

Ich bezog mich mehr darauf das einem die Abfrage von "iob diag" an der Stelle nichts bringt um in Erfahrung zu bringen ob und wie die Reolinks es schaffen das Haus zu verlassen und den Zugriff von aussen auch ohne manuelle Portfreigabe zu ermöglichen.

-

@homoran sagte in Hartnäckige Reolink Kameras:

muss es ja auch nicht.

Verstehe gerade nicht was du mir jetzt damit sagen willst.

Ich bezog mich mehr darauf das einem die Abfrage von "iob diag" an der Stelle nichts bringt um in Erfahrung zu bringen ob und wie die Reolinks es schaffen das Haus zu verlassen und den Zugriff von aussen auch ohne manuelle Portfreigabe zu ermöglichen.

Deswegen schaut man ja auch von außen per nmap drauf. Hatte ich oben schon geschrieben.

Wobei du von innen aufgestoßene Verbindungen auch dann nicht unbedingt siehst. -

@homoran sagte in Hartnäckige Reolink Kameras:

muss es ja auch nicht.

Verstehe gerade nicht was du mir jetzt damit sagen willst.

Ich bezog mich mehr darauf das einem die Abfrage von "iob diag" an der Stelle nichts bringt um in Erfahrung zu bringen ob und wie die Reolinks es schaffen das Haus zu verlassen und den Zugriff von aussen auch ohne manuelle Portfreigabe zu ermöglichen.

@wendy2702 Richtig, wenn die Kamera nicht über den Iob Server läuft, siehst du nicht, ob diese auf irgendwelchen Ports lauschen.

Und selbst wenn heisst das noch lange nicht, dass sie von außen darüber Verbindung aufbauen können.

@wendy2702 sagte in Hartnäckige Reolink Kameras:

wie die Reolinks es schaffen das Haus zu verlassen und den Zugriff von aussen auch ohne manuelle Portfreigabe zu ermöglichen.

das macht der cloud Adapter nicht anders.

-

Deswegen schaut man ja auch von außen per nmap drauf. Hatte ich oben schon geschrieben.

Wobei du von innen aufgestoßene Verbindungen auch dann nicht unbedingt siehst.@thomas-braun Das ist das Problem.

Ich glaube aber das Reolink, wie soviele andere auch, einen Standard Port nutzt und seine Sachen nur fein verpackt.

-

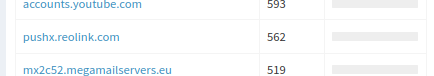

Also, vermutlich funktioniert das mit der Reolink App wie folgt:

- Die Kameras streamen natürlich nicht die ganze Zeit.

- Die melden sich per http-Request bei der Reolink Cloud. Mit einem Aufruf melden die sich an, mit einem weiteren fragen sie noch ob sie etwas tun soll. Der Trick ist das der 2. Aufruf mit der Frage mit einem langen Timeout gestellt wird, z.B. 10 Minuten. Alle 10 Minuten wird die Frage wiederholt.

- Wenn du nun die App startest und auf die Kamera zugreifst, dann beantwortet die Cloud die Frage an die Kamera mit "ja" und diese fängt an zu senden. Und fragt öfter nach ob es was zu tun gibt.

Wie genau die Daten dann fließen, ob umständlich über die Cloud oder ob es einen kürzeren Weg gibt weis ich allerdings nicht.

-

@thomas-braun sagte in Hartnäckige Reolink Kameras:

Zumindest siehst du offene Ports, wenn du von außen schaust.

Ohne offene Ports kann auch niemand von außen auf das interne Netz zugreifen.Wo siehst du offene Ports in iob diag die ich in meinem Router eingerichtet habe, vor allem wenn die noch nicht mal auf den iob zeigen?

@agrippinenser sagte in Hartnäckige Reolink Kameras:

@wendy2702 sagte in Hartnäckige Reolink Kameras:

Erreichbar ist die aber über die Reolink „Cloud“. Da wird die Kommunikation dann aber hoffentlich relativ sicher verpackt.

wo wird das denn „Cloud“ in der Mobil App konfiguriert. Habe doch keine Wolke erlaubt

Habe ich auch nicht. Habe mich im Detail nicht damit beschäftigt wie Reolink das "verpackt" damit es funktioniert. Kannst ja zum testen mal die einzelnen Netzwerkprotokolle deaktivieren oder einen Netzwerktrace machen und mit Wireshark anschauen.

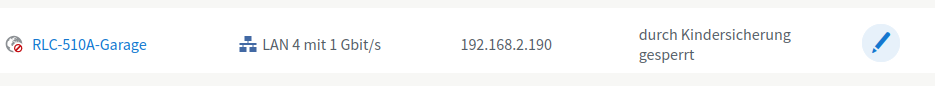

Meine Reolinks haben I-Net verbot.

@wendy2702 sagte in Hartnäckige Reolink Kameras:

Meine Reolinks haben I-Net verbot.

So wie auch meine. Alle ausgehenden Verbindungen werden in der FW blockiert. Eingehend kann mangels Weiterleitung ohnehin nichts erfolgen. So bleibt alles schön lokal und will ich von außen zugreifen, geht das nur über VPN.

-

@wendy2702 sagte in Hartnäckige Reolink Kameras:

Meine Reolinks haben I-Net verbot.

So wie auch meine. Alle ausgehenden Verbindungen werden in der FW blockiert. Eingehend kann mangels Weiterleitung ohnehin nichts erfolgen. So bleibt alles schön lokal und will ich von außen zugreifen, geht das nur über VPN.

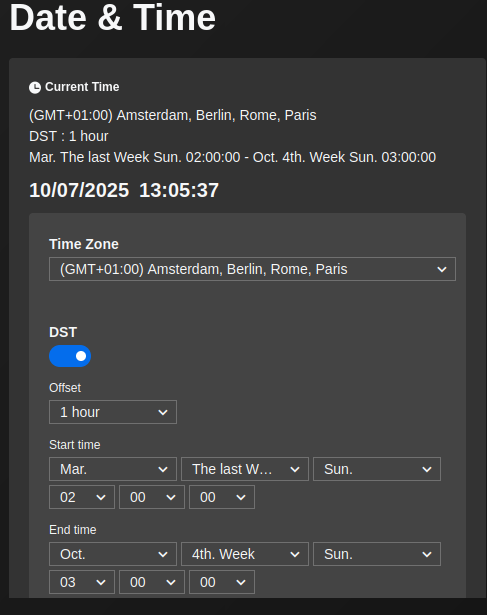

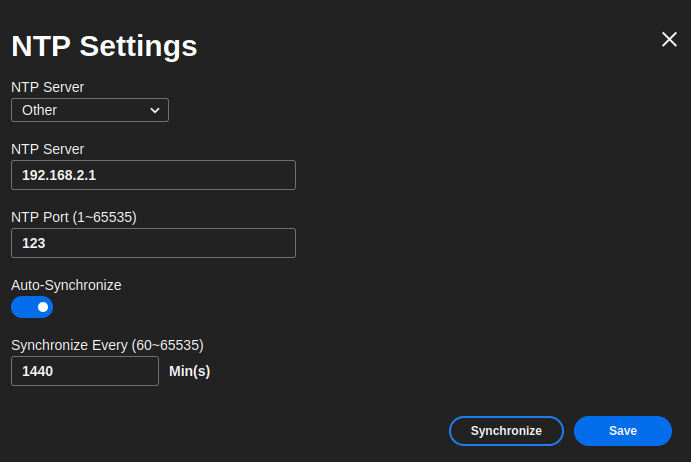

an den Zeitserver denken!

bei neueren kann man auch eine IP eintragen, z.B. die FRITZ!Box,

bei älteren habe ich einen der auswählbaren DNS Namen intern umgeleitet -

an den Zeitserver denken!

bei neueren kann man auch eine IP eintragen, z.B. die FRITZ!Box,

bei älteren habe ich einen der auswählbaren DNS Namen intern umgeleitet@bananajoe Das war schon gemacht, als ich draufgeschaut und den DNS-Haken gesetzt habe... In meinem Alter vergisst man manchmal, was man schon erledigt hat ;-)

Leider zwei verschiedene Fenster....

NTP-Server:

Zeiteinstellungen: