NEWS

"Your iobroker is on the internet" auf allen VIS-Views

-

Meine Vorredner haben schon alles gesagt, hinzufügen möchte ich noch:

Ändere alle systemrelevanten Passwörter!

Angefangen vom RouterLogin bis hin zu den Passwörtern in Iobroker.

Vorher testen, ob Du nen Keylogger oder sonstigen Trojaner eingefangen hast.

Meine Frage ist immer noch ob ein Zugriff auf iobroker ohne Passwort denkbar ist. Ich würde gerne mehr darüber verstehen und wissen, wie so ein Eindringen möglich ist.

Meiner Meinung nach würde, bei geöffnetem Port, der Zugriff auf das Login zum iobroker möglich sein, alles andere müsste verriegelt sein ?

Ich will es einfach etwas besser verstehen und mehr wissen als nur die allgemeine Meinung "Das macht man nicht".

In einem anderen Forum hatte ich gelesen "Problem ist der Port worüber in der Standardeinstellung ein Zugriff auf Admin-Oberfläche des iobroker möglich ist".... aber doch nicht ohne Passwort ???

Außerdem ist VPN in meiner Welt leider nicht überall möglich... damit könnte ich noch leben. Aber die gewünschte Lösung über Cloud ist auch nicht machbar da ich Grafana-Seiten via iFrame in VIS eingebunden habe, die nicht über die Cloud übertragen werden.

-

Meine Frage ist immer noch ob ein Zugriff auf iobroker ohne Passwort denkbar ist. Ich würde gerne mehr darüber verstehen und wissen, wie so ein Eindringen möglich ist.

Meiner Meinung nach würde, bei geöffnetem Port, der Zugriff auf das Login zum iobroker möglich sein, alles andere müsste verriegelt sein ?

Ich will es einfach etwas besser verstehen und mehr wissen als nur die allgemeine Meinung "Das macht man nicht".

In einem anderen Forum hatte ich gelesen "Problem ist der Port worüber in der Standardeinstellung ein Zugriff auf Admin-Oberfläche des iobroker möglich ist".... aber doch nicht ohne Passwort ???

Außerdem ist VPN in meiner Welt leider nicht überall möglich... damit könnte ich noch leben. Aber die gewünschte Lösung über Cloud ist auch nicht machbar da ich Grafana-Seiten via iFrame in VIS eingebunden habe, die nicht über die Cloud übertragen werden.

@noplayback-0 sagte in "Your iobroker is on the internet" auf allen VIS-Views:

Meiner Meinung nach würde, bei geöffnetem Port, der Zugriff auf das Login zum iobroker möglich sein, alles andere müsste verriegelt sein ?

Ja, aber der Admin-Adapter (Port 8081) ist einfach nicht dafür gedacht, um offen im Internet präsentiert zu werden. Wenn Du so etwas vor hast, gehört da ein ordentlich abgesicherter Reverse Proxy (z.B. nginx) mit gültigem Zertifikat davor. Das ist aber alles nichts, was man "mal eben" einrichtet.

@haselchen sagte in "Your iobroker is on the internet" auf allen VIS-Views:

Vorher testen, ob Du nen Keylogger oder sonstigen Trojaner eingefangen hast.

Halte ich für sehr unwahrscheinlich. Gerne mal schildern, wie so ein Angriff ablaufen soll.

-

@noplayback-0

Wenn man weis wie man es aushebelt, ist auch ein gesetztes Passwort keine wirkliche Sicherheit und dass der Admin-Adapter da überhaupt nicht für gedacht ist, hat @haus-automatisierung ja bereits erwähnt, ebenso wie die einzig sinnvolle Alternative zu VPN und Cloud (wenn nicht nutzbar).Ein offener Port ist ein Angriffsvektor. Passwort hin oder her. Punkt. Das wird hier aber (hoffentlich) niemand im Detail ausführen oder womöglich sogar "erklären" wie es geht. Dann müsste auch ein Mod sofort eingreifen. Damit fallen die User im HM-Forum mit ihrer angeblich Passwort geschützten CCU-Oberfläche, die blind ins Netz gestellt wird, auch regelmäßig auf die Nase.

-

Ich klinke mich hier mal ein: ich habe wissentlich keine Ports freigegeben, bin aber verunsichert, ob sich da nicht doch irgend etwas eingeschlichen hat. Mit welchen Methoden bzw. Tools kann ich das überprüfen?

Ich verwende dafür ShieldsUp!

https://www.grc.com/x/ne.dll?rh1dkyd2

Die Seite schaut zwar aus wie aus der digitalen Steinzeit, funktioniert aber sehr gut.

-

Meine Frage ist immer noch ob ein Zugriff auf iobroker ohne Passwort denkbar ist. Ich würde gerne mehr darüber verstehen und wissen, wie so ein Eindringen möglich ist.

Meiner Meinung nach würde, bei geöffnetem Port, der Zugriff auf das Login zum iobroker möglich sein, alles andere müsste verriegelt sein ?

Ich will es einfach etwas besser verstehen und mehr wissen als nur die allgemeine Meinung "Das macht man nicht".

In einem anderen Forum hatte ich gelesen "Problem ist der Port worüber in der Standardeinstellung ein Zugriff auf Admin-Oberfläche des iobroker möglich ist".... aber doch nicht ohne Passwort ???

Außerdem ist VPN in meiner Welt leider nicht überall möglich... damit könnte ich noch leben. Aber die gewünschte Lösung über Cloud ist auch nicht machbar da ich Grafana-Seiten via iFrame in VIS eingebunden habe, die nicht über die Cloud übertragen werden.

@noplayback-0 sagte in "Your iobroker is on the internet" auf allen VIS-Views:

Ich will es einfach etwas besser verstehen und mehr wissen als nur die allgemeine Meinung "Das macht man nicht".

In einem anderen Forum hatte ich gelesen "Problem ist der Port worüber in der Standardeinstellung ein Zugriff auf Admin-Oberfläche des iobroker möglich ist".... aber doch nicht ohne Passwort ???Ein offener Port ist ein Einfallstor. Punkt.

Diejenigen die diesen offenen Port nutzen um auf Dein System zu kommen, nutzen nicht die ioBroker-Oberfläche.

Die haben andere Mittel und Wege. Und welche, wird Dir wohl kaum jemand verraten.Ob über den Port dann der ioBroker, 'ne CCU, 'ne Synology oder die Fritte erreichbar sind ist dafür auch völlig unerheblich.

Nix davon ist dazu geeignet direkt von außen erreichbar zu sein.Und wie @haus-automatisierung schon schreibt, ist es alles andere als trivial, einen sicheren Zugriff von außen zu realisieren.

Cloud ist auch nicht machbar da ich Grafana-Seiten via iFrame in VIS eingebunden habe

Hier wäre ein alternativer Ansatz möglich.

Warum muss es für den Zugriff über die Cloud unbedingt Grafana sein?

Ich fahre 2 unterschiedliche Versionen der Vis. Eine für "in house" mit Grafana und eine für die Auflösung der Handys ... ohne Grafana.

Man könnte ja eine abgespeckte Version für den mobilen Zugriff mit e-charts realisieren. -

@noplayback-0 sagte in "Your iobroker is on the internet" auf allen VIS-Views:

Ich will es einfach etwas besser verstehen und mehr wissen als nur die allgemeine Meinung "Das macht man nicht".

In einem anderen Forum hatte ich gelesen "Problem ist der Port worüber in der Standardeinstellung ein Zugriff auf Admin-Oberfläche des iobroker möglich ist".... aber doch nicht ohne Passwort ???Ein offener Port ist ein Einfallstor. Punkt.

Diejenigen die diesen offenen Port nutzen um auf Dein System zu kommen, nutzen nicht die ioBroker-Oberfläche.

Die haben andere Mittel und Wege. Und welche, wird Dir wohl kaum jemand verraten.Ob über den Port dann der ioBroker, 'ne CCU, 'ne Synology oder die Fritte erreichbar sind ist dafür auch völlig unerheblich.

Nix davon ist dazu geeignet direkt von außen erreichbar zu sein.Und wie @haus-automatisierung schon schreibt, ist es alles andere als trivial, einen sicheren Zugriff von außen zu realisieren.

Cloud ist auch nicht machbar da ich Grafana-Seiten via iFrame in VIS eingebunden habe

Hier wäre ein alternativer Ansatz möglich.

Warum muss es für den Zugriff über die Cloud unbedingt Grafana sein?

Ich fahre 2 unterschiedliche Versionen der Vis. Eine für "in house" mit Grafana und eine für die Auflösung der Handys ... ohne Grafana.

Man könnte ja eine abgespeckte Version für den mobilen Zugriff mit e-charts realisieren.@codierknecht sagte in "Your iobroker is on the internet" auf allen VIS-Views:

Diejenigen die diesen offenen Port nutzen um auf Dein System zu kommen, nutzen nicht die ioBroker-Oberfläche.

Naja, es muss schon das genutzt werden, was als Dienst hinter dem Port auch bereitgestellt wird. Und das ist nunmal erstmal nur der Webserver vom Admin-Adapter... Also auch Websockets und andere Ressourcen. Bitte nicht übertreiben :)

-

@codierknecht sagte in "Your iobroker is on the internet" auf allen VIS-Views:

Diejenigen die diesen offenen Port nutzen um auf Dein System zu kommen, nutzen nicht die ioBroker-Oberfläche.

Naja, es muss schon das genutzt werden, was als Dienst hinter dem Port auch bereitgestellt wird. Und das ist nunmal erstmal nur der Webserver vom Admin-Adapter... Also auch Websockets und andere Ressourcen. Bitte nicht übertreiben :)

@haus-automatisierung

Klar ... aber die nutzen nicht die "Oberfläche" und lassen sich wohl kaum von einem dort abgefragten Kennwort beeindrucken.

Du hattest ja bereits geschrieben: Das ist halt alles nicht dazu gedacht, splitterfasernackt im Netz zu stehen.Bitte nicht übertreiben

Hilft aber. So mancher muss erst überzeugt werden :grin:

-

Meine Frage ist immer noch ob ein Zugriff auf iobroker ohne Passwort denkbar ist. Ich würde gerne mehr darüber verstehen und wissen, wie so ein Eindringen möglich ist.

Meiner Meinung nach würde, bei geöffnetem Port, der Zugriff auf das Login zum iobroker möglich sein, alles andere müsste verriegelt sein ?

Ich will es einfach etwas besser verstehen und mehr wissen als nur die allgemeine Meinung "Das macht man nicht".

In einem anderen Forum hatte ich gelesen "Problem ist der Port worüber in der Standardeinstellung ein Zugriff auf Admin-Oberfläche des iobroker möglich ist".... aber doch nicht ohne Passwort ???

Außerdem ist VPN in meiner Welt leider nicht überall möglich... damit könnte ich noch leben. Aber die gewünschte Lösung über Cloud ist auch nicht machbar da ich Grafana-Seiten via iFrame in VIS eingebunden habe, die nicht über die Cloud übertragen werden.

@noplayback-0 wie du siehst ist alles möglich.

Ich hab seit Jahren einen FTP für ein paar Leute am laufen. Zugriff SSH/FTP, anderer Port.

Wenn ich da ins Log schaue... Scans im Sekunden Takt. IPs werden bei hämmern automatisch gesperrt.

Du glaubst nicht was da alles abläuft. -

@haus-automatisierung

Klar ... aber die nutzen nicht die "Oberfläche" und lassen sich wohl kaum von einem dort abgefragten Kennwort beeindrucken.

Du hattest ja bereits geschrieben: Das ist halt alles nicht dazu gedacht, splitterfasernackt im Netz zu stehen.Bitte nicht übertreiben

Hilft aber. So mancher muss erst überzeugt werden :grin:

@codierknecht sagte in "Your iobroker is on the internet" auf allen VIS-Views:

Das ist halt alles nicht dazu gedacht, splitterfasernackt im Netz zu stehen.

Wobei sich das wirklich auf den Admin bezieht. Der Technologie-Stack des Admin wird ja millionenfach für Webanwendungen und APIs genutzt. Also

Das ist alles keine 0815-Software, sondern ordentlich getestet.

Trotzdem steht beim professionellen Einsatz ja noch eine Firewall, ggf. ein Loadbalancer usw. davor. Im Admin ist sogar ein einfacher Schutz gegen Bruteforce-Angriffe implementiert.

-

@codierknecht sagte in "Your iobroker is on the internet" auf allen VIS-Views:

Das ist halt alles nicht dazu gedacht, splitterfasernackt im Netz zu stehen.

Wobei sich das wirklich auf den Admin bezieht. Der Technologie-Stack des Admin wird ja millionenfach für Webanwendungen und APIs genutzt. Also

Das ist alles keine 0815-Software, sondern ordentlich getestet.

Trotzdem steht beim professionellen Einsatz ja noch eine Firewall, ggf. ein Loadbalancer usw. davor. Im Admin ist sogar ein einfacher Schutz gegen Bruteforce-Angriffe implementiert.

@haus-automatisierung

In irgendeiner Anleitung zu nginx als reverse proxy habe ich gelesen, dass auch das Vorlagern einer nginx-Portalseite mit Login ausreichender Schutz wäre, habe da aber schon meine Zweifel.Auf der anderen Seite - wenn man nicht auf das wireguard-VPN der Fritzbox setzt, sondern auf seinem Heimserver eine Wireguard-Instanz aufsetzt, muss man in seinem Router auch entsprechend Ports öffen ...

-

@haus-automatisierung

In irgendeiner Anleitung zu nginx als reverse proxy habe ich gelesen, dass auch das Vorlagern einer nginx-Portalseite mit Login ausreichender Schutz wäre, habe da aber schon meine Zweifel.Auf der anderen Seite - wenn man nicht auf das wireguard-VPN der Fritzbox setzt, sondern auf seinem Heimserver eine Wireguard-Instanz aufsetzt, muss man in seinem Router auch entsprechend Ports öffen ...

@martinp Eben. Das komplette Internet funktioniert ja nur dank "offener Ports". Nur weil ein Port offen ist, heißt das nicht direkt, dass jeder dann auch machen kann was er möchte. Wir greifen ja auch gerade über Port 443 hier auf das Forum zu, ...

Am Ende ist die Sicherheit genau so hoch, wie der Dienst hinter dem Port. Die genutzten Frameworks des Admin-Adapters sind zwar genau dafür gedacht, aber wer weiß ob es nicht doch irgendwo eine Sicherheitslücke gibt, wenn man bestimmte Ressourcen abfragt.

Zumal es in den meisten Fällen gar keinen Grund gibt, den Admin öffentlich zugänglich zu machen. Mit Adaptern wie der Rest-API usw. sieht das schon anders aus. Aber auch dann gibt es bessere Wege die Daten von außen ins eigene System zu bekommen (z.B. über MQTT) .

Und gerade wenn ich sehe, wie selten hier manche Updates machen, kann man nicht pauschal sagen, dass das eine gute Idee und "sicher" ist. z.B. https://www.exploit-db.com/docs/english/41289-exploiting-node.js-deserialization-bug-for-remote-code-execution.pdf

-

@martinp Eben. Das komplette Internet funktioniert ja nur dank "offener Ports". Nur weil ein Port offen ist, heißt das nicht direkt, dass jeder dann auch machen kann was er möchte. Wir greifen ja auch gerade über Port 443 hier auf das Forum zu, ...

Am Ende ist die Sicherheit genau so hoch, wie der Dienst hinter dem Port. Die genutzten Frameworks des Admin-Adapters sind zwar genau dafür gedacht, aber wer weiß ob es nicht doch irgendwo eine Sicherheitslücke gibt, wenn man bestimmte Ressourcen abfragt.

Zumal es in den meisten Fällen gar keinen Grund gibt, den Admin öffentlich zugänglich zu machen. Mit Adaptern wie der Rest-API usw. sieht das schon anders aus. Aber auch dann gibt es bessere Wege die Daten von außen ins eigene System zu bekommen (z.B. über MQTT) .

Und gerade wenn ich sehe, wie selten hier manche Updates machen, kann man nicht pauschal sagen, dass das eine gute Idee und "sicher" ist. z.B. https://www.exploit-db.com/docs/english/41289-exploiting-node.js-deserialization-bug-for-remote-code-execution.pdf

@haus-automatisierung

Man weiß auch nie, welche Schwachstellen in freier Wildbahn bereits ausgenutzt werden, ohne dass sie bekannt sind.

Wäre ich Hacker, würde ich mein Wissen über die von mir genutzten Einfallstore ja auch nicht jedem auf die Nase binden.Der sicherste Server ist der ohne Netzwerkkarte :grin:

-

@martinp Eben. Das komplette Internet funktioniert ja nur dank "offener Ports". Nur weil ein Port offen ist, heißt das nicht direkt, dass jeder dann auch machen kann was er möchte. Wir greifen ja auch gerade über Port 443 hier auf das Forum zu, ...

Am Ende ist die Sicherheit genau so hoch, wie der Dienst hinter dem Port. Die genutzten Frameworks des Admin-Adapters sind zwar genau dafür gedacht, aber wer weiß ob es nicht doch irgendwo eine Sicherheitslücke gibt, wenn man bestimmte Ressourcen abfragt.

Zumal es in den meisten Fällen gar keinen Grund gibt, den Admin öffentlich zugänglich zu machen. Mit Adaptern wie der Rest-API usw. sieht das schon anders aus. Aber auch dann gibt es bessere Wege die Daten von außen ins eigene System zu bekommen (z.B. über MQTT) .

Und gerade wenn ich sehe, wie selten hier manche Updates machen, kann man nicht pauschal sagen, dass das eine gute Idee und "sicher" ist. z.B. https://www.exploit-db.com/docs/english/41289-exploiting-node.js-deserialization-bug-for-remote-code-execution.pdf

@haus-automatisierung sagte in "Your iobroker is on the internet" auf allen VIS-Views:

Und gerade wenn ich sehe, wie selten hier manche Updates machen

Das ist halt auch das A und O für einen sicheren, stabilen Betrieb. Predige ich ja auch immer.

Aber dann kommen immer diese 'Näwah tatsch a runnink süstem'-Hobbyadmins, die das für besonders schlau halten.Und auch so wenig Code wie möglich laufen haben. Was nicht läuft und gar nicht erst installiert ist kann auch nicht angegriffen werden. Gilt dann insbesondere für GUIs. Und auch user, die gar kein LogIn erhalten können nicht gekapert werden. Viele Grüße an die ganzen Oberschlauen, die als root über die Kiste rutschen, weil das ja so schön bequem ist.

-

@haus-automatisierung sagte in "Your iobroker is on the internet" auf allen VIS-Views:

Und gerade wenn ich sehe, wie selten hier manche Updates machen

Das ist halt auch das A und O für einen sicheren, stabilen Betrieb. Predige ich ja auch immer.

Aber dann kommen immer diese 'Näwah tatsch a runnink süstem'-Hobbyadmins, die das für besonders schlau halten.Und auch so wenig Code wie möglich laufen haben. Was nicht läuft und gar nicht erst installiert ist kann auch nicht angegriffen werden. Gilt dann insbesondere für GUIs. Und auch user, die gar kein LogIn erhalten können nicht gekapert werden. Viele Grüße an die ganzen Oberschlauen, die als root über die Kiste rutschen, weil das ja so schön bequem ist.

Vielen Dank für die Infos...

wird im iobroker eigentlich irgendwo protokolliert wenn sich jemand einloggt? Da könnte ich ja nachschauen, ob mit dem Nutzeraccount und PW der Zugang durchgeführt wurde oder auf anderen Wegen. In vielen Systemen wird sowas ja standardmäßig protokolliert.In den alten Logs kann ich zu dem fraglichen Zeitpunkt einen Connect von der Quelle web.0 entdecken, da wird eine IP gelistet. Wenn ich diese IP im Internet suche dann erkenne ich "Avast Slovakia"... interessant...

-

Vielen Dank für die Infos...

wird im iobroker eigentlich irgendwo protokolliert wenn sich jemand einloggt? Da könnte ich ja nachschauen, ob mit dem Nutzeraccount und PW der Zugang durchgeführt wurde oder auf anderen Wegen. In vielen Systemen wird sowas ja standardmäßig protokolliert.In den alten Logs kann ich zu dem fraglichen Zeitpunkt einen Connect von der Quelle web.0 entdecken, da wird eine IP gelistet. Wenn ich diese IP im Internet suche dann erkenne ich "Avast Slovakia"... interessant...

@noplayback-0 sagte in "Your iobroker is on the internet" auf allen VIS-Views:

Wenn ich diese IP im Internet suche dann erkenne ich "Avast Slovakia"... interessant...

Das heißt nur, dass der Zugreifer ein VPN von Avast genutzt hat, um seine Herkunft zu verschleiern.

-

Vielen Dank für die Infos...

wird im iobroker eigentlich irgendwo protokolliert wenn sich jemand einloggt? Da könnte ich ja nachschauen, ob mit dem Nutzeraccount und PW der Zugang durchgeführt wurde oder auf anderen Wegen. In vielen Systemen wird sowas ja standardmäßig protokolliert.In den alten Logs kann ich zu dem fraglichen Zeitpunkt einen Connect von der Quelle web.0 entdecken, da wird eine IP gelistet. Wenn ich diese IP im Internet suche dann erkenne ich "Avast Slovakia"... interessant...

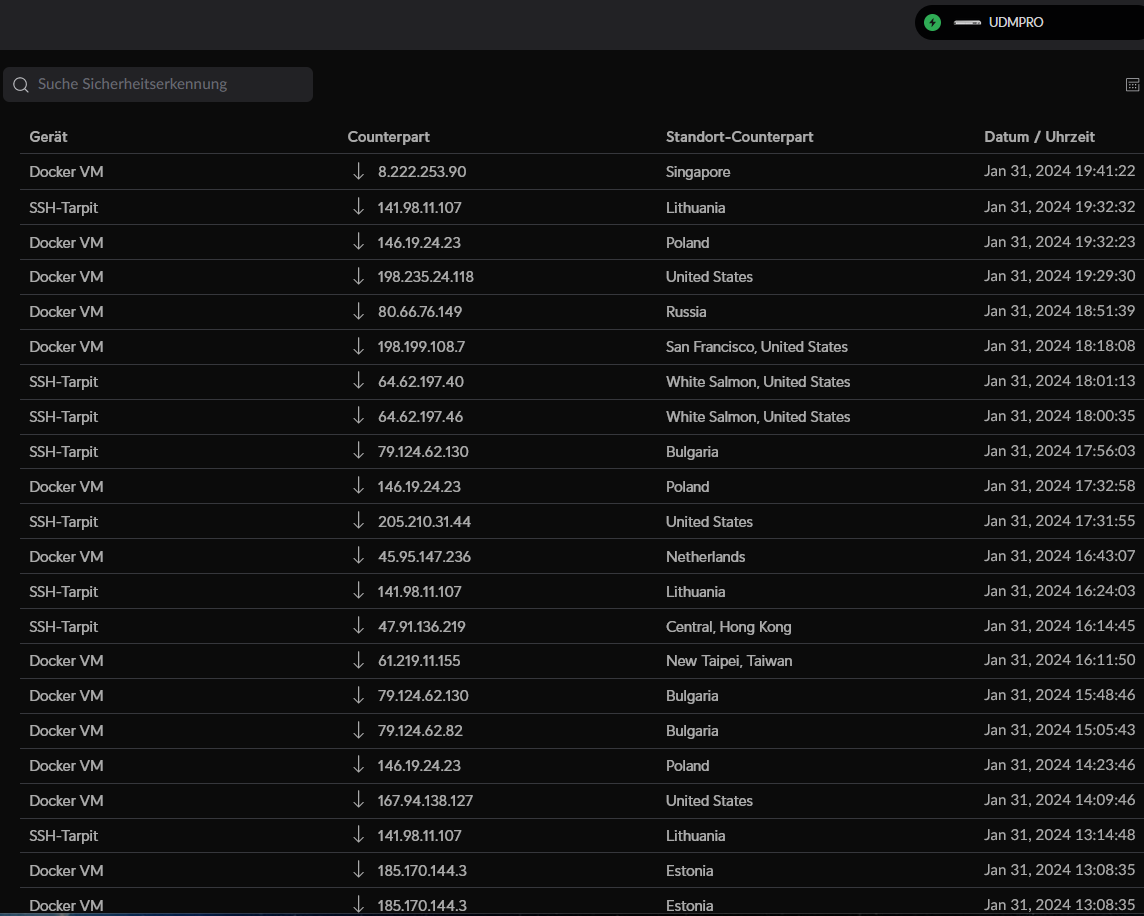

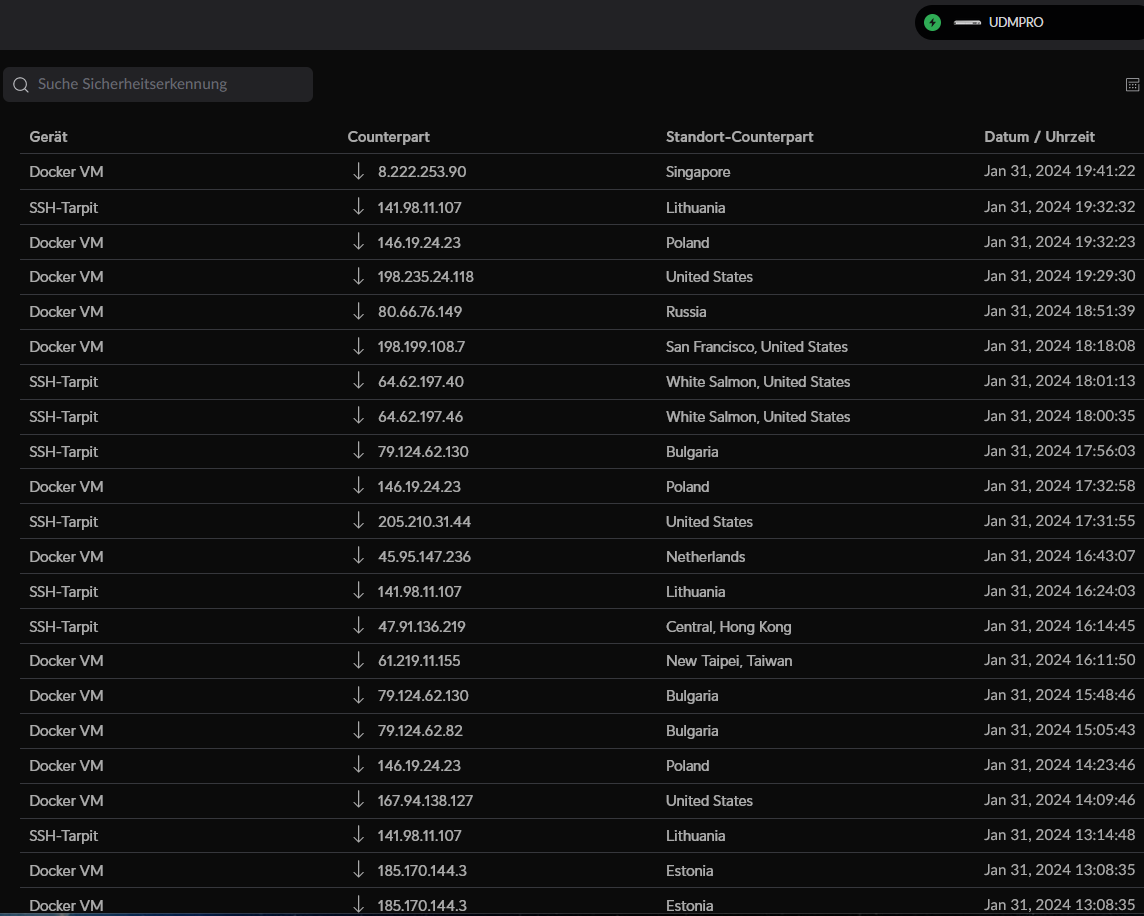

Nur mal so zum besseren Verständnis das Zugriffsverhalten auf einen host mit offenen Ports 22/80/443 in den letzten Stunden (da tut sich einiges von bots, script-kiddies, Technical Attackers u. a.):

-

Und hier https://open.hpi.de/courses?q=Internet+Security+for+Beginners&button=&channel=&lang=&topic=&level= ein Kurs des HPI für den Beginn eines besseren Sicherheitsverständisses.

Sein Englisch ist grottenschlecht, das Wesentliche kommt aber sehr gut rüber.

-

Nur mal so zum besseren Verständnis das Zugriffsverhalten auf einen host mit offenen Ports 22/80/443 in den letzten Stunden (da tut sich einiges von bots, script-kiddies, Technical Attackers u. a.):

@meister-mopper sagte in "Your iobroker is on the internet" auf allen VIS-Views:

da tut sich einiges v

nur 22 in 6 1/2 Stunden?

Da hätte ich mit deutlich mehr gerechnet.

-

@meister-mopper sagte in "Your iobroker is on the internet" auf allen VIS-Views:

da tut sich einiges v

nur 22 in 6 1/2 Stunden?

Da hätte ich mit deutlich mehr gerechnet.

@homoran sagte in "Your iobroker is on the internet" auf allen VIS-Views:

Da hätte ich mit deutlich mehr gerechnet.

Das ist manchmal auch heftiger, aber immerhin macht es deutlich, warum man um firewall und lokale fail2ban Konfigs pp. nicht umhinkommt.

edit: Außerdem wohne ich auf'm Dorf :grin: