NEWS

Upgrade von Debian 11/Bullseye auf 12/Bookworm

-

Warning: apt-key is deprecated. Manage keyring files in trusted.gpg.d instead (see apt-key(8)). /etc/apt/trusted.gpg -------------------- pub rsa2048 2018-04-10 [SC] D9A7 E9F5 2B97 54A3 4443 ED1D C9A7 8F8C 43D8 720A uid [ unbekannt ] chris (...) <cha@dresden-elektronik.de> sub rsa2048 2018-04-10 [E] /etc/apt/trusted.gpg.d/debian-archive-bookworm-automatic.asc ------------------------------------------------------------ pub rsa4096 2023-01-21 [SC] [verfällt: 2031-01-19] B8B8 0B5B 623E AB6A D877 5C45 B7C5 D7D6 3509 47F8 uid [ unbekannt ] Debian Archive Automatic Signing Key (12/bookworm) <ftpmaster@debian.org> sub rsa4096 2023-01-21 [S] [verfällt: 2031-01-19] /etc/apt/trusted.gpg.d/debian-archive-bookworm-automatic.gpg ------------------------------------------------------------ pub rsa4096 2023-01-21 [SC] [verfällt: 2031-01-19] B8B8 0B5B 623E AB6A D877 5C45 B7C5 D7D6 3509 47F8 uid [ unbekannt ] Debian Archive Automatic Signing Key (12/bookworm) <ftpmaster@debian.org> sub rsa4096 2023-01-21 [S] [verfällt: 2031-01-19] /etc/apt/trusted.gpg.d/debian-archive-bookworm-security-automatic.asc --------------------------------------------------------------------- pub rsa4096 2023-01-21 [SC] [verfällt: 2031-01-19] 05AB 9034 0C0C 5E79 7F44 A8C8 254C F3B5 AEC0 A8F0 uid [ unbekannt ] Debian Security Archive Automatic Signing Key (12/bookworm) <ftpmaster@debian.org> sub rsa4096 2023-01-21 [S] [verfällt: 2031-01-19] /etc/apt/trusted.gpg.d/debian-archive-bookworm-security-automatic.gpg --------------------------------------------------------------------- pub rsa4096 2023-01-21 [SC] [verfällt: 2031-01-19] 05AB 9034 0C0C 5E79 7F44 A8C8 254C F3B5 AEC0 A8F0 uid [ unbekannt ] Debian Security Archive Automatic Signing Key (12/bookworm) <ftpmaster@debian.org> sub rsa4096 2023-01-21 [S] [verfällt: 2031-01-19] /etc/apt/trusted.gpg.d/debian-archive-bookworm-stable.asc --------------------------------------------------------- pub ed25519 2023-01-23 [SC] [verfällt: 2031-01-21] 4D64 FEC1 19C2 0290 67D6 E791 F8D2 585B 8783 D481 uid [ unbekannt ] Debian Stable Release Key (12/bookworm) <debian-release@lists.debian.org> /etc/apt/trusted.gpg.d/debian-archive-bookworm-stable.gpg --------------------------------------------------------- pub ed25519 2023-01-23 [SC] [verfällt: 2031-01-21] 4D64 FEC1 19C2 0290 67D6 E791 F8D2 585B 8783 D481 uid [ unbekannt ] Debian Stable Release Key (12/bookworm) <debian-release@lists.debian.org> /etc/apt/trusted.gpg.d/debian-archive-bullseye-automatic.asc ------------------------------------------------------------ pub rsa4096 2021-01-17 [SC] [verfällt: 2029-01-15] 1F89 983E 0081 FDE0 18F3 CC96 73A4 F27B 8DD4 7936 uid [ unbekannt ] Debian Archive Automatic Signing Key (11/bullseye) <ftpmaster@debian.org> sub rsa4096 2021-01-17 [S] [verfällt: 2029-01-15] /etc/apt/trusted.gpg.d/debian-archive-bullseye-security-automatic.asc --------------------------------------------------------------------- pub rsa4096 2021-01-17 [SC] [verfällt: 2029-01-15] AC53 0D52 0F2F 3269 F5E9 8313 A484 4904 4AAD 5C5D uid [ unbekannt ] Debian Security Archive Automatic Signing Key (11/bullseye) <ftpmaster@debian.org> sub rsa4096 2021-01-17 [S] [verfällt: 2029-01-15] /etc/apt/trusted.gpg.d/debian-archive-bullseye-stable.asc --------------------------------------------------------- pub rsa4096 2021-02-13 [SC] [verfällt: 2029-02-11] A428 5295 FC7B 1A81 6000 62A9 605C 66F0 0D6C 9793 uid [ unbekannt ] Debian Stable Release Key (11/bullseye) <debian-release@lists.debian.org> /etc/apt/trusted.gpg.d/debian-archive-buster-automatic.asc ---------------------------------------------------------- pub rsa4096 2019-04-14 [SC] [verfällt: 2027-04-12] 80D1 5823 B7FD 1561 F9F7 BCDD DC30 D7C2 3CBB ABEE uid [ unbekannt ] Debian Archive Automatic Signing Key (10/buster) <ftpmaster@debian.org> sub rsa4096 2019-04-14 [S] [verfällt: 2027-04-12] /etc/apt/trusted.gpg.d/debian-archive-buster-security-automatic.asc ------------------------------------------------------------------- pub rsa4096 2019-04-14 [SC] [verfällt: 2027-04-12] 5E61 B217 265D A980 7A23 C5FF 4DFA B270 CAA9 6DFA uid [ unbekannt ] Debian Security Archive Automatic Signing Key (10/buster) <ftpmaster@debian.org> sub rsa4096 2019-04-14 [S] [verfällt: 2027-04-12] /etc/apt/trusted.gpg.d/debian-archive-buster-stable.asc ------------------------------------------------------- pub rsa4096 2019-02-05 [SC] [verfällt: 2027-02-03] 6D33 866E DD8F FA41 C014 3AED DCC9 EFBF 77E1 1517 uid [ unbekannt ] Debian Stable Release Key (10/buster) <debian-release@lists.debian.org> openhabian@ioBroker:~$ apt-key list | grep -i Dresden | wc -l Warning: apt-key is deprecated. Manage keyring files in trusted.gpg.d instead (see apt-key(8)). 1 openhabian@ioBroker:~$ apt-key list | grep -i dresden | wc -l Warning: apt-key is deprecated. Manage keyring files in trusted.gpg.d instead (see apt-key(8)). 1 openhabian@ioBroker:~$ sudo apt-key del D9A7E9F52B9754A34443ED1DC9A78F8C43D8720A [sudo] Passwort für openhabian: Warning: apt-key is deprecated. Manage keyring files in trusted.gpg.d instead (see apt-key(8)). OK openhabian@ioBroker:~$ apt-key list Warning: apt-key is deprecated. Manage keyring files in trusted.gpg.d instead (see apt-key(8)). /etc/apt/trusted.gpg.d/debian-archive-bookworm-automatic.asc ------------------------------------------------------------ pub rsa4096 2023-01-21 [SC] [verfällt: 2031-01-19] B8B8 0B5B 623E AB6A D877 5C45 B7C5 D7D6 3509 47F8 uid [ unbekannt ] Debian Archive Automatic Signing Key (12/bookworm) <ftpmaster@debian.org> sub rsa4096 2023-01-21 [S] [verfällt: 2031-01-19] /etc/apt/trusted.gpg.d/debian-archive-bookworm-automatic.gpg ------------------------------------------------------------ pub rsa4096 2023-01-21 [SC] [verfällt: 2031-01-19] B8B8 0B5B 623E AB6A D877 5C45 B7C5 D7D6 3509 47F8 uid [ unbekannt ] Debian Archive Automatic Signing Key (12/bookworm) <ftpmaster@debian.org> sub rsa4096 2023-01-21 [S] [verfällt: 2031-01-19] /etc/apt/trusted.gpg.d/debian-archive-bookworm-security-automatic.asc --------------------------------------------------------------------- pub rsa4096 2023-01-21 [SC] [verfällt: 2031-01-19] 05AB 9034 0C0C 5E79 7F44 A8C8 254C F3B5 AEC0 A8F0 uid [ unbekannt ] Debian Security Archive Automatic Signing Key (12/bookworm) <ftpmaster@debian.org> sub rsa4096 2023-01-21 [S] [verfällt: 2031-01-19] /etc/apt/trusted.gpg.d/debian-archive-bookworm-security-automatic.gpg --------------------------------------------------------------------- pub rsa4096 2023-01-21 [SC] [verfällt: 2031-01-19] 05AB 9034 0C0C 5E79 7F44 A8C8 254C F3B5 AEC0 A8F0 uid [ unbekannt ] Debian Security Archive Automatic Signing Key (12/bookworm) <ftpmaster@debian.org> sub rsa4096 2023-01-21 [S] [verfällt: 2031-01-19] /etc/apt/trusted.gpg.d/debian-archive-bookworm-stable.asc --------------------------------------------------------- pub ed25519 2023-01-23 [SC] [verfällt: 2031-01-21] 4D64 FEC1 19C2 0290 67D6 E791 F8D2 585B 8783 D481 uid [ unbekannt ] Debian Stable Release Key (12/bookworm) <debian-release@lists.debian.org> /etc/apt/trusted.gpg.d/debian-archive-bookworm-stable.gpg --------------------------------------------------------- pub ed25519 2023-01-23 [SC] [verfällt: 2031-01-21] 4D64 FEC1 19C2 0290 67D6 E791 F8D2 585B 8783 D481 uid [ unbekannt ] Debian Stable Release Key (12/bookworm) <debian-release@lists.debian.org> /etc/apt/trusted.gpg.d/debian-archive-bullseye-automatic.asc ------------------------------------------------------------ pub rsa4096 2021-01-17 [SC] [verfällt: 2029-01-15] 1F89 983E 0081 FDE0 18F3 CC96 73A4 F27B 8DD4 7936 uid [ unbekannt ] Debian Archive Automatic Signing Key (11/bullseye) <ftpmaster@debian.org> sub rsa4096 2021-01-17 [S] [verfällt: 2029-01-15] /etc/apt/trusted.gpg.d/debian-archive-bullseye-security-automatic.asc --------------------------------------------------------------------- pub rsa4096 2021-01-17 [SC] [verfällt: 2029-01-15] AC53 0D52 0F2F 3269 F5E9 8313 A484 4904 4AAD 5C5D uid [ unbekannt ] Debian Security Archive Automatic Signing Key (11/bullseye) <ftpmaster@debian.org> sub rsa4096 2021-01-17 [S] [verfällt: 2029-01-15] /etc/apt/trusted.gpg.d/debian-archive-bullseye-stable.asc --------------------------------------------------------- pub rsa4096 2021-02-13 [SC] [verfällt: 2029-02-11] A428 5295 FC7B 1A81 6000 62A9 605C 66F0 0D6C 9793 uid [ unbekannt ] Debian Stable Release Key (11/bullseye) <debian-release@lists.debian.org> /etc/apt/trusted.gpg.d/debian-archive-buster-automatic.asc ---------------------------------------------------------- pub rsa4096 2019-04-14 [SC] [verfällt: 2027-04-12] 80D1 5823 B7FD 1561 F9F7 BCDD DC30 D7C2 3CBB ABEE uid [ unbekannt ] Debian Archive Automatic Signing Key (10/buster) <ftpmaster@debian.org> sub rsa4096 2019-04-14 [S] [verfällt: 2027-04-12] /etc/apt/trusted.gpg.d/debian-archive-buster-security-automatic.asc ------------------------------------------------------------------- pub rsa4096 2019-04-14 [SC] [verfällt: 2027-04-12] 5E61 B217 265D A980 7A23 C5FF 4DFA B270 CAA9 6DFA uid [ unbekannt ] Debian Security Archive Automatic Signing Key (10/buster) <ftpmaster@debian.org> sub rsa4096 2019-04-14 [S] [verfällt: 2027-04-12] /etc/apt/trusted.gpg.d/debian-archive-buster-stable.asc ------------------------------------------------------- pub rsa4096 2019-02-05 [SC] [verfällt: 2027-02-03] 6D33 866E DD8F FA41 C014 3AED DCC9 EFBF 77E1 1517 uid [ unbekannt ] Debian Stable Release Key (10/buster) <debian-release@lists.debian.org> openhabian@ioBroker:~$ wget -qO- http://phoscon.de/apt/deconz.pub.key | sudo gpg --dearmor -o /usr/share/keyrings/deconz.gp g > /dev/null openhabian@ioBroker:~$ sudo sh -c "echo 'deb [signed-by=/usr/share/keyrings/deconz.gpg] http://phoscon.de/apt/deconz $(lsb_ release -cs) main' > /etc/apt/sources.list.d/deconz.list" openhabian@ioBroker:~$ rm deconz.pub.key rm: das Entfernen von 'deconz.pub.key' ist nicht möglich: Datei oder Verzeichnis nicht gefunden openhabian@ioBroker:~$ apt-key list Warning: apt-key is deprecated. Manage keyring files in trusted.gpg.d instead (see apt-key(8)). /etc/apt/trusted.gpg.d/debian-archive-bookworm-automatic.asc ------------------------------------------------------------ pub rsa4096 2023-01-21 [SC] [verfällt: 2031-01-19] B8B8 0B5B 623E AB6A D877 5C45 B7C5 D7D6 3509 47F8 uid [ unbekannt ] Debian Archive Automatic Signing Key (12/bookworm) <ftpmaster@debian.org> sub rsa4096 2023-01-21 [S] [verfällt: 2031-01-19] /etc/apt/trusted.gpg.d/debian-archive-bookworm-automatic.gpg ------------------------------------------------------------ pub rsa4096 2023-01-21 [SC] [verfällt: 2031-01-19] B8B8 0B5B 623E AB6A D877 5C45 B7C5 D7D6 3509 47F8 uid [ unbekannt ] Debian Archive Automatic Signing Key (12/bookworm) <ftpmaster@debian.org> sub rsa4096 2023-01-21 [S] [verfällt: 2031-01-19] /etc/apt/trusted.gpg.d/debian-archive-bookworm-security-automatic.asc --------------------------------------------------------------------- pub rsa4096 2023-01-21 [SC] [verfällt: 2031-01-19] 05AB 9034 0C0C 5E79 7F44 A8C8 254C F3B5 AEC0 A8F0 uid [ unbekannt ] Debian Security Archive Automatic Signing Key (12/bookworm) <ftpmaster@debian.org> sub rsa4096 2023-01-21 [S] [verfällt: 2031-01-19] /etc/apt/trusted.gpg.d/debian-archive-bookworm-security-automatic.gpg --------------------------------------------------------------------- pub rsa4096 2023-01-21 [SC] [verfällt: 2031-01-19] 05AB 9034 0C0C 5E79 7F44 A8C8 254C F3B5 AEC0 A8F0 uid [ unbekannt ] Debian Security Archive Automatic Signing Key (12/bookworm) <ftpmaster@debian.org> sub rsa4096 2023-01-21 [S] [verfällt: 2031-01-19] /etc/apt/trusted.gpg.d/debian-archive-bookworm-stable.asc --------------------------------------------------------- pub ed25519 2023-01-23 [SC] [verfällt: 2031-01-21] 4D64 FEC1 19C2 0290 67D6 E791 F8D2 585B 8783 D481 uid [ unbekannt ] Debian Stable Release Key (12/bookworm) <debian-release@lists.debian.org> /etc/apt/trusted.gpg.d/debian-archive-bookworm-stable.gpg --------------------------------------------------------- pub ed25519 2023-01-23 [SC] [verfällt: 2031-01-21] 4D64 FEC1 19C2 0290 67D6 E791 F8D2 585B 8783 D481 uid [ unbekannt ] Debian Stable Release Key (12/bookworm) <debian-release@lists.debian.org> /etc/apt/trusted.gpg.d/debian-archive-bullseye-automatic.asc ------------------------------------------------------------ pub rsa4096 2021-01-17 [SC] [verfällt: 2029-01-15] 1F89 983E 0081 FDE0 18F3 CC96 73A4 F27B 8DD4 7936 uid [ unbekannt ] Debian Archive Automatic Signing Key (11/bullseye) <ftpmaster@debian.org> sub rsa4096 2021-01-17 [S] [verfällt: 2029-01-15] /etc/apt/trusted.gpg.d/debian-archive-bullseye-security-automatic.asc --------------------------------------------------------------------- pub rsa4096 2021-01-17 [SC] [verfällt: 2029-01-15] AC53 0D52 0F2F 3269 F5E9 8313 A484 4904 4AAD 5C5D uid [ unbekannt ] Debian Security Archive Automatic Signing Key (11/bullseye) <ftpmaster@debian.org> sub rsa4096 2021-01-17 [S] [verfällt: 2029-01-15] /etc/apt/trusted.gpg.d/debian-archive-bullseye-stable.asc --------------------------------------------------------- pub rsa4096 2021-02-13 [SC] [verfällt: 2029-02-11] A428 5295 FC7B 1A81 6000 62A9 605C 66F0 0D6C 9793 uid [ unbekannt ] Debian Stable Release Key (11/bullseye) <debian-release@lists.debian.org> /etc/apt/trusted.gpg.d/debian-archive-buster-automatic.asc ---------------------------------------------------------- pub rsa4096 2019-04-14 [SC] [verfällt: 2027-04-12] 80D1 5823 B7FD 1561 F9F7 BCDD DC30 D7C2 3CBB ABEE uid [ unbekannt ] Debian Archive Automatic Signing Key (10/buster) <ftpmaster@debian.org> sub rsa4096 2019-04-14 [S] [verfällt: 2027-04-12] /etc/apt/trusted.gpg.d/debian-archive-buster-security-automatic.asc ------------------------------------------------------------------- pub rsa4096 2019-04-14 [SC] [verfällt: 2027-04-12] 5E61 B217 265D A980 7A23 C5FF 4DFA B270 CAA9 6DFA uid [ unbekannt ] Debian Security Archive Automatic Signing Key (10/buster) <ftpmaster@debian.org> sub rsa4096 2019-04-14 [S] [verfällt: 2027-04-12] /etc/apt/trusted.gpg.d/debian-archive-buster-stable.asc ------------------------------------------------------- pub rsa4096 2019-02-05 [SC] [verfällt: 2027-02-03] 6D33 866E DD8F FA41 C014 3AED DCC9 EFBF 77E1 1517 uid [ unbekannt ] Debian Stable Release Key (10/buster) <debian-release@lists.debian.org> openhabian@ioBroker:~$ sudo apt update OK:1 http://phoscon.de/apt/deconz bookworm InRelease OK:2 http://deb.debian.org/debian bookworm InRelease Holen:3 http://deb.debian.org/debian bookworm-updates InRelease [52,1 kB] Holen:4 http://security.debian.org/debian-security bookworm-security InRelease [48,0 kB] OK:5 https://deb.nodesource.com/node_18.x bookworm InRelease Holen:6 http://security.debian.org/debian-security bookworm-security/main Sources [31,6 kB] Holen:7 http://security.debian.org/debian-security bookworm-security/main amd64 Packages [47,3 kB] Es wurden 179 kB in 1 s geholt (144 kB/s). Paketlisten werden gelesen… Fertig Abhängigkeitsbaum wird aufgebaut… Fertig Statusinformationen werden eingelesen… Fertig Aktualisierung für 12 Pakete verfügbar. Führen Sie »apt list --upgradable« aus, um sie anzuzeigen. openhabian@ioBroker:~$ sudo apt-upgrade sudo: apt-upgrade: Befehl nicht gefunden openhabian@ioBroker:~$ sudo apt upgrade Paketlisten werden gelesen… Fertig Abhängigkeitsbaum wird aufgebaut… Fertig Statusinformationen werden eingelesen… Fertig Paketaktualisierung (Upgrade) wird berechnet… Fertig Die folgenden Pakete wurden automatisch installiert und werden nicht mehr benötigt: caribou endeavour endeavour-common g++-10 gedit gedit-common gedit-plugin-bookmarks gedit-plugin-bracket-completion gedit-plugin-character-map gedit-plugin-code-comment gedit-plugin-color-picker gedit-plugin-color-schemer gedit-plugin-draw-spaces gedit-plugin-git gedit-plugin-join-lines gedit-plugin-multi-edit gedit-plugin-session-saver gedit-plugin-smart-spaces gedit-plugin-synctex gedit-plugin-terminal gedit-plugin-text-size gedit-plugin-word-completion gedit-plugins gedit-plugins-common gir1.2-amtk-5 gir1.2-caribou-1.0 gir1.2-champlain-0.12 gir1.2-dazzle-1.0 gir1.2-gdata-0.0 gir1.2-geocodeglib-1.0 gir1.2-gfbgraph-0.2 gir1.2-ggit-1.0 gir1.2-gnomebluetooth-1.0 gir1.2-gtkchamplain-0.12 gir1.2-gucharmap-2.90 gir1.2-gweather-3.0 gir1.2-handy-0.0 gir1.2-rest-0.7 gir1.2-tepl-6 gir1.2-tracker-2.0 gir1.2-vte-2.91 gir1.2-zpj-0.0 gnome-bluetooth gnome-bluetooth-common gnome-getting-started-docs gnome-online-miners gnome-screenshot gnome-todo guile-2.2-libs libamtk-5-0 libamtk-5-common libappstream-glib8 libatk1.0-data libavfilter7 libavformat58 libavresample4 libcamel-1.2-62 libcaribou-common libcaribou0 libcbor0 libchamplain-0.12-0 libchamplain-gtk-0.12-0 libcmis-0.5-5v5 libcolord-gtk1 libdazzle-1.0-0 libdazzle-common libdleyna-connector-dbus-1.0-1 libdleyna-core-1.0-5 libebackend-1.2-10 libebook-1.2-20 libebook-contacts-1.2-3 libecal-2.0-1 libedata-book-1.2-26 libedata-cal-2.0-1 libedataserver-1.2-25 libedataserverui-1.2-2 libextutils-pkgconfig-perl libflac8 libfluidsynth2 libfwupdplugin1 libgdk-pixbuf-xlib-2.0-0 libgdk-pixbuf2.0-0 libgeocode-glib0 libgfbgraph-0.2-0 libgit2-1.1 libgit2-1.5 libgit2-glib-1.0-0 libgnome-bluetooth13 libgnome-todo libgs9-common libgssdp-1.2-0 libgucharmap-2-90-7 libgupnp-1.2-0 libgweather-3-16 libgweather-common libhandy-0.0-0 libhttp-parser2.9 libicu67 libidn11 libigdgmm11 libilmbase25 libjim0.79 libjsoncpp24 libldap-2.4-2 liblibreoffice-java libllvm11 liblua5.2-0 libmalcontent-ui-0-0 libmbedcrypto3 libmbedtls12 libmbedtls14 libmbedx509-0 libmbedx509-1 libmms0 libmozjs-78-0 libmpdec3 libmusicbrainz5-2 libmusicbrainz5cc2v5 libnautilus-extension1a libneon27-gnutls libntfs-3g883 libofa0 libopenexr25 liborcus-0.16-0 liborcus-parser-0.16-0 libpcre16-3 libpcre2-posix2 libpcre3-dev libpcre32-3 libpcrecpp0v5 libperl5.32 libpoppler102 libpostproc55 libprotobuf23 libpython3.9 libpython3.9-minimal libpython3.9-stdlib libqpdf28 libqrcodegencpp1 libquvi-0.9-0.9.3 libquvi-scripts-0.9 librest-0.7-0 librygel-core-2.6-2 librygel-db-2.6-2 libsgutils2-2 libsrt1.4-gnutls libstdc++-10-dev libswscale5 libtepl-5-0 libtepl-6-2 libtepl-common libtiff5 libtracker-control-2.0-0 libtracker-miner-2.0-0 libtracker-sparql-2.0-0 libunoloader-java liburing1 libusb-0.1-4 libvncserver1 libxmlb1 libzapojit-0.0-0 linux-image-5.10.0-21-amd64 lua-bitop lua-expat lua-json lua-lpeg lua-socket perl-modules-5.32 python3-ldb python3-talloc python3.9 python3.9-minimal telnet unattended-upgrades unoconv ure-java x11proto-xext-dev Verwenden Sie »sudo apt autoremove«, um sie zu entfernen. Die folgenden Pakete werden aktualisiert (Upgrade): firefox-esr firefox-esr-l10n-de gir1.2-javascriptcoregtk-4.0 gir1.2-javascriptcoregtk-4.1 gir1.2-webkit2-4.0 gir1.2-webkit2-4.1 libjavascriptcoregtk-4.0-18 libjavascriptcoregtk-4.1-0 libjavascriptcoregtk-6.0-1 libwebkit2gtk-4.0-37 libwebkit2gtk-4.1-0 libwebkitgtk-6.0-4 12 aktualisiert, 0 neu installiert, 0 zu entfernen und 0 nicht aktualisiert. 4 nicht vollständig installiert oder entfernt. Es müssen 140 MB an Archiven heruntergeladen werden. Nach dieser Operation werden 92,2 kB Plattenplatz zusätzlich benutzt. Möchten Sie fortfahren? [J/n] j Holen:1 http://security.debian.org/debian-security bookworm-security/main amd64 firefox-esr-l10n-de all 102.13.0esr-1~deb12 u1 [513 kB] Holen:2 http://security.debian.org/debian-security bookworm-security/main amd64 firefox-esr amd64 102.13.0esr-1~deb12u1 [59 ,4 MB] Holen:3 http://security.debian.org/debian-security bookworm-security/main amd64 gir1.2-webkit2-4.0 amd64 2.40.3-2~deb12u1 [ 95,3 kB] Holen:4 http://security.debian.org/debian-security bookworm-security/main amd64 gir1.2-javascriptcoregtk-4.0 amd64 2.40.3-2 ~deb12u1 [40,3 kB] Holen:5 http://security.debian.org/debian-security bookworm-security/main amd64 libwebkit2gtk-4.0-37 amd64 2.40.3-2~deb12u1 [19,9 MB] Holen:6 http://security.debian.org/debian-security bookworm-security/main amd64 libjavascriptcoregtk-4.0-18 amd64 2.40.3-2~ deb12u1 [6.929 kB] Holen:7 http://security.debian.org/debian-security bookworm-security/main amd64 gir1.2-webkit2-4.1 amd64 2.40.3-2~deb12u1 [ 95,4 kB] Holen:8 http://security.debian.org/debian-security bookworm-security/main amd64 gir1.2-javascriptcoregtk-4.1 amd64 2.40.3-2 ~deb12u1 [40,3 kB] Holen:9 http://security.debian.org/debian-security bookworm-security/main amd64 libwebkit2gtk-4.1-0 amd64 2.40.3-2~deb12u1 [19,9 MB] Holen:10 http://security.debian.org/debian-security bookworm-security/main amd64 libjavascriptcoregtk-4.1-0 amd64 2.40.3-2~ deb12u1 [6.929 kB] Holen:11 http://security.debian.org/debian-security bookworm-security/main amd64 libwebkitgtk-6.0-4 amd64 2.40.3-2~deb12u1 [19,6 MB] Holen:12 http://security.debian.org/debian-security bookworm-security/main amd64 libjavascriptcoregtk-6.0-1 amd64 2.40.3-2~ deb12u1 [6.927 kB] Es wurden 140 MB in 19 s geholt (7.214 kB/s). Changelogs werden gelesen... Fertig (Lese Datenbank ... 180382 Dateien und Verzeichnisse sind derzeit installiert.) Vorbereitung zum Entpacken von .../00-firefox-esr-l10n-de_102.13.0esr-1~deb12u1_all.deb ... Entpacken von firefox-esr-l10n-de (102.13.0esr-1~deb12u1) über (102.12.0esr-1~deb12u1) ... Vorbereitung zum Entpacken von .../01-firefox-esr_102.13.0esr-1~deb12u1_amd64.deb ... »Umleitung von /usr/bin/firefox zu /usr/bin/firefox.real durch firefox-esr« wird beibehalten Entpacken von firefox-esr (102.13.0esr-1~deb12u1) über (102.12.0esr-1~deb12u1) ... Vorbereitung zum Entpacken von .../02-gir1.2-webkit2-4.0_2.40.3-2~deb12u1_amd64.deb ... Entpacken von gir1.2-webkit2-4.0:amd64 (2.40.3-2~deb12u1) über (2.40.2-1~deb12u1) ... Vorbereitung zum Entpacken von .../03-gir1.2-javascriptcoregtk-4.0_2.40.3-2~deb12u1_amd64.deb ... Entpacken von gir1.2-javascriptcoregtk-4.0:amd64 (2.40.3-2~deb12u1) über (2.40.2-1~deb12u1) ... Vorbereitung zum Entpacken von .../04-libwebkit2gtk-4.0-37_2.40.3-2~deb12u1_amd64.deb ... Entpacken von libwebkit2gtk-4.0-37:amd64 (2.40.3-2~deb12u1) über (2.40.2-1~deb12u1) ... Vorbereitung zum Entpacken von .../05-libjavascriptcoregtk-4.0-18_2.40.3-2~deb12u1_amd64.deb ... Entpacken von libjavascriptcoregtk-4.0-18:amd64 (2.40.3-2~deb12u1) über (2.40.2-1~deb12u1) ... Vorbereitung zum Entpacken von .../06-gir1.2-webkit2-4.1_2.40.3-2~deb12u1_amd64.deb ... Entpacken von gir1.2-webkit2-4.1:amd64 (2.40.3-2~deb12u1) über (2.40.2-1~deb12u1) ... Vorbereitung zum Entpacken von .../07-gir1.2-javascriptcoregtk-4.1_2.40.3-2~deb12u1_amd64.deb ... Entpacken von gir1.2-javascriptcoregtk-4.1:amd64 (2.40.3-2~deb12u1) über (2.40.2-1~deb12u1) ... Vorbereitung zum Entpacken von .../08-libwebkit2gtk-4.1-0_2.40.3-2~deb12u1_amd64.deb ... Entpacken von libwebkit2gtk-4.1-0:amd64 (2.40.3-2~deb12u1) über (2.40.2-1~deb12u1) ... Vorbereitung zum Entpacken von .../09-libjavascriptcoregtk-4.1-0_2.40.3-2~deb12u1_amd64.deb ... Entpacken von libjavascriptcoregtk-4.1-0:amd64 (2.40.3-2~deb12u1) über (2.40.2-1~deb12u1) ... Vorbereitung zum Entpacken von .../10-libwebkitgtk-6.0-4_2.40.3-2~deb12u1_amd64.deb ... Entpacken von libwebkitgtk-6.0-4:amd64 (2.40.3-2~deb12u1) über (2.40.2-1~deb12u1) ... Vorbereitung zum Entpacken von .../11-libjavascriptcoregtk-6.0-1_2.40.3-2~deb12u1_amd64.deb ... Entpacken von libjavascriptcoregtk-6.0-1:amd64 (2.40.3-2~deb12u1) über (2.40.2-1~deb12u1) ... libjavascriptcoregtk-4.0-18:amd64 (2.40.3-2~deb12u1) wird eingerichtet ... gir1.2-javascriptcoregtk-4.0:amd64 (2.40.3-2~deb12u1) wird eingerichtet ... libjavascriptcoregtk-4.1-0:amd64 (2.40.3-2~deb12u1) wird eingerichtet ... libjavascriptcoregtk-6.0-1:amd64 (2.40.3-2~deb12u1) wird eingerichtet ... libwebkit2gtk-4.0-37:amd64 (2.40.3-2~deb12u1) wird eingerichtet ... ca-certificates-java (20230103) wird eingerichtet ... Exception in thread "main" java.lang.InternalError: Error loading java.security file at java.base/java.security.Security.initialize(Security.java:106) at java.base/java.security.Security$1.run(Security.java:84) at java.base/java.security.Security$1.run(Security.java:82) at java.base/java.security.AccessController.doPrivileged(AccessController.java:318) at java.base/java.security.Security.<clinit>(Security.java:82) at java.base/sun.security.jca.ProviderList.<init>(ProviderList.java:178) at java.base/sun.security.jca.ProviderList$2.run(ProviderList.java:96) at java.base/sun.security.jca.ProviderList$2.run(ProviderList.java:94) at java.base/java.security.AccessController.doPrivileged(AccessController.java:318) at java.base/sun.security.jca.ProviderList.fromSecurityProperties(ProviderList.java:93) at java.base/sun.security.jca.Providers.<clinit>(Providers.java:55) at java.base/sun.security.jca.GetInstance.getInstance(GetInstance.java:156) at java.base/java.security.cert.CertificateFactory.getInstance(CertificateFactory.java:193) at org.debian.security.KeyStoreHandler.<init>(KeyStoreHandler.java:50) at org.debian.security.UpdateCertificates.<init>(UpdateCertificates.java:65) at org.debian.security.UpdateCertificates.main(UpdateCertificates.java:51) dpkg: Fehler beim Bearbeiten des Paketes ca-certificates-java (--configure): »installiertes post-installation-Skript des Paketes ca-certificates-java«-Unterprozess gab den Fehlerwert 1 zurück firefox-esr (102.13.0esr-1~deb12u1) wird eingerichtet ... libwebkit2gtk-4.1-0:amd64 (2.40.3-2~deb12u1) wird eingerichtet ... gir1.2-webkit2-4.0:amd64 (2.40.3-2~deb12u1) wird eingerichtet ... libwebkitgtk-6.0-4:amd64 (2.40.3-2~deb12u1) wird eingerichtet ... gir1.2-javascriptcoregtk-4.1:amd64 (2.40.3-2~deb12u1) wird eingerichtet ... firefox-esr-l10n-de (102.13.0esr-1~deb12u1) wird eingerichtet ... dpkg: Abhängigkeitsprobleme verhindern Konfiguration von openjdk-17-jre-headless:amd64: openjdk-17-jre-headless:amd64 hängt ab von ca-certificates-java (>= 20190405~); aber: Paket ca-certificates-java ist noch nicht konfiguriert. dpkg: Fehler beim Bearbeiten des Paketes openjdk-17-jre-headless:amd64 (--configure): Abhängigkeitsprobleme - verbleibt unkonfiguriert gir1.2-webkit2-4.1:amd64 (2.40.3-2~deb12u1) wird eingerichtet ... dpkg: Abhängigkeitsprobleme verhindern Konfiguration von openjdk-17-jre:amd64: openjdk-17-jre:amd64 hängt ab von openjdk-17-jre-headless (= 17.0.7+7-1~deb12u1); aber: Paket openjdk-17-jre-headless:amd64 ist noch nicht konfiguriert. dpkg: Fehler beim Bearbeiten des Paketes openjdk-17-jre:amd64 (--configure): Abhängigkeitsprobleme - verbleibt unkonfiguriert dpkg: Abhängigkeitsprobleme verhindern Konfiguration von default-jre: default-jre hängt ab von openjdk-17-jre; aber: Paket openjdk-17-jre:amd64 ist noch nicht konfiguriert. dpkg: Fehler beim Bearbeiten des Paketes default-jre (--configure): Abhängigkeitsprobleme - verbleibt unkonfiguriert Trigger für mailcap (3.70+nmu1) werden verarbeitet ... Trigger für desktop-file-utils (0.26-1) werden verarbeitet ... Trigger für hicolor-icon-theme (0.17-2) werden verarbeitet ... Trigger für gnome-menus (3.36.0-1.1) werden verarbeitet ... Trigger für libc-bin (2.36-9) werden verarbeitet ... Trigger für man-db (2.11.2-2) werden verarbeitet ... Fehler traten auf beim Bearbeiten von: ca-certificates-java openjdk-17-jre-headless:amd64 openjdk-17-jre:amd64 default-jre E: Sub-process /usr/bin/dpkg returned an error code (1) openhabian@ioBroker:~$was ist das mit diesen jdk und jre dingen? Kann ich das ignorieren?

@da_Woody Proxmox und Bookworm sind fertig :-)

Warum der ganze Desktop Krempel? Server immer ohne GUI!

-

Warum der ganze Desktop Krempel? Server immer ohne GUI!

@thomas-braun hatte ich damals einfach mit installiert, hab’s aber nie benötigt

-

@thomas-braun hatte ich damals einfach mit installiert, hab’s aber nie benötigt

Fällt dir jetzt auf die Füße.

-

Fällt dir jetzt auf die Füße.

@thomas-braun ist aber nur n bug der bestimmt bald behoben wird. Ansonsten kann ich auch einfach ne 2. VM anlegen und eben iobroker Backup einspielen.

-

@thomas-braun ist aber nur n bug der bestimmt bald behoben wird. Ansonsten kann ich auch einfach ne 2. VM anlegen und eben iobroker Backup einspielen.

@marko1974 sagte in Upgrade von Debian 11/Bullseye auf 12/Bookworm:

ist aber nur n bug der bestimmt bald behoben wird

Was ist ein Bug?

-

@marko1974 sagte in Upgrade von Debian 11/Bullseye auf 12/Bookworm:

ist aber nur n bug der bestimmt bald behoben wird

Was ist ein Bug?

-

@thomas-braun das jre und jdk die Meldungen rausschmeissen

Nein, das ist kein Bug, da sind ganz normale Meldungen bei einem dist-upgrade

-

Vorab:

Debian 12 'Bookworm' ist am 10.06.2023 als stabil veröffentlicht worden.

Raspberry OS 'Bullseye' ist seit dem 10. Oktober 2023 auch verfügbar. Hier ist allerdings ein in-line-Upgrade von der Vorversion nicht so einfach wie in der Vergangenheit möglich. Es sollte hier eine komplette Neuinstallation vorgenommen werden.Desweiteren würde ich empfehlen die Gelegenheit zu nutzen und 32bit-Systeme auf Raspberry Pi-Kisten auf 64bit umzustellen. Das funktioniert allerdings nicht wie hier vorgestellt, bei einem Wechsel der CPU-Architektur ist eine Neuinstallation erforderlich. Desweiteren gilt für Raspberry OS die dringende Empfehlung einer Neuinstallation:

Edit:

Diesmal rät Raspberry OS allerdings noch dringender als sonst dazu, die Systeme nicht von einem zum anderen Release rüberzuheben, sondern eine komplette Neuinstallation zu machen:Wichtig zu wissen: Früher empfahl man eine frische Installation, aber es war möglich, vom Vorgänger zu aktualisieren. Die jetzige Installation sollte aber auf jeden Fall neu sein.

Da die Änderungen an der zugrundeliegenden Architektur so signifikant sind, schlägt man dieses Mal keine Prozedur vor, um ein Bullseye-Image auf Bookworm zu aktualisieren; jeder Versuch, dies zu tun, wird mit ziemlicher Sicherheit mit einem nicht bootenden Desktop und Datenverlust enden.

Die einzige Möglichkeit, Bookworm zu bekommen, ist entweder eine SD-Karte mit dem Raspberry Pi Imager zu erstellen oder ein Bookworm-Image von hier herunterzuladen und mit dem Tool der Wahl zu flashen.Gilt aber auch für ein System ohne Desktop, bei meinen Versuchen hab ich schwer mit dem Bootvorgang zu kämpfen, den aktuellen Kernel habe ich nicht vollständig gestartet bekommen.

Wer es entgegen aller Warnungen versuchen möchte:

#Upgrade von Debian 11 'Bullseye' auf Debain 12 'Bookworm'

Gegeben ist ein System, auf dem 'Debian 11 - Bullseye' läuft:

pi@mysterium2:~ $ lsb_release -a No LSB modules are available. Distributor ID: Raspbian Description: Raspbian GNU/Linux 11 (bullseye) Release: 11 Codename: bullseyeDer Stand soll auf Debian 12 'Bookworm' gehoben werden. Ich mache das wie folgt:

Zunächst alles auf den letzten Stand bringen

pi@mysterium2:~ $ sudo apt update Hit:1 http://archive.raspberrypi.org/debian bullseye InRelease Hit:2 http://raspbian.raspberrypi.org/raspbian bullseye InRelease Hit:3 https://deb.nodesource.com/node_18.x bullseye InRelease Get:4 https://pkgs.tailscale.com/stable/raspbian bullseye InRelease Fetched 6,522 B in 6s (1,042 B/s) Reading package lists... Done Building dependency tree... Done Reading state information... Done 113 packages can be upgraded. Run 'apt list --upgradable' to see them.Wenn in der Liste irgendwas mit

bullseye-backportsoderbullseye-propsed-updatesoder ähnliches auftauchen sollte, dann ist diese Quelle zuvor zu deaktivieren. Ebenso andere manuelle Eingriffe in die Paket-Datenbank. Z.B. ein apt-hold auf das Paket 'udev' ist ja von einigen getätigt worden, diese Sperren müssen aufgehoben werden. Kann man perapt-mark showholdprüfen. Die aufgelisteten Pakete dann mit

sudo apt-mark unhold `apt-mark showhold`wieder frei laufen lassen.

Also

sudo apt full-upgrade sudo rebootNach dem reboot dürfen keine Pakete mehr in der Pipeline hängen.

pi@mysterium2:~ $ sudo apt update Hit:1 http://raspbian.raspberrypi.org/raspbian bullseye InRelease Hit:2 http://archive.raspberrypi.org/debian bullseye InRelease Hit:3 https://deb.nodesource.com/node_18.x bullseye InRelease Get:4 https://pkgs.tailscale.com/stable/raspbian bullseye InRelease Fetched 6,522 B in 2s (3,644 B/s) Reading package lists... Done Building dependency tree... Done Reading state information... Done All packages are up to date.Prima, jetzt ist die Basis stabil und wir können auf bookworm/Debian12 umschwenken.

In die Datei

/etc/apt/sources.listkopieren wir diese neuen Zeilen rein, die alten Einträge fliegen dafür raus:

Viasudo nano /etc/apt/sources.listdas einkopieren:

deb http://deb.debian.org/debian bookworm main contrib non-free non-free-firmware deb http://security.debian.org/debian-security bookworm-security main contrib non-free non-free-firmware deb http://deb.debian.org/debian bookworm-updates main contrib non-free non-free-firmware # Uncomment deb-src lines below then 'apt-get update' to enable 'apt-get source' deb-src http://deb.debian.org/debian bookworm main contrib non-free deb-src http://security.debian.org/debian-security bookworm-security main contrib non-free deb-src http://deb.debian.org/debian bookworm-updates main contrib non-freeZusätzlich stellen wir auch noch weitere Dateien auf bookworm um:

sudo sed -i 's/bullseye/bookworm/g' /etc/apt/sources.list sudo sed -i 's/bullseye/bookworm/g' /etc/apt/sources.list.d/*Wenn ein erneutes

sudo apt updateMeldungen wie die folgende ergibt:

Err:2 http://deb.debian.org/debian bookworm InRelease The following signatures couldn't be verified because the public key is not available: NO_PUBKEY 648ACFD622F3D138 NO_PUBKEY 0E98404D386FA1D9muss der Schlüssel jeweils herangezogen werden.

Macht man so:sudo apt-key adv --keyserver keyserver.ubuntu.com --recv-keys 648ACFD622F3D138Die ID des keys übernimmt man natürlich aus der vorherigen Meldung.

Das macht man mit allen fehlenden Schlüsseln, bis es so oder so ähnlich aussieht, die Meldungen bzgl. der Schlüssel also nicht mehr vorhanden sind:

pi@mysterium2:~ $ sudo apt update Hit:1 http://archive.raspberrypi.org/debian bookworm InRelease Hit:2 http://deb.debian.org/debian bookworm InRelease Hit:3 http://deb.debian.org/debian bookworm-updates InRelease Hit:4 http://security.debian.org/debian-security bookworm-security InRelease Hit:5 http://raspbian.raspberrypi.org/raspbian bookworm InRelease Hit:6 https://deb.nodesource.com/node_18.x bookworm InRelease Get:7 https://pkgs.tailscale.com/stable/debian bookworm InRelease Fetched 6,522 B in 3s (2,404 B/s) Reading package lists... Done Building dependency tree... Done Reading state information... Done 445 packages can be upgraded. Run 'apt list --upgradable' to see them.Auch dürfen da keine Einträge mit bullseye mehr vorkommen.

Vor dem eigentlichen Upgrade schaut man per

sudo apt -o APT::Get::Trivial-Only=true full-upgradenach ob auch genug Platz auf dem Datenträger ist. Wenn

E: You don't have enough free space in /var/cache/apt/archives/.gemeldet wird sollte man vorher aufräumen, z. B. persudo apt cleanJetzt aber los...

sudo apt update sudo apt full-upgradeWenn während des Upgrades Rückfragen kommen, ob eine neue Version einer Konfig-Datei eingespielt werden soll bitte immer mit yes bestätigen. Es wird von der ursprünglichen Datei eine Kopie mit der Endung .dpkg-old gespeichert, welche bei Bedarf dann zurückgespielt werden kann.

Gleiches gilt für die Frage, ob Services automatisch neugestartet werden sollen.

Aus der Anzeige des ChangeLogs kommt man durch Eingabe vonqheraus.Jetzt holt man sich einen Kaffee (alternativ Club Mate) und schaut wie ein Superhacker mit schwarzem Kaputzenpulli und koffeinhaltigem Getränk in der Hand angestrengt auf die vorbeilaufenden Meldungen im Terminal und haut gelegentlich bei den obengenannten Rückfragen auf die Y-Taste.

Wenn alles durchgelaufen ist und nach einem beherzten

sudo rebootbefinden wir uns in Debian 12 'Bookworm'

_,met$$$$$gg. pi@mysterium2 ,g$$$$$$$$$$$$$$$P. ------------- ,g$$P" """Y$$.". OS: Debian GNU/Linux 12 (bookworm) armv7l ,$$P' `$$$. Host: Raspberry Pi 3 Model B Plus Rev 1.3 ',$$P ,ggs. `$$b: Kernel: 6.1.21-v7+ `d$$' ,$P"' . $$$ Uptime: 1 hour, 31 mins $$P d$' , $$P Packages: 711 (dpkg) $$: $$. - ,d$$' Shell: bash 5.2.15 $$; Y$b._ _,d$P' Terminal: /dev/pts/0 Y$$. `.`"Y$$$$P"' CPU: BCM2835 (4) @ 1.400GHz `$$b "-.__ Memory: 70MiB / 965MiB `Y$$ `Y$$. `$$b. `Y$$b. `"Y$b._ `"""Falls Meldungen bei einem

sudo apt updatebezüglich apt-key auftauchen:

W: http://security.debian.org/debian-security/dists/bookworm-security/InRelease: Key is stored in legacy trusted.gpg keyring (/etc/apt/trusted.gpg), see the DEPRECATION section in apt-key(8) for details. W: http://raspbian.raspberrypi.org/raspbian/dists/bookworm/InRelease: Key is stored in legacy trusted.gpg keyring (/etc/apt/trusted.gpg), see the DEPRECATION section in apt-key(8) for details. W: http://deb.debian.org/debian/dists/bookworm/InRelease: Key is stored in legacy trusted.gpg keyring (/etc/apt/trusted.gpg), see the DEPRECATION section in apt-key(8) for details. W: http://archive.raspberrypi.org/debian/dists/bookworm/InRelease: Key is stored in legacy trusted.gpg keyring (/etc/apt/trusted.gpg), see the DEPRECATION section in apt-key(8) for details. W: http://deb.debian.org/debian/dists/bookworm-updates/InRelease: Key is stored in legacy trusted.gpg keyring (/etc/apt/trusted.gpg), see the DEPRECATION section in apt-key(8) for details. W: http://archive.raspberrypi.org/debian/dists/bullseye/InRelease: Key is stored in legacy trusted.gpg keyring (/etc/apt/trusted.gpg), see the DEPRECATION section in apt-key(8) for details. W: https://pkgs.tailscale.com/stable/debian/dists/bookworm/InRelease: Key is stored in legacy trusted.gpg keyring (/etc/apt/trusted.gpg), see the DEPRECATION section in apt-key(8) for details.kann man die noch an eine andere Stelle schieben:

sudo mv /etc/apt/trusted.gpg /etc/apt/trusted.gpg.d/Das ist zwar nicht der Königsweg, sorgt aber dafür das die Meldungen für das erste verschwinden.

Fertig, viel Spaß mit dem Bücherwurm / Debian 12.

@thomas-braun sagte in Upgrade von Debian 11/Bullseye auf 12/Bookworm:

schaut wie ein Superhacker mit schwarzem Kaputzenpulli und koffeinhaltigem Getränk in der Hand

nuja...

hab mich nackig gemacht und in den pool verzogen... :D

vor 3 tagen mal proxmox "erneuert", jetzt mal testweise PiHole VM.

wonderbra geklappert!woody@pihole:~$ lsb_release -a No LSB modules are available. Distributor ID: Debian Description: Debian GNU/Linux 12 (bookworm) Release: 12 Codename: bookworm woody@pihole:~$jetzt kommen noch 3 VMs und 1LXC dran...

-

@thomas-braun sagte in Upgrade von Debian 11/Bullseye auf 12/Bookworm:

schaut wie ein Superhacker mit schwarzem Kaputzenpulli und koffeinhaltigem Getränk in der Hand

nuja...

hab mich nackig gemacht und in den pool verzogen... :D

vor 3 tagen mal proxmox "erneuert", jetzt mal testweise PiHole VM.

wonderbra geklappert!woody@pihole:~$ lsb_release -a No LSB modules are available. Distributor ID: Debian Description: Debian GNU/Linux 12 (bookworm) Release: 12 Codename: bookworm woody@pihole:~$jetzt kommen noch 3 VMs und 1LXC dran...

@Thomas-Braun autsch...

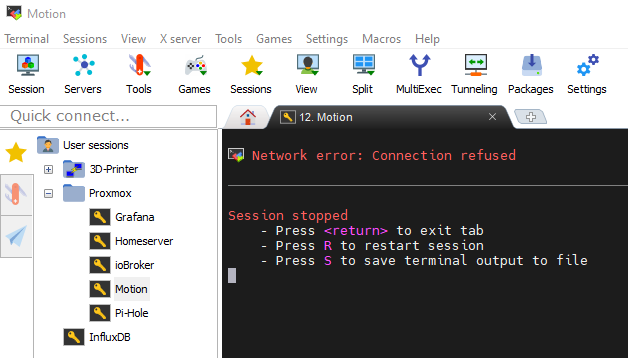

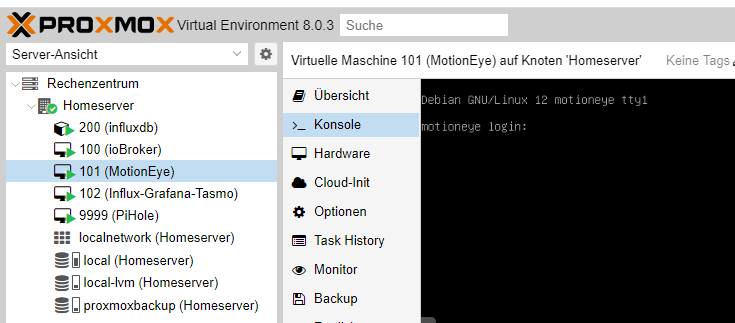

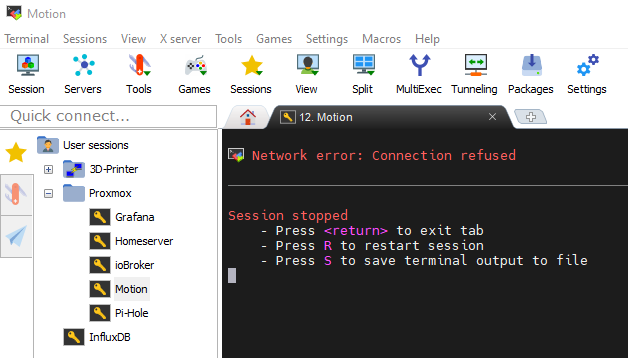

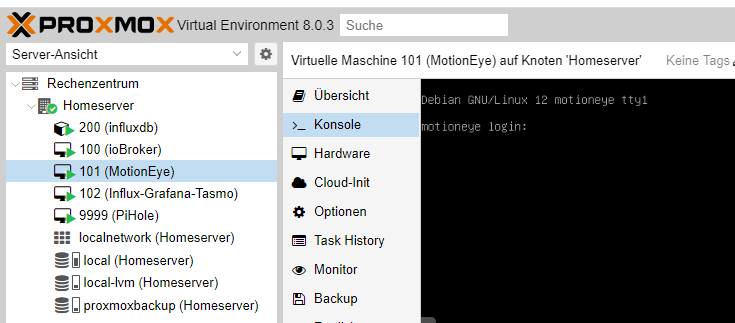

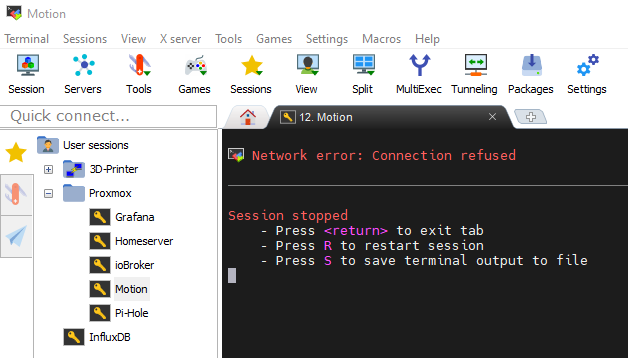

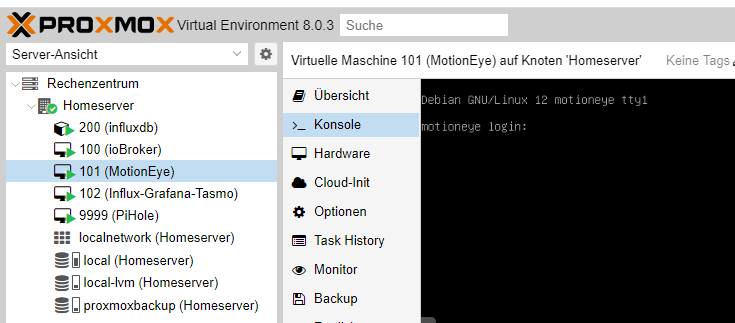

bei meiner Motioneye VM hats mich auf die nase geknallt. alle anderen sind auf wurm.

motion war noch auf buster. funktioniert zwar noch, aber per SSH gibts

auch in der proxmox konsole lässt das ding mich nicht rein.

gibts ne lösung, oder nur backup, dann bullseye drüber und dann aufn bücherwurm? -

@Thomas-Braun autsch...

bei meiner Motioneye VM hats mich auf die nase geknallt. alle anderen sind auf wurm.

motion war noch auf buster. funktioniert zwar noch, aber per SSH gibts

auch in der proxmox konsole lässt das ding mich nicht rein.

gibts ne lösung, oder nur backup, dann bullseye drüber und dann aufn bücherwurm?@da_woody sagte in Upgrade von Debian 11/Bullseye auf 12/Bookworm:

motion war noch auf buster.

Haste jetzt versucht unter Auslassung von 'Bullseye' direkt auf den Bücherwurm zu springen?

-

@da_woody sagte in Upgrade von Debian 11/Bullseye auf 12/Bookworm:

motion war noch auf buster.

Haste jetzt versucht unter Auslassung von 'Bullseye' direkt auf den Bücherwurm zu springen?

@thomas-braun ja. wie man sieht, klappt das nicht...

-

Hättest du nicht extra testen müssen. Das ist bekannt.

Release-Upgrades macht man nur zum direkten Nachfolger. -

Hättest du nicht extra testen müssen. Das ist bekannt.

Release-Upgrades macht man nur zum direkten Nachfolger.@thomas-braun jup, jetzt ists mir auch bekannt...

-

@thomas-braun jup, jetzt ists mir auch bekannt...

Deswegen wird ja auch immer gepredigt da am Ball zu bleiben und die Kisten nicht alt werden zu lassen.

-

Deswegen wird ja auch immer gepredigt da am Ball zu bleiben und die Kisten nicht alt werden zu lassen.

@thomas-braun mach ich ja grundsätzlich, warum mir die VM durchgerutscht ist, keine ahnung.

-

@Thomas-Braun autsch...

bei meiner Motioneye VM hats mich auf die nase geknallt. alle anderen sind auf wurm.

motion war noch auf buster. funktioniert zwar noch, aber per SSH gibts

auch in der proxmox konsole lässt das ding mich nicht rein.

gibts ne lösung, oder nur backup, dann bullseye drüber und dann aufn bücherwurm?@da_woody sagte in Upgrade von Debian 11/Bullseye auf 12/Bookworm:

bei meiner Motioneye VM hats mich auf die nase geknallt

übrigens bin ich aktuell auch wieder zurück auf bullseye, mit bookworm hab ich bei allen Cams Artefakte, wenn ich die motioneye Gui aufrufe

-

@da_woody sagte in Upgrade von Debian 11/Bullseye auf 12/Bookworm:

bei meiner Motioneye VM hats mich auf die nase geknallt

übrigens bin ich aktuell auch wieder zurück auf bullseye, mit bookworm hab ich bei allen Cams Artefakte, wenn ich die motioneye Gui aufrufe

@da_Woody @crunchip sagte in Upgrade von Debian 11/Bullseye auf 12/Bookworm:

Moin,

habe kein

MotionEyehabe aber mal bei Github kurz hineingeschaut, da gibt es wohl ein Problem, mit Python,MotionEyebraucht da wohl noch V 2.7, die Version ist aber obsolete undBookwormhat Python3 als Standard.

Wie gesagt nicht alles gelesen, könnte mir aber vorstellen, dass es daher zu Darstellungsproblemen oder den anderen von @da_Woody genannten Problemen kommt.Es gibt von

MotionEyewohl eine Dev Preview, aber das alles auf eigene Gefahr :)VG

Bernd -

@da_Woody @crunchip sagte in Upgrade von Debian 11/Bullseye auf 12/Bookworm:

Moin,

habe kein

MotionEyehabe aber mal bei Github kurz hineingeschaut, da gibt es wohl ein Problem, mit Python,MotionEyebraucht da wohl noch V 2.7, die Version ist aber obsolete undBookwormhat Python3 als Standard.

Wie gesagt nicht alles gelesen, könnte mir aber vorstellen, dass es daher zu Darstellungsproblemen oder den anderen von @da_Woody genannten Problemen kommt.Es gibt von

MotionEyewohl eine Dev Preview, aber das alles auf eigene Gefahr :)VG

Bernd@dp20eic sagte in Upgrade von Debian 11/Bullseye auf 12/Bookworm:

da gibt es wohl ein Problem, mit Python, MotionEye braucht da wohl noch V 2.7, die Version ist aber obsolete und Bookworm hat Python3 als Standard.

irgend etwas schwebte mir da auch im Hinterkopf, habe mich jedoch aktuell nicht weiter damit befasst, wollte nur mal testen ob es läuft

-

@da_Woody @crunchip sagte in Upgrade von Debian 11/Bullseye auf 12/Bookworm:

Moin,

habe kein

MotionEyehabe aber mal bei Github kurz hineingeschaut, da gibt es wohl ein Problem, mit Python,MotionEyebraucht da wohl noch V 2.7, die Version ist aber obsolete undBookwormhat Python3 als Standard.

Wie gesagt nicht alles gelesen, könnte mir aber vorstellen, dass es daher zu Darstellungsproblemen oder den anderen von @da_Woody genannten Problemen kommt.Es gibt von

MotionEyewohl eine Dev Preview, aber das alles auf eigene Gefahr :)VG

Bernd@dp20eic sagte in Upgrade von Debian 11/Bullseye auf 12/Bookworm:

@da_Woody @crunchip sagte in Upgrade von Debian 11/Bullseye auf 12/Bookworm:

nuja, artefakte hatte ich immer schon in der motion-gui. ist mir aber schnuppe, solange die in iQontrol nicht da sind.

die kacke ist ja, daß ich unter proxmox die VM von buster auf bookworm upgedatet hab.

die GUI funktioniert, in iQontrol werden alle cams angezeigt.

nachdem bisher nur schelte, keine tips kamen, werd ich die VM killen, das backup einspielen und dann erstmal versuchen von buster auf bull und dann aufn wurm zu fummeln.

hat aber so erstmal keine priorität.

im mom glüht der 3D-Drucker und der Lasergravierer.

zeig kumpels, was möglich ist und sie haben ne menge ideas...

-

@dp20eic sagte in Upgrade von Debian 11/Bullseye auf 12/Bookworm:

@da_Woody @crunchip sagte in Upgrade von Debian 11/Bullseye auf 12/Bookworm:

nuja, artefakte hatte ich immer schon in der motion-gui. ist mir aber schnuppe, solange die in iQontrol nicht da sind.

die kacke ist ja, daß ich unter proxmox die VM von buster auf bookworm upgedatet hab.

die GUI funktioniert, in iQontrol werden alle cams angezeigt.

nachdem bisher nur schelte, keine tips kamen, werd ich die VM killen, das backup einspielen und dann erstmal versuchen von buster auf bull und dann aufn wurm zu fummeln.

hat aber so erstmal keine priorität.

im mom glüht der 3D-Drucker und der Lasergravierer.

zeig kumpels, was möglich ist und sie haben ne menge ideas...