NEWS

[Anleitung] WireGuard mit WireGuard-UI auf Proxmox

-

@thomas-braun und genau da häng ich wieder fest?

Wo meinst du muss ich den anlegen oder eintragen??

Der ist doch schon angelegt oder nicht?

Ich hab den nicht auf dem Schirm. Keine Ahnung was du meinst. -

Von Proxmox hab ich wenig bis gar keine Ahnung. Ist mir zu schwierig.

-

@thomas-braun Alles gut.

Stand jetzt, Info Adapter deinstalliert und neu installiert, ohne Veränderung, es werden keine Daten geholt.

Wireguard mit sudo angehakt, keine Verbindung mit dem Gerät oder Dienst, ohne sudo haken wird die Verbindung mit Gerät oder Dienst nach einiger Zeit hergestellt.

Ansonsten läuft alles andere.Wer auch immer eine Lösung hat, ich bin gerne dazu bereit einiges zu Testen.

Dankeschön an alle

-

@einstein2002 dann mal ne generelle Frage, hast du das im docker laufen, gibt ja zwei Varianten der Installation

-

@crunchip Nein, läuft NICHT im Docker!

Ist als CT direkt erstellt.

Ich setzte gerade mal ein neues LXC CT auf um darauf zu testen.

Brauche aber noch etwas Zeit.Ich schreibe sobald das system mit iob am start ist.

-

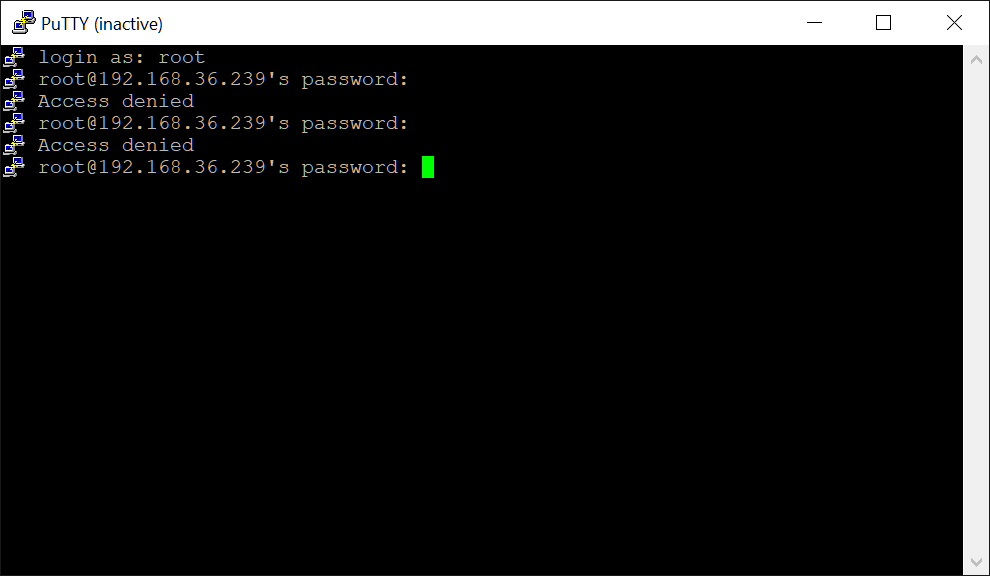

@crunchip ich glaub ich hab es gefunden,

wenn ich unter proxmox auf die container consoloe gehe, mich als root einlogge dann komm ich drauf. Mache ich das unter Putty mit den gleichen Daten dann wird mir der Zugang verweigert.

Mit dem Benutzer michael geht beides.

SSH und SUDO sind installiert.

Was ist denn das jetzt wieder?? -

@einstein2002 sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Was ist denn das jetzt wieder??

root darf sich nicht von extern auf die Kiste einloggen. Sicherheitsrisiko.

Deswegen wird ein Versuch abgelehnt. Und Nein, das stellt man nicht um. -

@thomas-braun Macht Sinn

-

@thomas-braun Dann hab ich jetzt auch überhaupt keine Idee mehr.

Hab ein komplett neues iob aufgesetzt und genau das gleiche.

Dann mach ich jetzt einen Haken dran und das Thema ist durch!

Dann geht das nicht mit dem Adapter. -

@einstein2002 doch das geht, laeuft ja hier und bestimmt woanders auch

Denke, du hast dir da irgendwo was mit den Rechten vergeigt gehabt..

-

@einstein2002 sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Hab ein komplett neues iob aufgesetzt

Was aufgesetzt?

Halte dich doch an die Anleitung der Reihe nach, da wo Unklarheiten sind, nachfragen

Vieles kann man allerdings auch aus dem Thread herauslesen -

@crunchip ich habe mir zum Test eben gerade ein neuen LXC mit DEBIAN 11 erstellt. Updates gemacht einen neuen User michael mit sudo rechten eingerichtet, die Zeitzone umgestellt.

Dann iobroker neu installiert

Und dann wireguard adapter installiert.

Gleicher Fehler. -

@crunchip könnte darin mein Fehler liegen?

Das ist aus der Anleitung.I highly recommend the use of sudoers under Linux!

These security hints rely mainly on linux since it's security system is more complex than the windows one. On a Windows server you'll simply need to use an administrative user. Since the wg command (which is executed to grab the state of WireGuard) requires administrative permissions, think well of what you are doing here and how you configure the user you place in config. To protect these credentials as well as possible both - username and password - are encrypted.

Basically there are three ways to execute the command:

use an administrative user (root or similar). This will work but expose your entire server in case the credentials get lost/stolen.

use of SetUID-Bit: By setting this bit (as far as I understood) each and every user is allowed to execute the flagged file with administrative privileges without needing any password. This includes hackers. So setting this bit on the wg command exposes the entire wg-command with all it's power. If you like to do so execute chmod u+s /usr/bin/wg as an administrator.

use of sudoers: From my perspective, the most secure way is to set up a new simple user with basic privileges and add a simple line to the sudoers file which allows this user to execute the needed command without entering a password - and ONLY THIS command. Please refer to the documentation of your distribution for proper information on editing the sudoers file and using visudo. The screenshot below shows what needs to be added to the file. wireguard-monitoring-user is the user of your choice. The rest needs to be exactly like you see.

#iobroker.wireguard adapter

wireguard-monitoring-user ALL=NOPASSWD:/usr/bin/wg show all dump

This setting allows the <wireguard-monitoring-user> on ALL hosts to execute the wg show all dump command from the directory /usr/bin/ (may need to be changed on your distribution) without needing a passwordMuss da noch etwas umgestellt werden??

-

@einstein2002 warum iobroker neu, du musst doch wireguard auf nem lxc installieren und dieser muss funktionieren.

In iobroker selbst, stellst du die Verbindung mittels dem Adapter her um die Daten auszulesen. Dies tut aber nichts zur Sache zwecks Funktion von wireguard selbst. -

@crunchip ja, das habe ich auch schon mehrfach gemacht, wollte mir mein Aktives System aber nicht weiter verdrehen.

Somit habe ich es gestoppt und teste jetzt auf einem system welches ich wieder einfach löschen kann.

Und jetzt versuche ich gerade diese sudoers datei zu bearbeiten. Da ist noch was mit den rechten? Ich weis es nicht aber ich versuche es halt nach dieser Anleitung.https://github.com/Grizzelbee/ioBroker.wireguard#security-hints

-

@einstein2002 sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Muss da noch etwas umgestellt werden??

Da muss dem user noch über visudo das Recht erteilt werden mit der Schnittstelle wg0 zu agieren.

-

@thomas-braun ja soweit habe ich es mir auch zusammengereimt.

Aber ich brauche halt einfach etwas länger. -

@einstein2002 gibt auch ein "fertiges Paket"

https://tteck.github.io/Proxmox/ -

@thomas-braun Das war der Fehler

mit

visudo

diese zwei zeilen hinzugefügt

#iobroker.wireguard adapter

wireguard-monitoring-user ALL=NOPASSWD:/usr/bin/wg show all dump

gespeichert und es läuft.

Den Haken sudo habe ich nicht gesetzt.

Und damit bekomme ich die Daten wie gewünscht.

Auch auf meinem Aktiv System.

Für den Fall es interessiert noch jemand.Grüße und schönes Wochenende

-

@crunchip Das schau ich mir später an, sieht sehr vielversprechend aus. Danke für den link