NEWS

[Hinweis] Gefahren durch Port-Freischaltungen

-

???? Snips läuft offline sehr gut!!!

Gesendet von meinem CLT-L09 mit Tapatalk

-

Ich hatte anfänglich eine weit entfernte iobroker Installation über Portfreigabe verwaltet.

Grundsätzlich ist diese schon länger auch über VPN erreichbar. Da ich das allerdings nicht von überall nutzen kann blieben die Ports erstmal offen.

Vor geraumer Zeit schrieb mir dann jemand freundlicherweise über meinen eigenen Telegram Adapter, ich möge doch bitte meinen iobroker sichern.

Seitdem sind die Ports zu, Kommunikation nur noch via VPN möglich und der Telegram Bot hat ein neues Passwort und nen neuen key bekommen.

Dann war auch ne ganze Weile Ruhe bis letzte Woche wieder eine Nachricht über Telegram kam.

Nun bin ich etwas ratlos, was ich noch sichern kann / muss um quasi wieder alleiniger Herr über meinen iobroker zu werden.

Bin für Hinweise aller Art dankbar. Lediglich Neuinstallation ist aufgrund der Entfernung gerade keine Option.

Admin und Telegram sind natürlich mit (neuem) Passwort versehen, Kommunikation nur über VPN (2x Fritzbox), keine weiteren Ports offen.

Lediglich die TR069 Schnittstelle ist noch offen. Die lässt sich bei dem Provider leider auch nicht (ohne weiteres) schließen.

Um grundsätzlich weiterhin auch dort Zugriff auf den iobroker zu haben wollte ich einen reverse proxy aufsetzen. Spricht hier vom Sicherheitsaspekt etwas dagegen iobroker und reverse proxy auf der gleichen Hardware laufen zu lassen?

Danke & Gruß

-

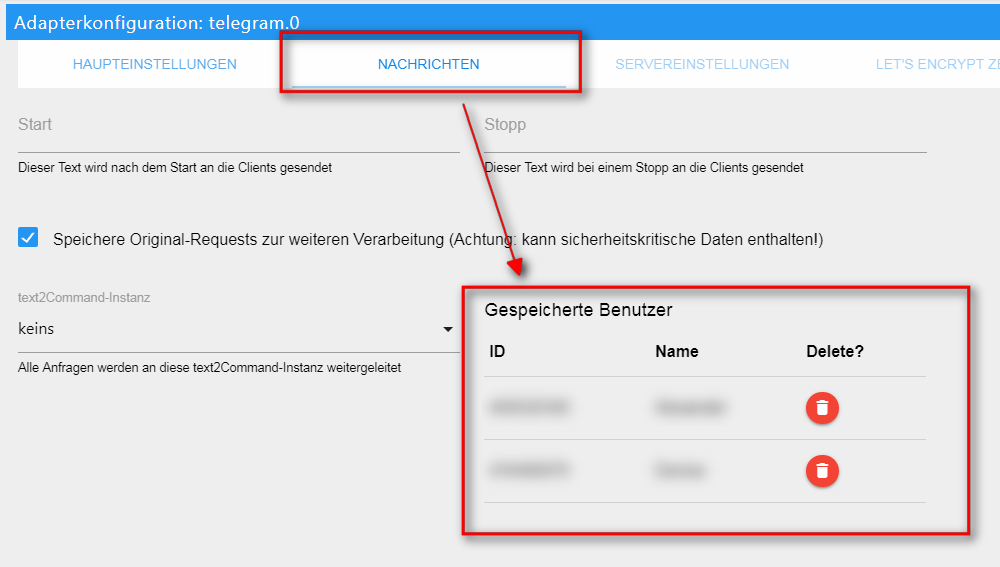

Sind noch "Fremde" in deiner Telegram Instanz authentifiziert? Wenn ja - löschen über den Mülleimer..

Gruß

-

Danke für den Tip,

hatte alle Nutzer gelöscht und aktuell stehe nur ich da.

-

> Dann war auch ne ganze Weile Ruhe bis letzte Woche wieder eine Nachricht über Telegram kam.Von wem hast du denn "schon wieder" eine Nachricht im Telegram bekommen?

Von deinem eigenen Bot?

Gruß

-

Der Adapter startet wie gewollt täglich gegen 5 Uhr neu.

Das Schreibt er mir auch brav. Warum auch immer er um 19:01 noch gestartet ist, dann kam wieder die Meldung.

(Hatte kurz nachgeschaut, Wortlaut der Meldung ist immer identisch, auch der Neustart davor)

Für mich sieht es daher so aus wie alle Nachrichten die vom iobroker kommen.

6430_telegram.png -

Hat der "Angreifer" eventuell ein Skript erstellt?

Gruß

-

Mit Sicherheit kann ich das erst heute Abend sagen wenn ich wieder Zugriff via VPN habe.

Da dort aktuell nur zwei Skripte laufen wäre mir ein zusätzliche wahrscheinlich aufgefallen.

Das überprüfe ich aber und schaue mir auch an, ob evtl. eigene Skripte modifiziert wurden.

Danke & Gruß

-

Einfach im Skriptebereich alle Skripte als ZIP exportieren und in der ZIP dann über alle Dateien z.B. nach dem Inhalt "frohes" suchen.

-

Vielen Dank für die Hilfe! Der "freundliche Angreifer" hat sich im Skript verewigt.

Da hätte ich noch ewig nach gesucht…

Codeschnipsel gelöscht und alle Hintertüren wohl doch geschlossen.

Gruß

-

@bommel_030

> Um grundsätzlich weiterhin auch dort Zugriff auf den iobroker zu haben wollte ich einen reverse proxy aufsetzen. Spricht hier vom Sicherheitsaspekt etwas dagegen iobroker und reverse proxy auf der gleichen Hardware laufen zu lassen?Würde ich nicht machen den reverseProxy sollltest du auf einer anderen Hardware laufen lassen.

Wer eine Professeionelle Lösung einsetzen will kann sich ja mal die Sophos UTM anschauen da gibt es eine freie Lizenz für Privat welche man Virtuell oder eben auf einer günstigen stromspar hardware laufen lassen kann.

-

Danke für den Hinweis. Dann hat der Raspberry ja doch noch ne Aufgabe…

Die Sophos Geschichte klingt interessant, braucht aber ne Intelfähige Hardware.

Das muss ich mir dann mal in ner ruhigen Minute zu Gemüte führen.

Gruß

-

wie kann ich rausfinden, wie "gut" meine instanz geschützt ist?

hab meine ip bei shodan gefunden, dort sieht es ganz gut aus - aber die frage ist, wie das für "andere" aussieht...gruß,

andre -

mensch bin ich froh, daß ich alles über VPN mache.

Man wird mich jetzt für verrückt erklären, aber ich wechsle den VPN-Schlüssel regelmäßig.

Ist zwar mit Arbeit verbunden, nach dem Bericht aber berechtigt.

Hoffentlch bricht nicht auch rgendwann ein "Poltergeist" bei mr ein.

Ach ja, Besucher surfen ausschließlich im Gastnetz. -

Ich halte es ebenso. Alles per VPN.

Ist eben sicherer und einfacher.Diese Suchmaschine kannte ich bisher auch nicht.

Echt erschreckend wenn man dort mal etwas stöbert...Weltweit sind gut 3.000 KNX Systeme zugänglich.

Wenn auch passwortgeschützt. Aber eben auffindbar.ioBroker Systeme findet man aktuell weltweit 47.

-

mal ne frage - die grundsätzliche gefahr ist offensichtlich. aber der einsatz eines VPNs macht die sache ein klein wenig komplexer, um "mal eben" von unterwegs auch ggf. von fremden computern was zu steuern. wäre es daher auch nciht an sich ausreichend (klar, ist eh subjektiv, was ausreichender schutz ist), einen reverse proxy einzusetzen, der mit fail2ban brute-force-attacken automatisch eindämmt?

im prinzip gibt es doch nur 2 angriffspunkte:- login daten sind vorhanden

- eine schwachstelle wird ausgenutzt

der 1. punkt würde mittels fail2ban nur auf fehlverhalten seitens des anwenders relevant werden, der 2. wäre durch ein aktuelles system (iobroker + reverseproxy) halbwegs überschaubar.

sehe ich das falsch? klar, das risiko ist höher als unter einsatz eines vpns, aber die komfortabilität (inkl. bei meinen familienmitgliedern) muss möglichst hoch bleiben, um meinem hobby der hausautomatisierung nachgehen zu drüfen.

-

@astrakid sagte in [Hinweis] Gefahren durch Port-Freischaltungen:

der 1. punkt würde mittels fail2ban nur auf fehlverhalten seitens des anwenders relevant werden, der 2. wäre durch ein aktuelles system (iobroker + reverseproxy) halbwegs überschaubar.

sehe ich das falsch? klar, das risiko ist höher als unter einsatz eines vpns, aber die komfortabilität (inkl. bei meinen familienmitgliedern) muss möglichst hoch bleiben, um meinem hobby der hausautomatisierung nachgehen zu drüfen.

Aus meiner Sicht ist das nur akzeptabel sicher wenn

- der Proxy auf eigener Hardware läuft.

- eine Anmeldung auf dem Proxy notwendig ist um diesen nutzen zu können

- das System mit dem Proxy genau diesen einen Port nach außen offen hat

- der Proxy sicherheitstechnische auf dem neusten Stand gehalten wird.

Ob das dann von der Nutzung noch einen höheren WAF als VPN hat halte ich für fraglich.

A.

-

@Asgothian mein proxy läuft auf einem eigenen server, allerdings ohne separate authentifikation. dafür muss der korrekte DNS genutzt werden, da der reverseproxy anhand der URI den entsprechenden server anspricht. d.h. mit reinen IP-scans dürfte meine installation überhaupt nicht zugänglich sein, da nur der proxy reagiert, aber nicht durchschaltet.

-

@astrakid

Hmm.. verhindert das "korrekten DNS nutzen" nicht die Verwendung auf fremden Rechnern - bei denen kannst du doch nicht mal eben die DNS Einstellungen anpassen.Ansonsten stimmt das schon - per IP-Scan oder Port-Scan sollte der ioBroker nicht "mal eben" zu finden sein - der Proxy aber schon - was neugierige Zeitgenossen schon zum Stöbern und/oder nutzen auffordern kann. Deswegen der Ansatz mit Authentifizierung "am Eingang", nicht "an jedem erreichbaren Objekt"

-

@Asgothian sagte in [Hinweis] Gefahren durch Port-Freischaltungen:

Hmm.. verhindert das "korrekten DNS nutzen" nicht die Verwendung auf fremden Rechnern - bei denen kannst du doch nicht mal eben die DNS Einstellungen anpassen.

nein, es geht nur um die REQUEST_URI. die DNS-konfiguration liegt hinter der domain, über die ich meinen server ansteuere.