NEWS

[Anleitung] WireGuard mit WireGuard-UI auf Proxmox

-

@kalle-blomquist Rein aus Interesse, warum nutzt man openVPN oder wireguard wenn ein USG bzw. ein Unifi Controller vorhanden ist?

Wie kann ich denn die Wireguard UI nachträcglich installieren, wenn ich Wireguard schon laufen habe?

-

@kalle-blomquist Rein aus Interesse, warum nutzt man openVPN oder wireguard wenn ein USG bzw. ein Unifi Controller vorhanden ist?

@lessthanmore Weil das USG mit einfachen Hausmitteln nur L2TP kann und das nicht für Always on VPN geeignet ist(Akku, Geschwindigkeit)

-

Wie kann ich denn die Wireguard UI nachträcglich installieren, wenn ich Wireguard schon laufen habe?

@frana120500 Hi, welche Plattform? Proxmox?

-

@kalle-blomquist Rein aus Interesse, warum nutzt man openVPN oder wireguard wenn ein USG bzw. ein Unifi Controller vorhanden ist?

@lessthanmore Hi, weil es für mich einfacher war, eine VM mit openvpn zu installieren, die automatisch startet, wenn ich das Haus verlasse und sich automatisch schlafen legt, wenn ich zu hause bin.

WireGuard war nur zum Testen da, bzw. wegen der nette Gui eventuell eine Alternative.

Bei dir läuft es über die USG?Gruß

Kalle -

@lessthanmore Hi, weil es für mich einfacher war, eine VM mit openvpn zu installieren, die automatisch startet, wenn ich das Haus verlasse und sich automatisch schlafen legt, wenn ich zu hause bin.

WireGuard war nur zum Testen da, bzw. wegen der nette Gui eventuell eine Alternative.

Bei dir läuft es über die USG?Gruß

Kalle@kalle-blomquist

Ja, aber ich nutze es nicht dauerhaft, sondern nur wenn ich ins eigene Netz will oder aus dem Ausland eine deutsche IP benötige (Sky, Netflix, etc.).

OpenVPN läuft ja ebenfalls auf dem USG, allerdings habe ich das noch nicht ausprobiert.

Mir reicht eigentlich das, was ich habe vollkommen. Hab eigentlich nie darüber nachgedacht dauerhaft VPN auf den Endgeräten zu aktivieren. -

@kalle-blomquist

Ja, aber ich nutze es nicht dauerhaft, sondern nur wenn ich ins eigene Netz will oder aus dem Ausland eine deutsche IP benötige (Sky, Netflix, etc.).

OpenVPN läuft ja ebenfalls auf dem USG, allerdings habe ich das noch nicht ausprobiert.

Mir reicht eigentlich das, was ich habe vollkommen. Hab eigentlich nie darüber nachgedacht dauerhaft VPN auf den Endgeräten zu aktivieren.@lessthanmore sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

Mir reicht eigentlich das, was ich habe vollkommen. Hab eigentlich nie darüber nachgedacht dauerhaft VPN auf den Endgeräten zu aktivieren.

Jupp, so sehe ich das auch!

-

@lessthanmore Weil das USG mit einfachen Hausmitteln nur L2TP kann und das nicht für Always on VPN geeignet ist(Akku, Geschwindigkeit)

@crunkfx Sowohl Wireguard als auch openvpn lassen sich doch auf dem USG aufsetzen.

Wo ist der Unterschied Wireguard stattdessen auf einem PI aufzusetzen?

Wie gesagt, kenne mich damit null aus. -

@crunkfx Sowohl Wireguard als auch openvpn lassen sich doch auf dem USG aufsetzen.

Wo ist der Unterschied Wireguard stattdessen auf einem PI aufzusetzen?

Wie gesagt, kenne mich damit null aus.@lessthanmore Der Aufwand. Hast du schon mal wireguard oder OVPN auf dem usg installiert?

-

@lessthanmore Der Aufwand. Hast du schon mal wireguard oder OVPN auf dem usg installiert?

@crunkfx Nein, deswegen frage ich doch. Lieben Dank für die Antworten.

Es interessiert mich. Ich will deine Aussagen nicht hinterfragen. -

@lessthanmore Der Aufwand. Hast du schon mal wireguard oder OVPN auf dem usg installiert?

@crunkfx und das ganze über ein Script zu steuern, wüßte nicht, wie es über die USG gehen könnte.

-

@crunkfx und das ganze über ein Script zu steuern, wüßte nicht, wie es über die USG gehen könnte.

-

@lessthanmore Oh, nee. Bloß nicht. Hatte ich auch schon mal überlegt, aber ich tue das besser nicht. Habe nicht so viel Lust, in der USG zu fummeln. Bin ganz froh, das mein System zur Zeit gut läuft.

Wenn ich deine Frage richtig verstehe, ich habe mir ein Blockly geschrieben, welches die VM aus/anschaltet.

Bei deinem Link ist mir der Aufwand auch wirklich zu groß und die Möglichkeit, das ich die USG zerschieße. Gibt dann ärger. -

@crunkfx Nein, deswegen frage ich doch. Lieben Dank für die Antworten.

Es interessiert mich. Ich will deine Aussagen nicht hinterfragen.@lessthanmore Alles gut, so war das nicht gemeint, nur hab ich mir beim rumspielen auf dem USG schon etliche male das Dateisystem zerschossen.

-

@lessthanmore Alles gut, so war das nicht gemeint, nur hab ich mir beim rumspielen auf dem USG schon etliche male das Dateisystem zerschossen.

@crunkfx Alles gut :-)

D. h. aber dass Wireguard sicherer ist als VPN über Unifi (L2TP), korrekt?

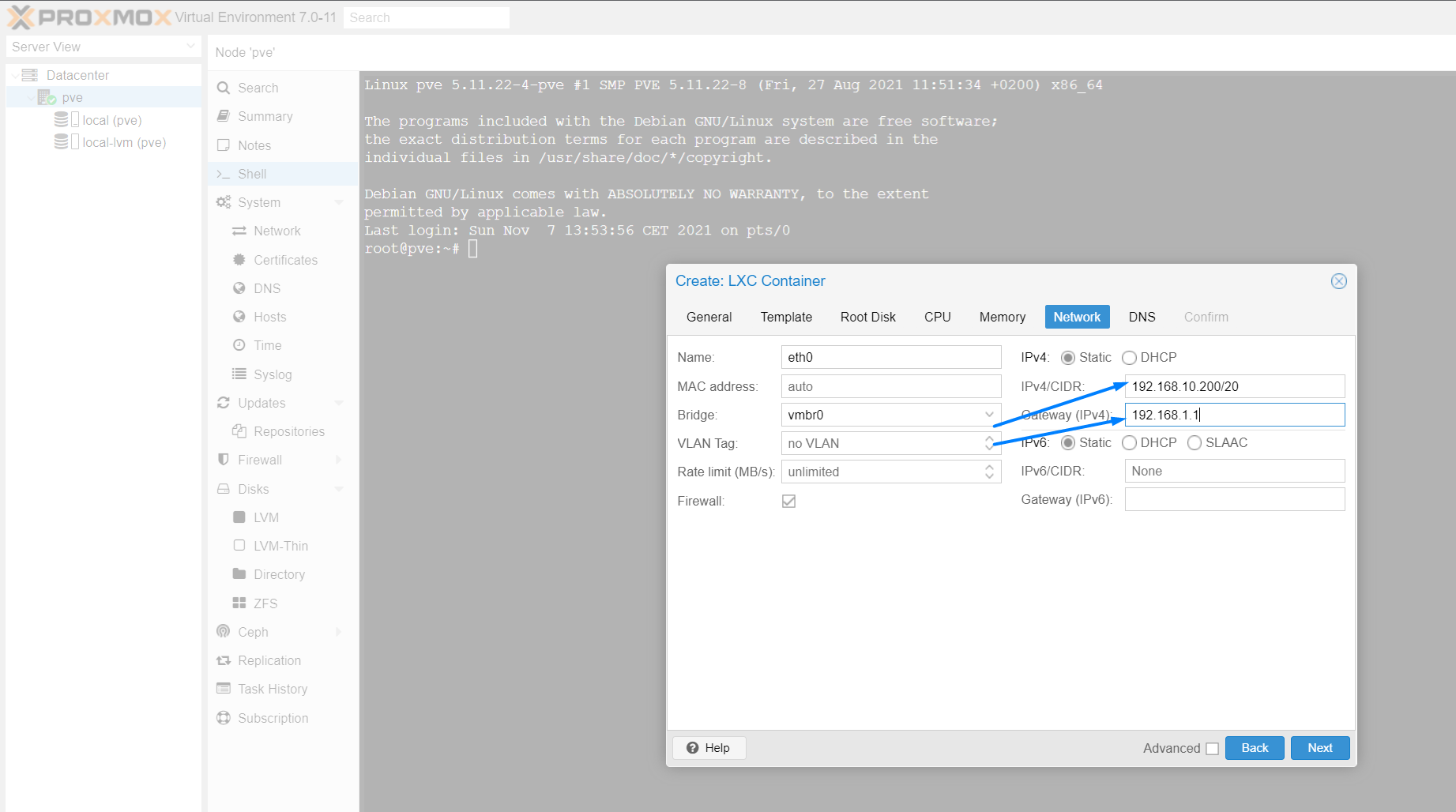

Wenn ich nun Wireguard in einem lxc installiere, kann ich im USG VLAN, Radius und DynDNS entfernen.Beim Einrichten von VPN im USG wird ein anderer IP Adressenbereich verwendet. Weißt du zufällig ob das mit einem lxc auch funktioniert, also nur den lxc einem anderen VLAN zuzuordnen oder ist das unnötig in diesem Fall?

Danke vorab.

-

@frana120500 Hi, welche Plattform? Proxmox?

@crunkfx ja habe wireguard in einem Ubuntu LXC auf proxmox laufen

-

@mechanicalman Ich werde hierzu zeitnah eine Anleitung fertig machen. Der Key des ganzen ist, dass der VPN Server eine eigene IPV6 Adresse hat die aus dem Internet erreichbar ist.

@crunkfx Das wäre ja ganz große Klasse! Im Moment sieht e für mich so aus, als ob Wireguard mit 6tunnel nicht funktioniert, weil Wireguard UDP will und 6tunnel nur TCP kann.

UDP ist ja aber gerade der große Vorteil von Wireguard gegenüber dem TCP-basierten OpenVPN.

Wäre also schön, wenn Wireguard und DS-Lite irgendwie unter einen Hut zu bekommen ist. Ich bin gespannt und geduldig :-)

-

So, ich habe die Fehler gefunden:

-

Mein VPN-Server hat, aus welchen Gründen auch immer, eine neue IPv6-Adresse bekommen

(Hier sind wohl die Mysterien von IPv6 am Werk, da steige ich noch nicht so richtig durch) -

Das Hauptproblem war aber, dass ich nicht daran gedacht habe, auch das Shell-Skript bzgl. Reboot von 6tunnel anzupassen. Nach einem Reboot des vServers wurde somit wieder die falsche IP in 6tunnel verwendet.

@mechanicalman

Ich bin jetzt wieder etwas mit der Materie vertraut, evtl. kann ich dir helfen. Du müsstest allerdings auf openVPN umschwenken. Bzgl. OT evtl. in einem eigenen Thread.@CrunkFX

Allerdings hätte ich wegen der GUI von WireGuard dennoch großes Interesse an einer Anleitung für DS-Lite auch hinsichtlich des TCP/UDP Problem.@w00dy Danke für eine Updates und dein Angebot zur Unterstützung!

Fürs erste käme ich also klar, wenn ich OpenVPN nehmen würde.

Die IP in meinem Post ist aus einem Tutorial.

Mir fiel auf, dass ich auf wieistmeineip.de eine andere IPv6 angezeigt bekommen, als in der WAN-Übersicht meines Kabel-Modems. Das irritiert mich.

Wie hast du erkannt, dass der Anfang falsch sein müsste? Beginnt Vodafone immer mit 2a00?Ich suche nun die richtige public-IPv6 meines OpenVPN-Servers (der auf Proxmox läuft). Wie komme ich da dran?

-

-

@w00dy Danke für eine Updates und dein Angebot zur Unterstützung!

Fürs erste käme ich also klar, wenn ich OpenVPN nehmen würde.

Die IP in meinem Post ist aus einem Tutorial.

Mir fiel auf, dass ich auf wieistmeineip.de eine andere IPv6 angezeigt bekommen, als in der WAN-Übersicht meines Kabel-Modems. Das irritiert mich.

Wie hast du erkannt, dass der Anfang falsch sein müsste? Beginnt Vodafone immer mit 2a00?Ich suche nun die richtige public-IPv6 meines OpenVPN-Servers (der auf Proxmox läuft). Wie komme ich da dran?

@mechanicalman

So wie ich das verstanden habe, beginnen die globalen IPv6 Adressen alle mit 2a00, unabhängig vom Provider.Mit "ip a" oder "ifconfig" kannst du dir in der Konsole vom openVPN-Server die IP-Adressen anzeigen lassen. Die IPv6 Adresse die dort mit "inet6 2a00" beginnt, mußt du im Portmapper eintragen.

Zum Verständnis hier die Ausgabe von "ip a" meines OpenVPN-Server - Zeile 14:

root@OpenVPN:~# ip a 1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000 link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00 inet 127.0.0.1/8 scope host lo valid_lft forever preferred_lft forever inet6 ::1/128 scope host valid_lft forever preferred_lft forever 2: ens18: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP group default qlen 1000 link/ether **:**:**:**:**:** brd ff:ff:ff:ff:ff:ff inet 192.168.0.10/24 brd 192.168.0.255 scope global ens18 valid_lft forever preferred_lft forever inet6 fd00::****:****:****:***/64 scope global dynamic mngtmpaddr noprefixroute valid_lft 6907sec preferred_lft 3307sec inet6 2a00:****:****:****:****:****:****:***/64 scope global dynamic mngtmpaddr noprefixroute valid_lft 3120sec preferred_lft 3119sec inet6 fe80::****:****:****:***/64 scope link valid_lft forever preferred_lft forever 3: tun0: <POINTOPOINT,MULTICAST,NOARP,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UNKNOWN group default qlen 100 link/none inet 10.8.0.1/24 brd 10.8.0.255 scope global tun0 valid_lft forever preferred_lft forever inet6 fe80::****:****:****:****/64 scope link stable-privacy valid_lft forever preferred_lft forever root@OpenVPN:~# -

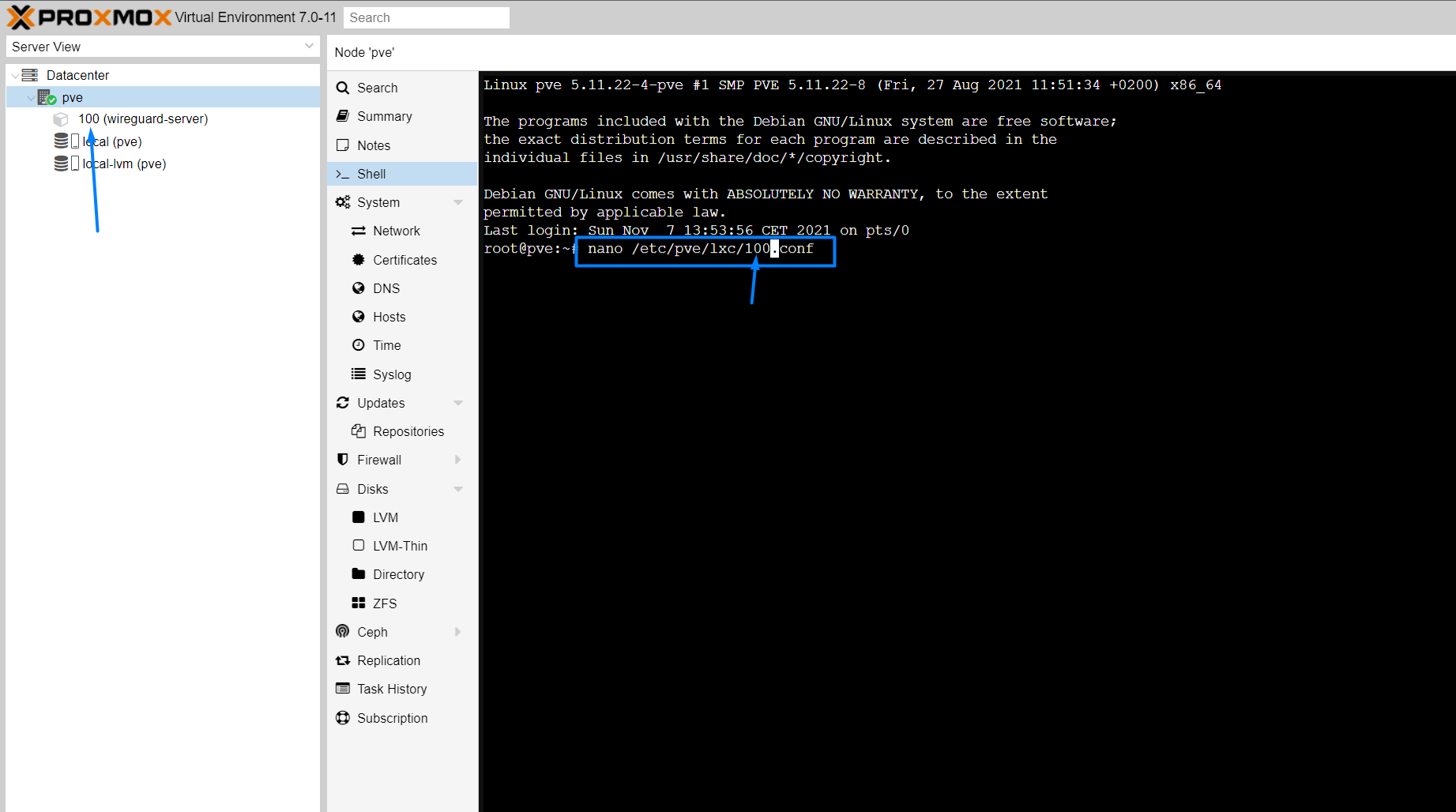

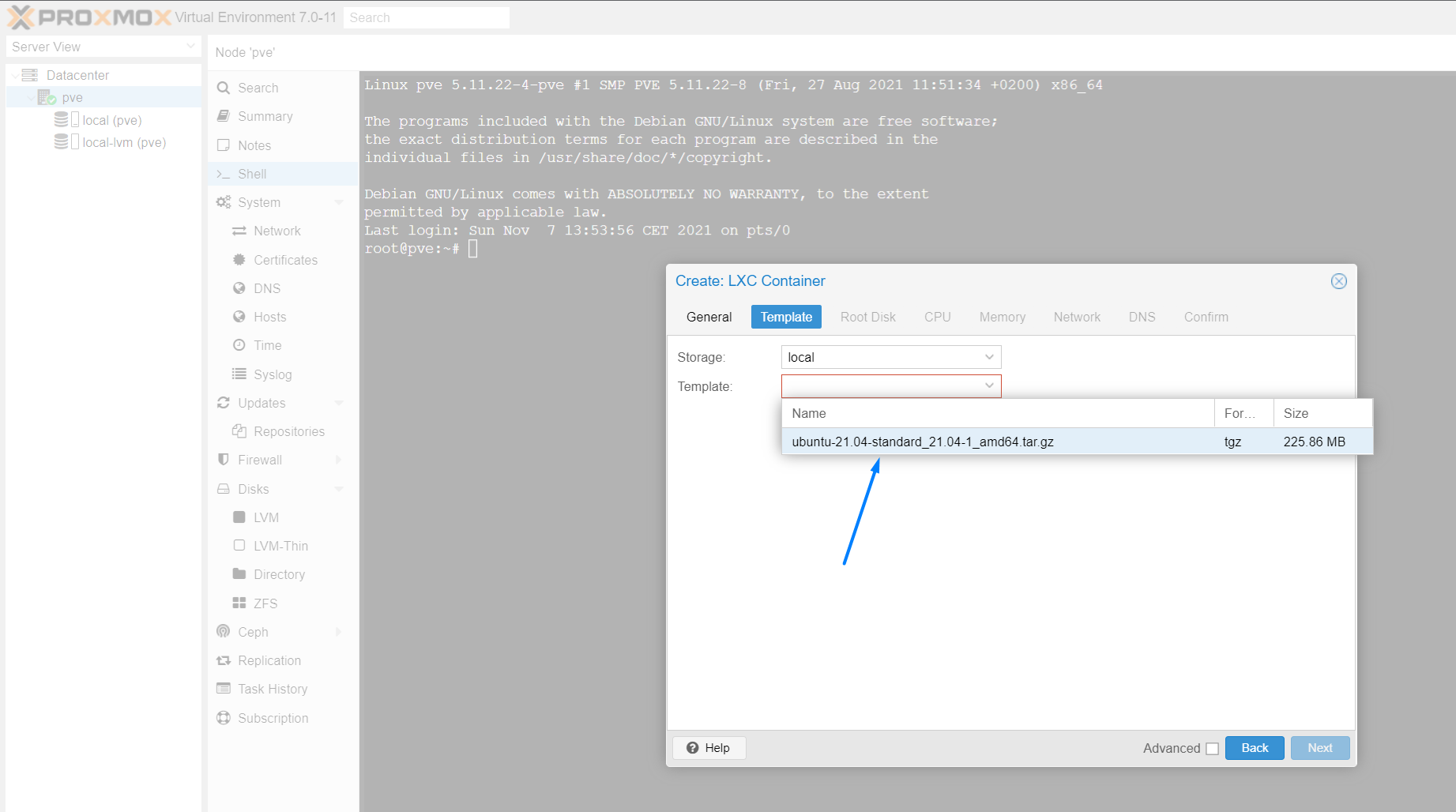

@crunkfx ja habe wireguard in einem Ubuntu LXC auf proxmox laufen

@frana120500

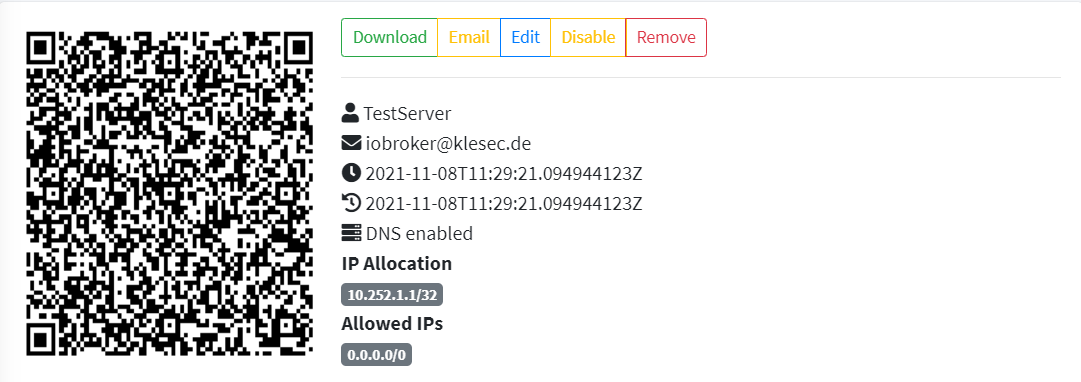

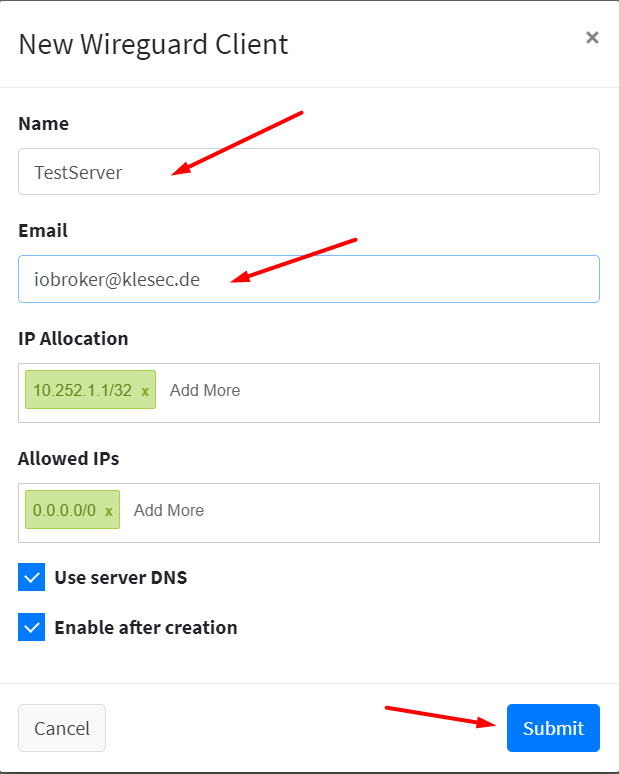

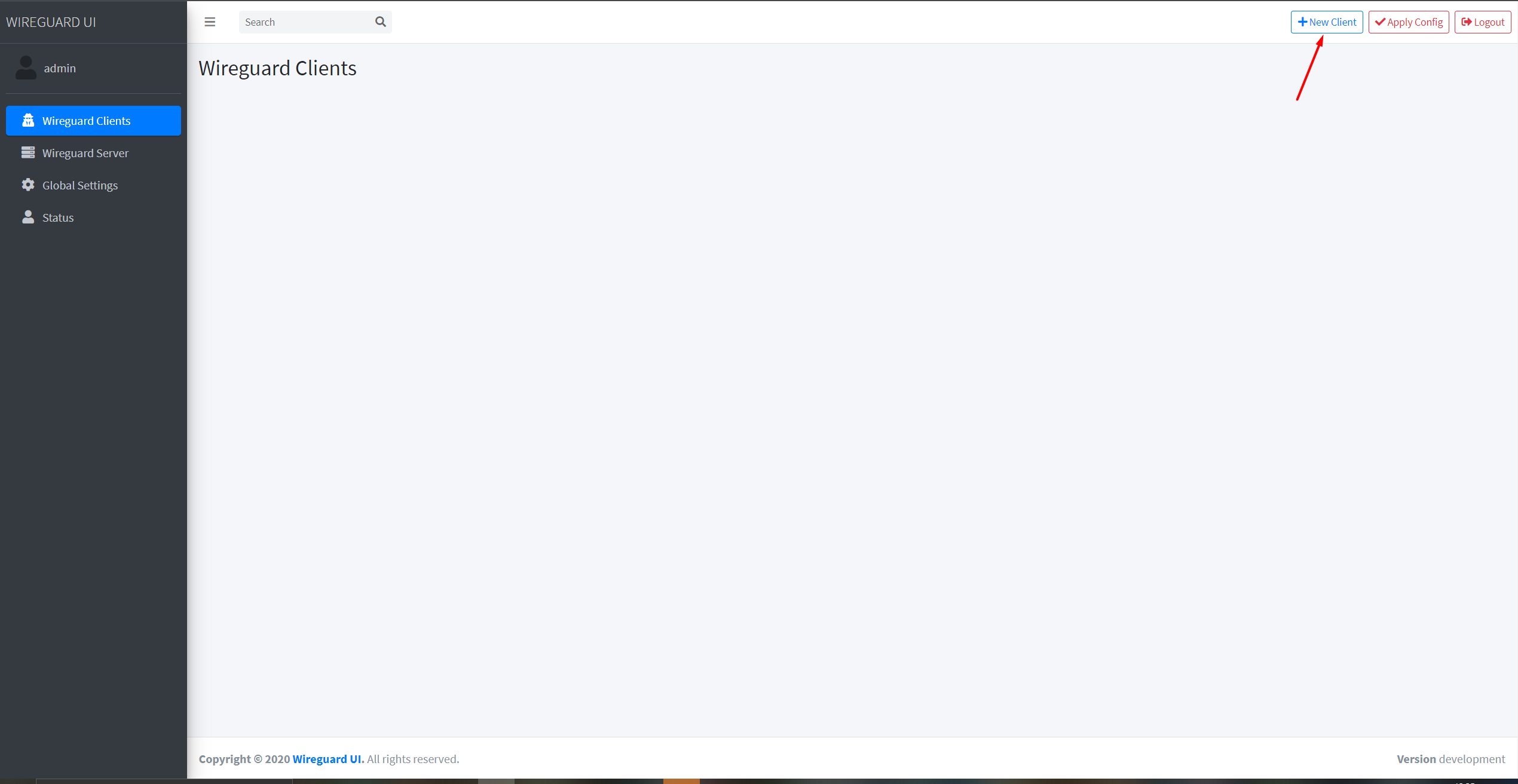

Alles klar,da WireGuard UI nicht wirklich intuitiv zu installieren ist, habe ich meinen Installer etwas umgebaut um das zu übernehmen.

Dazu einfach folgenden Befehl in der Konsole ausführen:

wget https://raw.githubusercontent.com/KleSecGmbH/ioBroker/main/wireguard/installer-wgui.sh -O installer-wgui.sh && bash installer-wgui.shGetestet auf Ubuntu, Debian und RPiOS

-

@frana120500

Alles klar,da WireGuard UI nicht wirklich intuitiv zu installieren ist, habe ich meinen Installer etwas umgebaut um das zu übernehmen.

Dazu einfach folgenden Befehl in der Konsole ausführen:

wget https://raw.githubusercontent.com/KleSecGmbH/ioBroker/main/wireguard/installer-wgui.sh -O installer-wgui.sh && bash installer-wgui.shGetestet auf Ubuntu, Debian und RPiOS

@crunkfx sagte in [Anleitung] WireGuard mit WireGuard-UI auf Proxmox:

@frana120500

Alles klar,da WireGuard UI nicht wirklich intuitiv zu installieren ist, habe ich meinen Installer etwas umgebaut um das zu übernehmen.

Grad getestet, 5 Min. und alles läuft, mega :+1: :+1: :+1: :+1:

Weißt du wie man das admin pw ändern kann?