NEWS

generelle Fragen zum Netzwerksetup

-

@ThaBam sagte in generelle Fragen zum Netzwerksetup:

@Wildbill klingt sehr interessant das ganze bin auch mit so einer Idee am überlegen. Wie ist das denn mit VPN wenn ich meine Fritzbox nur als Modem nutze und dahinter ein USG komme ich dann mit dem VPN von der Fritzbox (DNS) noch auf mein Netzwerk und kann mich einloggen?

Wenn die Fritzbox nur noch als Modem arbeitet brauchst Du dahinter einen anderen VPN-Server. Das kann ein Synology NAS sein, der Unifi USG kann das AFAIK auch.

Was dann etwas tricky wird ist, wenn man von außen auf verschiedene VLAN zugreifen will. Da muss man dann mit internen Routen arbeiten, das ist für Anfänger evtl. etwas zu anspruchsvoll..Zum Thema Unifi USG und Co empfehle ich auch mal die Seiten und Videos von iDomix. Einfach googlen. Der erklärt das Recht gut und auch anfängerfreundlich.

Gruß, Jürgen

@Wildbill sagte in generelle Fragen zum Netzwerksetup:

Zum Thema Unifi USG und Co empfehle ich auch mal die Seiten und Videos von iDomix. Einfach googlen. Der erklärt das Recht gut und auch anfängerfreundlich.

Kann ich unterschreiben.

kleiner Tip noch bevor man so eine Umrüstung anfängt...

Grob die vorgenommene Infrastruktur aufzeichnen. Nur so wie ein Blockschaltbild.

Excel-Tabelle erstellen und alle Teilnehmer der jeweiligen VLANs eintragen.

Bei mir sind mittlerweile knapp 80 Netzwerkgeräte von denen mind. 60 immer online sind. Da verliert man irgendwann den Überblick mit den ganzen IP-Adressen und Hostnamen.

Meine Excel-Datei umfasst jeweils eine Tabelle pro VLAN und dort steht jedes Endgerät mit IP-Adresse und MAC-Adresse drin. Wenn man das von Beginn an macht, dann danken es dir später evtl. deine Nerven.Edit: Und nochmal, denk dran dass es evtl. von Nöten ist in jedem VLAN auch noch eine ioBroker Instanz im Slave-Modus zu installieren. Dann ist ein bzw. drei Raspberry Pi's eher Bastellösung und ich empfehle gleich die ganzen Installationen auf einem Virtualisierungsserver zu packen (z.B. Intel NUC oder Synology (wenn die VLANs beherrscht))

-

Ich muss auch mal was fragen.

Wir haben bei uns 2 Häuser (3 Familien).

Diese 2 Häuser nutzen 1 Internet.Jeder Haushalt betreibt sein eigenes WLAN. Also 3 unterschiedliche SSIDs.

Und jeder Haushalt hat andere APs (TP-Link, Asus, Fritz).Haushalt 1 ist der Hauptknoten (Fritzbox, Fritzrepeater, TP-Link)

Haushalt 2 und Haushalt 3 beziehen ihr Internet von Haushalt 1.Ist es vernünftiger, alle APs auf die SSID von Haushalt 1 umzustellen, oder bringt es nicht wirklich was?

Unify kommt aus Kostengründen derzeit nicht in Frage (Haushalt 2+3 wäre das zuviel). Eventuell

alle APs gegen Fritz Mesh Repeater tauschen (alle übers LAN verbunden)? -

Ich muss auch mal was fragen.

Wir haben bei uns 2 Häuser (3 Familien).

Diese 2 Häuser nutzen 1 Internet.Jeder Haushalt betreibt sein eigenes WLAN. Also 3 unterschiedliche SSIDs.

Und jeder Haushalt hat andere APs (TP-Link, Asus, Fritz).Haushalt 1 ist der Hauptknoten (Fritzbox, Fritzrepeater, TP-Link)

Haushalt 2 und Haushalt 3 beziehen ihr Internet von Haushalt 1.Ist es vernünftiger, alle APs auf die SSID von Haushalt 1 umzustellen, oder bringt es nicht wirklich was?

Unify kommt aus Kostengründen derzeit nicht in Frage (Haushalt 2+3 wäre das zuviel). Eventuell

alle APs gegen Fritz Mesh Repeater tauschen (alle übers LAN verbunden)?@Negalein sagte in generelle Fragen zum Netzwerksetup:

Eventuell

alle APs gegen Fritz Mesh Repeater tauschen (alle übers LAN verbunden)?Dann gast du sowieso überall die gleiche SSID

-

@Negalein sagte in generelle Fragen zum Netzwerksetup:

Eventuell

alle APs gegen Fritz Mesh Repeater tauschen (alle übers LAN verbunden)?Dann gast du sowieso überall die gleiche SSID

@Homoran sagte in generelle Fragen zum Netzwerksetup:

Dann gast du sowieso überall die gleiche SSID

Ja, würde ich vernünftiger finden, als 3-4 SSIDs.

Dann wird denen jetzt ein Fritz Mesh aufgezwungen :grin:

-

Ich habe mich nun für den Unifi-Weg entschieden. Bin sehr gespannt, was da noch auf mich zukommt...

Ich werde die Tage mal die, von @cruunnerr vorgeschlagene, .xlsx Tabelle anfangen und die Infrastruktur aufzeichnen.Habe nun einen Unifi AP lite und das USG. Macht es Sinn schon mit dem Aufbau zu beginnen, oder besser aufs Switch warten?

Welches wäre denn das kleinste Unifi Switch, was sich hierfür eignet?@cruunnerr said in generelle Fragen zum Netzwerksetup:

(...)Edit: Und nochmal, denk dran dass es evtl. von Nöten ist in jedem VLAN auch noch eine ioBroker Instanz im Slave-Modus zu installieren. Dann ist ein bzw. drei Raspberry Pi's eher Bastellösung und ich empfehle gleich die ganzen Installationen auf einem Virtualisierungsserver zu packen (z.B. Intel NUC oder Synology (wenn die VLANs beherrscht))

Ich habe den ioBroker aktuell auf der Synology im Doker am Laufen. Verstehe ich Dich richtig, dass ich dann keine weiteren slave-Pi`s mehr benötige?

Bin gespannt, wie sich das realisieren lässt, dass das NAS in VLAN1 und der ioBroker in VLAN2 läuft, obwohl es physisch das selbe Gerät ist.

Und generell, wie sich die VLANs untereinander verbinden lassen.Für Zwischenrufe zum Unifi Setup bin ich weiterhin sehr dankbar!

-

Ich habe mich nun für den Unifi-Weg entschieden. Bin sehr gespannt, was da noch auf mich zukommt...

Ich werde die Tage mal die, von @cruunnerr vorgeschlagene, .xlsx Tabelle anfangen und die Infrastruktur aufzeichnen.Habe nun einen Unifi AP lite und das USG. Macht es Sinn schon mit dem Aufbau zu beginnen, oder besser aufs Switch warten?

Welches wäre denn das kleinste Unifi Switch, was sich hierfür eignet?@cruunnerr said in generelle Fragen zum Netzwerksetup:

(...)Edit: Und nochmal, denk dran dass es evtl. von Nöten ist in jedem VLAN auch noch eine ioBroker Instanz im Slave-Modus zu installieren. Dann ist ein bzw. drei Raspberry Pi's eher Bastellösung und ich empfehle gleich die ganzen Installationen auf einem Virtualisierungsserver zu packen (z.B. Intel NUC oder Synology (wenn die VLANs beherrscht))

Ich habe den ioBroker aktuell auf der Synology im Doker am Laufen. Verstehe ich Dich richtig, dass ich dann keine weiteren slave-Pi`s mehr benötige?

Bin gespannt, wie sich das realisieren lässt, dass das NAS in VLAN1 und der ioBroker in VLAN2 läuft, obwohl es physisch das selbe Gerät ist.

Und generell, wie sich die VLANs untereinander verbinden lassen.Für Zwischenrufe zum Unifi Setup bin ich weiterhin sehr dankbar!

@Phil-Ipp sagte in generelle Fragen zum Netzwerksetup:

Ich habe den ioBroker aktuell auf der Synology im Doker am Laufen. Verstehe ich Dich richtig, dass ich dann keine weiteren slave-Pi`s mehr benötige?

Bei mir läuft ioBroker im Docker auf der Syno und der Unifi-Controller ebenfalls. Ich brauche keine Slave-Instanzen. Die Kommunikation zwischen den vlans bzw. einzelner IT-Geräte daraus regelst Du über Firewall-Regeln des Unifi-Controllers. Du musst Dich daher noch entscheiden, ob Du den Controller als Softwarelösung auf eigener Hardware betreibst oder als Fertigbaustein auch von Unifi nimmst.

Empfehlung:

Fang erstmal ohne vlans an Dich mit dem Unifi System überhaupt vertraut zu machen und stell dann Segmentweise um, z.B. mit den IPCams und pack die in ein eigenes vlan. Ich würde daher auch auf den Switch warten und als Gesamtpaket starten. Für vlan eignen sich alle Switche von Unifi. Ist eher die Frage was Du brauchst in Sachen Anzahl Ports und ggf. POE. Ich bin mittlerweile bei 2 von den 16er Switchen mit 150W, einem 8er mit 60W und zwei kleinen 8ern, die ohne Netzteil über POE gepowert werden können. -

Hallo zusammen,

ich habe nun alles rudimentär auf Unifi am Laufen! Was soll ich sagen, es rennt.

USG + POE Switch + Cloudkey + UAP AC Lite

Die Fritzbox wurde zum DSL Modem degradiert. Frage: Muss hier noch etwas eingestellt/optimiert werden?Netzwerk inkl NAS liefen quasi Plug'n'Play direkt weiter.

Aktuell auch noch alles in einem Netzwerk/VLAN.Was ich mich nun Frage, wie muss ich ioBroker noch beim Umzug unter die Arme greifen?

Die Deconz/Zigbee sachen scheinen weiter zu laufen. Aber zum Beispiel die WLAN Yeelights tauchen noch auf, aber können nicht mehr gesteuert werden. Dazu werde ich an passender Stellen noch mal eine eigenen Thread starten.Danke und schönen Sonntag in die Runde!

-

Hallo zusammen,

ich habe nun alles rudimentär auf Unifi am Laufen! Was soll ich sagen, es rennt.

USG + POE Switch + Cloudkey + UAP AC Lite

Die Fritzbox wurde zum DSL Modem degradiert. Frage: Muss hier noch etwas eingestellt/optimiert werden?Netzwerk inkl NAS liefen quasi Plug'n'Play direkt weiter.

Aktuell auch noch alles in einem Netzwerk/VLAN.Was ich mich nun Frage, wie muss ich ioBroker noch beim Umzug unter die Arme greifen?

Die Deconz/Zigbee sachen scheinen weiter zu laufen. Aber zum Beispiel die WLAN Yeelights tauchen noch auf, aber können nicht mehr gesteuert werden. Dazu werde ich an passender Stellen noch mal eine eigenen Thread starten.Danke und schönen Sonntag in die Runde!

@Phil-Ipp sagte in generelle Fragen zum Netzwerksetup:

Die Fritzbox wurde zum DSL Modem degradiert. Frage: Muss hier noch etwas eingestellt/optimiert werden?

Das kommt drauf an wie Du sie "degradiert" hast. Bridge-Modus? Dann ist alles gut. Bei mir war das nicht möglich wg. der Telefonie (Kabel-Vodafone), daher habe ich das NAT im USG deaktiviert um kein Doppel-NAT zu haben.

-

@Phil-Ipp sagte in generelle Fragen zum Netzwerksetup:

Die Fritzbox wurde zum DSL Modem degradiert. Frage: Muss hier noch etwas eingestellt/optimiert werden?

Das kommt drauf an wie Du sie "degradiert" hast. Bridge-Modus? Dann ist alles gut. Bei mir war das nicht möglich wg. der Telefonie (Kabel-Vodafone), daher habe ich das NAT im USG deaktiviert um kein Doppel-NAT zu haben.

@Samson71 said in generelle Fragen zum Netzwerksetup:

@Phil-Ipp sagte in generelle Fragen zum Netzwerksetup:

Die Fritzbox wurde zum DSL Modem degradiert. Frage: Muss hier noch etwas eingestellt/optimiert werden?

Das kommt drauf an wie Du sie "degradiert" hast. Bridge-Modus? Dann ist alles gut. Bei mir war das nicht möglich wg. der Telefonie (Kabel-Vodafone), daher habe ich das NAT im USG deaktiviert um kein Doppel-NAT zu haben.

hmm, bei meiner 7490 habe ich keine "Bridge-Option". Bzw wurde dies wohl seitens AVM entfernt.

Aktuell läuft es mit doppeltem NAT.

Ich will heute Abend mal den Weg über den exposed host probieren.

https://avm.de/service/fritzbox/fritzbox-7490/wissensdatenbank/publication/show/131_DMZ-in-FRITZ-Box-einrichten/Sonstige Funktionen (Telefonie, etc) der FB sind nicht im Einsatz. Daher auch die Überlegung, evtl ein einfaches DSL Modem anzuschaffen...

-

@Samson71 said in generelle Fragen zum Netzwerksetup:

@Phil-Ipp sagte in generelle Fragen zum Netzwerksetup:

Die Fritzbox wurde zum DSL Modem degradiert. Frage: Muss hier noch etwas eingestellt/optimiert werden?

Das kommt drauf an wie Du sie "degradiert" hast. Bridge-Modus? Dann ist alles gut. Bei mir war das nicht möglich wg. der Telefonie (Kabel-Vodafone), daher habe ich das NAT im USG deaktiviert um kein Doppel-NAT zu haben.

hmm, bei meiner 7490 habe ich keine "Bridge-Option". Bzw wurde dies wohl seitens AVM entfernt.

Aktuell läuft es mit doppeltem NAT.

Ich will heute Abend mal den Weg über den exposed host probieren.

https://avm.de/service/fritzbox/fritzbox-7490/wissensdatenbank/publication/show/131_DMZ-in-FRITZ-Box-einrichten/Sonstige Funktionen (Telefonie, etc) der FB sind nicht im Einsatz. Daher auch die Überlegung, evtl ein einfaches DSL Modem anzuschaffen...

@Phil-Ipp

Wenn Du von der Fritte keine Funktionen zwingend brauchst würde ich auch nen reines Modem vor das USG setzen. Würde ich auch gerne machen. Meine Wahl wäre dann ein Draytek Vigor. Ich werde als Kabelkunde meine Box als 1. Endgerät am Anschluss nicht los, da die zwangsweise von Vodafone direkt provisioniert wird. -

@Phil-Ipp sagte in generelle Fragen zum Netzwerksetup:

Ich habe den ioBroker aktuell auf der Synology im Doker am Laufen. Verstehe ich Dich richtig, dass ich dann keine weiteren slave-Pi`s mehr benötige?

Bei mir läuft ioBroker im Docker auf der Syno und der Unifi-Controller ebenfalls. Ich brauche keine Slave-Instanzen. Die Kommunikation zwischen den vlans bzw. einzelner IT-Geräte daraus regelst Du über Firewall-Regeln des Unifi-Controllers. Du musst Dich daher noch entscheiden, ob Du den Controller als Softwarelösung auf eigener Hardware betreibst oder als Fertigbaustein auch von Unifi nimmst.

Empfehlung:

Fang erstmal ohne vlans an Dich mit dem Unifi System überhaupt vertraut zu machen und stell dann Segmentweise um, z.B. mit den IPCams und pack die in ein eigenes vlan. Ich würde daher auch auf den Switch warten und als Gesamtpaket starten. Für vlan eignen sich alle Switche von Unifi. Ist eher die Frage was Du brauchst in Sachen Anzahl Ports und ggf. POE. Ich bin mittlerweile bei 2 von den 16er Switchen mit 150W, einem 8er mit 60W und zwei kleinen 8ern, die ohne Netzteil über POE gepowert werden können.@Samson71 sagte in generelle Fragen zum Netzwerksetup:

Die Kommunikation zwischen den vlans bzw. einzelner IT-Geräte daraus regelst Du über Firewall-Regeln des Unifi-Controllers.

Hast du da vielleicht eine Beispiel-Rule für mich? Oder einen Link zu einer Beschreibung? Irgendwie habe dabei keinen Durchblick. Bestimmten MAC-Adressen das WAN zu verbieten habe ich ebenso geschafft wie eine Portweiterleitung. Doch die Verbindung zwischen zwei VLAN ist mir nicht klar. "LAN eingehen", "LAN ausgehend" oder "LAN lokal"? Alleine da weiß ich schon nicht wo rein.

-

@Samson71 sagte in generelle Fragen zum Netzwerksetup:

Die Kommunikation zwischen den vlans bzw. einzelner IT-Geräte daraus regelst Du über Firewall-Regeln des Unifi-Controllers.

Hast du da vielleicht eine Beispiel-Rule für mich? Oder einen Link zu einer Beschreibung? Irgendwie habe dabei keinen Durchblick. Bestimmten MAC-Adressen das WAN zu verbieten habe ich ebenso geschafft wie eine Portweiterleitung. Doch die Verbindung zwischen zwei VLAN ist mir nicht klar. "LAN eingehen", "LAN ausgehend" oder "LAN lokal"? Alleine da weiß ich schon nicht wo rein.

Hi,

Ich kann jedem die 3 youtube Videos empfehlen.

Insbesondere wenn vlan und firewall rules eingesetzt werden. Auch wie sauber mit PortGruppen gearbeitet wird. Mir hat es sehr geholfen.

EDIT: @Samson71 war meine größte Hilfe!!!

-

@Samson71 sagte in generelle Fragen zum Netzwerksetup:

Die Kommunikation zwischen den vlans bzw. einzelner IT-Geräte daraus regelst Du über Firewall-Regeln des Unifi-Controllers.

Hast du da vielleicht eine Beispiel-Rule für mich? Oder einen Link zu einer Beschreibung? Irgendwie habe dabei keinen Durchblick. Bestimmten MAC-Adressen das WAN zu verbieten habe ich ebenso geschafft wie eine Portweiterleitung. Doch die Verbindung zwischen zwei VLAN ist mir nicht klar. "LAN eingehen", "LAN ausgehend" oder "LAN lokal"? Alleine da weiß ich schon nicht wo rein.

@Dr-Bakterius

Die Beiträge und Videos von idomix.de sind auch immer eine ganz ordentliche Anlaufstelle

https://idomix.de/unifi-firewall-einstellen-vlan-isolation-security-gatewaySonst kann man da auch sicher was über Screenshots oder gar Teamviewer machen. Bin im Moment aber gerade mobil unterwegs.

-

@Dr-Bakterius

Die Beiträge und Videos von idomix.de sind auch immer eine ganz ordentliche Anlaufstelle

https://idomix.de/unifi-firewall-einstellen-vlan-isolation-security-gatewaySonst kann man da auch sicher was über Screenshots oder gar Teamviewer machen. Bin im Moment aber gerade mobil unterwegs.

@Samson71 Danke für den Link. Damit konnte ich das VLAN vom LAN trennen (kannte das vorher von Tomato nur so, dass es grundsätzlich getrennt ist). Auch wie man bestimmten Geräten Zugriff auf das LAN oder Teilen davon gewährt ist soweit klar. Was ich aber nicht geschafft habe: ich kann die Weboberfläche von Geräten im VLAN vom LAN aus nicht erreichen. Da ich diese Verbindung in der Firewall nicht blockiert habe, werden wohl die Daten vom Gerät im VLAN von der Firewall geblockt. Gibt es dafür auch eine Regel damit ich die Geräte im VLAN erreiche? Port 80 und 443 freizugeben hat auf jeden Fall nicht gereicht.

-

@Samson71 Danke für den Link. Damit konnte ich das VLAN vom LAN trennen (kannte das vorher von Tomato nur so, dass es grundsätzlich getrennt ist). Auch wie man bestimmten Geräten Zugriff auf das LAN oder Teilen davon gewährt ist soweit klar. Was ich aber nicht geschafft habe: ich kann die Weboberfläche von Geräten im VLAN vom LAN aus nicht erreichen. Da ich diese Verbindung in der Firewall nicht blockiert habe, werden wohl die Daten vom Gerät im VLAN von der Firewall geblockt. Gibt es dafür auch eine Regel damit ich die Geräte im VLAN erreiche? Port 80 und 443 freizugeben hat auf jeden Fall nicht gereicht.

@Dr-Bakterius

Hast Du Dir das Video von idomix mal angesehen? Darin definiert er Regeln damit sein Rechner (LAN) auf die separierten IPCams (VLAN) zugreifen kann. Zumindest meine ich mich daran erinnern zu können. Irgendwo ab Minute 6 oder so. Das Video war ganz zu Anfang mein roter Faden an dem ich mich langgetastet habe. Sonst guck ich heute Abend mal in meinen Einstellungen was ich da finde. -

@Dr-Bakterius

Hast Du Dir das Video von idomix mal angesehen? Darin definiert er Regeln damit sein Rechner (LAN) auf die separierten IPCams (VLAN) zugreifen kann. Zumindest meine ich mich daran erinnern zu können. Irgendwo ab Minute 6 oder so. Das Video war ganz zu Anfang mein roter Faden an dem ich mich langgetastet habe. Sonst guck ich heute Abend mal in meinen Einstellungen was ich da finde.@Samson71 Ja, klar habe ich das Video angesehen. Aber ich brauche ja genau den umgekehrten Weg. Er hat dem LAN den Zugang zum VLAN gesperrt und einem Rechner den Zugang (komplett) erlaubt. Ich möchte aber dem VLAN den Zugang zum LAN grundsätzlich sperren und nur einzelne Rechner zugängig haben. Vom LAN sollen aber alle im VLAN erreichbar sein. Die Anfragen vom LAN werden im VLAN auch ankommen, aber die Antwort wird wohl blockiert werden.

-

@Dr-Bakterius

Hast Du Dir das Video von idomix mal angesehen? Darin definiert er Regeln damit sein Rechner (LAN) auf die separierten IPCams (VLAN) zugreifen kann. Zumindest meine ich mich daran erinnern zu können. Irgendwo ab Minute 6 oder so. Das Video war ganz zu Anfang mein roter Faden an dem ich mich langgetastet habe. Sonst guck ich heute Abend mal in meinen Einstellungen was ich da finde.@Samson71 Ich habe jetzt selbst die Lösung gefunden! Nach dieser Anleitung: https://help.ui.com/hc/en-us/articles/115010254227-UniFi-USG-Firewall-How-to-Disable-InterVLAN-Routing

Man muss also das VLAN aus dem LAN aussperren (wobei sich die Beschreibungen idomix und UniFi etwas unterscheiden wenn es um das Anhaken der States geht) und davor eine Regel setzen, die dafür sorgt, dass Antworten durchgelassen werden.

Nachdem das nun geklärt ist, kann ich meine IoT-Geräte in ein eigenes VLAN legen. Mal sehen auf welche Probleme ich noch stoße. Die Shellys werde ich wohl auf MQTT umstellen müssen, doch ob das alles ist...

-

@Samson71 Ich habe jetzt selbst die Lösung gefunden! Nach dieser Anleitung: https://help.ui.com/hc/en-us/articles/115010254227-UniFi-USG-Firewall-How-to-Disable-InterVLAN-Routing

Man muss also das VLAN aus dem LAN aussperren (wobei sich die Beschreibungen idomix und UniFi etwas unterscheiden wenn es um das Anhaken der States geht) und davor eine Regel setzen, die dafür sorgt, dass Antworten durchgelassen werden.

Nachdem das nun geklärt ist, kann ich meine IoT-Geräte in ein eigenes VLAN legen. Mal sehen auf welche Probleme ich noch stoße. Die Shellys werde ich wohl auf MQTT umstellen müssen, doch ob das alles ist...

@Dr-Bakterius

Moin, sorry war nicht so schnell. Gestern Abend war es spät. Sitze gerade an der Kiste und wollte in meinen Einstellungen gucken. Mache gerade erst mal Updates für meinen Fuhrpark. Bei 10 Geräten dauert das nen Moment. Aber prima, dass Du Dir schon selbst helfen konntest. -

@Dr-Bakterius

Moin, sorry war nicht so schnell. Gestern Abend war es spät. Sitze gerade an der Kiste und wollte in meinen Einstellungen gucken. Mache gerade erst mal Updates für meinen Fuhrpark. Bei 10 Geräten dauert das nen Moment. Aber prima, dass Du Dir schon selbst helfen konntest.Moin, ich hacke mal hier ein da das Thema genau in die Richtung geht in der ich gerade Probleme habe.

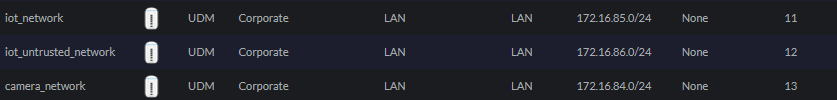

Mein Setup: iobroker als VM in Proxmox (Zigbeestick, onboard BT läuft alles), ich habe zu Hause ein Unifisetup mit Switch+APs und habe jetzt meine USG+Cloudkey gegen eine UDM getauscht - läuft auch alles. Da ich diverse IoT Geräte habe (Tuyarollotaster, Wifibirnen, etc) habe ich mehrer Subnetze mit VLANs + dazugehörige WLANs erstellt da die meisten Geräte über Wifi laufen.

Zum Problem:

Normalerweise haben alle Rollotaster im Tuyaadapter eine IP nachdem ich die Geräte aus der Smartlife app mittels Proxy synchronisiert habe. Leider klappt das seit dem Umzug der Taster in das andere Subnetz nicht mehr. Soweit ich das mitbekommen habe, liegt das wohl an der Broadcastdomain, da UDP Pakete nicht zwischen Subnetzen weitergeleitet werden?? Resultat war, dass der Adapter gelb blieb und im Log stand "no match for devices found" da die Geräte obwohl sie eine Ip hatten im Tuyaadapter keine angezeigt haben. Ich konnt das Problem jetzt nur mit festen IPs in Unifi + manuelle IP in den Tastern unter Objekte/RolloXy/RAW mit manueller IP lösen. Nebeneffekt davon, meine Rollos werden regelmäßig nicht mehr angesteuert (Skripte für morgens hoch; Abends runter; wenn Alarmanlage scharf dann runter, etc) oder es werden nur manche Rollos gesteuert, was ich auch auf das VLAN Thema zurückführe da ich vorher nie Probleme hatte. Die Rollos lassen sich eine Zeit lang steuern, irgendwann dann nicht mehr obwohl das LOg keine Fehler zeigt, dann hilft nur Neustart des Adapters.Mein iobroker läuft im Haupnetz (172.16.77.0/24) inkl Tuyaadapter. Die Rollotaster sind im 172.16.86.0/24er Netz (VLAN 12). Ich habe alle VLANs als corporate erstellt, somit können sich alle Netze untereinander erreichen (Ping hat auch funktioniert).

Ich bin im Internet bereits auf mDNS bei Unifi gestoßen und habe trotzdem eine Firewallregel erstellt damit UDP Pakete aus VLAN 12 in mein Haupnetz dürfen) hat aber bisher das Problem nicht behoben und konterkarriert wiederum meinen Securityansatz...

Hat jemand eine Idee?