NEWS

Ping Adapter ioBroker Synology Docker

-

@mcm57 @finke3

Auf 'richtigen' Installationen setzt man capabilities und grabbelt die Rechte nicht direkt an.

So z. B.sudo setcap cap_net_raw+p `type -P ping`Ob und wie das bei Dockern funktioniert kann ich aber nicht sagen.

@thomas-braun said in Ping Adapter ioBroker Synology Docker:

@mcm57 @finke3

Auf 'richtigen' Installationen setzt man capabilities und grabbelt die Rechte nicht direkt an.

So z. B.sudo setcap cap_net_raw+p `type -P ping`Ob und wie das bei Dockern funktioniert kann ich aber nicht sagen.

Und das umgeht dann auch die Fileprotections? Sprich, wenn user x keine Rechte hat das Programm ping auszuführen, dann geht das nachher? Der Adaüpetr startet nämlich das Image/Programm ping als subprozess und dazu muss der User (= ioBroker) natürlich das Programm ausführen dürfen.

-

@thomas-braun said in Ping Adapter ioBroker Synology Docker:

@mcm57 @finke3

Auf 'richtigen' Installationen setzt man capabilities und grabbelt die Rechte nicht direkt an.

So z. B.sudo setcap cap_net_raw+p `type -P ping`Ob und wie das bei Dockern funktioniert kann ich aber nicht sagen.

Und das umgeht dann auch die Fileprotections? Sprich, wenn user x keine Rechte hat das Programm ping auszuführen, dann geht das nachher? Der Adaüpetr startet nämlich das Image/Programm ping als subprozess und dazu muss der User (= ioBroker) natürlich das Programm ausführen dürfen.

-

@mcm57 meine Berechtigungen sehen aktuell etwas anders aus. Soll ich den Befehl von GitHub mal versuchen und die Berechtigungen ändern? Habe bisschen Angst mir etwas kaputt zu machen.

-

@thomas-braun said in Ping Adapter ioBroker Synology Docker:

@mcm57 @finke3

Auf 'richtigen' Installationen setzt man capabilities und grabbelt die Rechte nicht direkt an.

So z. B.sudo setcap cap_net_raw+p `type -P ping`Ob und wie das bei Dockern funktioniert kann ich aber nicht sagen.

Und das umgeht dann auch die Fileprotections? Sprich, wenn user x keine Rechte hat das Programm ping auszuführen, dann geht das nachher? Der Adaüpetr startet nämlich das Image/Programm ping als subprozess und dazu muss der User (= ioBroker) natürlich das Programm ausführen dürfen.

@mcm57 sagte in Ping Adapter ioBroker Synology Docker:

Sprich, wenn user x keine Rechte hat das Programm ping auszuführen, dann geht das nachher?

Ja, das läuft dann über die capabilities.

-

@mcm57 sagte in Ping Adapter ioBroker Synology Docker:

Sprich, wenn user x keine Rechte hat das Programm ping auszuführen, dann geht das nachher?

Ja, das läuft dann über die capabilities.

@thomas-braun said in Ping Adapter ioBroker Synology Docker:

@mcm57 sagte in Ping Adapter ioBroker Synology Docker:

Sprich, wenn user x keine Rechte hat das Programm ping auszuführen, dann geht das nachher?

Ja, das läuft dann über die capabilities.

Danke - wieder was gelernt.

-

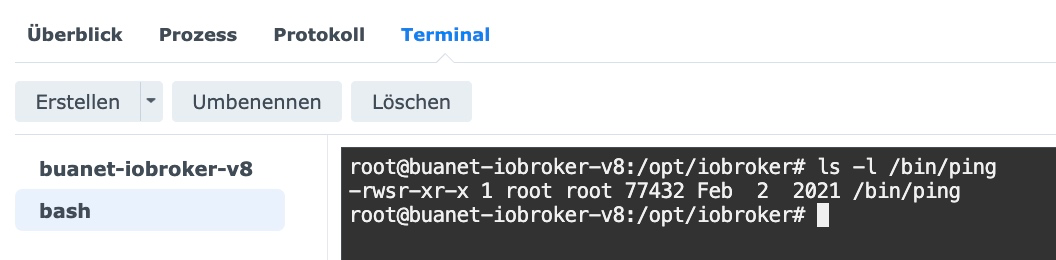

@mcm57 welchen IST Stand meinst du? Habe oben über das Terminal mal "ls -l /bin/ping" abgesetzt, welches die Berechtigungen zeigt, oder?

@finke3 said in Ping Adapter ioBroker Synology Docker:

@mcm57 welchen IST Stand meinst du? Habe oben über das Terminal mal "ls -l /bin/ping" abgesetzt, welches die Berechtigungen zeigt, oder?

OK, nicht gesehen, dass du den Output oben eh gepostet hast. Mit -rwxr-xr-x sollte ping eigentlich von jedermann startbar sein. An den Fileprotections sollte es da nicht hapern. Oder (@Thomas-Braun)?

-

@finke3 said in Ping Adapter ioBroker Synology Docker:

@mcm57 welchen IST Stand meinst du? Habe oben über das Terminal mal "ls -l /bin/ping" abgesetzt, welches die Berechtigungen zeigt, oder?

OK, nicht gesehen, dass du den Output oben eh gepostet hast. Mit -rwxr-xr-x sollte ping eigentlich von jedermann startbar sein. An den Fileprotections sollte es da nicht hapern. Oder (@Thomas-Braun)?

@mcm57

Sollte eigentlich:

[thomas@roamer ~]$ ls -lah `type -P ping` -rwxr-xr-x 1 root root 92K 18. Jan 07:05 /usr/bin/ping [thomas@roamer ~]$ ping iobroker.net PING iobroker.net (82.165.135.239) 56(84) Bytes an Daten. 64 Bytes von s21181212.onlinehome-server.info (82.165.135.239): icmp_seq=1 ttl=57 Zeit=22.7 ms 64 Bytes von s21181212.onlinehome-server.info (82.165.135.239): icmp_seq=2 ttl=57 Zeit=23.7 ms ^C --- iobroker.net ping-Statistik --- 2 Pakete übertragen, 2 empfangen, 0% packet loss, time 1002ms rtt min/avg/max/mdev = 22.668/23.196/23.725/0.528 ms [thomas@roamer ~]$Aber gerade 'ping' ist immer etwas anders aufgesetzt, je nach System. Manche Distribuionen setzen da auch ein SETUID-Bit drauf.

-

@finke3 sagte in Ping Adapter ioBroker Synology Docker:

Hmm ok, dann ist nur die Frage wodurch das "Operation not permitted" verursacht wird.

Durch fehlende Rechte... g

-

@finke3 sagte in Ping Adapter ioBroker Synology Docker:

Hmm ok, dann ist nur die Frage wodurch das "Operation not permitted" verursacht wird.

Durch fehlende Rechte... g

-

Soll ich mal, ohne zu wissen was es ändert, den Befehl von Github (chmod 4755 /bin/ping) ausführen? Kann es was kaputt machen? Wie würde ich die aktuellen Berechtigungen wieder setzen?

-

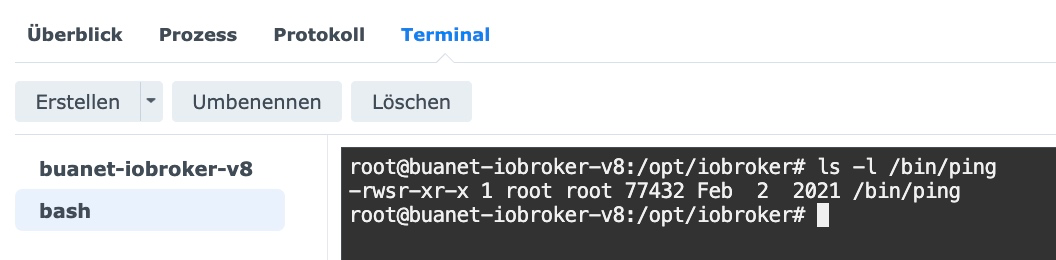

So ich habe mich getraut und über "chmod 4755 /bin/ping" die Berechtigung geändert.

Diese sehen nun wie folgt aus:

Danach funktioniert nun auch der Ping Adapter. :+1:

Ich hoffe es treten keine Seiteneffekte durch den Change auf, da ich immer noch nicht ganz verstanden habe, was der Unterschied in den Berechtigungen ist.Lieben Dank

Finke -

So ich habe mich getraut und über "chmod 4755 /bin/ping" die Berechtigung geändert.

Diese sehen nun wie folgt aus:

Danach funktioniert nun auch der Ping Adapter. :+1:

Ich hoffe es treten keine Seiteneffekte durch den Change auf, da ich immer noch nicht ganz verstanden habe, was der Unterschied in den Berechtigungen ist.Lieben Dank

Finke@finke3 sagte in Ping Adapter ioBroker Synology Docker:

was der Unterschied in den Berechtigungen ist.

-rwsr-xr-xbedeutet, dass das Programm nun IMMER mit root-Rechten ausgeführt wird (genauer: Mit den Rechten des Besitzers der Datei, hier halt root), egal welcher user das aufruft.

Nennt sich SUID-Bit.