NEWS

Sophos UDP-Port öffnen

-

Hallo,

ich habe mir Wireguard auf einem Debian System installiert.

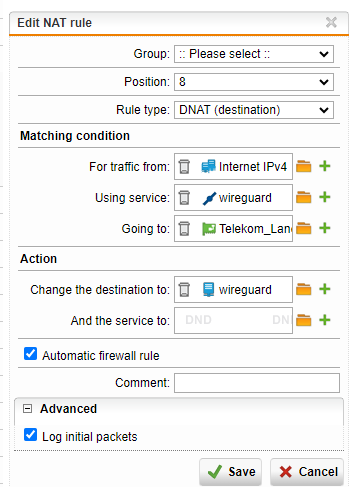

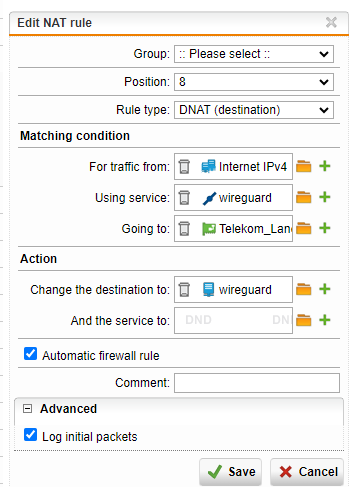

Leider bekomme ich den Port erreichbar.Das NAT in der Sophos sieht wie folgt aus:

Am Host selber sieht es auch so aus, als ob die Ports offen sind.

wireguard@wireguard:~$ ss -tulw Netid State Recv-Q Send-Q Local Address:Port Peer Address:Port Process udp UNCONN 0 0 0.0.0.0:bootpc 0.0.0.0:* udp UNCONN 0 0 0.0.0.0:60017 0.0.0.0:* udp UNCONN 0 0 [::]:60017 [::]:* tcp LISTEN 0 128 0.0.0.0:ssh 0.0.0.0:* tcp LISTEN 0 128 [::]:ssh [::]:*wireguard@wireguard:~$ sudo ufw status Status: active To Action From -- ------ ---- OpenSSH ALLOW Anywhere 60017/udp ALLOW Anywhere OpenSSH (v6) ALLOW Anywhere (v6) 60017/udp (v6) ALLOW Anywhere (v6) Anywhere on ens192 ALLOW FWD Anywhere on wg0 Anywhere (v6) on ens192 ALLOW FWD Anywhere (v6) on wg0wireguard@wireguard:~$ sudo systemctl status wg-quick@wg0.service ● wg-quick@wg0.service - WireGuard via wg-quick(8) for wg0 Loaded: loaded (/lib/systemd/system/wg-quick@.service; enabled; vendor preset: enabled) Active: active (exited) since Mon 2023-08-28 15:36:24 CEST; 26min ago Docs: man:wg-quick(8) man:wg(8) https://www.wireguard.com/ https://www.wireguard.com/quickstart/ https://git.zx2c4.com/wireguard-tools/about/src/man/wg-quick.8 https://git.zx2c4.com/wireguard-tools/about/src/man/wg.8 Main PID: 539 (code=exited, status=0/SUCCESS) Tasks: 0 (limit: 7072) Memory: 0B CPU: 0 CGroup: /system.slice/system-wg\x2dquick.slice/wg-quick@wg0.service Aug 28 15:36:24 wireguard wg-quick[539]: [#] ip -4 address add 10.66.66.1/24 dev wg0 Aug 28 15:36:24 wireguard wg-quick[539]: [#] ip -6 address add fd42:42:42::1/64 dev wg0 Aug 28 15:36:24 wireguard wg-quick[539]: [#] ip link set mtu 1420 up dev wg0 Aug 28 15:36:24 wireguard wg-quick[539]: [#] iptables -I INPUT -p udp --dport 60017 -j ACCEPT Aug 28 15:36:24 wireguard wg-quick[539]: [#] iptables -I FORWARD -i ens192 -o wg0 -j ACCEPT Aug 28 15:36:24 wireguard wg-quick[539]: [#] iptables -I FORWARD -i wg0 -j ACCEPT Aug 28 15:36:24 wireguard wg-quick[539]: [#] iptables -t nat -A POSTROUTING -o ens192 -j MASQUERADE Aug 28 15:36:24 wireguard wg-quick[539]: [#] ip6tables -I FORWARD -i wg0 -j ACCEPT Aug 28 15:36:24 wireguard wg-quick[539]: [#] ip6tables -t nat -A POSTROUTING -o ens192 -j MASQUERADE Aug 28 15:36:24 wireguard systemd[1]: Finished WireGuard via wg-quick(8) for wg0.Kann ich das von extern Irgendwie prüfen, ob der UDP Port am Server wirklich offen ist?

Da ist es denke erstmal leichter Fehler zu suchen als an der Sophos, da kenne ich mich kaum aus. -

Hallo,

ich habe mir Wireguard auf einem Debian System installiert.

Leider bekomme ich den Port erreichbar.Das NAT in der Sophos sieht wie folgt aus:

Am Host selber sieht es auch so aus, als ob die Ports offen sind.

wireguard@wireguard:~$ ss -tulw Netid State Recv-Q Send-Q Local Address:Port Peer Address:Port Process udp UNCONN 0 0 0.0.0.0:bootpc 0.0.0.0:* udp UNCONN 0 0 0.0.0.0:60017 0.0.0.0:* udp UNCONN 0 0 [::]:60017 [::]:* tcp LISTEN 0 128 0.0.0.0:ssh 0.0.0.0:* tcp LISTEN 0 128 [::]:ssh [::]:*wireguard@wireguard:~$ sudo ufw status Status: active To Action From -- ------ ---- OpenSSH ALLOW Anywhere 60017/udp ALLOW Anywhere OpenSSH (v6) ALLOW Anywhere (v6) 60017/udp (v6) ALLOW Anywhere (v6) Anywhere on ens192 ALLOW FWD Anywhere on wg0 Anywhere (v6) on ens192 ALLOW FWD Anywhere (v6) on wg0wireguard@wireguard:~$ sudo systemctl status wg-quick@wg0.service ● wg-quick@wg0.service - WireGuard via wg-quick(8) for wg0 Loaded: loaded (/lib/systemd/system/wg-quick@.service; enabled; vendor preset: enabled) Active: active (exited) since Mon 2023-08-28 15:36:24 CEST; 26min ago Docs: man:wg-quick(8) man:wg(8) https://www.wireguard.com/ https://www.wireguard.com/quickstart/ https://git.zx2c4.com/wireguard-tools/about/src/man/wg-quick.8 https://git.zx2c4.com/wireguard-tools/about/src/man/wg.8 Main PID: 539 (code=exited, status=0/SUCCESS) Tasks: 0 (limit: 7072) Memory: 0B CPU: 0 CGroup: /system.slice/system-wg\x2dquick.slice/wg-quick@wg0.service Aug 28 15:36:24 wireguard wg-quick[539]: [#] ip -4 address add 10.66.66.1/24 dev wg0 Aug 28 15:36:24 wireguard wg-quick[539]: [#] ip -6 address add fd42:42:42::1/64 dev wg0 Aug 28 15:36:24 wireguard wg-quick[539]: [#] ip link set mtu 1420 up dev wg0 Aug 28 15:36:24 wireguard wg-quick[539]: [#] iptables -I INPUT -p udp --dport 60017 -j ACCEPT Aug 28 15:36:24 wireguard wg-quick[539]: [#] iptables -I FORWARD -i ens192 -o wg0 -j ACCEPT Aug 28 15:36:24 wireguard wg-quick[539]: [#] iptables -I FORWARD -i wg0 -j ACCEPT Aug 28 15:36:24 wireguard wg-quick[539]: [#] iptables -t nat -A POSTROUTING -o ens192 -j MASQUERADE Aug 28 15:36:24 wireguard wg-quick[539]: [#] ip6tables -I FORWARD -i wg0 -j ACCEPT Aug 28 15:36:24 wireguard wg-quick[539]: [#] ip6tables -t nat -A POSTROUTING -o ens192 -j MASQUERADE Aug 28 15:36:24 wireguard systemd[1]: Finished WireGuard via wg-quick(8) for wg0.Kann ich das von extern Irgendwie prüfen, ob der UDP Port am Server wirklich offen ist?

Da ist es denke erstmal leichter Fehler zu suchen als an der Sophos, da kenne ich mich kaum aus.@david-g

ja, kannst du, mit nmap -uS IP zum Beispiel...

Hier die genaue Anleitung von Nmap .. Link Text

-

@david-g

ja, kannst du, mit nmap -uS IP zum Beispiel...

Hier die genaue Anleitung von Nmap .. Link Text

Gerade getestet.

Wenn ich auf dem Server selber ausführe klappt es (vermutlich löst er die externe IP nach der internen auf)

sudo nmap -sU -v -p 60017 xxxxxxxx Starting Nmap 7.80 ( https://nmap.org ) at 2023-08-28 16:43 CEST Initiating Ping Scan at 16:43 Scanning 87.140.22.207 [4 ports] Completed Ping Scan at 16:43, 0.02s elapsed (1 total hosts) Initiating Parallel DNS resolution of 1 host. at 16:43 Completed Parallel DNS resolution of 1 host. at 16:43, 0.04s elapsed Initiating UDP Scan at 16:43 Scanning p578c16cf.dip0.t-ipconnect.de (xxxxxx) [1 port] Completed UDP Scan at 16:43, 0.22s elapsed (1 total ports) Nmap scan report for p578c16cf.dip0.t-ipconnect.de (xxxxxx) Host is up (0.0042s latency). PORT STATE SERVICE 60017/udp open|filtered unknown Read data files from: /usr/bin/../share/nmap Nmap done: 1 IP address (1 host up) scanned in 0.38 seconds Raw packets sent: 6 (208B) | Rcvd: 1 (28B)Wenn ich mich per VPN nach woanders verbinde und es von der entfernten Maschine versuche ist der Port geschlossen.

sudo nmap -sU -v -p 60017 xxxxxx Starting Nmap 7.80 ( https://nmap.org ) at 2023-08-28 16:47 CEST Initiating Ping Scan at 16:47 Scanning 87.140.22.207 [4 ports] Completed Ping Scan at 16:47, 0.06s elapsed (1 total hosts) Initiating Parallel DNS resolution of 1 host. at 16:47 Completed Parallel DNS resolution of 1 host. at 16:47, 0.06s elapsed Initiating UDP Scan at 16:47 Scanning p578c16cf.dip0.t-ipconnect.de (xxxxxx) [1 port] Completed UDP Scan at 16:47, 0.05s elapsed (1 total ports) Nmap scan report for p578c16cf.dip0.t-ipconnect.de (xxxxx) Host is up (0.035s latency). PORT STATE SERVICE 60017/udp closed unknown Read data files from: /usr/bin/../share/nmap Nmap done: 1 IP address (1 host up) scanned in 0.38 seconds Raw packets sent: 5 (180B) | Rcvd: 2 (84B)xxx ist die externe IP.

-

Gerade getestet.

Wenn ich auf dem Server selber ausführe klappt es (vermutlich löst er die externe IP nach der internen auf)

sudo nmap -sU -v -p 60017 xxxxxxxx Starting Nmap 7.80 ( https://nmap.org ) at 2023-08-28 16:43 CEST Initiating Ping Scan at 16:43 Scanning 87.140.22.207 [4 ports] Completed Ping Scan at 16:43, 0.02s elapsed (1 total hosts) Initiating Parallel DNS resolution of 1 host. at 16:43 Completed Parallel DNS resolution of 1 host. at 16:43, 0.04s elapsed Initiating UDP Scan at 16:43 Scanning p578c16cf.dip0.t-ipconnect.de (xxxxxx) [1 port] Completed UDP Scan at 16:43, 0.22s elapsed (1 total ports) Nmap scan report for p578c16cf.dip0.t-ipconnect.de (xxxxxx) Host is up (0.0042s latency). PORT STATE SERVICE 60017/udp open|filtered unknown Read data files from: /usr/bin/../share/nmap Nmap done: 1 IP address (1 host up) scanned in 0.38 seconds Raw packets sent: 6 (208B) | Rcvd: 1 (28B)Wenn ich mich per VPN nach woanders verbinde und es von der entfernten Maschine versuche ist der Port geschlossen.

sudo nmap -sU -v -p 60017 xxxxxx Starting Nmap 7.80 ( https://nmap.org ) at 2023-08-28 16:47 CEST Initiating Ping Scan at 16:47 Scanning 87.140.22.207 [4 ports] Completed Ping Scan at 16:47, 0.06s elapsed (1 total hosts) Initiating Parallel DNS resolution of 1 host. at 16:47 Completed Parallel DNS resolution of 1 host. at 16:47, 0.06s elapsed Initiating UDP Scan at 16:47 Scanning p578c16cf.dip0.t-ipconnect.de (xxxxxx) [1 port] Completed UDP Scan at 16:47, 0.05s elapsed (1 total ports) Nmap scan report for p578c16cf.dip0.t-ipconnect.de (xxxxx) Host is up (0.035s latency). PORT STATE SERVICE 60017/udp closed unknown Read data files from: /usr/bin/../share/nmap Nmap done: 1 IP address (1 host up) scanned in 0.38 seconds Raw packets sent: 5 (180B) | Rcvd: 2 (84B)xxx ist die externe IP.

@david-g

richtig testen kannst du es nur von Extern ueber dein vpn..

Wenn ich mir die Iptables ansehe, stimmt das alles... ufw auch.. das liegt an der FW...

Nur mit Sophos.. diese Seuche hab ich mir noch nicht angetan.. :-) denke aber hier liegt der Hund begraben... wenn moeglich .. mal zum kurzen Testen aus... dann gleich wieder einschalten.. wenn das so einfach geht.. ?

-

@david-g

richtig testen kannst du es nur von Extern ueber dein vpn..

Wenn ich mir die Iptables ansehe, stimmt das alles... ufw auch.. das liegt an der FW...

Nur mit Sophos.. diese Seuche hab ich mir noch nicht angetan.. :-) denke aber hier liegt der Hund begraben... wenn moeglich .. mal zum kurzen Testen aus... dann gleich wieder einschalten.. wenn das so einfach geht.. ?

@ilovegym sagte in Debian Port öffnen und erreichbar machen.:

denke aber hier liegt der Hund begraben

Das denke ich auch.

Einfach mal abstöpseln geht nicht.

Die macht alles im LAN. Das Modem hängt da ganz dumm dran mit ganz eigener IP.

Wireguard lauft in einer VM auf einem Server. Was doof umzusetzen. -

@ilovegym sagte in Debian Port öffnen und erreichbar machen.:

denke aber hier liegt der Hund begraben

Das denke ich auch.

Einfach mal abstöpseln geht nicht.

Die macht alles im LAN. Das Modem hängt da ganz dumm dran mit ganz eigener IP.

Wireguard lauft in einer VM auf einem Server. Was doof umzusetzen.@david-g ja hab ich mir schon gedacht.. sowas hat man ja nicht umsonst...

Dann mal im Sophos-Forum nachfragen.. weiss nicht, wer sich hier damit auskennt.. ?

Vielleicht noch das Thema aendern in Sophos und UDP ueber VPN... sollte treffender sein.. :-) -

@david-g ja hab ich mir schon gedacht.. sowas hat man ja nicht umsonst...

Dann mal im Sophos-Forum nachfragen.. weiss nicht, wer sich hier damit auskennt.. ?

Vielleicht noch das Thema aendern in Sophos und UDP ueber VPN... sollte treffender sein.. :-)Geändert.

Das Sophosforum ist Müll :-DWollte da fragen. Wurde aber gesperrt, weil ich 2x kurz hintereinander gepostet hab weil meine Beiträge automatisch gelöscht wurden.

Mit 2 Versuchen wie ich Bilder einbinden kann, was bei denen im Forum irgendwie nicht ordentlich klappt über den Upload ......

-

Geändert.

Das Sophosforum ist Müll :-DWollte da fragen. Wurde aber gesperrt, weil ich 2x kurz hintereinander gepostet hab weil meine Beiträge automatisch gelöscht wurden.

Mit 2 Versuchen wie ich Bilder einbinden kann, was bei denen im Forum irgendwie nicht ordentlich klappt über den Upload ......

@david-g :innocent: :see_no_evil:

viel Glück, ich bin da leider raus.. hab gar keine Berührungen mit Sophos... kenn Cisco und Unifi, etwas PFSense..