NEWS

[erledigt]Routing-Tabellen für Wireguard Client

-

Hi

durch eine Kappung der Stromversorgung mußte ich meinen Wireguard-Client / IOBroker neu installieren und leider bockt mal wieder die Wireguard-Installation (bzw. die notwindigen Routing Tabellen) die ich mühsam mit viel Hilfe hingestrickt bekommen habe.Es handelt sich um eine Site-2-Site Verbindung und die Neuinstallation betrifft den WG-Client mit Debian 11 drauf. Eine vorherige Neuinstallation hat trotz mir unbekannter und standardmäßig installierter nftables funktioniert nur bei dieser Neuinstallation jetzt nicht mehr :angry: , so dass ich mit meiner Urmitschrift zu iptables nicht weiter komme.

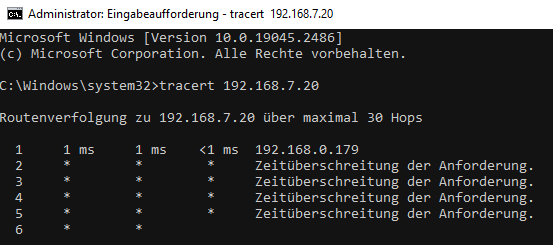

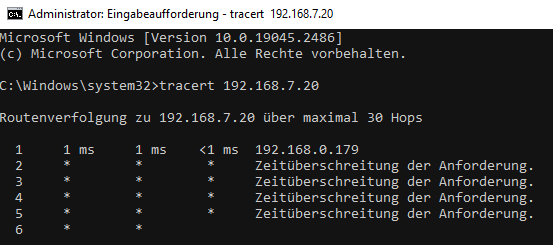

Das Problem besteht darin, dass Anfragen aus dem Netz (192.168.0.x) hinter dem WG-Client zwar bis zum WG-Client (192.168.0.179) kommen aber von diesem nicht in den Tunnel geroutet werden (Tunnelanfang/WG-Client 10.0.1.2).

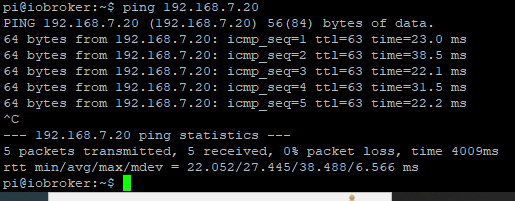

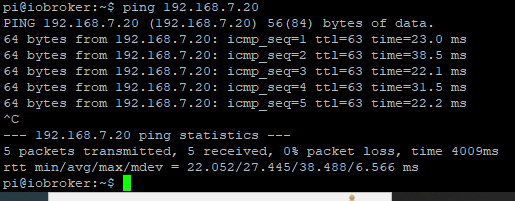

Ping-Tests auf dem WG-Client selbst sind voll funktional und ich kann Tunnelende (10.0.1.1) wie auch Netzwerkteilnehmer dahinter erreichen (192.168.7.x). Die eigentliche Wireguard Verbindung ist also wieder in Takt.

Nur aus dem lokalen Netz (192.168.0.x) komme ich nicht über den WG-Client zum Tunnel; früher (iptables) sah das mal so aus:

:/etc/wireguard# route -n Kernel-IP-Routentabelle Ziel Router Genmask Flags Metric Ref Use Iface 0.0.0.0 192.168.0.1 0.0.0.0 UG 202 0 0 eth0 10.0.1.0 0.0.0.0 255.255.255.0 U 0 0 0 wgclient0 192.168.0.0 0.0.0.0 255.255.255.0 U 202 0 0 eth0 192.168.7.0 0.0.0.0 255.255.255.0 U 0 0 0 wgclient0dies kann ich nun aber nicht mehr prüfen/bearbeiten durch nftables.

Könnt ihr mir hier einen Tip geben?

Thx!

-

Hi

durch eine Kappung der Stromversorgung mußte ich meinen Wireguard-Client / IOBroker neu installieren und leider bockt mal wieder die Wireguard-Installation (bzw. die notwindigen Routing Tabellen) die ich mühsam mit viel Hilfe hingestrickt bekommen habe.Es handelt sich um eine Site-2-Site Verbindung und die Neuinstallation betrifft den WG-Client mit Debian 11 drauf. Eine vorherige Neuinstallation hat trotz mir unbekannter und standardmäßig installierter nftables funktioniert nur bei dieser Neuinstallation jetzt nicht mehr :angry: , so dass ich mit meiner Urmitschrift zu iptables nicht weiter komme.

Das Problem besteht darin, dass Anfragen aus dem Netz (192.168.0.x) hinter dem WG-Client zwar bis zum WG-Client (192.168.0.179) kommen aber von diesem nicht in den Tunnel geroutet werden (Tunnelanfang/WG-Client 10.0.1.2).

Ping-Tests auf dem WG-Client selbst sind voll funktional und ich kann Tunnelende (10.0.1.1) wie auch Netzwerkteilnehmer dahinter erreichen (192.168.7.x). Die eigentliche Wireguard Verbindung ist also wieder in Takt.

Nur aus dem lokalen Netz (192.168.0.x) komme ich nicht über den WG-Client zum Tunnel; früher (iptables) sah das mal so aus:

:/etc/wireguard# route -n Kernel-IP-Routentabelle Ziel Router Genmask Flags Metric Ref Use Iface 0.0.0.0 192.168.0.1 0.0.0.0 UG 202 0 0 eth0 10.0.1.0 0.0.0.0 255.255.255.0 U 0 0 0 wgclient0 192.168.0.0 0.0.0.0 255.255.255.0 U 202 0 0 eth0 192.168.7.0 0.0.0.0 255.255.255.0 U 0 0 0 wgclient0dies kann ich nun aber nicht mehr prüfen/bearbeiten durch nftables.

Könnt ihr mir hier einen Tip geben?

Thx!

Mmmh, nun habe ich keine Idee mehr nachdem ich die Routingtabellen jetzt mittels iproute2 einsehen konnte und eigentlich sollte der letzte Eintrag (Zeile 6) doch genau mein Problem/Aufgabe erfüllen:

pi@iobroker:~$ ip route show default via 192.168.0.1 dev enp1s0 10.0.1.0/24 dev wgclient0 proto kernel scope link src 10.0.1.2 169.254.0.0/16 dev enp1s0 scope link metric 1000 192.168.0.0/24 dev enp1s0 proto kernel scope link src 192.168.0.179 192.168.7.0/24 dev wgclient0 scope link -

Mmmh, nun habe ich keine Idee mehr nachdem ich die Routingtabellen jetzt mittels iproute2 einsehen konnte und eigentlich sollte der letzte Eintrag (Zeile 6) doch genau mein Problem/Aufgabe erfüllen:

pi@iobroker:~$ ip route show default via 192.168.0.1 dev enp1s0 10.0.1.0/24 dev wgclient0 proto kernel scope link src 10.0.1.2 169.254.0.0/16 dev enp1s0 scope link metric 1000 192.168.0.0/24 dev enp1s0 proto kernel scope link src 192.168.0.179 192.168.7.0/24 dev wgclient0 scope link